Wireshark论证TCP3次握手的过程

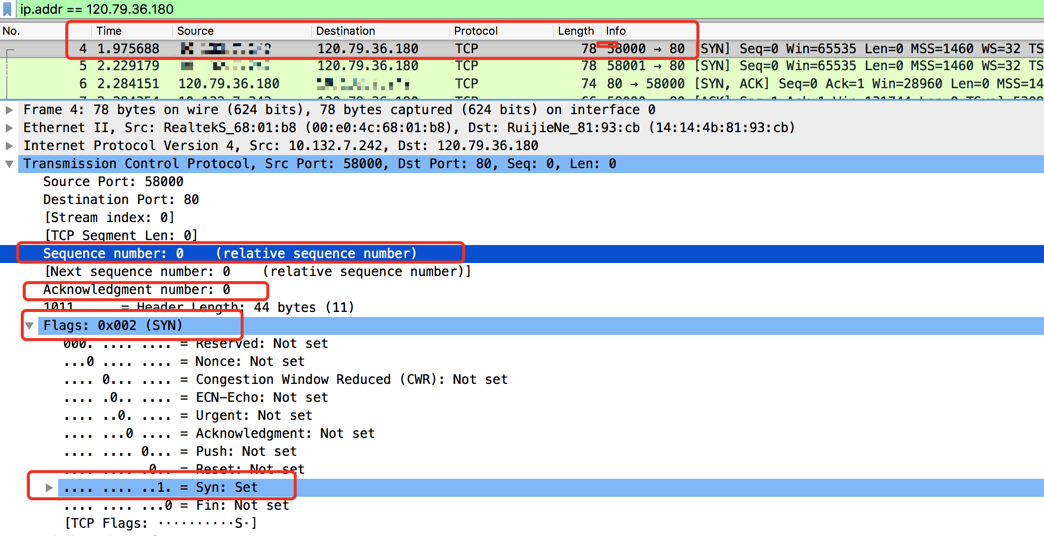

wireshark过滤条件:ip.addr == 120.79.36.180

千万别写成 ip.dst == 120.79.36.180 ,这样子就看不到服务器给我们返回的包了

此时,在浏览器输入120.79.36.180:8080,敲下回车,然后查看wireshark的捉包;

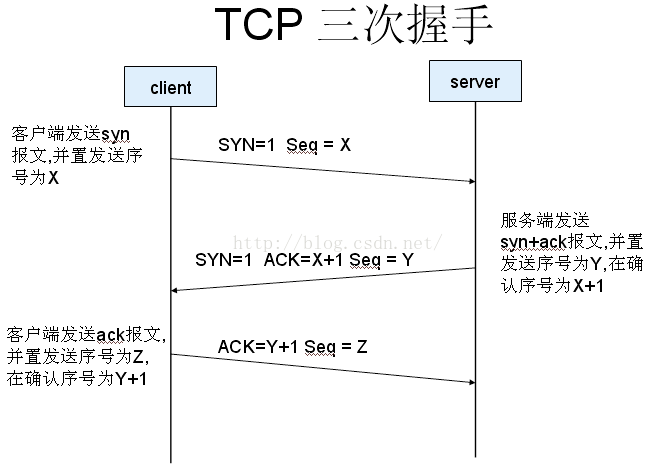

在计算机网络课上,我们知道有下面的理论;现在我就从wireshark抓包中论证这个理论。

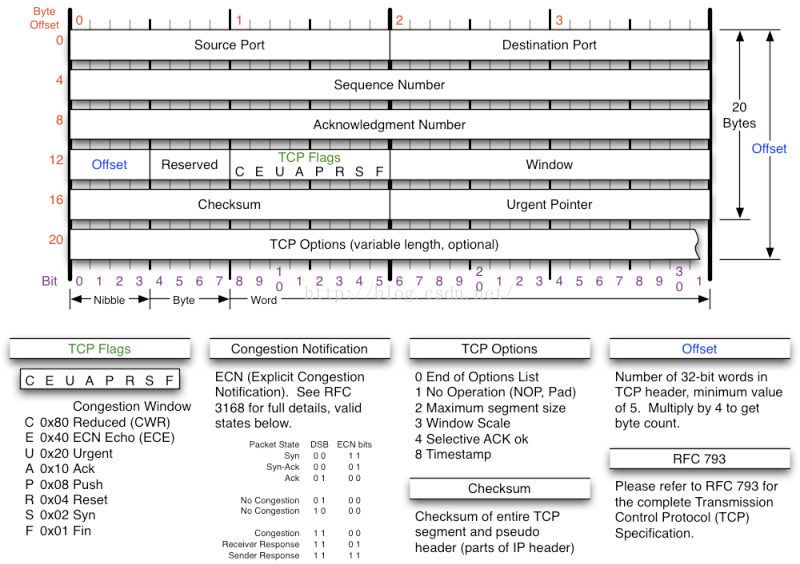

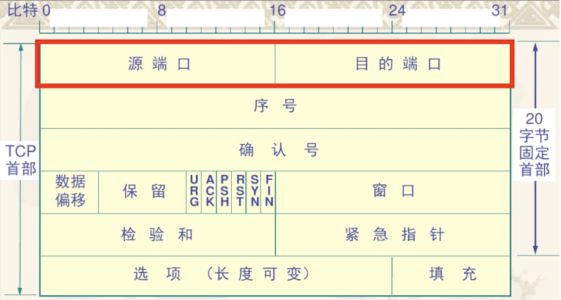

tcp 的头部

英文版

中文版

上图中有几个字段需要重点介绍下:

(1)序号:Seq序号,占32位,用来标识从TCP源端向目的端发送的字节流,发起方发送数据时对此进行标记。

(2)确认序号:Ack序号,占32位,只有ACK标志位为1时,确认序号字段才有效,Ack=Seq+1。

(3)标志位:共6个,即URG、ACK、PSH、RST、SYN、FIN等,具体含义如下:

(A)URG:紧急指针(urgent pointer)有效。

(B)ACK:确认序号有效。

(C)PSH:接收方应该尽快将这个报文交给应用层。

(D)RST:重置连接。

(E)SYN:发起一个新连接。

(F)FIN:释放一个连接。

需要注意的是:

(A)不要将确认序号Ack与标志位中的ACK搞混了。

(B)确认方Ack=发起方Req+1,两端配对。

接下来我们来看wireshark捉到的包

第一次握手

书中写第一次握手的包是 syn = 1 , seq = x ,这里的x是任意的,

我们从第一个捕捉到的包开始看,这个从source、destination中我们可以知道,这是我本地发送给120.79.36.180的一个tcp请求;再看下面的信息;

可以看到 Sequence number :0 还有 Flags.Syn = 1 ,这里跟书中的理论描述是一致的,这也印证了这是tcp第一次握手的包。

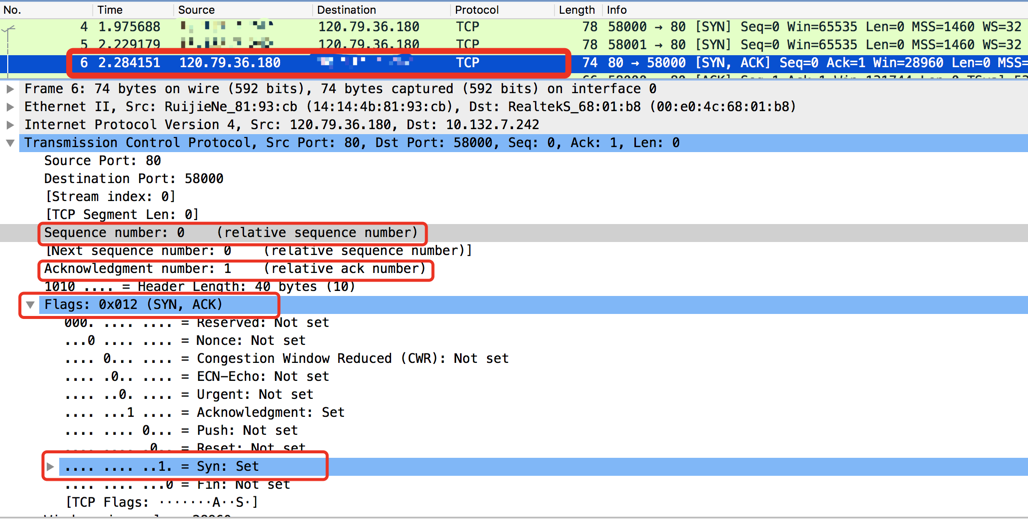

第二次握手

书中写第二次握手的包是 Syn = 1 , Ack = x + 1 , Seq = y ;

这里的Ack是确认序号,不是标记为的Ack,标记位的Ack的

用 1 表示第一次握手, 2表示第二次握手,3表示第三次握手

这里的 x 是第一次握手中的x,也就是第一次握手的Seq,说明第二次握手的Ack等于第一次握手的Sqe + 1,我们得到公式 2.Ack = 1.Seq + 1 ;

而第二次握手的Seq变成了y,说明第二次握手的Seq是任意的。

从上图中我们看到 2.Seq = 1 , 2.Ack = 1,印证了理论2.Ack = 1.Seq + 1 ;

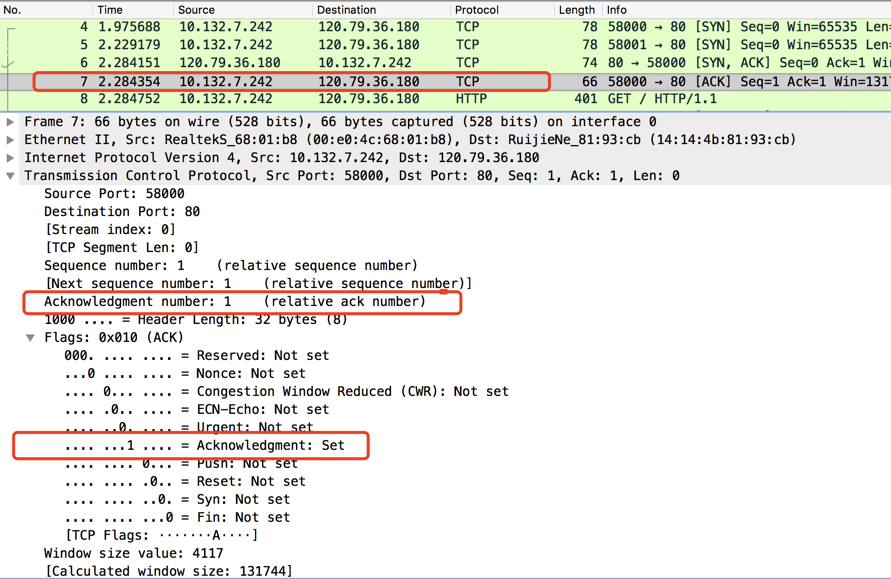

第三次握手

书中写第三次握手的包是Ack = y + 1 ,Seq = z ;

这说明第三次握手的包的Seq是任意的,3.Ack = 2.Seq + 1

我们再从下面的包中找到第一个从本地发给服务器的包,协议是TCP

从上图中,我们可以看到 3.Ack = 1, 而2.Seq = 0 也就是 3.Ack = 2.Seq + 1;从而印证了书中的理论。

参考:TCP三次握手

Wireshark论证TCP3次握手的过程的更多相关文章

- 13 tcp3次握手 4次释放 mac和ip 访问百度的过程

1.mac地址和ip地址的不同 (传棒棒糖) 需求:192.168.1.1 ping 192.168.2.1 1):获取默认的网关mac地址 2)寻找下一个网关的mac地址 3)mac地址在变,寻找 ...

- 用python模拟TCP3次握手连接及发送数据

源码如下: from scapy.all import * import logging logging.getLogger('scapy.runtime').setLevel(logging.ERR ...

- [Python之路] 实现简单Web服务器(TCP3次握手4次挥手解释)

一.如何使用Python实现一个返回固定页面的Web Server 1.使用socket创建一个TCP Server 2.接受来自浏览器的TCP链接,并接收HTTP请求 3.返回固定响应数据给浏览器 ...

- IP封包协议头/TCP协议头/TCP3次握手/TCP4次挥手/UDP协议头/ICMP协议头/HTTP协议(请求报文和响应报文)/IP地址/子网掩码(划分子网)/路由概念/MAC封包格式

IP协议头IP包头格式: 1.版本号:4个bit,用来标识IP版本号.这个4位字段的值设置为二进制的0100表示IPv4,设置为0110表示IPv6.目前使用的IP协议版本号是4. 2.首部长度:4个 ...

- 使用wireshark观察SSL/TLS握手过程--双向认证/单向认证

SSL/TLS握手过程可以分成两种类型: 1)SSL/TLS 双向认证,就是双方都会互相认证,也就是两者之间将会交换证书.2)SSL/TLS 单向认证,客户端会认证服务器端身份,而服务器端不会去对客户 ...

- TCP三次握手的过程

三次握手 下图就是wireshark抓包工具抓获的TCP连接建立的三次握手过程: http://www.cnblogs.com/hnrainll/archive/2011/10/14/2212415. ...

- TCP3次握手连接协议和4次握手断开连接协议

TCP/IP 状态机,如下图所示: 在TCP/IP协议中,TCP协议提供可靠的连接服务,采用三次握手建立一个连接,如图1所示. (SYN包表示标志位syn=1,ACK包表示标志位ack=1,SYN+A ...

- TCP通信三次握手的过程

过程 编辑 第一次 第一次握手:建立连接时,客户端 发送syn包(syn=j)到服务器,并进入SYN_SENT状态,等待服务器确认:SYN:同步序列编号(Synchronize Sequence Nu ...

- TCP3次握手和4次挥手及其为什么

TCP 3次握手 客户端向服务器发送一个SYN(包含了SYN,SEQ). 当服务器接收到客户端发过来的SYN时,会向客户端发送一个SYN+ACK的数据包,其实ACK的ack等于上一次发送SYN数据包的 ...

随机推荐

- [Unity2d系列教程] 003.Unity如何调用android的方法

Unity开发的时候很多时候我们需要用到底层的一些功能,比如摄像,录音,震动等等,我们在Unity的层面是无法完成的.那么我们考虑到Unity是否可以直接调用到android方面的方法,替我们去完成我 ...

- 路由器硬改+刷OpenWrt+挂载摄像头+U盘

标题: 路由器硬改+刷OpenWrt+挂载摄像头+U盘 作者: 梦幻之心星 347369787@QQ.com 标签: [路由器, OpenWrt, 摄像头, 固件] 目录: 路由器 日期: 2019- ...

- nodejs版本代码注释率统计上新啦~~~

github链接在这 Installation $ npm install jscrs -g Usage $ npx jscrs or $ jscrs options 不建议使用自定义配置 confi ...

- 2020年,哪一款远程桌面(VPS管理器)最值得你期待

上周,我得知到,iis7远程桌面版本又更新的消息.进入该网站一看,果然如此. 通道:IIS7远程桌面V2.0.1 版本 最新程序截图如下,和老版本相比,果然又高大上了很多:

- C#中值类型,引用类型,字符串类型的区别(内存图解)

如果用图片来解释值类型,引用类型和字符串类型(引用类型的一种)的区别的话 值类型: 引用类型: string类型:

- ssh-copy-id to filter out any that...ERROR: Read from socket failed: Connection reset by peer

ssh-copy-id bigboss1 /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter ...

- Java实现 LeetCode 629 K个逆序对数组(动态规划+数学)

629. K个逆序对数组 给出两个整数 n 和 k,找出所有包含从 1 到 n 的数字,且恰好拥有 k 个逆序对的不同的数组的个数. 逆序对的定义如下:对于数组的第i个和第 j个元素,如果满i < ...

- Java实现 蓝桥杯VIP 算法训练 Hanoi问题

问题描述 如果将课本上的Hanoi塔问题稍做修改:仍然是给定N只盘子,3根柱子,但是允许每次最多移动相邻的M只盘子(当然移动盘子的数目也可以小于M),最少需要多少次? 例如N=5,M=2时,可以分别将 ...

- Java实现 基础算法 求100以内的质数

public class 求质数 { public static void main(String[] args) { for (int i = 2; i < 100; i++) { int t ...

- Java实现第十届蓝桥杯数列求值

试题 C: 数列求值 本题总分:10 分 [问题描述] 给定数列 1, 1, 1, 3, 5, 9, 17, -,从第 4 项开始,每项都是前 3 项的和.求 第 20190324 项的最后 4 位数 ...