XCTF-phoenix100

前期工作

查壳无壳,界面是普通的输入flag点击验证

逆向分析

文件结构只有一个MainActively,查看MainActively代码

public class MainActivity extends AppCompatActivity {

EditText etFlag;

public native String encrypt(String str);

public native String getFlag();

static {

System.loadLibrary("phcm");

}

/* access modifiers changed from: protected */

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView((int) R.layout.activity_main);

this.etFlag = (EditText) findViewById(R.id.flag_edit);

}

public void onGoClick(View v) {

if (getSecret(getFlag()).equals(getSecret(encrypt(this.etFlag.getText().toString())))) {

Toast.makeText(this, "Success", 1).show();

} else {

Toast.makeText(this, "Failed", 1).show();

}

}

public String getSecret(String string) {

try {

byte[] hash = MessageDigest.getInstance(encrypt("KE3TLNE6M43EK4GM34LKMLETG").substring(5, 8)).digest(string.getBytes("UTF-8"));

if (hash != null) {

StringBuilder hex = new StringBuilder(hash.length * 2);

for (byte b : hash) {

if ((b & 255) < 16) {

hex.append("0");

}

hex.append(Integer.toHexString(b & 255));

}

return hex.toString();

}

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

} catch (UnsupportedEncodingException e2) {

e2.printStackTrace();

}

return null;

}

}

有两个native方法,getSecret方法中也调用了其中一个,所以还是先看看这两个方法吧。

查看字符串,没找到什么可疑的字符串,很简单就找到了两个方法。先看看encrypt吧。

昨天看到说不用导入jni了,直接按y改结构就可以了。

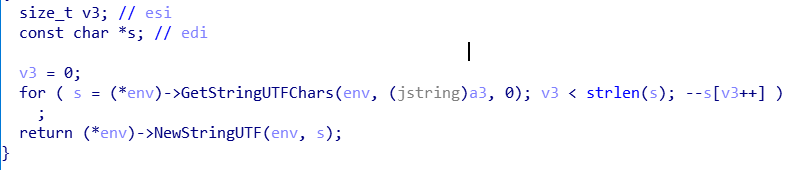

encrypt代码,这里要x86的so,不然参数个数有问题,原因不明。

可以看到就是字符串每位-1。

回头再看getSecret方法。

MessageDigest.getInstance(encrypt("KE3TLNE6M43EK4GM34LKMLETG").substring(5, 8)).digest(string.getBytes("UTF-8"));

这一句应该就是MD5加密了。

因为getFlag方法没有参数只有返回值,直接Hook onGoClick方法查看getFlag的返回值

ek`fz@q2^x/t^fn0mF^6/^rb`qanqntfg^E`hq|

既然两边都经过了getSecret函数,那不要管这个函数,只要让两边的字符串一样即可。

脚本简单就不放了

flag

flag{Ar3_y0u_go1nG_70_scarborough_Fair}

XCTF-phoenix100的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

- 【XCTF】ics-04

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.SQL注入 题目描述:工控云管理系统新添加的登录和注册页面存在漏洞,请找出flag 解题过程 进入注册页面,尝试注册: 进行登录 ...

- 【XCTF】ics-05

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.伪协议 题目描述:其他破坏者会利用工控云管理系统设备维护中心的后门入侵系统 解题过程 题目给了一个工控管理系统,并提示存在后门, ...

随机推荐

- ATM管理系统

一.题目要求 编写一个ATM管理系统,语言不限,要求应包括以下主要功能: (1)开户,销户 (2)查询账户余额 (3)存款 (4)取款 (5)转账(一个账户转到另一个账户)等 二.代码提交 开户 pu ...

- JavaDailyReports10_19

今日学习超链接 1.文本链接 使用一对<a>标签 格式:< href ="目标URL" target="目标窗口"> 指针文本 & ...

- 虚拟机安装Ubuntu 16.04系统实操教程 详尽步骤 vmware ESXi亲测通过

1 Ubuntu 16.04系统安装要求 Ubuntu 16.04 LTS下载最新版本的Ubuntu,适用于台式机和笔记本电脑. LTS代表长期支持,这意味着有五年免费安全和维护更新的保证. Ubun ...

- TurtleBot3 Waffle (tx2版华夫)(3)opencr系统安装

3. 1. 安装 Arduino IDE Opencr的安装环境的安装包,双击打开即可.进入安装的过程. 在这里你可以选择自己的安装位置. 安装已经完成,点击CLOSE 即可. 3.2. opencr ...

- 神奇的 SQL 之性能优化 → 让 SQL 飞起来

开心一刻 一天,一个男人去未婚妻家玩,晚上临走时下起了大雨 未婚妻劝他留下来过夜,说完便去准备被褥,准备就绪后发现未婚夫不见了 过了好久,全身淋的像只落汤鸡的未婚夫回来了 未婚妻吃惊的问:" ...

- 一个轻量级的.Net Core微服务快速开发的轮子

前言 Adnc是一个轻量级的.Net Core微服务快速开发框架,同时也可以应用于单体架构系统的开发.框架基于JWT认证授权.集成了一系列微服务配套组件,代码简洁.易上手.学习成本低.开箱即用 ...

- Beta冲刺——第五天

这个作业属于哪个课程 https://edu.cnblogs.com/campus/fzzcxy/2018SE1 这个作业要求在哪里 https://edu.cnblogs.com/campus/fz ...

- 进制及其字符串之间互转——C#

本文介绍进制数转进制数,及每个进制对应的字符串 一.首先进制数转进制数(int-->int) 1.二进制数与十进制数互转: (1)二进制数转十进制数:还没找到 (2)十进制数转二进制数:目前还没 ...

- MySql中的有条件插入 insert where

假设现在我们有这样的需求:当数据库中不存在满足条件的记录时,可以插入一条记录,否则程序退出.该怎么实现? 1年以上工作经验的人应该都能立即想到:去检查一下库里有没有记录,没有就插入,有就结束. int ...

- 【项目实践】手把手带你搞定SSM

以项目驱动学习,以实践检验真知 前言 现在使用Java后端开发使用的技术栈基本上比较统一:Spring + SpringMVC + Mybatis,即大家常说的SSM.虽然现在流行的做法是使用Spri ...