JS逆向实战19——通杀webpack逆向

声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

网站

- aHR0cHM6Ly9mb2dhbmctbS5pdG91Y2h0di5jbi9tZWRpYURldGFpbC8zODc1Nw==

- aHR0cHM6Ly93d3cuZ205OS5jb20v

webpack是什么?

Webpack是一个用于构建现代 Web 应用程序的静态模块打包工具。它是一个高度可配置的工具,通过将应用程序的所有资源(例如JavaScript、CSS、图片等)视为模块,并使用依赖关系来管理它们之间的引用,将它们打包成一个或多个最终的静态资源文件。

Webpack的主要功能包括:

模块打包:Webpack能够识别并处理各种类型的模块(如JavaScript、CSS、图片等),并通过依赖关系图来确定它们之间的引用关系。

代码转换:Webpack支持使用各种加载器(Loaders)对不同类型的文件进行转换。例如,可以使用Babel加载器将ES6+的JavaScript代码转换为浏览器可识别的ES5代码。

代码分割:Webpack可以将应用程序拆分为多个块(chunks),并在运行时动态加载它们。这有助于实现按需加载,提高应用程序的性能。

文件优化:Webpack提供了各种插件(Plugins)用于优化生成的文件,例如压缩JavaScript、CSS、图片等,以减小文件大小,提升加载速度。

开发者工具:Webpack提供了开发者友好的特性,如热模块替换(Hot Module Replacement)、代码分析等,帮助开发者在开发过程中提高效率。

Webpack已经成为构建现代Web应用程序的标准工具之一,它广泛应用于许多前端框架和工程化工具链中,如Vue CLI、React Create App等。通过Webpack,开发者可以将复杂的应用程序代码转换和打包为可静态部署的资源,从而实现高效、可扩展的前端开发和部署流程。

webpack的网站如何逆向?

其实为什么本篇文章要联合起来搞两个网站 其实本质上他们的性质相同.本篇文章不同于其他不逐一分析网站,已经抓包分析了。

因为webpack的网站大体上的性质都是一样的。

第一个网站

我们首先看下第一个网站

不BB这么多了 直接快速版

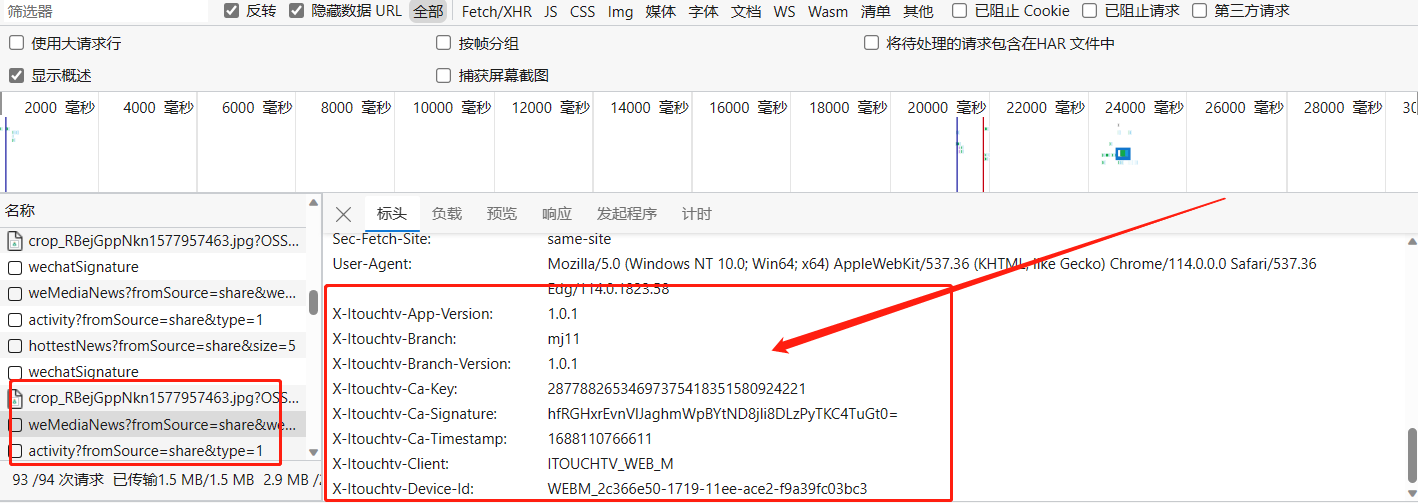

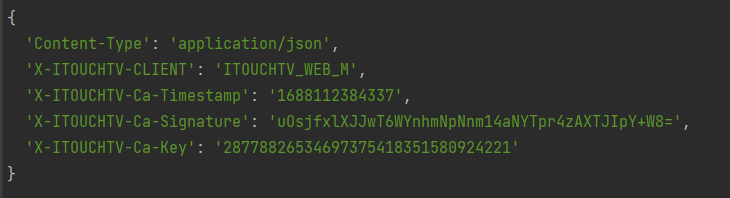

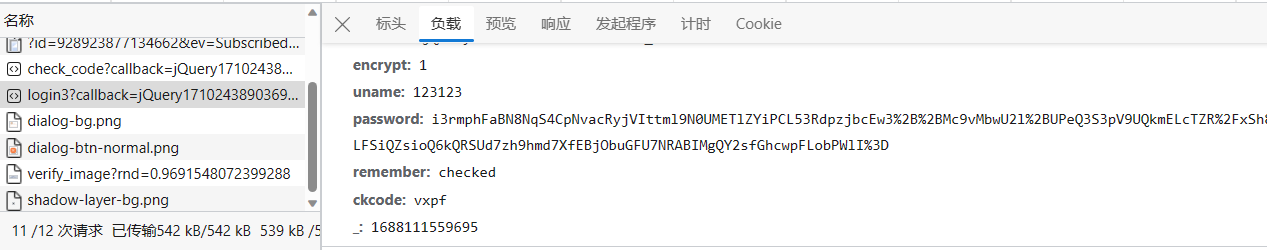

如图就是我们所要逆向的东西,我们直接搜索

轻而易举找到,看到下面

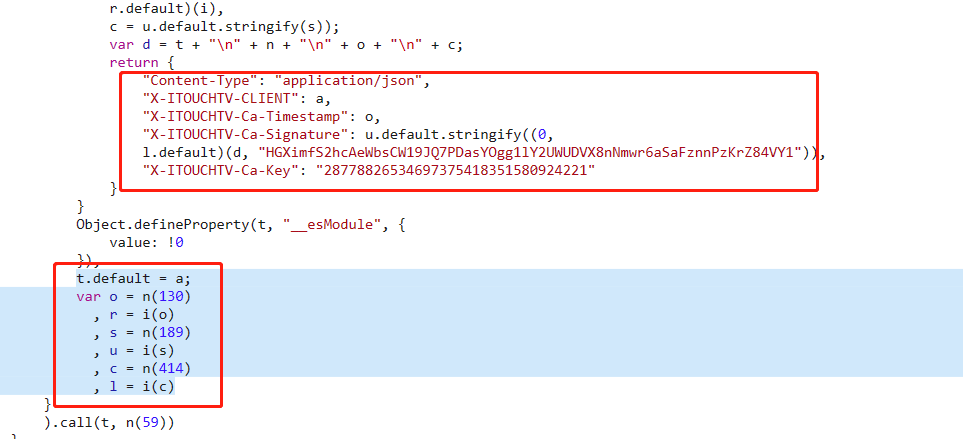

t.default = a;

var o = n(130)

, r = i(o)

, s = n(189)

, u = i(s)

, c = n(414)

, l = i(c)

其实这种抛出一个变量 并且调用 n(数字),你可以大概知道了这是webpack打包的js代码。

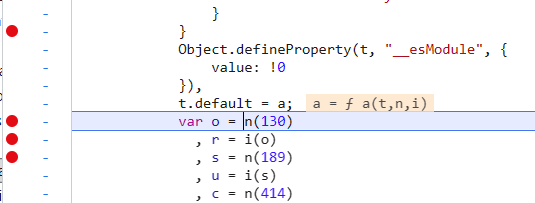

我们再这个var o = n(130) 这个地方打断点。

依次进入

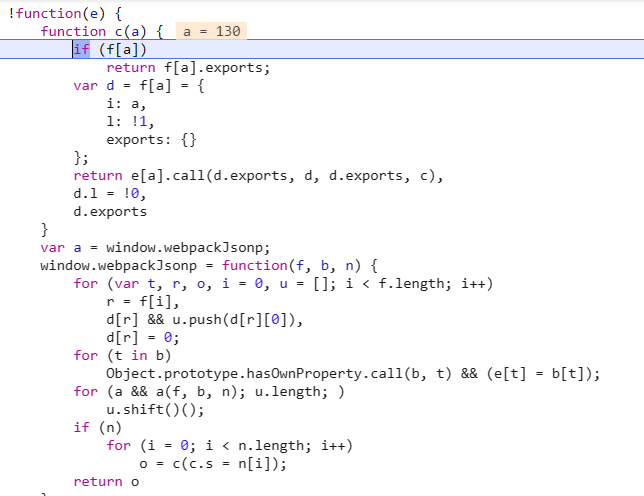

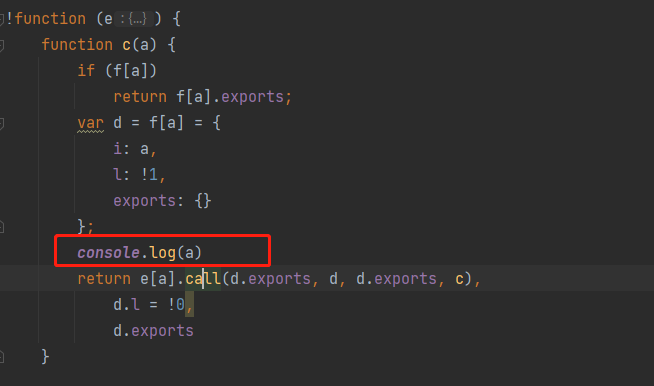

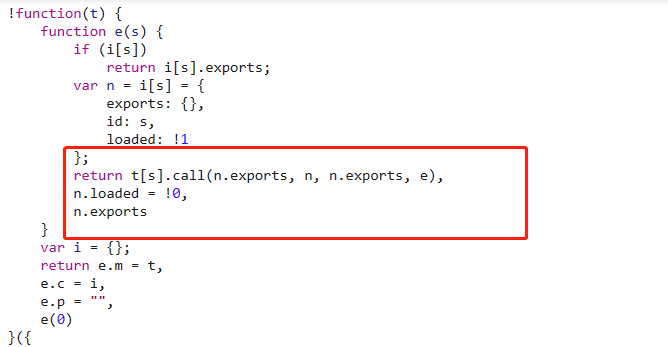

好 ,然后就进入到分发器的位置,或者说是加载器,就比如上方中的exports的位置

形如此类

!function(e) {

function c(a) {

if (f[a])

return f[a].exports;

var d = f[a] = {

i: a,

l: !1,

exports: {}

};

return e[a].call(d.exports, d, d.exports, c),

d.l = !0,

d.exports

}

...

}

类似于这种的,我们就可以断定他是一个webpack类型的网站。

那这种webpack的网站,我们首先第一步就是把这个加载器给扣下来。

let custom;

!function(e) {

function c(a) {

if (f[a])

return f[a].exports;

var d = f[a] = {

i: a,

l: !1,

exports: {}

};

return e[a].call(d.exports, d, d.exports, c),

d.l = !0,

d.exports

}

custom = c

...

(自己复制下来)

}(

{

1:function()...

2: function()...

}

);

然后在外面定义一个变量去接受这个c函数。

接下来就更简单了

就是用到了哪些模块就导入哪些模块

这里有个小技巧。如下图所示

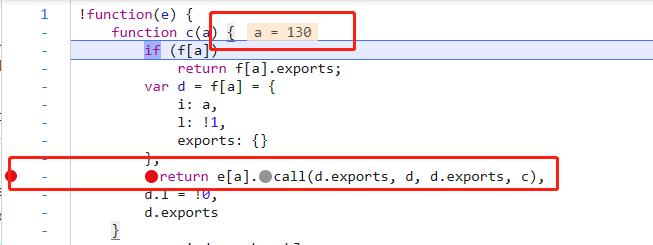

打印这个e调用的那个函数 就直接接下来是那个函数将要运行

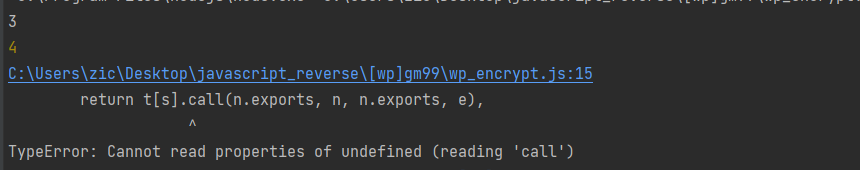

然后会报一个错误。

TypeError: Cannot read properties of undefined (reading 'call')

如果报这个错误 那就代表你已经成功了一般了。

下面导入一个做个案例

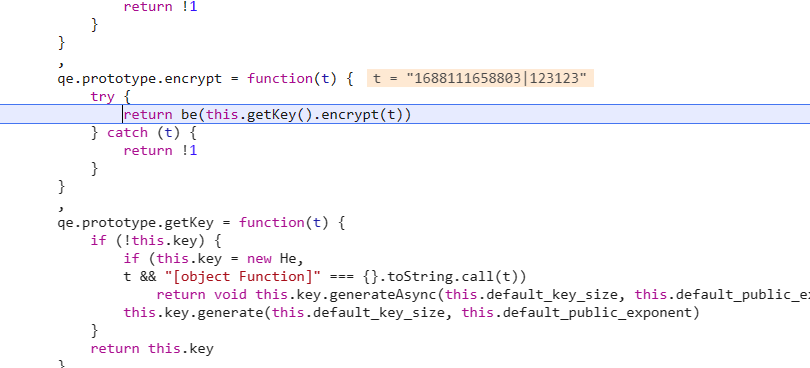

在这个地方打上断点。

这个a 就是字典的key

上图就是 键值对的value。

然后这个调用的函数扣完了还有些值需要手动去扣。根据网站难易程度决定。

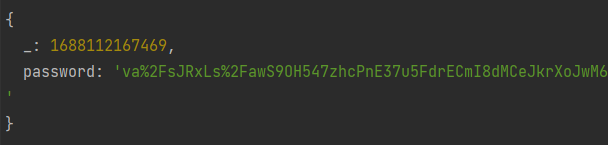

扣完之后

成功运行 即可

第二个网站:

这个网站有所不一样 是模拟登录。所以进断点 要刷新,然后按登录,还要输入验证码。

虽然调试步骤麻烦了点。但是难度确是极低的。

话不多B

直接进入包

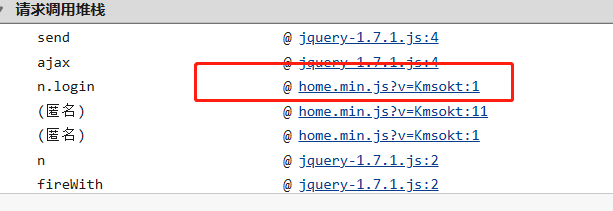

然后进栈

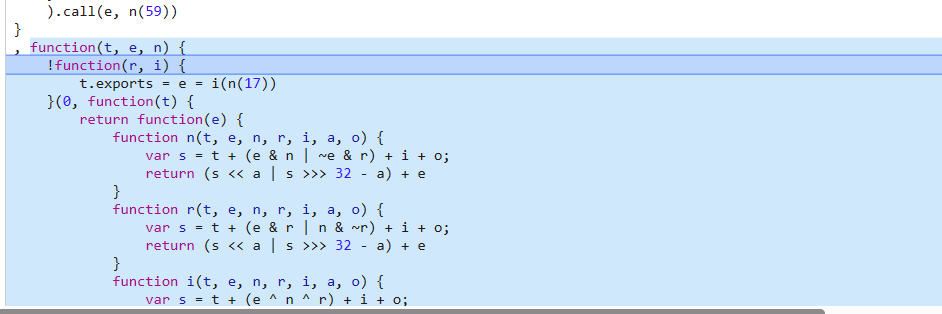

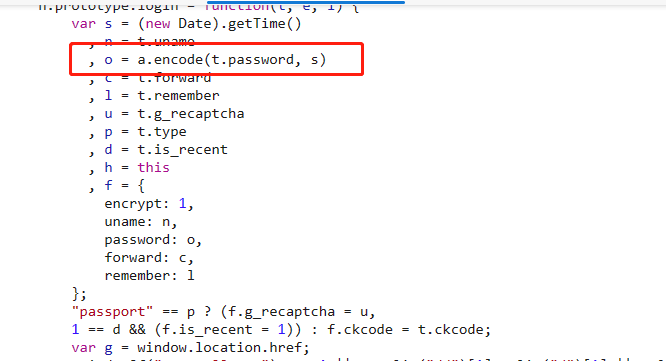

然后在这个地方打断点

一步一步追

在看到这种网站也要注意

n.prototype.login = function()...

n.prototype.copyData = function()...

给很多原型链复制函数,其实本质上 和上面那个网站一样。只不过多写了一步。

看到这种网站 立马需要有敏锐性。

直接跳转到开头

果不其然,换汤不换药。

那就更简单了

直接把这个加载器扣下来。 然后定义全局变量复制这个 e

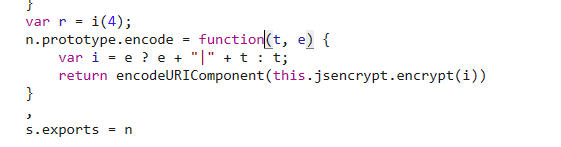

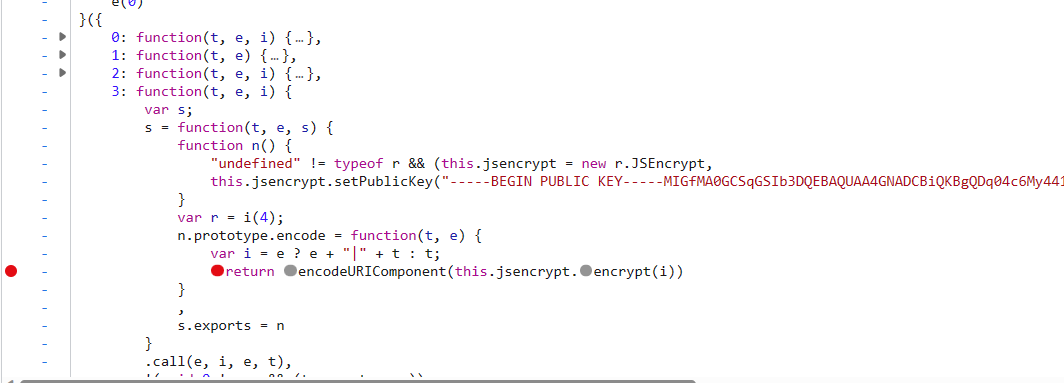

收缩代码 观察刚刚的加密函数在那个函数中

发现在3这个函数中。

那直接在下面调用这个函数

window.a(3)

然后就依次抠函数就行了。

非常简单。

总结

简单步骤定义为三步:

1. 确定是否是webpack

2. 找到加载器,扣下来

3. 缺啥补啥。赋值全局变量。

JS逆向实战19——通杀webpack逆向的更多相关文章

- X86逆向2:提取按钮通杀特征码

本章我们将学习特征码的提取与定位,特征码是软件中一段固定的具有标志性的代码片段,特征码的用途非常广泛,最常见的就是杀毒软件的查杀了,查杀就是根据特征码定位技术实现的,再比如木马的免杀也是修改了特征码的 ...

- GIF Movie Gear逆向实战+注册代码+补丁

GIF Movie Gear逆向实战+注册代码+补丁 准备 我是在windows 8.1 x64上进行的操作.有不足之处,还望大虾指出. 获取资源 网站下载:http://www.gamani.com ...

- 逆向实战干货,快速定位自动捡阳光Call,或者标志

逆向实战干货,快速定位自动捡阳光Call,或者标志 注意: 关于CE和OD的使用,这里不再多说,快速定位,默认大家已经有了CE基础,或者OD基础. 第一种方法,找Call 第一步,打开CE,搜索阳光值 ...

- 逆向实战干货,植物大战僵尸快速定位自动捡阳光Call,或者标志

逆向实战干货,快速定位自动捡阳光Call,或者标志 注意: 关于CE和OD的使用,这里不再多说,快速定位,默认大家已经有了CE基础,或者OD基础. 第一种方法,找Call 第一步,打开CE,搜索阳光值 ...

- 逆向实战第一讲,寻找OllyDbg调试工具的Bug并修复

逆向实战第一讲,寻找OllyDbg调试工具的Bug并修复 首先我们要知道这个OD的Bug是什么. 我们调试一个UNICODE的窗口,看下其窗口过程. 一丶查看OllyDbg 的Bug 1.1spy++ ...

- 32位汇编第五讲,逆向实战干货,(OD)快速定位扫雷内存.

32位第五讲,逆向实战干货,快速定位扫雷内存. 首先,在逆向之前,大家先对OD有一个认识. 一丶OD的使用 标号1: 反汇编窗口 (显示代码的地址,二进制指令,汇编代码,注释) 标号2: 寄存器窗口( ...

- iOS逆向实战与工具使用(微信添加好友自动确认)

iOS逆向实战与工具使用(微信添加好友自动确认) 原文链接 源码地址 WeChatPlugin-iOS Mac OS 版微信小助手(远程控制.消息防撤回.自动回复.微信多开) 一.前言 本篇主要实现在 ...

- 【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!

/文章作者:Kali_MG1937 CSDN博客号:ALDYS4 QQ:3496925334 未经许可,禁止转载/ 该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何 ...

- Postsharp 破解工具(通杀版,持续更新)

2019.04.18 重要说明 VS2019 正式版已经发布了,Postsharp v6.2.2-Preview(预览版)也开始支持VS2019.不过截至目前,该预览版还不是特别稳定,因此提醒下大家在 ...

- [实战]MVC5+EF6+MySql企业网盘实战(19)——BJUI和ztree

写在前面 上周在博客园看到一篇通用权限系统的文章,看到他那个UI不错,这里就研究了一下,将网盘的UI修改为他的那个,感兴趣的可以参考:http://b-jui.com/ 系列文章 [EF]vs15+e ...

随机推荐

- 部署:戴尔iDRAC+Ubuntu 18.04系统安装

Ubuntu镜像下载链接:http://mirrors.aliyun.com/ubuntu-releases/18.04/ 1.登录戴尔管理口 2.点击虚拟控制台 3.选择镜像 4.挂载镜像 5.选择 ...

- CentOS 7 更改内网 IP

打开网络配置文件 vim /etc/sysconfig/network-scripts/ifcfg-em2 修改配置文件如下 TYPE=Ethernet PROXY_METHOD=none BROWS ...

- Django相关配置信息

Django相关配置信息 1.配置数据库mysql 1.1 setting.py中配置信息 DATABASES = { 'default': { 'ENGINE': 'django.db.backen ...

- cocos2d-x场景间参数传递

1>使用全局变量 这个就不详细说明了. 2>切换时传递 2.1>在secondScene.h 中加入成员变量,如 int sceneNum; 并在 ...

- springboot-poi ---封装注解式导入导出

此demo 是基于poi封装对象式注解导入导出,项目框架为springboot项目! 简单的说明一下此demo涉及到的知识点,希望能给初学者带来方便! poi-excel 基本操作(工具) 自定义注解 ...

- 小程序 TS 封装API

通俗易懂不说废话,拿去用,看两遍就能理解. 1 const { baseUrl } = require('./env').dev; 2 const token = wx.getStorageSync( ...

- ChatGPT不算新技术革命,带不来什么新机会(转载)

吴军,1967年出生,毕业于清华大学和约翰霍普金斯大学,计算机专业博士,前Google高级资深研究员.原腾讯副总裁.硅谷风险投资人. 近日,计算机科学家.自然语言模型专家吴军,就人工智能和ChatGP ...

- Vue 前端开发团队风格指南(史上最全)

Vue官网的风格指南按照优先级(依次为必要.强烈推荐.推荐.谨慎使用)分类,本文根据项目实际情况整理了一份适用于团队开发的vue风格指南,供大家参考. 一.命名规范 常用的命名规范: camelCas ...

- mac系统下,docker安装kibana报错,manifest for kibana:latest not found: manifest unknown: manifest unknown

1.问题描述:mac系统下,docker安装kibana报错,manifest for kibana:latest not found: manifest unknown: manifest unkn ...

- WPF入门教程系列二十四——DataGrid使用示例(1)

WPF入门教程系列二--Application介绍 WPF入门教程系列三--Application介绍(续) WPF入门教程系列四--Dispatcher介绍 WPF入门教程系列五--Window 介 ...