Linux权限管理(week1_day5)--技术流ken

权限概述

Linux系统一般将文件可存/取访问的身份分为3个类别:owner(拥有者)、group(和所有者同组的用户)、others(其他人,除了所有者,除了同组的用户以及除了超级管理员),且3种身份各有read(读)、write(写)、execute(执行)等权限。

权限介绍

什么是权限?

在多用户(可以不同时)计算机系统的管理中,权限是指某个特定的用户具有特定的系统资源使用权力,像是文件夹、特定系统指令的使用或存储量的限制。

在Linux中分别有读、写、执行权限:

读权限:

对于目录来说,读权限影响用户是否能够列出目录结构

对于文件来说,读权限影响用户是否可以查看文件内容

写权限:

对目录来说,写权限影响用户是否可以在文件夹下“创建/删除/复制到/移动到”文档

对于文件来说,写权限影响用户是否可以编辑文件内容

执行权限:

对于目录来说:执行权限影响用户是否可以执行cd操作

对于文件来说,特别脚本文件。执行权限影响文件是否可以运行。

身份介绍

Owner身份(文件所有者,默认为文档的创建者)

由于Linux是多用户、多任务的操作系统,因此可能常常有多人同时在某台主机上工作,但每个人均可在主机上设置文件的权限,让其成为个人的“私密文件”,即个人所有者。因为设置了适当的文件权限,除本人(文件所有者)之外的用户无法查看文件内容。

Group身份(与文件所有者同组的用户)

与文件所有者同组最有用的功能就体现在多个团队在同一台主机上开发资源的时候。例如主机上有A、B两个团体(用户组),A中有a1,a2,a3三个成员,B中有b1,b2两

个成员,这两个团体要共同完成一份报告F。由于设置了适当的权限,A、B团体中的成员都能互相修改对方的数据,但是团体C的成员则不能修改F的内容,甚至连查看

的权限都没有。同时,团体的成员也能设置自己的私密文件,让团队的其它成员也读取不了文件数据。在Linux中,每个账户支持多个用户组。如用户a1、b1即可属于A用户组,也能属于B用户组【主组和附加组】。

Others身份(其他人,相对于所有者与同组用户)

这个是个相对概念。打个比方,大明、二明、小明一家三兄弟住在一间房,房产证上的登记者是大明(owner所有者),那么,大明一家就是一个用户组,这个组有大明、二明、小明三个成员;另外有个人叫张三,和他们三没有关系,那么这个张三就是其他人(others)了。

同时,大明、二明、小明有各自的房间,三者虽然能自由进出各自的房间,但是小明不能让大明看到自己的情书、日记等,这就是文件所有者(用户)的意义。

Root用户(超级用户)

在Linux中,还有一个神一样存在的用户,这就是root用户,因为在所有用户中它拥有最大的权限 ,所以管理着普通用户。

root用户可以无视读写权限,root用户无执行权限也是无法执行,但自身可以加上权限 。

Linux权限介绍

要设置权限,就需要知道文件的一些基本属性和权限的分配规则。在Linux中,ls命令常用来查看文件的属性,用于显示文件的文件名和相关属性。

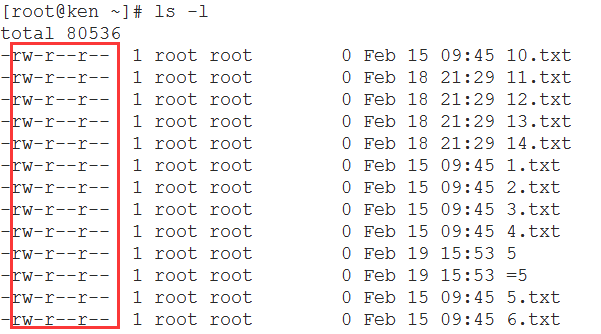

标红的部分就是Linux的文档权限属性信息。

Linux中存在用户(owner)、用户组(group)和其他人(others)概念,各自有不同的权限,对于一个文档来说,其权限具体分配如下:

十位字符表示含义:

第1位:表示文档类型,取值常见的有“d表示文件夹”、“-表示文件”、“l表示软连接”、“s表示套接字”、“c表示字符设备”、“b表示块状设备”等等;

第2-4位:表示文档所有者的权限情况,第2位表示读权限的情况,取值有r、-;第3位表示写权限的情况,w表示可写,-表示不可写,第4位表示执行权限的情况,取值有x、-。

第5-7位:表示与所有者同在一个组的用户的权限情况,第5位表示读权限的情况,取值有r、-;第6位表示写权限的情况,w表示可写,-表示不可写,第7位表示执行权限的情况,取值有x、-。

第8-10位:表示除了上面的前2部分的用户之外的其他用户的权限情况,第8位表示读权限的情况,取值有r、-;第9位表示写权限的情况,w表示可写,-表示不可写,第10位表示执行权限的情况,取值有x、-。

权限分配中,均是rwx的三个参数组合,且位置顺序不会变化。没有对应权限就用 – 代替。

权限设置

语法:#chmod 选项 权限模式 文档

注意事项:

常用选项:

-R:递归设置权限 (当文档类型为文件夹的时候)

权限模式:就是该文档需要设置的权限信息

文档:可以是文件,也可以是文件夹,可以是相对路径也可以是绝对路径。

注意点:如果想要给文档设置权限,操作者要么是root用户,要么就是文档的所有者。

1、字母形式

给谁设置:

u:表示所有者身份owner(user)

g:表示给所有者同组用户设置(group)

o:表示others,给其他用户设置权限

a:表示all,给所有人(包含ugo部分)设置权限

如果在设置权限的时候不指定给谁设置,则默认给所有用户设置

权限字符:

r:读

w:写

x:表示执行

-:表示没有权限

权限分配方式:

+:表示给具体的用户新增权限(相对当前)

-:表示删除用户的权限(相对当前)

=:表示将权限设置成具体的值(注重结果)【赋值】

例如:需要给/root/anaconda-ks.cfg文件(-rw-------.)设置权限,要求所有者拥有全部的权限,同组用户拥有读和写权限,其他用户只读权限。

答案:

所有者:全部权限(rwx)

同组用户:读写(rw)

其他:只读(r)

[root@ken ~]# chmod u+x,g+rw,o+r anaconda-ks.cfg

2、数字形式

经常会在一些技术性的网页上看到类似于#chmod 777 a.txt 这样的一个权限,这种形式称之为数字形式权限(777)。

读:r 4

写:w 2

执行:x 1

没有任何权限:0 对应---

例如:需要给anaconda-ks.cfg设置权限,权限要求所有者拥有全部权限,同组用户拥有读执行权限,其他用户只读。

所有者权限 = 全部权限 = 读 + 写 +执行 = 4 + 2 + 1 = 7

同组用户权限 = 读权限 + 执行权限 = 4 + 1 = 5

其他用户权限 = 读权限 = 4

最终得出的结果是754

[root@ken ~ ]# chmod anaconda-ks.cfg

面试题:用超级管理员设置文档的权限命令是#chmod -R 731 aaa,请问这个命令有没有什么不合理的地方?

所有者 = 7 = 4 + 2 + 1 = 读 + 写 + 执行

同组用户 = 3 = 2 + 1 = 写 + 执行

其他用户 = 1 = 执行

问题在权限731中3表示写+执行权限,但是写又不必须需要能打开之后才可以写,因此必须需要具备读权限,因此权限不合理。以后建议各位在设置权限的时候不要设置这种“奇葩权限”。

单独出现2、3的权限数字一般都是有问题的权限

属主和属组设置

属主:所属的用户(文件的主人),文档所有者

属组:所属的用户组

前面的那个root就是属主

后面的那个root就是属组

这两项信息在文档创建的时候会使用创建者的信息(用户名放在前面的root、用户所属的主组名称放在后面的root)。

之所以需要设置这个:如果有时候去删除某个用户,则该用户对应的文档的属主和属组信息就需要去修改(类似离职之前的工作交接)。

1、chown

作用:更改文档的所属用户(change owner)

语法:#chown -R 新的username 文档路径

-R:表示选项 文件不需要-R

目录需要加-R

如果你要对目录进行操作,加参数 -R

案例:

chown user:group filename 比如:chown hr:san a.txt 把文件的属主和属组改为hr,san

chown user filename 比如:chown san a.txt 把文件的属主改为san用户

chown :group filename 比如: chown :miao a.txt 把文件的属组改为miao这个组

chown user: filename 比如:chown san: a.txt 自动继承这个用户所有的组

chgrp hr filename 比如: chgrp hr f.txt

-R :递归(目录下的所有内容都更改,否则只修改目录)

文件的特殊权限

suid sgid和文件扩展权限ACL

其实文件与目录设置不止这些,还有所谓的特殊权限。由于特殊权限会拥有一些“特权”.

特殊权限:suid sgid

1、SUID(set uid设置用户ID):限定:只能设置在二进制可执行程序上面。对目录设置无效

功能:程序运行时的权限从执行者变更成程序所有者的权限

2、SGID:限定:既可以给二进制可执行程序设置,也可以对目录设置

功能:在设置了SGID权限的目录下建立文件时,新创建的文件的所属组会,继承上级目录的所属组

|

SUID |

SGID |

|

u+s或u=4 |

g+s或g=2 |

SUID属性一般用在可执行文件上,当用户执行该文件时,会临时拥有该执行文件的所有者权限。使用”ls -l” 或者”ll” 命令浏览文件时,如果可执行文件所有者权限的第三位是一个小写的”s”,就表明该执行文件拥有SUID属性。

例如现在普通用户不能查看/etc/shadow文件

[root@ken ~]# su - ken

Last login: Wed Feb :: CST on pts/

[ken@ken ~]$ cat /etc/shadow

cat: /etc/shadow: Permission denied

现在赋予文件passwd特殊权限suid

[root@ken ~]# chmod u+s `which cat`

[root@ken ~]# ls -l `which cat`

-rwsr-xr-x. root root Jun /usr/bin/cat

再次切换普通用户执行cat,可以发现可以查看该文件了

[ken@ken ~]$ cat /etc/shadow

root:$$9XC/lEl96ujGI9c8$E55wvS9amcKFj7/0HmblYg0j28FHwfymL.mQliqQNSElicrQKkZLurkSvVAv6NXM/KiJWFYV8NAh8imLiFedb/:::::::

bin:*:::::::

daemon:*:::::::

adm:*:::::::

lp:*:::::::

sync:*:::::::

shutdown:*:::::::

halt:*:::::::

mail:*:::::::

operator:*:::::::

games:*:::::::

ftp:*:::::::

SGID

限定:既可以给二进制可执行程序设置,也可以给目录设置。

功能:在设置了SGID权限的目录下建立文件时,新创建的文件的所属组会继承上级目录的权限。

[root@ken ~]# mkdir test1

[root@ken ~]# ls -ld test1

drwxr-xr-x root root Feb : test1

[root@ken ~]# chmod g+s test1

[root@ken ~]# chown :ken test1

[root@ken ~]# touch test1/test.txt

[root@ken ~]# ls -ls test1/test.txt

-rw-r--r-- root ken Feb : test1/test.txt

SBIT

对于设置sbit权限的文件,用户只能删除自己创建的文件,无法删除其他用户的文件

对目录/tmp添加sbit权限,删除文件的时候显示拒绝操作

[root@ken ~]# chmod o+t /tmp

[root@ken ~]# useradd t1

[root@ken ~]# useradd t2

[root@ken ~]# su - t1

Last login: Thu Mar :: CST on pts/

[t1@ken ~]$ touch /tmp/t1

[t1@ken ~]$ exit

logout

[root@ken ~]# su - t2

Last login: Thu Mar :: CST on pts/

[t2@ken ~]$ touch /tmp/t2

[t2@ken ~]$ rm -rf /tmp/t1

rm: cannot remove ‘/tmp/t1’: Operation not permitted

去掉sbit权限之后,再次删除即可

[root@ken ~]# chmod o-t /tmp

[root@ken ~]# su - t2

Last login: Fri Mar :: CST on pts/

[t2@ken ~]$ rm -rf /tmp/t1

文件扩展权限ACL

扩展ACL :access control list

例:设置用户ken对文件a.txt拥有的rwx权限 ,ken不属于a.txt的所属主和组,ken是other。怎么做?

[root@ken ~]# setfacl -m u:ken:rwx a.txt

-m表示设置的意思

查看扩展权限getfacl

[root@ken ~]# getfacl a.txt

# file: a.txt

# owner: root

# group: root

user::rw-

user:ken:rwx

group::r--

mask::rwx

other::r--

去除权限

[root@ken ~]# setfacl -R -m u:ken:rw- testdirectory/ #-R一定要在-m前面,表示目录下所有文件

[root@ken ~]# setfacl -x u:ken /tmp/a.txt # 去掉单个权限

[root@ken ~]# setfacl -b /tmp/a.txt # 去掉所有acl权限

实战sudo

问题:reboot、shutdown、init、halt、user管理,在普通用户身份上都是操作不了,但是有些特殊的情况下又需要有执行权限。又不可能让root用户把自己的密码告诉普通用户,这个问题该怎么解决?

该问题是可以被解决的,可以使用sudo(switch user do)命令来进行权限设置。Sudo可以让管理员(root)事先定义某些特殊命令谁可以执行。

默认sudo中是没有除root之外用户的规则,要想使用则先配置sudo。

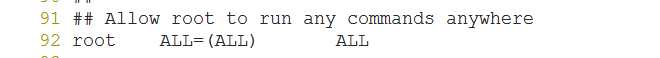

Sudo配置文件:/etc/sudoers

该文件默认只读,不允许修改,因此不能直接修改。

a. 配置sudo文件请使用“#visudo”,打开之后其使用方法和vim一致

b. 配置普通用户的权限

Root表示用户名,如果是用户组,则可以写成“%组名”

ALL:表示允许登录的主机(地址白名单)

(ALL):表示以谁的身份执行,ALL表示root身份

ALL:表示当前用户可以执行的命令,多个命令可以使用“,”分割

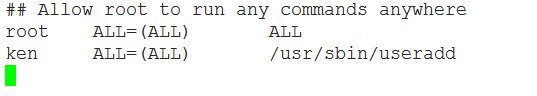

案例:创建ken用户,本身ken用户不能添加用户,要求使用sudo配置,将其设置为可以添加用户。

[root@ken ~]# su - ken

Last login: Wed Feb :: CST on pts/

[ken@ken ~]$ useradd test

-bash: /usr/sbin/useradd: Permission denied

修改sudo文件

注意:在写sudo规则的时候不建议写直接形式的命令,而是写命令的完整路径。

路径可以使用which命令来查看

语法:#which 指令名称

在添加好对应的规则之后就可以切换用户,切换到普通用户ken,再去执行:

此时要想使用刚才的规则,则以以下命令进行:

#sudo 需要执行的指令

[root@ken ~]# su - ken

Last login: Wed Feb :: CST on pts/

[ken@ken ~]$ useradd test #需要加上sudo

-bash: /usr/sbin/useradd: Permission denied

[ken@ken ~]$ sudo useradd test1 We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these three things: #) Respect the privacy of others.

#) Think before you type.

#) With great power comes great responsibility. [sudo] password for ken:

在输入sudo指令之后需要输入当前的用户密码进行确认的操作(不是root用户密码),输入之后在接下来5分钟内再次执行sudo指令不需要密码。

Linux权限管理(week1_day5)--技术流ken的更多相关文章

- 用户及用户组管理(week1_day4)--技术流ken

本节内容 useradd userdel usermod groupadd groupdel 用户管理 为什么需要有用户? 1. linux是一个多用户系统 2. 权限管理(权限最小化) 用户:存在的 ...

- rpm和yum软件管理(week2_day5)--技术流ken

rpm简介 这是一个数据库管理工具,可以通过读取数据库,判断软件是否已经安装,如果已经安装可以读取出来所有文件的所在位置等,并可以实现删除这些文件. rpm:RPM is Redhat Package ...

- Linux使用mailx发送邮件--技术流ken

前言 最近想要监控系统服务运行情况并实现自动发送邮件报警,zabbix虽然也可以实现这样的功能,但是这里使用一个非常简单的办法就可以实现.需要安装mailx工具,mailx是一个小型的邮件发送程序 ...

- 分布式系统监视zabbix讲解二之邮件报警通知--技术流ken

概述 在上一篇博客<分布式系统监视zabbix讲解一技术流ken>中已经详细讲解了如何安装zabbix,本篇博客将详细讲解如何使用zabbix监控另外一台主机,并实现email报警通知机制 ...

- Jenkins+Git+Gitlab+Ansible实现持续集成自动化部署动态网站(二)--技术流ken

项目前言 在上一篇博客<Jenkins+Git+Gitlab+Ansible实现持续化集成一键部署静态网站(一)--技术流ken>中已经详细讲解了如何使用这四个工具来持续集成自动化部署一个 ...

- Jenkins+Git+Gitlab+Ansible实现持续集成自动化部署静态网站(一)--技术流ken

前言 在之前已经写了关于Git,Gitlab以及Ansible的两篇博客<Git+Gitlab+Ansible剧本实现一键部署Nginx--技术流ken>,<Git+Gitlab+A ...

- Git+Gitlab+Ansible的roles实现一键部署Nginx静态网站(一)--技术流ken

前言 截止目前已经写了<Ansible基础认识及安装使用详解(一)--技术流ken>,<Ansible常用模块介绍及使用(二)--技术流ken><Ansible剧本介绍及 ...

- 网站集群架构(LVS负载均衡、Nginx代理缓存、Nginx动静分离、Rsync+Inotify全网备份、Zabbix自动注册全网监控)--技术流ken

前言 最近做了一个不大不小的项目,现就删繁就简单独拿出来web集群这一块写一篇博客.数据库集群请参考<MySQL集群架构篇:MHA+MySQL-PROXY+LVS实现MySQL集群架构高可用/高 ...

- MySQL/MariaDB数据库忘掉密码解决办法--技术流ken

前言 有些时候我们常常会忘掉一些服务的密码,比如系统密码,我们可以进入救援模式进行修改密码,可参考我之前的博客<Centos7破解密码的两种方法--技术流ken>.但有些时候我们也会忘掉数 ...

随机推荐

- BZOJ_1101_[POI2007]Zap_莫比乌斯反演

题意:FGD正在破解一段密码,他需要回答很多类似的问题:对于给定的整数a,b和d,有多少正整数对x,y,满足x<=a ,y<=b,并且gcd(x,y)=d.作为FGD的同学,FGD希望得到 ...

- BZOJ_4176_Lucas的数论_杜教筛+莫比乌斯反演

BZOJ_4176_Lucas的数论_杜教筛+莫比乌斯反演 Description 去年的Lucas非常喜欢数论题,但是一年以后的Lucas却不那么喜欢了. 在整理以前的试题时,发现了这样一道题目“求 ...

- 【游戏开发】在Lua中实现面向对象特性——模拟类、继承、多态

一.简介 Lua是一门非常强大.非常灵活的脚本语言,自它从发明以来,无数的游戏使用了Lua作为开发语言.但是作为一款脚本语言,Lua也有着自己的不足,那就是它本身并没有提供面向对象的特性,而游戏开发是 ...

- SQL 中如何删除重复(每列数据都重复)的记录,只保留一行?

如果数据表没有做好约束,那么数据库中难免会遇到数据重复的情况.今天就遇到这么个看起来简单却又费神的问题---如何去重. ------期间感谢微信公众号"有关SQL"的博主大牛提供的 ...

- myeclipse maven tomcat插件 创建web工程

自从有了云笔记,很久不写博客了.今天写了使用Freemarker静态化JSP页面,索性就发出来.初学,勿喷. 这篇文字以前放在云笔记里,当然里面有很多借鉴网络上的东西,而自己也使用Maven很久了,索 ...

- CentOS7解决firefox无法启用ibus中文输入的问题

最近换电脑,要换掉使用了6年的旧环境,开始折腾重装系统: 下了minimal版本的CentOS7.4,然后开始一点点装想用的东西,多少找到一点十年前折腾LFS的感觉:然后竟然被输入法拌住了半天,事后回 ...

- Postman-----如何导入和导出

此处介绍2种导出和导入的操作方法,一种是通过分享link,另一种是导出json文件,再次导入,个人推荐link的方式,简单方便,下面将详细介绍. 第一种:分享链接,导入链接的方式 1.1.生成link ...

- HrbustOJ 1564 螺旋矩阵

Description 对于给定的一个数n,要你打印n*n的螺旋矩阵. 比如n=3时,输出: 1 2 3 8 9 4 7 6 5 Input 多组测试数据,每个测试数据包含一个整数n(1<=n& ...

- Java开发者必备的10大学习网站,送给入门学习java的你,请收下!

作为开发者来说,必备的除了对编码的热情还要有自己的一套技巧,另外不可缺少的就是平时学习的网站.以下本人收集的 Java 开发者必备的网站,这些网站可以提供信息.以及一些很棒的讲座 , 还能解答一般问题 ...

- .NET中的状态机库Stateless

标题:.NET中的状态机库Stateless 作者:Lamond Lu 地址:https://www.cnblogs.com/lwqlun/p/10674018.html 介绍 什么是状态机和状态模式 ...