Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

1.漏洞简介

当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件,JSP文件中的恶意代码将能被服务器执行。导致服务器上的数据泄露或获取服务器权限。

影响范围

Apache Tomcat 7.0.0 – 7.0.81

2.漏洞分析2.1环境介绍服务端 Windows7 IP: 192.168.116.128

攻击端 Kali Linux IP:192.168.116.137

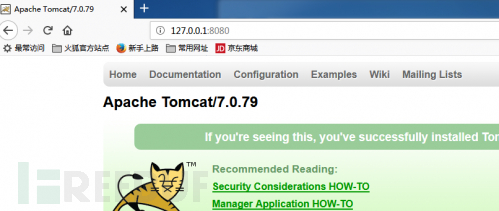

Apache Tomcat 7.0.79

2.2. 实验环境搭建

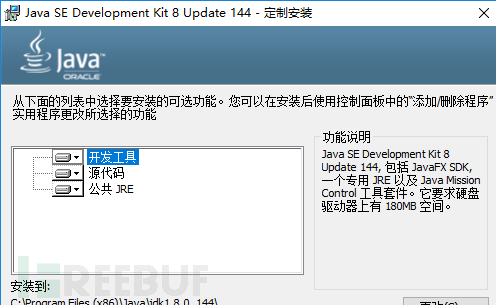

2.2.1 java环境安装

1.官网下载jdk安装包http://www.oracle.com/technetwork/java/javase/downloads/index.html

2.根据提示安装jdk

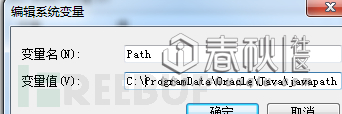

3.配置路径,我的电脑->属性->高级系统设置->环境变量->ath 添加jdk和jre路径

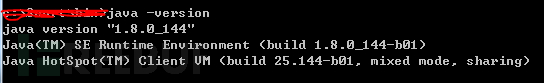

4.配置成功后如图:

2.2.2 Apache Tomcat安装1.下载地址:

http://www.liangchan.net/soft/download.asp?softid=9366&downid=8&id=9430

2.按照步骤提示,安装

3.安装成功后,访问http://127.0.0.1:8080

2.2.3 配置Apache Tomcat服务器1.打开Tomcat安装目录的Tomcat7.0\conf\web.xml添加如下配置,在Tomcat7.0版本下默认配置是开启readonly的,需要手动配置readonly为false才可以进行漏洞利用

2.3 漏洞利用

2.3.1 远程命令执行漏洞利用

1.利用PUT方法上传构造好的shell

查看服务器上已经存在test.jsp

在构造上传方法时有三种

PUT /test.jsp%20

PUT /test.jsp/

通过构造特殊的后缀来绕过,Tomcat的检测,将jsp的shell上传到服务器中。

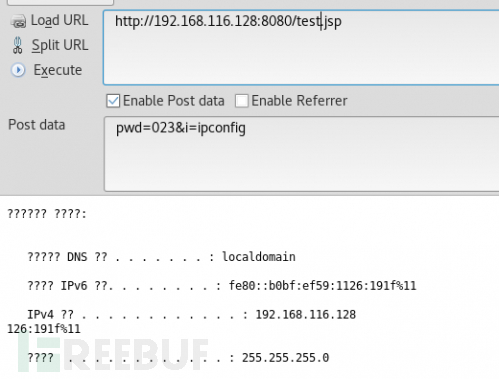

2.利用上传的shell来进行命令执行

攻击成功。

2.3.2 漏洞主要攻击特征

1.攻击方法 PUT

2.主要攻击方法 .jsp:DATA .jsp%20 .jsp/

3.入侵检测规则编写

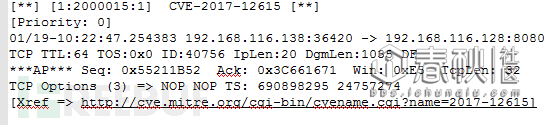

3.1 CVE-2017-12615漏洞入侵检测规则

alert tcp any any -> any any (msg:”

CVE-2017-12615″;flow:to_server,established;content:”UT”;nocase;content:”.jsp/”;nocase;reference:cve,2017-12615;sid:2000015;rev:1;)

alert tcp any any -> any any

(msg:”CVE-2017-12615″;flow:to_server,established;content:”UT”;nocase;content:”.jsp:DATA”;nocase;reference:cve,2017-12615;sid:2000015;rev:1;)

alert tcp any any -> any any

(msg:”CVE-2017-12615″;flow:to_server,established;content:”UT”;nocase;content:”.jsp%20″;nocase;reference:cve,2017-12615;sid:2000015;rev:1;)

4. 入侵检测效果验证

4.1 CVE-2017-12615漏洞入侵检测验证

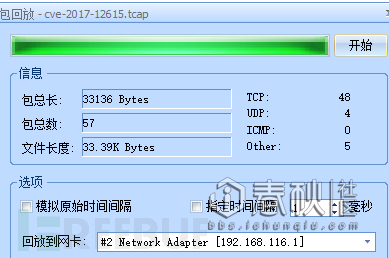

回放包cve-2017-12615.tcap

>>>>>>黑客入门必备技能 带你入坑和逗比表哥们一起聊聊黑客的事儿他们说高精尖的技术比农药都好玩

Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测的更多相关文章

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现

Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现 一.漏洞概述 Apache Struts2的REST插件存在远程代码执行的高危漏洞,Struts2 RES ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- [CVE-2020-1956] Apache Kylin远程命令执行漏洞复现

Apache Kylin是一个开源的.分布式的分析型数据仓库,提供Hadoop/Spark之上的 SQL 查询接口及多维分析(OLAP)能力以支持超大规模数据,最初由 eBay 开发并贡献至开源社区. ...

- tomcat 远程命令执行漏洞复现

影响范围 Apache Tomcat 7.0.0 - 7.0.81 不受影响的版本 Apache Tomcat 8.x Apache Tomcat 9.x 漏洞分析 在Tomcat安装目录下的配置文件 ...

- Apache Solr远程命令执行

简介 Solr是一个独立的企业级搜索应用服务器,它对外提供类似于Web-service的API接口.用户可以通过http请求,向搜索引擎服务器提交一定格式的XML文件,生成索引:也可以通过Http G ...

- Apache Solr远程命令执行复现

环境 /vulhub/solr/CVE-2019-0193/ 创建一个集合 docker-compose exec solr bash bin/solr create_core -c test -d ...

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

- CVE-2021-25646:Apache Druid远程命令执行漏洞复现

漏洞概述 Apache Druid 是一个分布式的数据处理系统.Apache Druid包括执行用户提供的JavaScript的功能嵌入在各种类型请求中的代码.在Druid 0.20.0及更低版本中, ...

随机推荐

- POJ3687.Labeling Balls 拓扑排序

Labeling Balls Time Limit: 1000MS Memory Limit: 65536K Total Submissions: 13201 Accepted: 3811 Descr ...

- winobj

查看系统对象 windbg+pdb符号信息 查询各个系统的内核对象结构

- glog日志

google 开源日志库 #include <glog/logging.h> yum install glog

- word2vec相关资源

word2vec官网:https://code.google.com/p/word2vec/ 利用中文数据跑Google开源项目word2vec:http://www.cnblogs.com/hebi ...

- C语言基础第三次作业

题目7-1,寻找最小值 1.实验代码: #include<stdio.h> int main() { int i,mark,min,n; scanf("%d", &am ...

- Realtek 8192cu 支持 Android Hotspot 软ap

http://www.cnblogs.com/bpasser/archive/2011/10/15/2213483.html Android 2.2 开始增加了WiFi Hotspot,可将Andro ...

- shell的基本语法

一 赋值运算符 1 += :使用方法是,((x+=需要增加的数字))算和值. 2 *= :使用方法是,((x*=需要怎加的倍数))算乘值. 3 %= :使用方法是,((x%=需要除以的数字))算余数 ...

- 2018.06.30 BZOJ 3932: [CQOI2015]任务查询系统(主席树)

3932: [CQOI2015]任务查询系统 Time Limit: 20 Sec Memory Limit: 512 MB Description 最近实验室正在为其管理的超级计算机编制一套任务管理 ...

- Nginx安装SSL安全证书

1. 在Nginx的安装目录下的config目录下创建cert目录,并且将下载的证书全部文件拷贝到cert目录中.如果申请证书时是自己创建的CSR文件,请将对应的私钥文件放到cert目录下并且命名为2 ...

- 人体感应模块控制LCD1602背景灯是否开启

/* Web client This sketch connects to a website (http://www.google.com) using an Arduino Wiznet Ethe ...