K8S的API Server认证介绍

一.说明

kube-apiserver是k8s最重要的制组件之一,主要提供以下功能:

- 提供集群管理的REST API 接口, 包括认证授权、数据校验以及集群状态变更等

- k8s 中所有模块与 etcd 的数据交互都需要走 API Server ,禁止直接和 etcd 通信

k8s API 的每个请求都需要经过多阶段的访问控制后才会被接受,包括认证、授权以及准入控制等。

二.认证插件

k8s的请求有两种模式:

- 非安全模式(insecure-port):该模式下所有请求都不会经过认证,不建议开启。

- 安全模式(secure-port):该模式下开启TLS时,所有请求都需要经过认证。k8s 支持多种认证机制,并支持同时开启多个认证插件(只要有一个认证通过即可)。如果认证成功,则用户的username 会传入授权模块进一步授权验证;对于失败认证将返回401状态码。

2.1 x509 证书

这里就是常说的ca证书, 需要在 API Server 启动时配置 --client-ca-file=xxx

2.2 静态 Token 文件

这里需要在 API Server 启动时配置 --token-auth-file=xxx。该文件为CSV文件,每行至少包括三列 token, username, user id。

2.3 引导token

- 为了支持平滑的启动引导新的集群,k8s 包含了一种动态管理持有者令牌类型,称作启动引导令牌(Bootstrap Token)。

- 这些令牌以 Secret 的形式保存在 kube-system 命名空间中,可以被动态管理和创建。

- 控制器管理器包含的 TokenCleaner 控制器能够在启动引导令牌过期时将其删除。

- 在使用 kubeadm 部署 k8s 时,可通过 kubeadm token list 命令查询。

2.4 basic auth(静态密码)

这里需要在 API Server 启动时配置 --basic-auth-file=xxx, 文件格式为 csv,每行至少三列 password, user, uid

2.5 ServiceAccount

sa(ServiceAccount) 是 k8s 比较常见的一种认证方式,每一个命名空间在创建的时候都会有一个默认的 sa, 每个 sa 都包含对应的 token

2.6 Webhook 令牌身份认证

- --authentication-token-webhook-config-file 指向一个配置文件,描述如何访问远程的 webhook 服务。

- --authentication-token-webhook-cache-ttl 用来设定身份认证决定的缓存时间。默认时长为 2 分钟。

鉴权

k8s 支持多种授权机制,并支持同时开启多个授权插件(只要有一个验证通过即可)。如果鉴权成功的请求将被发送到准入模块做进一步的请求验证;鉴权失败的请求则返回403。

鉴权对象

- 用户信息:user, group, extra

- API、请求方法(get, post 等)和请求路径(如/api)

- 请求资源和子资源

- Namespace

- API Group

鉴权插件

- ABAC

- RBAC

- Webhook

- Node

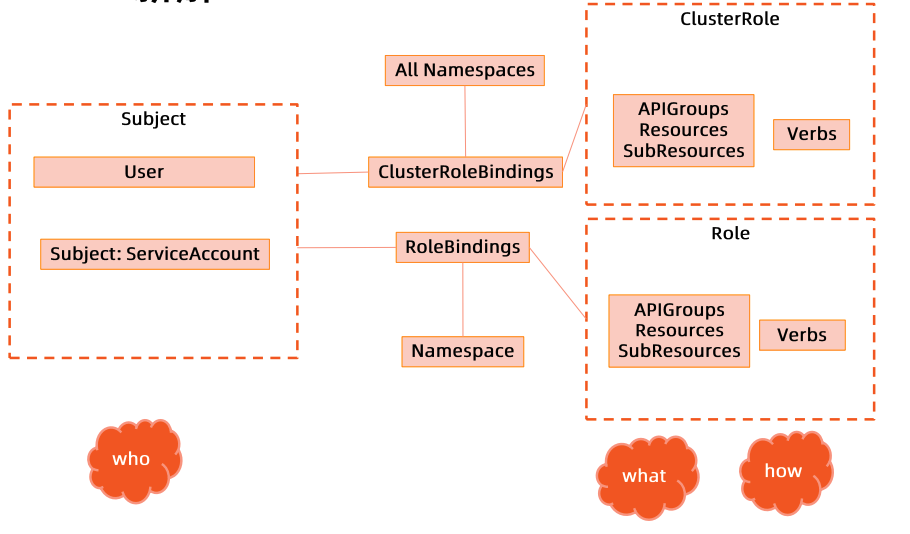

RABC(基于角色的权限控制),是目前比较流行的鉴权方式,可以将权限和角色绑定,然后将角色分配给用户,这样用户就可以自己进行授权。

RBAC使用

k8s 中的 RBAC 主要包括两种大类型,一种是基于集群的,权限将作用于整个集群的 Namespaces; 另一种是基于 Namespace 的,权限将作用于当前 Namespace

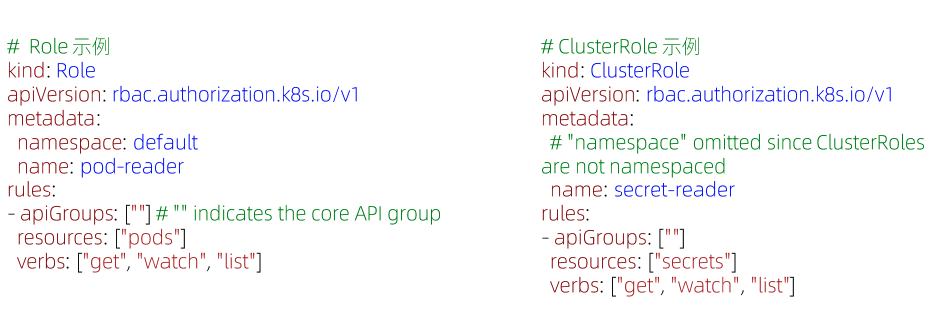

Role 只能作用于单个ns, ClusterRole 可以作用于多个 ns 和集群级的资源

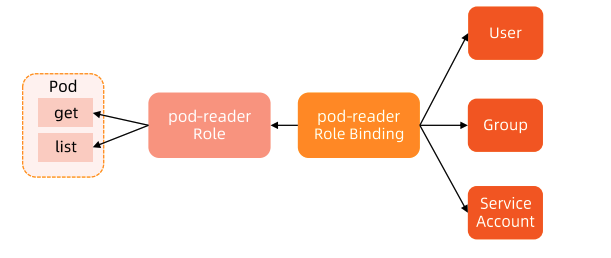

角色绑定(Role Binding)是将角色中定义的权限赋予一个或者一组鉴权对象,该鉴权对象可以是用户,组,或者 ServiceAccount

示例:将 “pod-reader” 角色与 “default” namespace 绑定 ,并将该权限授予给"jane"

apiVersion: rbac.authorization.k8s.io/v1

# This role binding allows "jane" to read pods in the "default" namespace.

# You need to already have a Role named "pod-reader" in that namespace.

kind: RoleBinding

metadata:

name: read-pods

namespace: default

subjects:

# You can specify more than one "subject"

- kind: User

name: jane # "name" is case sensitive

apiGroup: rbac.authorization.k8s.io

roleRef:

# "roleRef" specifies the binding to a Role / ClusterRole

kind: Role #this must be Role or ClusterRole

name: pod-reader # this must match the name of the Role or ClusterRole you wish to bind to

apiGroup: rbac.authorization.k8s.io

- ClusterRoleBinding 是对整个集群的授权

示例:授权 “manager” group 组下的所有用户对集群所有 ns 的 secret-reader 权限:

apiVersion: rbac.authorization.k8s.io/v1

# This cluster role binding allows anyone in the "manager" group to read secrets in any namespace.

kind: ClusterRoleBinding

metadata:

name: read-secrets-global

subjects:

- kind: Group

name: manager # Name is case sensitive

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: ClusterRole

name: secret-reader

apiGroup: rbac.authorization.k8s.io

- 当对组进行授权的时候,subjects name 有规定的前缀写法:需要注意的是我们在定义对象名称的时候要避免和 k8s 内置的 name 冲突

# 对 qa ns 下的所有 sa 进行授权

subjects:

- kind: Group

name: system:serviceaccounts:qa

apiGroup: rbac.authorization.k8s.io

# 对所有 ns 下的 sa 进行授权

subjects:

- kind: Group

name: system:serviceaccounts

apiGroup: rbac.authorization.k8s.io

# 对所有认证的用户进行授权

subjects:

- kind: Group

name: system:authenticated

apiGroup: rbac.authorization.k8s.io

# 对所有未认证的用户进行授权

subjects:

- kind: Group

name: system:unauthenticated

apiGroup: rbac.authorization.k8s.io

# 对所有的用户进行授权

subjects:

- kind: Group

name: system:authenticated

apiGroup: rbac.authorization.k8s.io

- kind: Group

name: system:unauthenticated

apiGroup: rbac.authorization.k8s.io

授权实践

可以先看下集群默认管理员角色的权限:

[admin@root ~]$ kubectl get clusterrole cluster-admin -oyaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

annotations:

rbac.authorization.kubernetes.io/autoupdate: "true"

creationTimestamp: "2022-11-15T05:29:14Z"

labels:

kubernetes.io/bootstrapping: rbac-defaults

name: cluster-admin

resourceVersion: "72"

uid: 9b2bce8b-ef75-4714-a65f-72276e7c480e

rules:

- apiGroups:

- '*'

resources:

- '*'

verbs:

- '*'

- nonResourceURLs:

- '*'

verbs:

- '*'

将角色与就需要将该角色与上边创建的已认证用户 itnoobzzy 进行绑定

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: default-admin

namespace: default

subjects:

- kind: User

# 配置用户

name: itnoobzzy

apiGroup: rbac.authorization.k8s.io

# - kind: ServiceAccount

# name: default

# namespace: kube-system

roleRef:

kind: ClusterRole

name: cluster-admin

apiGroup: rbac.authorization.k8s.io

参考链接:https://blog.csdn.net/qq_42586468/article/details/128983739

K8S的API Server认证介绍的更多相关文章

- k8s之API Server认证

集群安全性 在生产环境中,必须保障集群用户的角色以及权限问题,不能给所有用户都赋予管理员权限. 1.集群的安全性必须考虑如下几个目标 (1)保证容器与其所在宿主机的隔离 (2)限制容器给基础设置或其他 ...

- 033.Kubernetes集群安全-API Server认证及授权

一 Kubernetes集群安全 1.1 安全机制 Kubernetes通过一系列机制来实现集群的安全控制,其中包括API Server的认证授权.准入控制机制及保护敏感信息的Secret机制等.集群 ...

- K8S Api Server认证

目录 认证类型 基于CA证书的双向认证 apiserver端配置 生成客户端私钥和证书 master核心组件与apiserver的认证方式 HTTP Token认证 HTTP Basic认证 kube ...

- k8s 组件介绍-API Server

API Server简介 k8s API Server提供了k8s各类资源对象(pod,RC,Service等)的增删改查及watch等HTTP Rest接口,是整个系统的数据总线和数据中心. kub ...

- k8s使用自定义证书将客户端认证接入到API Server

自定义证书使用kubectl认证接入API Serverkubeconfig是API Server的客户端连入API Server时使用的认证格式的客户端配置文件.使用kubectl config v ...

- 拿nodejs快速搭建简单Oauth认证和restful API server攻略

拿nodejs快速搭建简单Oauth认证和restful API server攻略:http://blog.csdn.net/zhaoweitco/article/details/21708955 最 ...

- k8s中的api server的ca证书,可以和front proxy ca证书一样么?

答案是: 绝对不可以! 因为请求先验证的是 --requestheader-client-ca-file CA 然后才是--client-ca-file. . 那获取的用户名就会通不过了. 所以会影响 ...

- k8s api server ha 连接配置问题

常见的lb 负载有硬件的f5 big-ip ,同时对于互联网公司大家常用的是nginx haproxy 了解k8s 集群高可用的都知道 api server 是无状态的(etcd 解决了),但是 ...

- 资深专家深度剖析Kubernetes API Server第1章(共3章)

欢迎来到深入学习Kubernetes API Server的系列文章,在本系列文章中我们将深入的探究Kubernetes API Server的相关实现.如果你对Kubernetes的内部实现机制比较 ...

- kubernetes API Server安全

用户访问API Server(以下简称Server),K8S的安全检查步骤:认证和授权. 认证解决用户是谁的问题,就是验证用户名密码;授权解决用户能做什么的问题,就是检查该用户是否拥有权限访问请求的资 ...

随机推荐

- go 结构体多字段多因素排序

前言 有时候我们需要处理一份数据,需要多个字段作为条件,联合进行排序. 代码 package main import ( "fmt" "sort" ) // 数 ...

- Django实战项目-学习任务系统-发送短信通知

接着上期代码内容,继续完善优化系统功能. 本次增加发送短信通知功能,学习任务系统发布的任务,为了更加及时通知到学生用户,再原有发送邮件通知基础上,再加上手机短信通知功能. 第一步:开通短信通知服务 目 ...

- 在Proxmox VE pve中安装windows操作系统——以ltsc2019为例

pve创建ltsc2019还是比较简单的.只是没有virtio驱动的话,选择磁盘的时候找不到磁盘.这里主要是列出如何加载virtio驱动 1.创建虚拟机忽略.注意需要新建2个CDROM.一个为wind ...

- Ceph-集群内分布式存储解决方案及基于Docker的部署

打造集群高可用分布式存储Ceph很早以前在玩集群的时候就折腾过分布式存储服务来作为跨节点的数据共享和可靠存储,以前尝试过GlusterFS,但是由于读写速度实在是太低,就放弃了.见基于GlusterF ...

- 官方的 MCP C# SDK:csharp-sdk

csharp-sdk 这是 Model Context Protocol(MCP)官方提供的 C# SDK,为 MCP 服务器和客户端提供简单易用的接口, 主要由微软维护.MCP 是由 Claude( ...

- osmts:OERV之一站式管理测试脚本

最近团队里面实习的小伙伴开发了一个新的项目,可以用来一键式运行各种测试脚本并且完成数据总结,我也尝试部署了一下,遇到了一些问题,接下来一起解析一下这个项目. 首先是获取osmts git cl ...

- EntityFrameworkCore 中实体的几种配置方法

使用数据注解 实体类通常是在Models目录下,直接在实体类上添加属性注解,比如[Required]/[Key]等. using System.ComponentModel.DataAnnotatio ...

- javascript 字符串截取

<script> //字符截取(需要的字符长度) function cut_str(need_str_length){ var bag_set = document.getElem ...

- CentOS linux 安装openssl(openssl拒绝服务漏洞【CVE-2022-0778】解决)

一.安装 1.下载相关openssl包 下载地址: https://www.openssl.org/source/ 2.将下载好的压缩包放到 /app/server/nginx 路径下(根据自己实际需 ...

- 为什么在 MySQL 中不推荐使用多表 JOIN?

为什么在 MySQL 中不推荐使用多表 JOIN? 在 MySQL 中,虽然 JOIN 操作是关系型数据库的重要特性,用于从多个表中获取数据,但在某些场景下不推荐频繁使用多表 JOIN.以下是一些主要 ...