第17节-BLE安全管理概述

安全管理是BLE中最复杂的内容,涉及LL层、SM层、GAP层

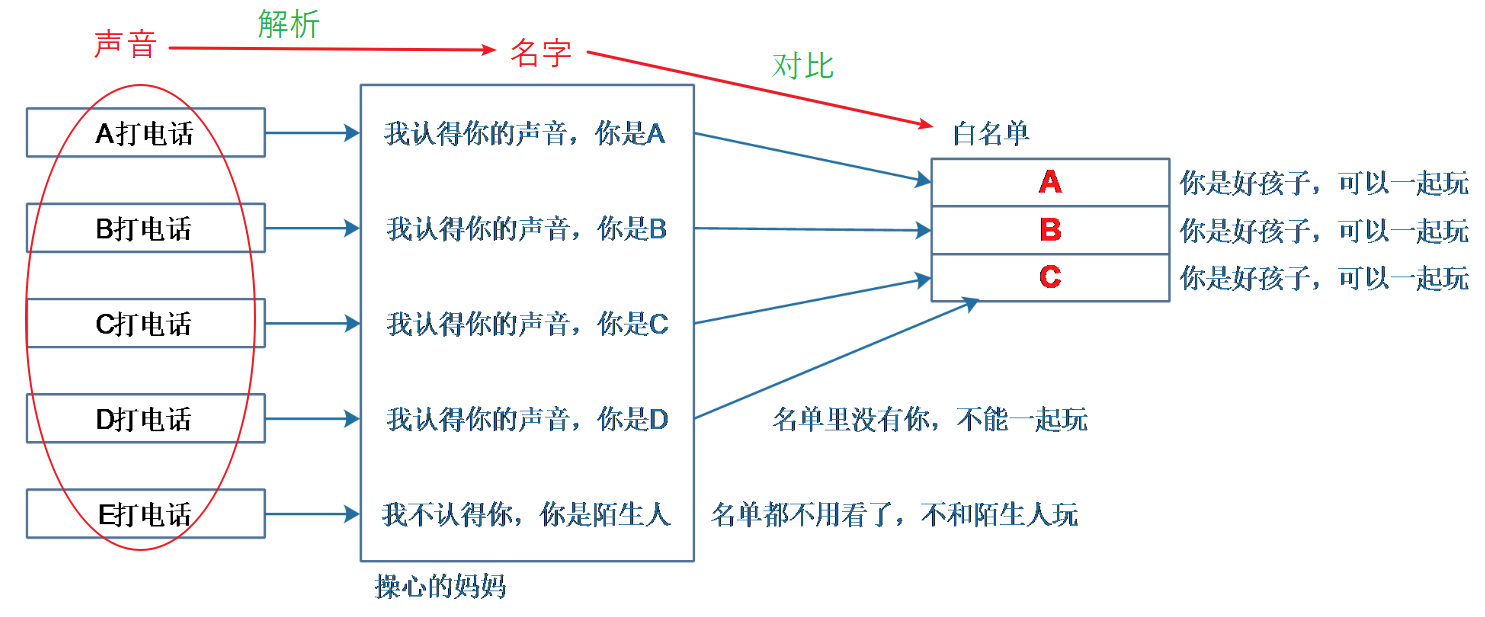

一、妈妈的担心

1. 白名单:

妈妈说,你只能跟A、B、C这3个好孩子玩;他们打电话给你,你才可以出去玩。

A、B、C三人,就在妈妈的“白名单”里。

如果坏小孩D打电话时冒充是B,这怎么办?

妈妈有高招,记得B的声音。

妈妈心里想,这人的声音不是ABC任何一个,肯定是坏小孩。

这两者结合在一起就是:

是否使用白名单,就看你妈妈是否开明了。

类比于BLE,有下图:

可解析列表中会有一个IRK,IRK所对应的是设备的实体地址。

ABC同学会打电话给你的妈妈,妈妈根据声音解析出他们的名字。那么对于蓝牙设备,这些设备发出的无线信号中会含有一个可解析地址。

可解析地址的格式是这样的,它分为两部分:

1)随机数

2)hash值,可以通过ah(IRK,prand)计算出hash值。使用IRK来加密那个随机数。

hash和随机数结合起来就可以得到一个可解析地址。

可以这么理解:

1)设备发出的无线信号中会含有一个可解析地址(这是已知条件,此地址中会含有一个hash'值);

2)使用Resolving List中的每个IRK来加密地址中的随机数。这样的会得到一个hash值;

3)判断得到的hash值和hash'的值是否相同

如果相同,就表示在Resolving List中找到了对应的地址(这个地方,我理解就是发出的可解析地址与Resolving List中的某个地址相同)。然后再看一下该地址是否在白名单中,如果在白名单中,就认为该设备是可信任的设备。(这个过程相当于妈妈通过声音来识别ABC是一样的)。

引入可解析地址可以解决冒充的问题(就相当于同学E给妈妈打电话,说是你的好朋友,妈妈一听就知道有人在冒充),

引入白名单可以解决信任的问题(就相当于同学D给你妈妈打电话,你妈妈知道你有这么一个D同学,但是它老是旷课,是个坏同学,你妈妈不信任他)。

总结:

涉及这几个概念:白名单、可解析地址。

1. 设备中含有Device White List:表示它信任的设备。

白名单中保存的是地址信息Device Identity Address。

“坏设备”很容易伪造这个地址,改一下地址不就行了?

2. 为了解决这个问题,引入“Resolving List”:

2.1 本地设备含有一个“Resolving List”,就相当于妈妈记住的几个声音。

2.2 对端设备使用“可解析地址”

2.3 本地设备接收到“可解析地址”后:

跟Resolving List中每一项进行确认,确认能否使用其中的Peer IRK解析该地址。

如果可以,Resolving List中该项的“Peer Device Identity Address”就是对端设备的真实地址。

2.4 该“Peer Device Identity Address”被用来跟Device White List中每一项进行对比。

是否使用白名单,这取决于蓝牙的“Filter Policy”,过滤策略。

具体细节在下一节视频再讲。

引入可解析地址还有另一个目的:隐私问题

2. 隐私:

你带着一块有蓝牙功能的手表出门,这手表不断地发出广播信号。

如果坏人将一些设备布置于某个区域,你一经过该区域就自动跟踪。

这将会非常恐怖。

我们要防止他人根据你的设备认出你,并且使得他无法跟踪你。

这时就需要不断地变换蓝牙设备的地址,使得别人不知道你是新出现的设备,还是原来的设备。

这也涉及上面讲到的“可解析地址”:一个设备每过一段时间就变换一下地址,但是不能变得连亲人都不认识你,即这些变化的地址是“可解析”的。

二、特工的工作

实际上,数据的加密、解密并不复杂,复杂的是怎么把密钥安全地传递给对方。

加密的数据在空中传播,谁都可以接收到,有密码本的那人才能解出数据。

所以在BLE中,密钥怎么安全地传给对端设备,是关键点。

使用特工的工作做一下类比:

1. 我和谁接头?需要对一下暗号。等等,先确定一下对暗号的方式:用诗歌方式,还是用敲门的方式?

2. 对暗号

比如:

你说“天王盖地虎”,他说“宝塔镇河妖”。

或者:

有规律的敲门声。

3. 交换信物:

下一次接头还那么麻烦啊?

咱们可以交换一下信物,下一次就不用对暗号了。

我要记住他的声音,下次就认得他了:记录对端设备的IRK,用来解析地址。

我要记住他的签名,以后就知道哪些文件是他发出的:记录对端设备的CSRK,用来验证签名信息。

我要记住他的密码本,下次就可以直接加密:记录LTD、EDIV、RAND等

当然,不嫌麻烦的话也可以不交换信物,下次再重新对暗号。

4. 实际上对暗号之后,我们可以说悄悄话了。

隔墙有耳,我们用黑话来聊天吧:加密传输。

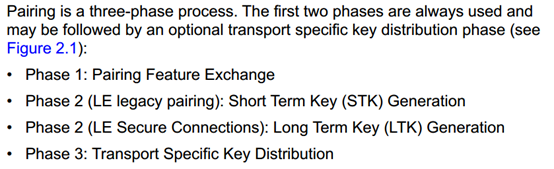

在BLE里,上述过程被称为配对:Paring,它被分为下面3个阶段(Phase):

翻译成中文就是:

1. 配对信息交换(Pairing Feature Exchange):

确定双方IO能力,

用什么方法对暗号

2. 认证:

有2类认证方式:LE Legacy Pairing、LE Secure Connections。

用白话来说就是对暗号,确定对方就是要找的人,最后生成STK或LTK。

3. 密钥分配(Transport Specific Key Distribution):

交换信物,交换信物之后的2个设备就被称为已经绑定了(Bonding)。

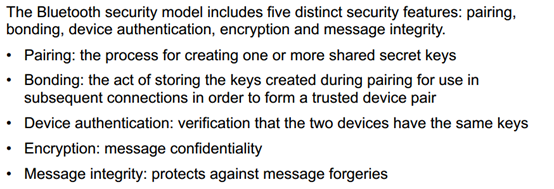

在BLE安全管理中,官方文档里列出了下述5种内容:

翻译成中文就是:

1. 配对:用来生成共享密钥

2. 绑定:保存配对过程中生成的密钥,下次重连时就不需要再次配对了。

3. 设备认证:确定对方就是要对话的设备,而非第3方。

4. 加密:消息加密

5. 消息完整性:传输的消息不要被篡改、不要发生错误

第17节-BLE安全管理概述的更多相关文章

- Android零基础入门第17节:Android开发第一个控件,TextView属性和方法大全

原文:Android零基础入门第17节:Android开发第一个控件,TextView属性和方法大全 前面简单学习了一些Android UI的一些基础知识,那么接下来我们一起来详细学习Android的 ...

- 第7.17节 Python类中的静态方法装饰器staticmethod 定义的静态方法深入剖析

第7.17节 Python类中的静态方法装饰器staticmethod 定义的静态方法深入剖析 静态方法也是通过类定义的一种方法,一般将不需要访问类属性但是类需要具有的一些能力可以静态方法提供. 一 ...

- 第03节-BLE协议各层数据格式概述

本篇博客根据韦大仙的视频,整理所得. 对于BLE系统,它分为上下两块.上面那一块,我们称为host主机.下面这一块是controller,你可以简单的认为它就是一个蓝牙芯片. 对于host这一块,它运 ...

- 第13节-BLE协议L2CAP层

学习资料:官方手册 Vol 3: Core System Package [Host volume] Part A: Logical Link Control and Adaptation Proto ...

- 第12节-BLE协议HCI层的数据格式

学习资料: 1. 蓝牙协议core_v5.0.pdf <Vol 2: Core System Package [BR/EDR Controller volume]>的“Part E: Ho ...

- 第10节-BLE协议链路层(LL)

本篇博客的学些要结合书籍<低功耗蓝牙开发权威指南,Robin Heydon著>第7章,实际上这书只是对蓝牙原版协议的简化.摘要. 回顾以前学过的<BLE协议各层的形象化理解>和 ...

- Java学习-第一阶段-第一节:Java概述

JAVA概述 Java版本 原网址(https://www.oracle.com/java/technologies/java-se-support-roadmap.html) Oracle 将仅将某 ...

- SQL Server时间粒度系列----第1节时间粒度概述

本文目录列表: 1.什么是时间粒度?2.SQL Server提供的时间粒度3.SQL Server时间粒度代码演示 4.SQL Server基准日期 5.总结语6.参考清单列表 什么是时间粒度 ...

- 第九十六节,JavaScript概述

JavaScript概述 学习要点: 1.什么是JavaScript 2.JavaScript特点 3.JavaScript历史 4.JavaScript核心 5.开发工具集 JavaScript诞生 ...

随机推荐

- c# 第21节 方法声明和调用

本节内容: 1:为什么要有方法 2:方法的声明及使用 3:方法params 传入接收数组 4:值传递和引用传递 5:输出参数out 1:为什么要有方法 2:方法的声明及使用 声明实例: 3:方法par ...

- UVA10559 方块消除 Blocks(区间dp)

一道区间dp好题,在GZY的ppt里,同时在洛谷题解里看见了Itst orz. 题目大意 有n个带有颜色的方块,没消除一段长度为 \(x\) 的连续的相同颜色的方块可以得到 \(x^2\) 的分数,用 ...

- array 数组

- appium--使用PyYAML封装Capability

前戏 YAML 语言的设计目标,就是方便人类读写.它实质上是一种通用的数据串行化格式. 它的基本语法规则如下. YAML大小写敏感: 使用缩进代表层级关系: 缩进只能使用空格,不能使用TAB,不要求空 ...

- POJ2976Dropping tests(分数规划)

传送门 题目大意:n个二元组a[i],b[i],去掉k个,求sigma a[i]/ sigma b[i]的最大值 代码: #include<iostream> #include<cs ...

- 不支持中国移动的N79频段,红米K30是假5G手机么?影响有多大?

原文:https://mparticle.uc.cn/article.html?uc_param_str=frdnsnpfvecpntnwprdssskt&btifl=100&app= ...

- 第八周论文学习03 An Efficient Tree-based Power Saving Scheme for Wireless Sensor Networks with Mobile Sink

来源:IEEE Sensors Journal Year: 2016, Volume: 16, Issue: 20 Pages: 7545 - 7557, DOI: 10.1109/JSEN.2016 ...

- 混合 App 打开 H5 调试开关

背景 随着现在移动端设备的硬件性能的提高,现在web页面的体验逐渐变得可以接受,现在很多的应用都采用的Hybrid开发模式,一方面有利用了原生设备的API的优势(性能好.用户体验好),另一方面利用了w ...

- POJ 1094 (传递闭包 + 拓扑排序)

题目链接: POJ 1094 题目大意:有 1 ~ N 个大写字母,且从 A 开始依次 N 个.再给你 M 个小于的关系,比如 A < B ,让你判断三种可能: 1.在第 i 个关系罗列之后,是 ...

- Docker学习(六)-Kubernetes - Spring Boot 应用

接上一篇 https://www.cnblogs.com/woxpp/p/11872155.html 新建 k8s-demo.yaml apiVersion: apps/v1beta2 kind: D ...