C++反汇编第五讲,认识C++中的Try catch语法,以及在反汇编中还原

我们以前讲SEH异常处理的时候已经说过了,C++中的Try catch语法只不过是对SEH做了一个封装.

如果不懂SEH异常处理,请点击博客链接熟悉一下,当然如果不想知道,也可以直接往下看.因为异常处理所以做了封装,但是不影响我们还原.

这里有两种解决方法,

第一种,小白也能明白了还原方式,不用懂原理

第二种,了解其原理,并能在IDA中正确的还原.

SEH异常处理博客链接:

http://www.cnblogs.com/iBinary/category/1083755.html

一丶小白也懂的异常处理还原.

第一种,不用懂任何原理,(反汇编要懂,最起码的汇编代码知道是什么,不然这个专题讲了你也看不懂)

先看下高级代码:

int main(int argc, char* argv[])

{

try

{

throw ;//抛出3整形的异常

}

catch (int)

{

printf("%d\r\n",);

}

return ;

}

OD调试,观看步骤.

首先步骤分两步.

1.找SEH异常处理回调.

2.找参数多的call下断点

3.最后一个是call 寄存器.则找到正确的cath位置.

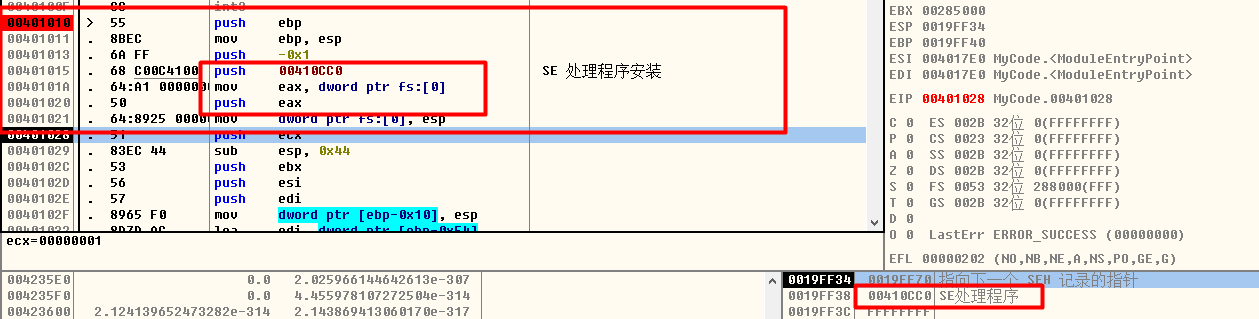

1.找到SEH的异常处理回调函数(如果不懂,看下SEH的筛选器异常.)

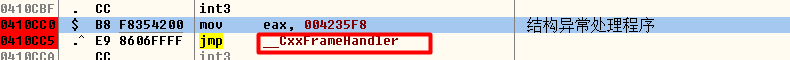

观看栈参数,可以看到回调函数地址是00410CC0,此时反汇编窗口跟过去下断点.

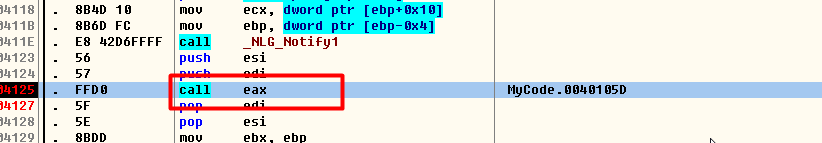

2.观看参数多了call,下断点,然后跟进.

因为层级较多,这里大家动手实战即可.

3.找到最后一层call一个寄存器.

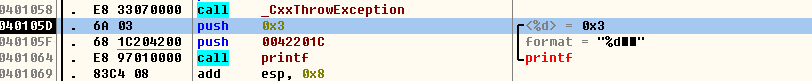

此时则找到了我们的cath处理块了.

二丶理解原理进行实战.

上面说的,不懂原理你也可以做.比如以后工作了,原理不懂,起码做代码还原的时候还可以混口饭吃 ^_^

下面讲解原理.

首先,我们先寻找数据关系.

一个函数可以有多个 try 这是没问题的,所以 函数和try的关系是一对多的关系.

一个try有多个catch也是没有问题的.那么对应关系也是一对多.

所以操作系统为了管理这些.需要建表.(当然是未公开的),我们可以逆向

得知.

得知.

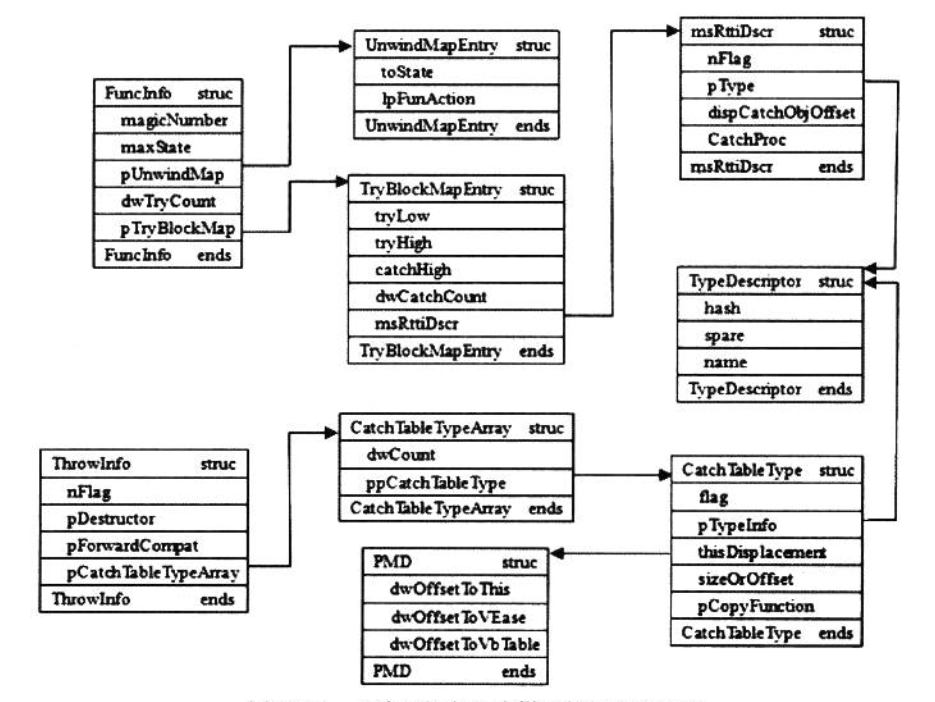

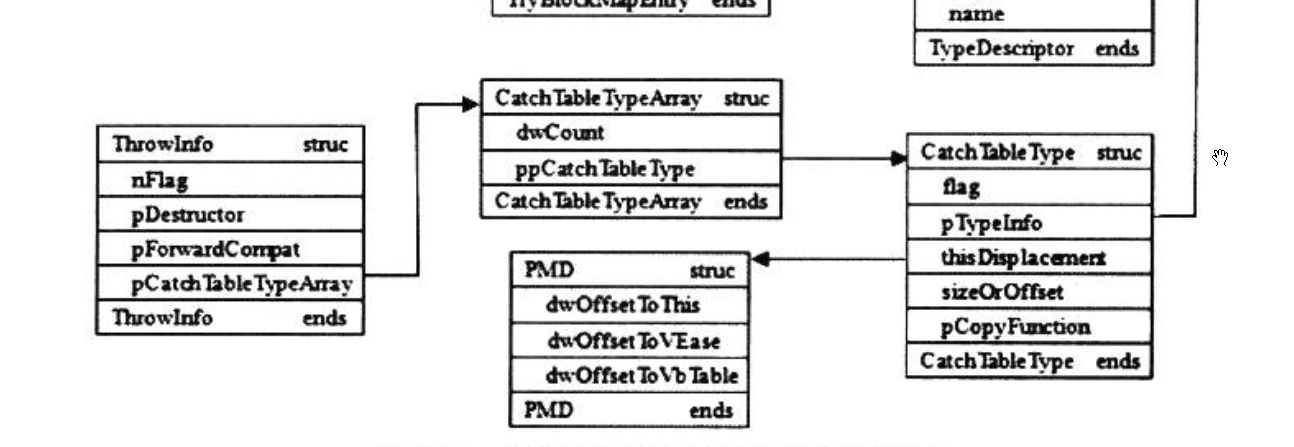

1.原理介绍,上半部分表

观看表

看到怎么多表是不是很晕.其实很简单,只是里面的某个字段对我们有用.

1.观看函数信息表FuncInfo,重要字段就是dwTryCount,以及pTryBlockMap,我们说过一个函数可以有多个try,所以函数信息就记录了try的个数.以及每个try的try块结构,关于上面的成员,都是SEH的异常展开的.要做首尾动作的,对于我们还原没有任何阻碍,可以不用理解.

2.TryBlockMap表(tyr块信息表),我们还说过,一个try可以有多个catch,显然,try块信息表也要记录catch的个数.一个catch信息块的结构.

3.cathch信息块的结构体(msRTTIDsrc)msRTTIDsrc这个表是IDA识别的,我们可以自己说他是catch信息表,msRTTIDsrc的全名是 Microsoft Run Time TypeInfo ....微软运行时类型识别.

表结构体中重要字段就是 dwCount,catch信息快的个数,一个cathch信息表.

4.catch信息表(msRTTIDsrc),里面有4个成员, nflag 一个标志,表示你是常量,还是变量,还是引用. ptype,表示你的类型是什么类型.是int,还是float什么的,这个有个专门的表格存放着.下面重要字段则是catch的函数地址.编译器内部编译的时候,编译的catch是一个函数,也是有返回值的,返回值是catch_end的位置.

到这里,我们的上半部分就看完了.

总结一下:

对于上半部分.主要着重于 函数信息表,try块表.catch表.以及catch块表.

为什么说上半部分,是这样的,对于我们还原来说.有两种情况.

1.完整的还原trycatch的异常信息结构

2.找到关键的catch匹配函数.

这两种是完全不一样的,如果我们还原就看上版本的表.如果我们要找那个catch捕获异常,则看下部分的表,(下面讲解.)

实战演练.

实战演练的时候,我们就要知道函数信息表在哪,其实我们已经找到了,只不过大家不知道,按照小白思路为什么一路跟就可以找到catch块表.只是我们没讲.

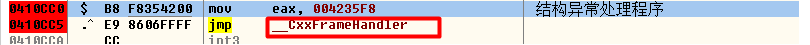

1.找到注册异常回调的地方,进入回调函数内部.

2.看到反汇编.

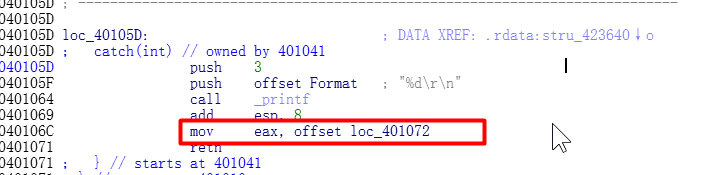

这个地方,给eax赋值的地址就是函数信息表了.我们用IDA打开.根据表结构可以很自然的就能找到.catch块的位置.

IDA实战.

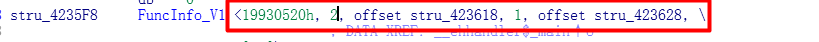

1.找到函数信息表点击进去

可以看到MaicNumber等等一些列的东西.

,通过最后一个成员,可以找到Try块信息表.

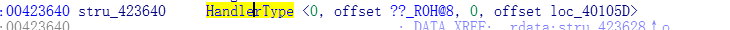

2.找到Try块信息表

可以看到Try块信息表中有几个Catch信息.

3.找到Catch信息表.

看到最后是catch的回调地址,里面则是catch的位置.

我们也能看到类型是什么.自己点击进去看看即可.

4.找到Catch函数地址,点击查看.

正确找到了Catch块了.

2.下半部分表格详解.

上面的部分是针对我们还原做的.下半部分主要就是找我要快速定位这个异常是谁接受的,那个catch块处理的.

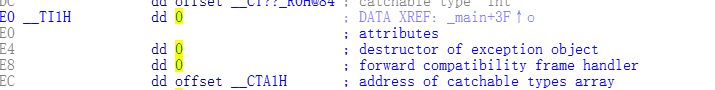

第一个表 异常抛出表,重要字段catch数组表

第二个表是个数组表,一个throw对应多个catch,所以有个数组,这个数组是异常匹配表.表明了有多少个catch可以匹配.

一个记录个数,第二个成员则是二级指针.其内容是一个地址,其地址是一个cathc信息块的结构.

实战演练.

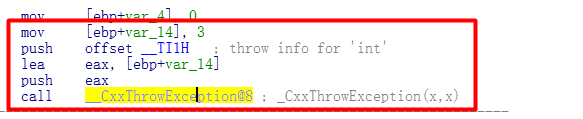

关于异常抛出表要怎么寻找,还记得的我们的高级代码有一个 throw吗?,其位置就是抛出异常表的位置.

关于抛出异常,我们需要了解的知识.当我们抛出一个常量或者变量的时候,不管怎么样,都会建立一个内存单元来接受我们抛出的值.所以别看你抛出的是常量,其实也成为内存单元了,也相当于一个变量了.

1.找到异常信息表.

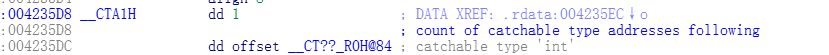

最后一个成员是catch表.这个表保存了可以匹配的catch有多少个.

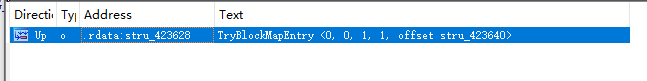

2.找到catch异常信息匹配表.

可以看出,值为1,下面是一个catch表,表明了有一个匹配的.

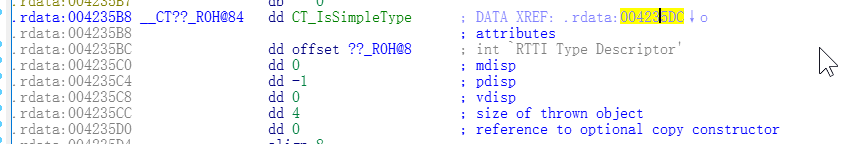

3.找到catch信息表.

通过异常信息表的第二个参数,也就是类型表,可以看是哪个匹配的.而且对类型表做一个引用,看谁引用类类型表,则能找到catch的函数地址.当然这一步是还原的动作.

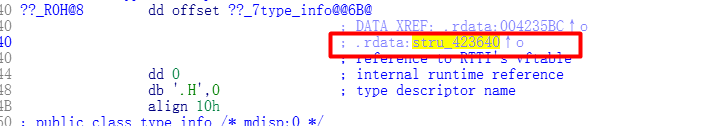

4.找到类型表.对类型表做一个交叉引用.

如果引用显示的太少了,可以自己百度, IDA引用数量调整.看怎么设置的,或者当前位置按 x键查看.

如果按x,跳过去的是try块表,你需要通过try块表可以直接查看.那个catch信息表.

C++反汇编第五讲,认识C++中的Try catch语法,以及在反汇编中还原的更多相关文章

- C++反汇编第六讲,认识C++中的Try catch语法,以及在反汇编中还原

C++反汇编第六讲,认识C++中的Try catch语法,以及在反汇编中还原 我们以前讲SEH异常处理的时候已经说过了,C++中的Try catch语法只不过是对SEH做了一个封装. 如果不懂SEH异 ...

- 在Sql中使用Try Catch

原文:在Sql中使用Try Catch 今天在写sql中出现了!我想在sql使用trycatch吧! 哎..但是语法又记不住了! 那就清楚我们的google大师吧! 嘿,网上关于在sql中使用Try ...

- C++反汇编第五讲,认识多重继承,菱形继承的内存结构,以及反汇编中的表现形式.

C++反汇编第五讲,认识多重继承,菱形继承的内存结构,以及反汇编中的表现形式. 目录: 1.多重继承在内存中的表现形式 多重继承在汇编中的表现形式 2.菱形继承 普通的菱形继承 虚继承 汇编中的表现形 ...

- C++反汇编第四讲,认识多重继承,菱形继承的内存结构,以及反汇编中的表现形式.

目录: 1.多重继承在内存中的表现形式 多重继承在汇编中的表现形式 2.菱形继承 普通的菱形继承 虚继承 汇编中的表现形式 一丶多重继承在内存中的表现形式 高级代码: class Father1 { ...

- .NetCore MVC中的路由(2)在路由中使用约束

p { margin-bottom: 0.25cm; direction: ltr; color: #000000; line-height: 120%; orphans: 2; widows: 2 ...

- “RazorEngine.Templating.TemplateCompilationException”类型的异常在 RazorEngine.NET4.0.dll 中发生,但未在用户代码中进行处理

错误信息: "RazorEngine.Templating.TemplateCompilationException"类型的异常在 RazorEngine.NET4.0.dll 中 ...

- DataTable to Excel(使用NPOI、EPPlus将数据表中的数据读取到excel格式内存中)

/// <summary> /// DataTable to Excel(将数据表中的数据读取到excel格式内存中) /// </summary> /// <param ...

- 回发或回调参数无效。在配置中使用 pages enableEventValidation=true 或在页面中使用 %@ Page EnableEventValidation=true % 启用了事件验证

WebForm中回发或回调参数无效问题的解决 解决 .NET中回发或回调参数无效问题的解 该错误的详细提示信息为: 回发或回调参数无效.在配置中使用 <pages enableEventVali ...

- 子类可以有跟父类中同名的方法,但是会重写父类中的方法,甚至是root class中的方法

/* 子类可以重写父类中的方法,甚至是root class中的方法,比如NSObeject 的new方法,但是后提示警告如下 Method is expected to return an insta ...

随机推荐

- android: Android 权限管理小结

一. 概述 感谢郭神,自从Android6.0发布以来,在权限上做出了很大的变动,不再是之前的只要在manifest设置就可以任意获取权限,而是更加的注重用户的隐私和体验,不会再强迫用户因拒绝不该拥有 ...

- CentOS7下安装php-redis扩展

yum -y install php70w-pecl-redis

- Django - ORM - 事务, 乐观锁, 悲观锁

事务 概念 Transaction 事务:一个最小的不可再分的工作单元:通常一个事务对应一个完整的业务(例如银行账户转账业务,该业务就是一个最小的工作单元) 一个完整的业务需要批量的DML(inser ...

- 阶段5 3.微服务项目【学成在线】_day04 页面静态化_12-页面静态化-页面静态化流程

需要知道数据结构,然后去做模板标签.首先需要获取页面的数据模型.下面的每一条记录都代表一个页面. 比如这个轮播图.就需要提前给这个轮播图编写一个模板 有很多的页面如果知道每个页面的dataUrl.例如 ...

- PAT 甲级 1021 Deepest Root (25 分)(bfs求树高,又可能存在part数part>2的情况)

1021 Deepest Root (25 分) A graph which is connected and acyclic can be considered a tree. The heig ...

- Cloudera Manager 概念

cloudera公司发布的CDH集群,使用Cloudera Manager来管理整个集群,使用过程中主要涉及到几个关键概念:cluster.service.role.host.直接上图,直观理解几个概 ...

- Spring Cloud(6.1):搭建OAuth2 Authorization Server

配置web.xml 添加spring-cloud-starter-security和spring-security-oauth2-autoconfigure两个依赖. </dependency& ...

- swift 第一课 基础知识-1

1. 基本的打印: print("这是学习 swift 的第一课") var varA = print("a 的值是 \(varA)") //注:字符串打印参数 ...

- json转换成dart类 JSON to Dart

json_to_dart的使用 如果我们得到一个特别复杂的JSON,有时候会无从下手开始写Model,这时候就可以使用一些辅助工具.我认为json_to_dart是比较好用的一个.它可以直接把json ...

- git命令自动补全

git安装好后发现命令不能自动补全于是搜了很多方法,先按博客里面的方法试了下: 1.下载配置文件 git clone git://git.kernel.org/pub/scm/git/git.git ...