【云安全与同态加密_调研分析(8)】同态加密技术及其应用分析——By Me

| ◆同态加密技术(Homomorphic Encryption, HE)及其应用◆ | |||||

| ◆加密方案◆ | ◆应用领域◆ | ◆厂商◆ | ◆同态加密现有产品形态和工程实现◆ | ◆参考链接◆ | ◆备注(其他参考信息)◆ |

| 同态加密(Homomorphic Encryption) | 物联网数据信息的安全存储、高效检索以及智能处理中的应用 | 同态加密技术为解决物联网安全和隐私保护问题提供了新的思路。利用同态加密技术可以解决物联网中海量数据信息的安全存储、高效检索以及智能处理,进一步保证用户的隐私安全。 1. 数据处理与隐私保护 海量数据信息的存储与处理是物联网面临的关键问题之一。随着物联网不断发展和应用,用户(个人或企业单位)的机密信息和隐私数据也会越来越多,比如个人资料、保密数据文件等,而这些信息往往需要加密后存储在服务提供商的服务器上或者要求服务提供商的服务器处理后再返回给用户。如何保证这些机密信息不被别人知道(包括服务提供商)是用户最关心的问题之一,而如何在用户数据信息不被别人知道(包括服务提供商自己)的前提下,对这些数据进行准确有效的处理并从中提取有价值的信息是服务提供商最关心的问题。这些问题都是传统加密方案难以实现的。 2. 信息检索 现有的加密信息检索算法包括线性搜索、公钥搜索和安全索引等,这些算法都可以对加密数据进行快速检索,但是它们都只适用于小规模数据的检索,而且代价很高。 3. 版权保护——数字水印 |

参考链接:http://www.bylw114.com/shownews/24382/index.html |

||

| 物联网认证与访问控制、密钥协商管理等方面的应用 | 三菱电子公司 | “指纹和面部特征的个人身份验证系统” | 参考链接:http://www.microsofttranslator.com/BV.aspx?ref=IE8Activity&a=http%3A%2F%2Fwww.mitsubishielectric.com%2Fcompany%2Frd%2Fresearch%2Fhighlight%2Fcommunications%2Fsecure.html | ||

| 医疗系统中的应用 | 远程计算服务提供商收到客户发来的加密的医疗记录数据库,借助全同态加密技术,提供商可以像以往一样处理数据却不必破解密码。处理结果以加密的方式发回给客户,客户在自己的系统上进行解密读取。 | ||||

| 电子商务中的应用 | 同态加密技术应用到网络邮件或在线办公软件套装中 | ||||

| 云计算中的应用 | Newline软件公司 | 产品OPTIC: 是一项突破性的技术,这款在线私密性保护的产品可让开发人员安全地查询、写入和读出云数据存储库(如Amazon S3,Windows Azure)中的加密数据而不会泄露这些数据的内容,存储在云中的加密数据只能由客户设备上的应用程序来解密,可百分之百地保证云中数据的私密性。 | 参考链接: 1. http://www.doc88.com/p-988344379759.html 2. http://articles.e-works.net.cn/asp/article102602.htm 3. http://www.ncaaita.org/viewInfo.jspx?infoID=ff8080813127b1260131bc77354e001e |

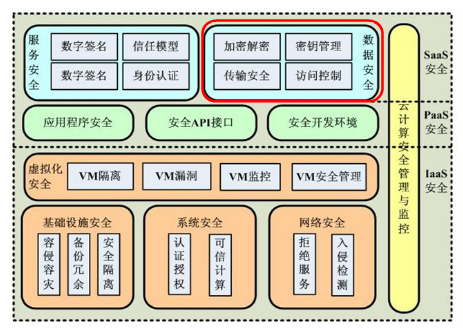

同态加密技术在云计算安全模型中的关系(见红色框中内容)

|

|

| 多方保密计算的应用 | 参考链接:http://wenku.baidu.com/view/0dba7ef29e314332396893d5.html### | ||||

| 匿名投票的应用 | 参考链接:http://wenku.baidu.com/view/0dba7ef29e314332396893d5.html### | ||||

| 全同态加密 (fully homomorphic encryption) |

其他潜在应用包括:帮助过滤器确认垃圾邮件,甚至加密邮件中的垃圾邮件;保护电子医疗档案中包含的信息。该项突破或许能在未来某一天帮助计算机用户从搜索引擎中提取信息,而不必让搜索引擎了解具体请求内容。 | 参考链接:http://www.secsino.com/aqgg/aqgg/2012-04-11/603.html | |||

【云安全与同态加密_调研分析(8)】同态加密技术及其应用分析——By Me的更多相关文章

- 【云安全与同态加密_调研分析(6)】云计算及云安全主流体系架构与模型——By Me

云计算及云安全的主流体系架构与模型 1. 云计算主流安全参考模型 1.1 云计算安全参考 ...

- 【云安全与同态加密_调研分析(4)】云计算安全领域主要研究成果——By Me

下表列举了在云安全问题研究表现突出的ICT公司和研究机构以及其在云计算安全方面主要研究成果: ◆ICT公司和研究机构(云计算安全领域主要研究成果)◆ ◆机构名称◆ ◆机构类别◆ ◆主要研究成果◆ ◆备 ...

- 【云安全与同态加密_调研分析(3)】国内云安全组织及标准——By Me

◆3. 国内云安全组织及标准◆ ◆云安全标准机构(主要的)◆ ◆标准机构介绍◆ ◆相关标准制定◆ ◆建立的相关模型参考◆ ◆备注(其他参考信息)◆ ★中国通信标准化协会(CCSA) ●组织简介:200 ...

- 【云安全与同态加密_调研分析(1)】国外云安全标准机构——By Me

在云计算领域,传统的信息安全管理标准如ITIL.ISO/IEC20000.ISO/IEC27001.27002.Cobit等被建议应用于云计算安全管理和控制框架的建立.此外,由于云计算本身区别于传统信 ...

- 【云安全与同态加密_调研分析(7)】安全技术在云计算中的安全应用分析——By Me

我司安全技术在云计算中的安全应用分析 1. 基于云计算参考模型,分析我司安 ...

- 【云安全与同态加密_调研分析(2)】国外云安全标准建议组织——By Me

国际上比较有影响力的云安全组织: ◆2. 国外云安全标准建议组织(云安全建议白皮书)◆ ◆云安全标准建议组织(主要的)◆ ◆标准建议组织介绍◆ ◆相关建议白皮书制定◆ ◆建立的相关模型参考◆ ◆备注( ...

- 【云安全与同态加密_调研分析(5)】云安全标准现状与统计——By Me

- BZOJ_1712_[Usaco2007 China]Summing Sums 加密_矩阵乘法

BZOJ_1712_[Usaco2007 China]Summing Sums 加密_矩阵乘法 Description 那N只可爱的奶牛刚刚学习了有关密码的许多算法,终于,她们创造出了属于奶牛 ...

- [转载] TLS协议分析 与 现代加密通信协议设计

https://blog.helong.info/blog/2015/09/06/tls-protocol-analysis-and-crypto-protocol-design/?from=time ...

随机推荐

- SQLite学习手册

在实际的应用中,SQLite作为目前最为流行的开源嵌入式关系型数据库,在系统的架构设计中正在扮演着越来越为重要的角色.和很多其它嵌入式NoSQL数据库不同的是,SQLite支持很多关系型数据库的基本特 ...

- 【java】 java 中stop方法终止线程的不良后果

stop()方法属于暴力终止线程的方法,有诸多隐患已经被废弃了. 下面演示的是stop方法会释放锁,造成数据不一致的问题. package com.xwolf.java.thread; /** * C ...

- swift--设置app图标和启动页面

1,如下图:

- GIS-012-ArcGIS JS API 绘图

Name Description ARROW Draws an arrow. CIRCLE Draws a circle. DOWN_ARROW Draws an arrow that points ...

- java中Double的isInfinite()和isNaN()

在Double和Float类中都有这两个方法,用于判断是否是无穷大及是否为非数字 public boolean isInfinite()如果此对象表示的值是正无穷大或负无穷大,则返回 true:否则返 ...

- lua中类的实现原理和实践

一.基础概念 Lua 本身是函数式的语言,但借助 metatable (元表)这个强大的工具,Lua 实现操作符重载易如反掌.. 下文将详细的解释在Lua中实现类的原理,涉及到的细节点将拆分出来讲, ...

- PyQt4布局管理——绝对定位方式

PyQt4中的布局管理器 布局管理器是编程中重要的一部分.所谓布局管理器是指我们在窗口中安排部件位置的方法.布局管理器有两种工作方式:绝对定位方式(absolute positioning)和布局类别 ...

- poj_3662 最小化第k大的值

题目大意 有N个节点以及连接的P个无向边,现在要通过这P条边从1号节点连接到N号节点.若无法连接成功,则返回-1:若能够连接成功,那么其中用到了L条边,这L条边中有K条边可以免费,L-K条边不能免费, ...

- JavaWeb温习之Session对象

1. Session简单介绍 在WEB开发中,服务器可以为每个用户浏览器创建一个会话对象(session对象),注意:一个浏览器独占一个session对象(默认情况下).因此,在需要保存用户数据时,服 ...

- 给大家推荐一个好的android模拟器genymotion,非常流畅,跟真机差不多

http://www.genymotion.cn/这里是下载地址, 下载的时候会要求输入邮箱并注册,这个邮箱尽量用网易这类的邮箱,我试过qq邮箱无法收到验证邮件, 程序下载安装完成后,打开客户端选择设 ...