初试钓鱼工具Weeman+DNS欺骗的使用

下午无聊再网上闲逛随意看了下,自己做了一次测试,目前最新的版本是1.6。Weeman是一款运行在Python环境下的钓鱼渗透测试工具

但这款工具简单易用,安装简单,可伪造HTML页面等等。。。网上看了下,国内这个工具教程很少,要么教程都是重复的,而且也不是很详细。

所以自己摸索了几个小时,把大致的使用过程发布出来和大家分享一下。说的不好地方请大家见谅。

工具项目地址:https://github.com/Hypsurus/weeman/

克隆地址:https://github.com/Hypsurus/weeman.git

黑客机器:192.168.128.132 (kali Linux2.0系统)

受害者:192.168.128.129(windows系统)

思路:伪造路由器登录界面,即假的登录界面,假的登录地址,获取管理员的账号和密码。但要想管理员访问这个假的地址怎么办?那就用DNS欺骗咯,不懂DNS欺骗可以看我前边的文章,欺骗成功后,当管理员自己的机器无论访问什么网站,都会跳转到我设置好的钓鱼网站,这里则指跳转到假的路由器界面。

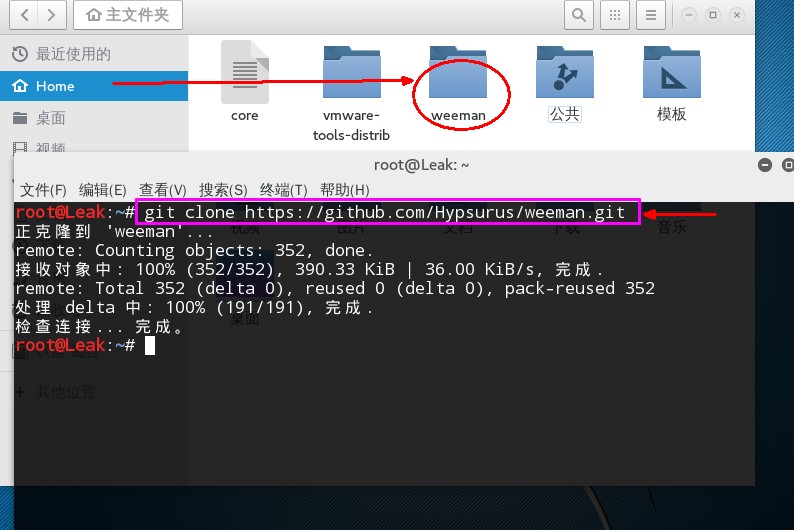

一、安装过程

打开终端输入命令:git clone https://github.com/Hypsurus/weeman.git 进行克隆下载

kali2.0系统里默认是没有这个工具的,所以要自己下载,自己就本地克隆了一下。克隆完成后,会在主文件下生成weeman文件夹。

然后在到桌面打开终端依次输入命令

cd weeman //切换到weeman目录

ls //列出文件

python weeman.py //启动weeman工具

当然,也可以直接到weeman文件夹下打开终端 执行python weeman.py运行也可以

工具打开就是这个样子,

help //查看帮助

show //显示默认的配置

set //设置show下边的各个参数值

quit //退出

run //执行 运行 生成钓鱼界面

二、关于钓鱼界面的配置过程

先打开真正的登录界面看看,192.168.1.1(这是真实的猫灯登录地址),既然你要做和这个界面一样的登录界面,仿照就必须的逼真,这样成功的几率就会大一点。

由于weeman傻瓜式的生成伪造的页面,但我发现有时候比如资源文件,某些图片,按钮不能显示出来,所以,要仿造逼真的话,就看看这些资源文件在什么目录下,

可以看见这个两张图在pic目录下,所以跟着也把这两张图下载到本地,图片的名称不要改。

然后再去weeman目录下建一个文件夹命名为pic,把刚才的两张图分别放到pic目录下,

这样,你伪造的假猫灯登陆地址看起来就和真实的登录地址一样了,逼真效果就出来了。

三、weeman 和ettercap进行相互利用

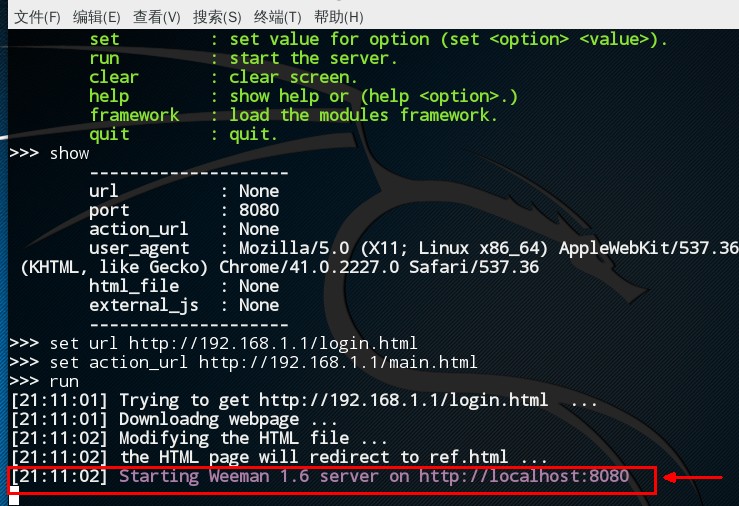

weeman打开后输入命令

set url http://192.168.1.1/login.html //设置伪造的页面地址 这里我们要仿造猫灯的登录地址 所以就设置猫灯的登录地址

set action_url http://192.168.1.1/main.html //设置登录成功后跳转的地址,即猫灯登录成功后的地址

配置好后执行run ,开始生成假的猫灯登录地址,可以看见地址为:http://localhost:8080

这是要进行DNS欺骗成功后要访问的页面,当ettercap成功了DNS欺骗后,

用户访问的页面就会跳转到我们的钓鱼地址,即假的猫灯登录地址,欺骗管理员输入账号和密码。

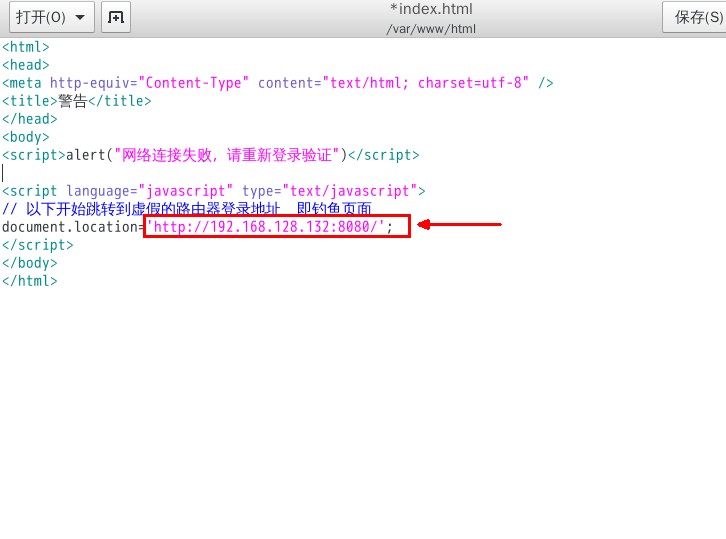

这里为什么要设置为http://192.168.128.132:8080,而不是http://localhost:8080

功能都是跳转到假的猫灯登录地址,因为是其它电脑访问 所以就得填写你的本机IP地址,localhost是本地的意思,

只能在本地访问。当然,weeman弄好后,ettercap要开着进行DNS欺骗。

四、成功效果图

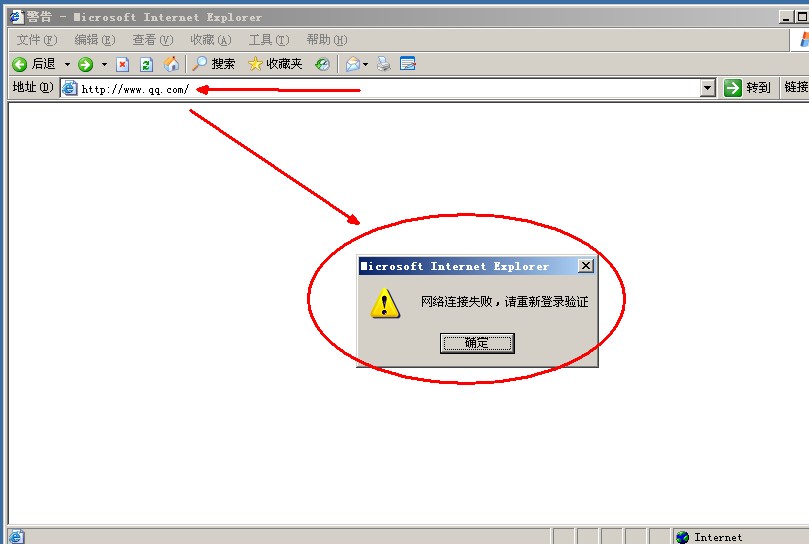

当管理员正准备浏览QQ官网的时候,

突然弹出一个框框,然后点击了一下确定。

接着。。。。跳转到了猫灯登录界面,管理员一不小心就输入了正确的账号和密码,没有发现这个地址确是黑客弄的假的,

我这里输入的账号和密码当然肯定是假的啦

最后。。。。黑客坚守在电脑前,发现了某台机器,登录了路由器。。。账号和密码就拿到了,呵呵。

是不是很简单啊,亏自己还摸索了一大半天,祝大家新年快乐,也祝自己新的一年生意兴隆,教程就到这了,bye~

初试钓鱼工具Weeman+DNS欺骗的使用的更多相关文章

- 从零开始学安全(四十五)●browser_autopwn2漏洞利用配合Ettercap工具实施DNS欺骗攻击

系统:kali 2019 工具Ettercap,Metasploit 环境内网地址 首先 cd /etc/ettercap/ 移动在ettercap 文件下 在用vim 打开编辑 etter.dns ...

- 钓鱼+DNS欺骗学习笔记

钓鱼+DNS欺骗学习笔记 0x00 写在前面 原文链接: http://www.cnblogs.com/hkleak/p/5186523.html 感谢大佬无私教学 0x01 步骤如下 第一步:布置钓 ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- bettercap实现内网Dns欺骗

目的 让内网的所有计算机浏览网页的时候, 出现我的钓鱼页面 准备 kali系统 Bettercap dns文件 通过ifconfig查看当前计算机的ip, 我这边为, 192.168.1.150 创建 ...

- Kali下Ettercap 使用教程+DNS欺骗攻击

一.Ettercap 使用教程 EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具.它具有动态连接嗅探.动态内容过滤和许多其他有趣的技巧.它支持对许多协议的主动和被动分析,并包含许多用于网络和 ...

- ettercap局域网内DNS欺骗(隔壁的哥们轻一点 ...)

转自:http://www.cnblogs.com/hkleak/p/5043063.html 笔记一:ettercap是什么? 我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具 ...

- 针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗

一. thc-ssl-dos 1.简介 (1).SSL 协商加密对性能开销增加,大量握手请求会导致 DOS (2).利用 SSL secure Renegotiation 特性,在单一 TCP 连接中 ...

- Ettercap之ARP+DNS欺骗

1.网络攻击拓扑环境 网关:192.168.133.2 攻击者:192.168.133.128 受害者:192.168.133.137 2.原理讲解 ARP欺骗 简介:ARP(Address Reso ...

- 20145319 《网络渗透》DNS欺骗

20145319 <网络渗透>DNS欺骗 实验内容 dns欺骗实质上就是一种通过修改dns文件来改变目标想访问的域名和对应ip的攻击,使得目标在访问自己常用域名时不知不觉落入我们的圈套(可 ...

随机推荐

- 页面copyright部分始终居于页面底部

<!DOCTYPE HTML> <html> <head> <meta http-equiv="Content-Type" content ...

- C++二维码相关库编译

一.瞎想 坐在地铁上闲来无聊,突然想到了二维码,顺手就百度了下相关的资料,目前C++二维码相关的库不多,也就zbar(开源中国上下了半天也没下载下来).zxing,不过这两个库据说都是解析二维码的,不 ...

- 博客已经转移到http://geekori.cn,本博客不再更新

已经建立了独立博客:极客起源(http://geekori.cn),并将大部分博文已经转移到新的博客,本博客不再更新.

- Auto Mapper01

在项目中一直在使用Auto Mapper技术,但是只是会简单的使用,对其里面的一些具体的细节和知识点不是很清楚,现在就跟着我从最基础的知识点来重新认识下,AutoMapper技术吧. ...

- Linux - 修复Ubuntu错误“System program problem detected”

The error "System program problem detected" comes up when a certain application crashes. U ...

- C# 6.0的字典(Dictionary)的语法

在C# 6.0,当我们使用Dictionary时,我们可以使用新语法,来去简化程序以提高效率. public Dictionary<string, object> OldToolLocat ...

- 反射(Reflection)的SetValue遇上DBNULL转换为string

有网友回馈说提供的代码有bug.你可以从这个链接下载得到:http://www.cnblogs.com/insus/p/3384472.html 其中有一个Utility,它是把DataTable转换 ...

- Jquery获取checkbox属性checked为undefined

说明:本文来自新浪博客,因为无法收藏,故直接copy过来备注,以后好查询 原网址:http://blog.sina.com.cn/s/blog_6810dfc20101jddq.html 使用jQue ...

- ISP接口隔离原则

一.定义 不应该强迫客户程序依赖并未使用的方法 二.接口污染 接口污染,在C#.C++这样的静态类型语言中是很常见的.一个接口会被他不需要的方法污染.在接口中假如一个方法只是为了能给它的一个子类带来好 ...

- ASP.NET MVC 网站开发总结(一)

历经一个多月的努力,工作室的门户网站(http://www.wingstudio.org)终于结束了内部公测. 仔细算一下,大概把网站开发出1.0版本大概用了一个月的时间(主要是利用课余时间),其后大 ...