20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

应用SET工具建立冒名网站

要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端口改为80,先在kali中使用netstat -tupln |grep 80指令查看80端口是否被占用,如果有其他服务在运行的话,用kill+进程ID杀死该进程:

使用sudo vi /etc/apache2/ports.conf指令修改Apache的端口配置文件,如图所示,将端口改为80:

输入命令apachectl start开启Apache服务,接着按Ctrl+Shift+T打开一个新的终端窗口,输入setoolkit打开SET工具:

选择1进行社会工程学攻击:

接着选择2即钓鱼网站攻击向量:

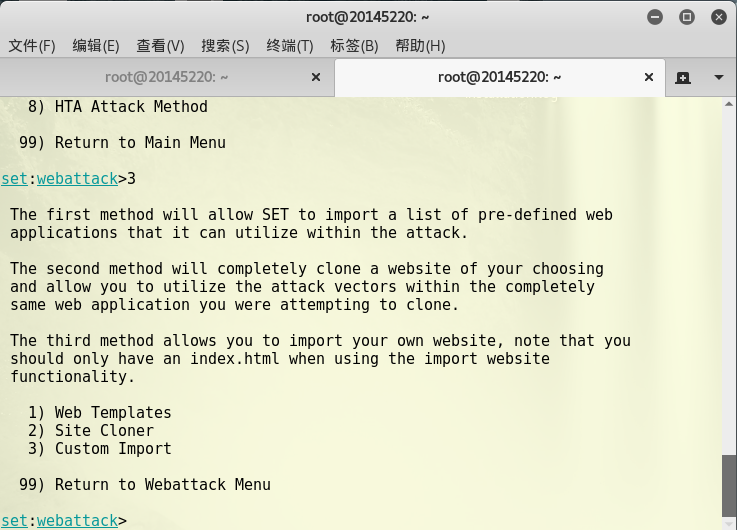

选择3即登录密码截取攻击:

选择2进行克隆网站:

选择2进行克隆网站:

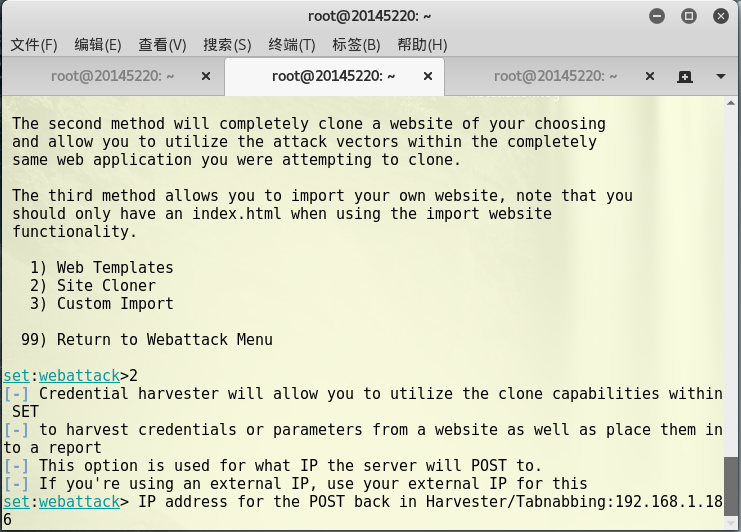

接着输入攻击机的IP地址,也就是kali的IP地址:

按照提示输入要克隆的url之后,用户登录密码截取网页已经在攻击机的80端口上准备就绪

接着在网站上输入用户名、密码和验证码就会被SET工具记录下来,有多少个用户输入就会记录多少:

ettercap DNS spoof

先使用指令ifconfig eth0 promisc将kali网卡改为混杂模式;

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,图中的IP地址是我的kali主机的IP:

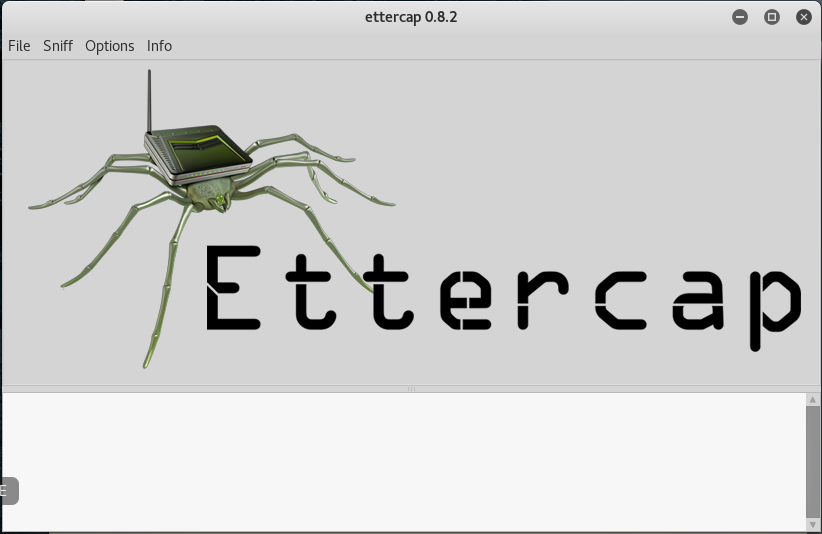

输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡,在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

选择Plugins—>Manage the plugins,在众多插件中选择DNS欺骗的插件:

但是在这之后我无法我的靶机无法上网,请教了很多同学也无法解决这个问题,所以只能做到这里。

基础问题回答

通常在什么场景下容易受到DNS spoof攻击?

在同一局域网下容易受到DNS spoof攻击。

在日常生活工作中如何防范以上两攻击方法?

可以将IP地址和MAC地址进行绑定。

20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范的更多相关文章

- 20145220韩旭飞《网络对抗》Exp8 Web基础

20145220韩旭飞<网络对抗>Exp8 Web基础 Web前端:HTML基础 首先,我们的Web开发是基于Apache服务器进行的,所以对于Apache的基本操作我们是应该要掌握的,对 ...

- 20145220韩旭飞《网络对抗》Exp6 信息搜集与漏洞扫描

20145220韩旭飞<网络对抗>Exp6 信息搜集与漏洞扫描 信息搜集 whois查询 以百度的网址为例,使用whois查询域名注册信息: 从上图中可以得到3R注册信息,包括注册人的名字 ...

- 20145220韩旭飞《网络对抗》实验五:MSF基础应用

20145220韩旭飞<网络对抗>实验五:MSF基础应用 主动攻击 首先,我们需要弄一个xp sp3 English系统的虚拟机,然后本次主动攻击就在我们kali和xp之间来完成. 然后我 ...

- 20145220韩旭飞《网络对抗》Exp2 后门原理与实践

20145220韩旭飞<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Windows下,先使用ipconfig指令查看本机IP: 使用n ...

- 20145220韩旭飞《网络对抗》实验九:web安全基础实践

基础问答 (1)SQL注入攻击原理,如何防御 原理:把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串. 防御: 利用输入规则限制进行防御,不允许特殊字符输入 (2)XSS攻击的原理,如 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

随机推荐

- PHP漏洞

http://os.51cto.com/art/201204/328766.htm 针对PHP的网站主要存在下面几种攻击方式: 1.命令注入(Command Injection) 2.eval注入(E ...

- DDOS hulk,rudy

HULK (HTTP Unbearable Load King) HULK HULK是另一个DOS攻击工具,这个工具使用UserAgent的伪造,来避免攻击检测,可以通过启动500线程对目标发起高频率 ...

- iOS多线程编程之NSThread的使用(转载)

1.简介: 1.1 iOS有三种多线程编程的技术,分别是: 1.NSThread 2.Cocoa NSOperation (iOS多线程编程之NSOperation和NSOperationQueue的 ...

- -bash: warning: setlocale: LC_CTYPE: cannot change locale (UTF-8): No such file or directory

本人使用mac系统,命令行工具使用的iterm2,登录自己的云主机的时候 每次都要提示如下错误 -bash: warning: setlocale: LC_CTYPE: cannot change l ...

- 网络攻防大作业——用python实现wifi破解

实验内容:不借助其他工具,用python暴力破解wifi 实验工具:python3.6+pywifi模块+密码字典 实验环境:Windows7(64bit) 实验思路: 首先搜索附近的wifi,将这些 ...

- 基于bind搭建DNS主从

使用bind的主从复制功能可以实现的功能:提供冗余,避免单点故障:均衡负载查询需求,从而提高系统可用性. 一.安装 #bind-chroot 负责DNS安全作用,将bind进程严格限制在特定的目录中 ...

- 2018/03/14 每日一个Linux命令 之 ln

ln 链接命令 -- 类似Windows的快捷方式,实际等于建立了一个文件同步的链接,我想,MAC上面复制一个文件到另一个路径,特别快,它可能就是建立了一个链接. -- 在通俗点讲,就是你创建链接之后 ...

- Subsequence---poj3061(尺取法||二分)

题目链接:http://poj.org/problem?id=3061 题意:给n个正整数和一个数S,求出总和不小于S的连续子序列的长度的最小值,如果无解输出0: 我们可以用sum[i]表示前i项的和 ...

- Python安装及运行中可能遇到的问题。

1.报错找不到Selenium. 解决办法: (1)可以调整工具中的以下两项 Setting: (2)Setting中设置此目录为Python安装目录,选择设置中的第一项后配置以下Python3.5的 ...

- if判断代码 转变为 流程图

转换规则如下: if 代表一个菱形+问号 if后面的条件代表菱形里的内容+↓yes(向下箭头和yes) if同级的else代表右拐向下箭头和no 执行语句块代表一个矩形. if 今天发工资: 先还信用 ...