【Spring-Security】Re09 CSFR处理

一、CSRF:

CSRF 全称 Cross Site Request Forgery 跨站请求伪造

又称为OneClick Attack & SessionRiding

是非法请求访问,通过伪造用户请求访问受信任网站

什么是跨域?

只要 协议 - IP地址 - 端口号 三者中的任何一个不相同进行的访问,就是跨域请求

相关资料:

https://blog.csdn.net/xiaoxinshuaiga/article/details/80766369

二、Security的CSRF设置:

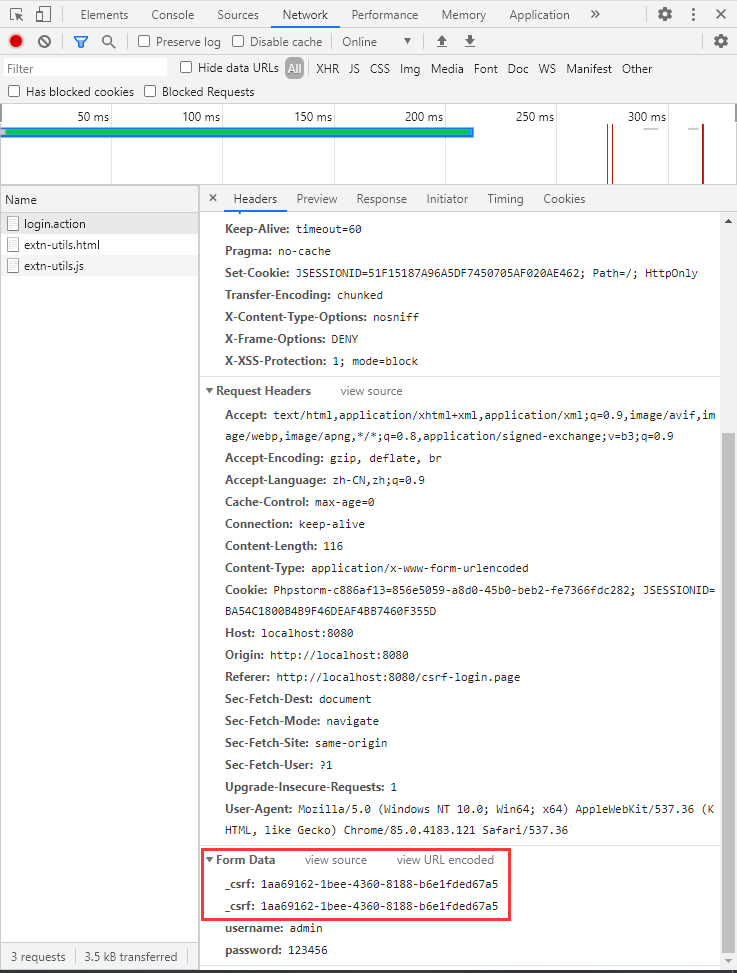

Security4版本开始默认开启CSRF攻击拦截,验证的方法是要求凭证提供键为 _csrf 的ID

该Token在服务端生成,登录时会用户携带此ID一并给Security。

演示案例:

首先取消CSRF关闭:

package cn.zeal4j.configuration; import cn.zeal4j.handler.CustomAccessDeniedHandler;

import cn.zeal4j.handler.FarsAuthenticationFailureHandler;

import cn.zeal4j.handler.FarsAuthenticationSuccessHandler;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.http.HttpMethod;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.core.parameters.P;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.security.web.access.AccessDeniedHandler;

import org.springframework.security.web.authentication.rememberme.JdbcTokenRepositoryImpl;

import org.springframework.security.web.authentication.rememberme.PersistentTokenRepository; import javax.sql.DataSource; /**

* @author Administrator

* @file IntelliJ IDEA Spring-Security-Tutorial

* @create 2020 09 27 21:55

*/

@Configuration

public class SecurityConfiguration extends WebSecurityConfigurerAdapter { @Autowired

private AccessDeniedHandler accessDeniedHandler;

@Qualifier("userDetailsServiceImpl")

@Autowired

private UserDetailsService userDetailsService;

@Autowired

private DataSource dataSource;

@Autowired

private PersistentTokenRepository persistentTokenRepository; @Bean

public PersistentTokenRepository getPersistentTokenRepository() {

JdbcTokenRepositoryImpl jdbcTokenRepository = new JdbcTokenRepositoryImpl();

jdbcTokenRepository.setDataSource(dataSource); // 数据源注入

jdbcTokenRepository.setCreateTableOnStartup(false); // 由Security完成Token表的创建,如果有了就设置false关闭

return jdbcTokenRepository;

} @Bean

public PasswordEncoder getPasswordEncoder() {

return new BCryptPasswordEncoder();

} @Override

protected void configure(HttpSecurity httpSecurity) throws Exception {

httpSecurity.formLogin(). // 设置登陆行为方式为表单登陆

// 登陆请求参数设置

usernameParameter("username").

passwordParameter("password"). loginPage("/login.html"). // 设置登陆页面URL路径

loginProcessingUrl("/login.action"). // 设置表单提交URL路径 successForwardUrl("/main.page"). // 设置认证成功跳转URL路径 POST请求

failureForwardUrl("/error.page"); // 设置认证失败跳转URL路径 POST请求 // successHandler(new FarsAuthenticationSuccessHandler("https://www.acfun.cn/")). // 使用自定义的重定向登陆

// failureHandler(new FarsAuthenticationFailureHandler("/error.html")).; // 跨域处理,不需要跳转了 httpSecurity.authorizeRequests().

regexMatchers(HttpMethod.POST, "正则表达式").permitAll(). // 还可以对符合正则表达式的请求方式进行要求,这个属性使用来制定请求的方式 antMatchers("/**/*.js", "/**/*.css", "/**/images/*.*").permitAll(). // 静态资源放行 antMatchers("/login.html").permitAll(). // 登陆页面允许任意访问

antMatchers("/error.html").permitAll(). // 失败跳转后重定向的页面也需要被允许访问

antMatchers("/admin.page").hasAnyAuthority("admin"). /*antMatchers("/vip-01.page").hasAnyAuthority("vip-01").*/

antMatchers("/vip-01.page").hasRole("vip-01").

antMatchers("/ip.page").hasIpAddress("192.168.43.180"). // mvcMatchers("/main.page").servletPath("/xxx").permitAll(). // mvcMatchers资源放行匹配

// antMatchers("/xxx/main.page").permitAll(). // 或者多写MSP的前缀 anyRequest().authenticated(); // 其他请求均需要被授权访问

// anyRequest().access("@customServiceImpl.hasPermission(request, authentication)"); // 自定义Access配置 // CSRF攻击拦截关闭

// httpSecurity.csrf().disable(); httpSecurity.exceptionHandling().accessDeniedHandler(accessDeniedHandler); // 记住我

httpSecurity.rememberMe().

tokenValiditySeconds(60). // 设置Token有效时间, 以秒为单位取值

userDetailsService(userDetailsService).

tokenRepository(persistentTokenRepository); // 退出登录处理

httpSecurity.

logout().

// logoutUrl("/xxx/xxx/logout").

logoutSuccessUrl("/login.html");

}

}

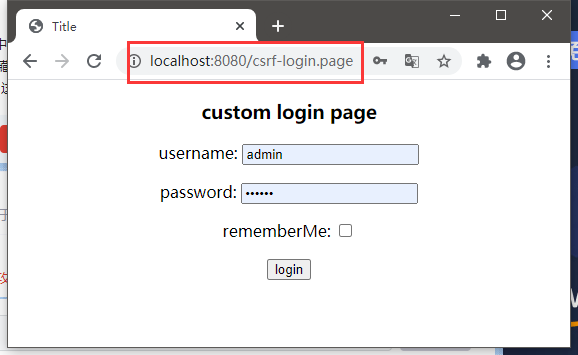

注意CSRF的Token需要Thymeleaf模板获取,也就是登录页面要放在模板目录里面,这里就重新编写一个登陆页面【csrf-login.html】

在登陆页面设置CSRF的Token处理:

<!DOCTYPE html>

<html lang="en" xmlns:th="http://www.thymeleaf.org" >

<head>

<meta charset="UTF-8">

<title>Title</title>

<style type="text/css">

h3,p {

text-align: center;

}

</style>

</head>

<body>

<h3>custom login page</h3>

<form method="post"th:action="@{/login.action}" >

<input type="hidden" th:value="${_csrf.token}" name="_csrf" th:if="${_csrf}" >

<p>username: <input type="text" name="username"></p>

<p>password: <input type="password" name="password"></p>

<p>rememberMe: <input type="checkbox" name="remember-me" value="true"></p>

<p><input type="submit" value="login"></p>

</form>

</body>

</html>

编写控制器

package cn.zeal4j.controller; import org.springframework.security.access.annotation.Secured;

import org.springframework.stereotype.Controller;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestMapping; /**

* @author Administrator

* @file IntelliJ IDEA Spring-Security-Tutorial

* @create 2020 09 27 22:35

*/

@Secured("ROLE_vip-01")

@Controller

public class LoginController { @PostMapping("csrf-login.page")

public String toCsrfLoginPage() {

return "csrf-login";

} @RequestMapping("main.page")

public String toMainPage() {

return "main"; // 模版内的页面不允许重定向,忘了忘了

} @PostMapping("error.page") // 控制器不支持POST请求跳转解析, 需要控制器跳转 Resolved [org.springframework.web.HttpRequestMethodNotSupportedException: Request method 'POST' not supported]

public String redirectToErrorPage() {

return "redirect:/error.html"; // 重定向要写/标识 区分模版解析

} }

配置再更改为这个控制接口:

package cn.zeal4j.configuration; import cn.zeal4j.handler.CustomAccessDeniedHandler;

import cn.zeal4j.handler.FarsAuthenticationFailureHandler;

import cn.zeal4j.handler.FarsAuthenticationSuccessHandler;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.http.HttpMethod;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.core.parameters.P;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.security.web.access.AccessDeniedHandler;

import org.springframework.security.web.authentication.rememberme.JdbcTokenRepositoryImpl;

import org.springframework.security.web.authentication.rememberme.PersistentTokenRepository; import javax.sql.DataSource; /**

* @author Administrator

* @file IntelliJ IDEA Spring-Security-Tutorial

* @create 2020 09 27 21:55

*/

@Configuration

public class SecurityConfiguration extends WebSecurityConfigurerAdapter { @Autowired

private AccessDeniedHandler accessDeniedHandler;

@Qualifier("userDetailsServiceImpl")

@Autowired

private UserDetailsService userDetailsService;

@Autowired

private DataSource dataSource;

@Autowired

private PersistentTokenRepository persistentTokenRepository; @Bean

public PersistentTokenRepository getPersistentTokenRepository() {

JdbcTokenRepositoryImpl jdbcTokenRepository = new JdbcTokenRepositoryImpl();

jdbcTokenRepository.setDataSource(dataSource); // 数据源注入

jdbcTokenRepository.setCreateTableOnStartup(false); // 由Security完成Token表的创建,如果有了就设置false关闭

return jdbcTokenRepository;

} @Bean

public PasswordEncoder getPasswordEncoder() {

return new BCryptPasswordEncoder();

} @Override

protected void configure(HttpSecurity httpSecurity) throws Exception {

httpSecurity.formLogin(). // 设置登陆行为方式为表单登陆

// 登陆请求参数设置

usernameParameter("username").

passwordParameter("password"). // loginPage("/login.html"). // 设置登陆页面URL路径

loginPage("/csrf-login.page").

loginProcessingUrl("/login.action"). // 设置表单提交URL路径 successForwardUrl("/main.page"). // 设置认证成功跳转URL路径 POST请求

failureForwardUrl("/error.page"); // 设置认证失败跳转URL路径 POST请求 // successHandler(new FarsAuthenticationSuccessHandler("https://www.acfun.cn/")). // 使用自定义的重定向登陆

// failureHandler(new FarsAuthenticationFailureHandler("/error.html")).; // 跨域处理,不需要跳转了 httpSecurity.authorizeRequests().

regexMatchers(HttpMethod.POST, "正则表达式").permitAll(). // 还可以对符合正则表达式的请求方式进行要求,这个属性使用来制定请求的方式 antMatchers("/**/*.js", "/**/*.css", "/**/images/*.*").permitAll(). // 静态资源放行

antMatchers("/csrf-login.page").permitAll().

antMatchers("/login.html").permitAll(). // 登陆页面允许任意访问

antMatchers("/error.html").permitAll(). // 失败跳转后重定向的页面也需要被允许访问

antMatchers("/admin.page").hasAnyAuthority("admin"). /*antMatchers("/vip-01.page").hasAnyAuthority("vip-01").*/

antMatchers("/vip-01.page").hasRole("vip-01").

antMatchers("/ip.page").hasIpAddress("192.168.43.180"). // mvcMatchers("/main.page").servletPath("/xxx").permitAll(). // mvcMatchers资源放行匹配

// antMatchers("/xxx/main.page").permitAll(). // 或者多写MSP的前缀 anyRequest().authenticated(); // 其他请求均需要被授权访问

// anyRequest().access("@customServiceImpl.hasPermission(request, authentication)"); // 自定义Access配置 // CSRF攻击拦截关闭

// httpSecurity.csrf().disable(); httpSecurity.exceptionHandling().accessDeniedHandler(accessDeniedHandler); // 记住我

httpSecurity.rememberMe().

tokenValiditySeconds(60). // 设置Token有效时间, 以秒为单位取值

userDetailsService(userDetailsService).

tokenRepository(persistentTokenRepository); // 退出登录处理

httpSecurity.

logout().

// logoutUrl("/xxx/xxx/logout").

logoutSuccessUrl("/login.html");

}

}

使用csrf登录:

CSRF的显示在这里:

【Spring-Security】Re09 CSFR处理的更多相关文章

- Spring Security OAuth2 开发指南

官方原文:http://projects.spring.io/spring-security-oauth/docs/oauth2.html 翻译及修改补充:Alex Liao. 转载请注明来源:htt ...

- spring mvc 和spring security配置 web.xml设置

<?xml version="1.0" encoding="UTF-8"?> <web-app xmlns="http://xmln ...

- SPRING SECURITY JAVA配置:Web Security

在前一篇,我已经介绍了Spring Security Java配置,也概括的介绍了一下这个项目方方面面.在这篇文章中,我们来看一看一个简单的基于web security配置的例子.之后我们再来作更多的 ...

- 【OAuth2.0】Spring Security OAuth2.0篇之初识

不吐不快 因为项目需求开始接触OAuth2.0授权协议.断断续续接触了有两周左右的时间.不得不吐槽的,依然是自己的学习习惯问题,总是着急想了解一切,习惯性地钻牛角尖去理解小的细节,而不是从宏观上去掌握 ...

- spring security oauth2.0 实现

oauth应该属于security的一部分.关于oauth的的相关知识可以查看阮一峰的文章:http://www.ruanyifeng.com/blog/2014/05/oauth_2_0.html ...

- Spring Security(08)——intercept-url配置

http://elim.iteye.com/blog/2161056 Spring Security(08)--intercept-url配置 博客分类: spring Security Spring ...

- Spring Security控制权限

Spring Security控制权限 1,配置过滤器 为了在项目中使用Spring Security控制权限,首先要在web.xml中配置过滤器,这样我们就可以控制对这个项目的每个请求了. < ...

- Spring Security笔记:Hello World

本文演示了Spring Security的最最基本用法,二个页面(或理解成二个url),一个需要登录认证后才能访问(比如:../admin/),一个可匿名访问(比如:../welcome) 注:以下内 ...

- Spring Security笔记:自定义Login/Logout Filter、AuthenticationProvider、AuthenticationToken

在前面的学习中,配置文件中的<http>...</http>都是采用的auto-config="true"这种自动配置模式,根据Spring Securit ...

- spring session 和 spring security整合

背景: 我要做的系统前面放置zuul. 使用自己公司提供的单点登录服务.后面的业务应用也是spring boot支撑的rest服务. 目标: 使用spring security管理权限包括权限.用户请 ...

随机推荐

- cors解决跨域 服务器代理方式

// cors 方法 // 后端程序员通过定义后端程序,让跨域访问,可以正常执行,可以获取响应体内容 // 前端程序员不需要做任何的调整 // 后端程序 ...

- C#.NET Framework 使用BC库(BouncyCastle) RSA 私钥签名 公钥验签(验证签名) ver:20230704

C#.NET Framework 使用BC库(BouncyCastle) RSA 私钥签名 公钥验签(验证签名) ver:20230704 环境说明: .NET Framework 4.6 的控制台程 ...

- mac os 10.15.1 懒人 .CDR

链接:https://pan.baidu.com/s/1MHbUnHWQuGVE1P36mTjmkQ 提取码:ohlu

- 面试官:为什么重写equals方法必须要重新hashCode方法?

网络上解释的很全面但是很枯涩,也有些难懂,其实就是为了保证当该对象作为key时哈希表的检索效率.如HashMap的get方法是分两步获取的 第一步通过key的哈希值找到对应的哈希桶 第二步通过equa ...

- postman Could not get any response 无法请求

外网访问接口地址,刚开始考虑到是阿里云服务器上面的ECS网络安全策略拦截,添加了白名单, 首先在浏览器中回车访问,页面有反应. 但是在postman中请求,仍然返回 Could not get any ...

- markdown折叠展开代码

背景 有的时候,我们的代码太多,直接用cout<<"hello";很不方便. 我们可以将代码折叠. 效果 代码 普通代码折叠 <details> <s ...

- 2019徐州区域赛 ACEFM 题解 & pollard-rho & miller-rabin & 求出每个子树的重心 板子

A. Cat 题目大意:你需要在 [L , R] 选取连续的一段,使得这一段的异或和小于给定的数 S. 请求出最长的长度. 做法:我们可以发现 \[(2k) \oplus (2k+1) = 1, (2 ...

- 3568F-评估板测试手册(ARM端)

- PaddleNLP UIE -- 药品说明书信息抽取(名称、规格、用法、用量)

目录 创建项目 环境配置 上传代码 训练定制 代码结构 数据标注 准备语料库 数据标注 导出数据 数据转换 doccano Label Studio 模型微调 模型评估 定制模型--预测 效果 Pad ...

- 工控CTF_Modbus TCP

工控CTF_Modbus TCP 参考文章 https://blog.csdn.net/song123sh/article/details/128387982 https://www.anquanke ...