win32 - 写入安全日志(AuthzRegisterSecurityEventSource和AuthzReportSecurityEvent)

微软文档介绍说,

安全日志在其他两个重要方面与其他日志不同。首先,在默认配置中,它受到强大的访问控制列表(ACL)和特权检查的保护,这将可以读取其内容的个人的范围限制为本地系统,管理员和安全特权的持有者。其次,也是最重要的一点,只允许一个实体(本地安全机构(LSA))写入安全日志。这实际上意味着,每次尝试为安全日志调用RegisterEventSource API时,即使您以本地系统身份运行,也会收到ACCESS_DENIED错误!这种设计可确保安全日志仅包含来自受信任来源的信息。

在Windows Server 2003中,安全日志写访问限制在某种程度上得到了放松,而没有通过引入一组特殊的API来更改基本设计(请参见图2)。这些API在内部使用本地过程调用(LPC)与LSA进行交互,指示LSA代表应用程序生成审核日志。该机制优雅而简单。

首先,应用程序通过调用AuthzRegisterSecurityEventSource向LSA注册安全事件源句柄。此API唯一感兴趣的参数是事件源的名称,该名称可以是几乎任何内容,并受一些限制。例如,它不能命名为“ Security”,因为该名称保留供系统使用。在以下步骤中使用此调用返回的安全事件源句柄。

接下来,通过调用两个紧密相关的API之一来生成事件:AuthzReportSecurityEvent或AuthzReportSecurityEventFromParams。最后,当应用程序关闭时,它将通过调用AuthzUnregisterSecurityEventSource取消注册安全事件源句柄。

在编译代码之前,我们需要赋予当前用户相关的权限,也就是Generate Security audits

具体步骤:

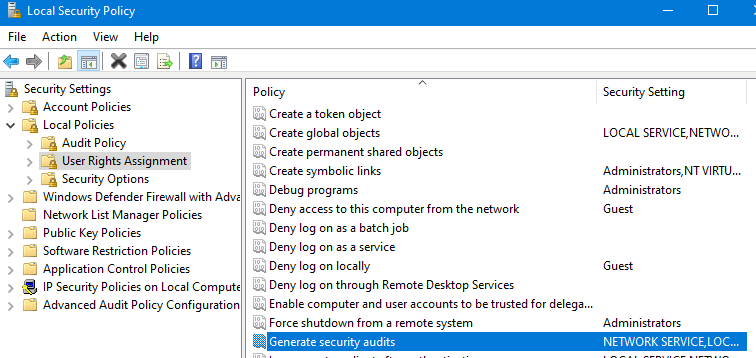

在开始菜单中,打开Local Security Policy,如下图,

找到Generate Security audits, 在里面添加当前用户,我们的计算机一般是以管理员身份运行的,所以可以将管理员也添加进来(添加完需要将电脑重启,以使组策略生效)。

如果是以管理员身份运行的,那么我们在编译代码时,也需要以管理员身份运行代码。不然还是无法获取SeAuditPrivilege权限。

另外,我们还需要在Audit Policy中Enable Audit object access的Success,Failure, 见下图,

代码示例:

#include <stdio.h>

#include <iostream>

#include <string>

#include <strsafe.h>

#include <windows.h>

#include <Authz.h>

#include <Ntsecapi.h> #define STATUS_SUCCESS ((NTSTATUS)0x00000000L) #pragma comment(lib,"Authz.lib")

#pragma comment(lib,"Advapi32.lib") void print_privileges(HANDLE hToken); BOOL SetPrivilege(

HANDLE hToken, // access token handle

LPCTSTR lpszPrivilege, // name of privilege to enable/disable

BOOL bEnablePrivilege // to enable or disable privilege

)

{

TOKEN_PRIVILEGES tp;

LUID luid; if (!LookupPrivilegeValue(

NULL, // lookup privilege on local system

lpszPrivilege, // privilege to lookup

&luid)) // receives LUID of privilege

{

printf("LookupPrivilegeValue error: %u\n", GetLastError());

return FALSE;

} tp.PrivilegeCount = 1;

tp.Privileges[0].Luid = luid;

if (bEnablePrivilege)

tp.Privileges[0].Attributes = SE_PRIVILEGE_ENABLED;

else

tp.Privileges[0].Attributes = 0; // Enable the privilege or disable all privileges. if (!AdjustTokenPrivileges(

hToken,

FALSE,

&tp,

sizeof(TOKEN_PRIVILEGES),

(PTOKEN_PRIVILEGES)NULL,

(PDWORD)NULL))

{

printf("AdjustTokenPrivileges error: %u\n", GetLastError());

return FALSE;

} if (GetLastError() == ERROR_NOT_ALL_ASSIGNED) {

printf("The token does not have the specified privilege. \n");

return FALSE;

} printf("Get the specified privilege! \n"); return TRUE;

} int main(int argc, const char* argv[])

{

// Declare and initialize variables. BOOL bResult = TRUE;

DWORD event_id = 4624;

AUTHZ_SECURITY_EVENT_PROVIDER_HANDLE hEventProvider = NULL;

PAUDIT_PARAMS p;

std::string Source_Name = "Test security audit";

std::wstring ws;

std::string pbuf = "What is your purpose ?";

std::wstring ws_buf;

int return_code = 0;

int i = 0;

// Register the audit provider.

HANDLE token;

HANDLE hevent_source;

ws.assign(Source_Name.begin(), Source_Name.end());

ws_buf.assign(pbuf.begin(), pbuf.end()); if (!OpenProcessToken(GetCurrentProcess(), TOKEN_ADJUST_PRIVILEGES | TOKEN_QUERY, &token))

return FALSE; SetPrivilege(token, L"SeAuditPrivilege", true);

print_privileges(token); AUTHZ_SOURCE_SCHEMA_REGISTRATION ar;

memset(&ar, 0, sizeof(ar));

ar.dwFlags = AUTHZ_ALLOW_MULTIPLE_SOURCE_INSTANCES;

ar.szEventSourceName = &ws[0];

ar.szEventMessageFile = &ws_buf[0];

ar.szEventSourceXmlSchemaFile = NULL;

ar.szEventAccessStringsFile = &ws_buf[0];

ar.szExecutableImagePath = NULL; AuthzInstallSecurityEventSource(0, &ar); bResult = AuthzRegisterSecurityEventSource(0, ws.c_str(), &hEventProvider);

int err = GetLastError();

if (!bResult)

{

printf("AuthzRegisterSecurityEventSource failed, error is %d\n", err);

return_code = -1;

} SID id;

if (hEventProvider)

{

// Generate the audit.

while (i < 10) {

bResult = AuthzReportSecurityEvent(

APF_AuditSuccess,

hEventProvider,

event_id,

NULL,

3,

APT_String, L"Jay Hamlin",

APT_String, L"March 21, 1960",

APT_Ulong, 45);

int err1 = GetLastError();

if (!bResult)

{

printf("AuthzReportSecurityEvent failed, error is %d\n", err1);

return_code = -2;

break;

} i++;

} AuthzUnregisterSecurityEventSource(0, &hEventProvider);

AuthzUninstallSecurityEventSource(0, &ws[0]);

}

std::cout << "Exit : " << return_code << std::endl; getchar();

} void print_privileges(HANDLE hToken)

{

DWORD size = 0;

if (!GetTokenInformation(hToken, TokenPrivileges, NULL, 0, &size) && GetLastError() == ERROR_INSUFFICIENT_BUFFER) {

PTOKEN_PRIVILEGES tp = (PTOKEN_PRIVILEGES)malloc(size);

if (tp != NULL && GetTokenInformation(hToken, TokenPrivileges, tp, size, &size)) {

size_t i;

for (i = 0; i < tp->PrivilegeCount; ++i) {

char name[64] = "?";

DWORD name_size = sizeof name;

LookupPrivilegeNameA(0, &tp->Privileges[i].Luid, name, &name_size);

PRIVILEGE_SET ps = {

1, PRIVILEGE_SET_ALL_NECESSARY, {

{ { tp->Privileges[i].Luid.LowPart, tp->Privileges[i].Luid.HighPart } }

}

};

BOOL fResult;

PrivilegeCheck(hToken, &ps, &fResult);

printf("%-*s %s\n", 32, name, fResult ? "Enabled" : "Disabled");

}

}

free(tp);

}

}

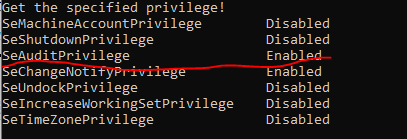

在运行过程中,首先确定是否获取了我们需要的权限。

如果是Enabled的状态,说明获取权限成功,后面只需要通过AuthzRegisterSecurityEventSource和AuthzReportSecurityEvent这两个api与LSA进行交互,从而写入安全日志。

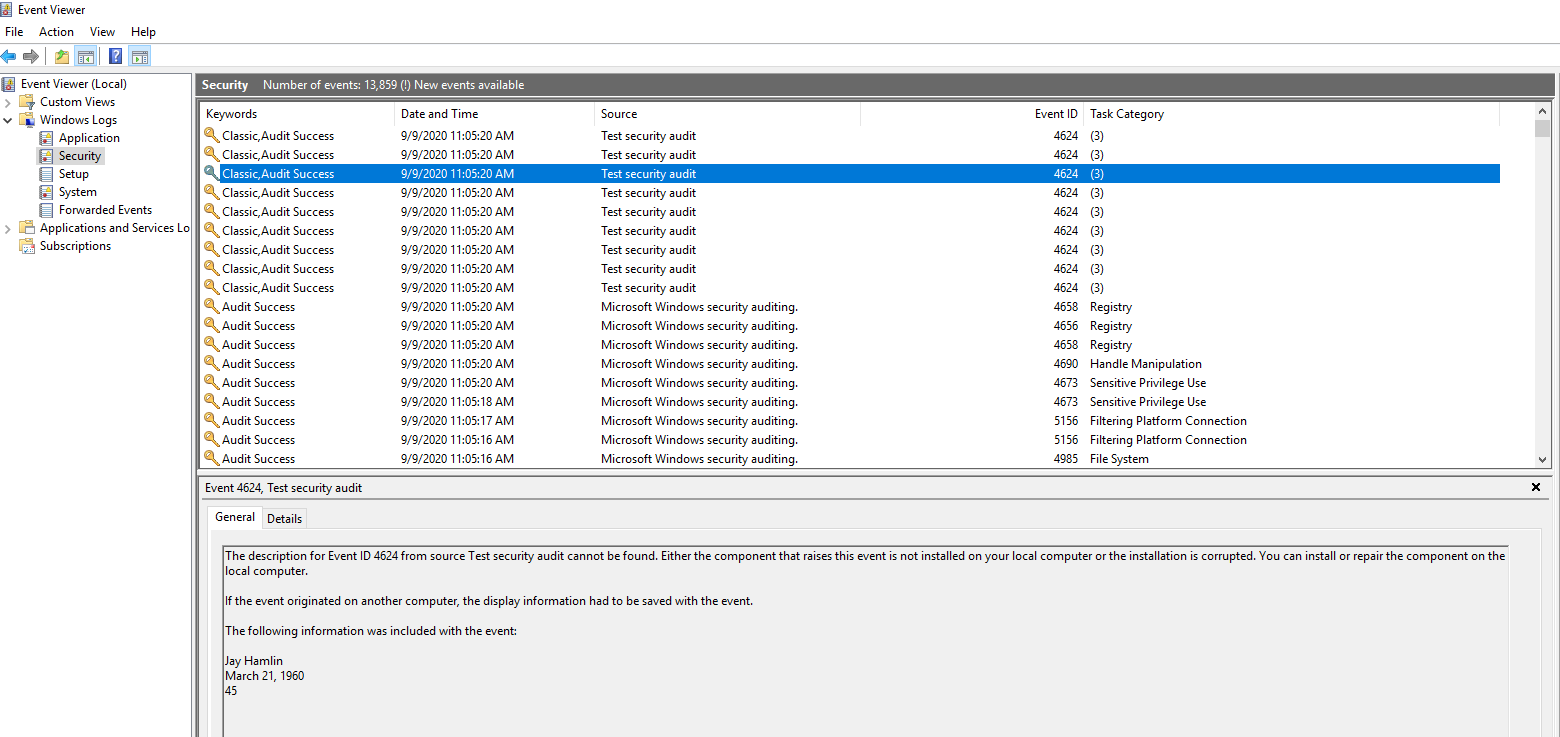

最后的结果:

win32 - 写入安全日志(AuthzRegisterSecurityEventSource和AuthzReportSecurityEvent)的更多相关文章

- 支持异步写入的日志类,支持Framework2.0

因为工作需要需要在XP上运行一个C#编写的Winform插件,我就用Framework2.0,因为存在接口交互所以想保留交易过程的入参出参. 考虑到插件本身实施的因素,就没有使用Log4.NLog等成 ...

- c#.NET中日志信息写入Windows日志中解决方案

1. 目的应用系统的开发和维护离不开日志系统,选择一个功能强大的日志系统解决方案是应用系统开发过程中很重要的一部分.在.net环境下的日志系统解决方案有许多种,log4net是其中的佼佼者.在Wind ...

- 将shell脚本运行情况写入Rsyslog日志server

在运维工作中,免不了编写一些脚本交由计划任务(cron)去定时运行完毕一些日常工作,实现运维工作自己主动化.比方在我的日常工作中备份数据是一项重要的工作,须要定时将数据备份到备份服器和一些其它的备份介 ...

- 向jboss写入服务器日志

实际开发中,记录日志是常用的功能,jboss默认情况下已经记录了很多运行日志,如果开发人员要手动在server.log中写入日志,可以参考下面的方法: package utils; import ja ...

- 向服务器写入错误日志-log

/// <summary> /// 写日志,方便测试(看网站需求,也可以改成把记录存入数据库) /// </summary> /// <param name=" ...

- PHP 文件操作类(创建文件并写入) 生成日志

<?php /** * 文件操作(生成日志)支持多条插入 * (假设插入多条语句并换行 用','逗号分开) * */ class log { public $path = './info.txt ...

- 3种日志类型,微信付款反馈-->写入txt日志

--> 接收 $GLOBALS["HTTP_RAW_POST_DATA"] ---->xml 反系列化$qr = XML_unserialize( $rowpost ...

- NLog写入Mongo日志配置

Web网站中引入了NLog日志,日志记录在Mongo数据库中,经过两天的简单学习,现简要记录说明下: 首先贴出NLog的学习地址: https://github.com/NLog/NLog/wiki/ ...

- Python 写入训练日志文件并控制台输出

1. 背景 在深度学习的任务中,通常需要比较长时间的训练,因此我们会选择离开电脑.笔者在跟踪模型表现, 观察模型accuracy 以及 loss 的时候,比较传统的方法是在控制台print输出或者直接 ...

- 网站404,500错误页面的处理,及500异常写入errorLog日志

1.web.xml 配置 <error-page> <error-code>404</error-code> <location>/404.jsp< ...

随机推荐

- [转帖]018、数据库管理之TiDB升级

升级 使用TiUP进行补丁升级(HotFix) 版本升级流程 升级准备-更新TiUP 升级准备- 编辑TiUP Cluster 升级准备- 集群监控状态检查 升级TiDB 集群 验证TiDB集群升级结 ...

- [转帖]iozone磁盘读写测试工具的使用以及命令详解、下载(网站最详细讲解步骤)

一.iozone简介 iozone是一款开源工具,用来测试文件系统的读写性能,也可以进行测试磁盘读写性能. 二.下载 方式一:网站下载http://www.iozone.org/ 方式二:个人网盘存放 ...

- [转帖]【JVM】GC算法与垃圾收集器

引入 java 语言中一个显著的特点就是引入了java回收机制,是c++程序员最头疼的内存管理的问题迎刃而解,它使得java程序员在编写程序的时候不在考虑内存管理.由于有个垃圾回收机制,可以有效的防止 ...

- nginx 进行目录浏览的简单配置

1. 公司网络安全不让用vsftpd的匿名网络访问了, 没办法 只能够使用 nginx 通过http协议来处理. 2. 最简单的办法就是另外开一个nginx进程简单设置一下nginx的配置文件 wor ...

- redis 6源码解析之 事件

redis的事件分为:文件事件和时间事件.文件事件是基于I/O的事务处理,时间事件则是基于时间点的事务处理.redis事件支持的多路复用包含四个实现:ae_epoll.c,ae_evport.c,ae ...

- CDP技术系列(三):百万级QPS的人群命中服务接口性能优化指南

一.背景介绍 CDP系统提供了强大的标签和群体的构建能力,面对海量数据的标签和群体,我们采用了Bitmap+ClickHouse的存储与计算方案.详细内容可以参考之前文章. 有了群体之后,它们被广泛的 ...

- 结论&定理大全

定理 1:包含 \(0\) 与 \(2^k-1\) 的按位与或空间和 \(k\) 个点的有传递性的有向图形成双射 证明: 空间->传递闭包:对于任意两个位 \(i,j\),若某个数包含 \(i\ ...

- 【解决了一个小问题】macbook m2 下交叉编译 musl-gcc 支持的 gozstd 库

作者:张富春(ahfuzhang),转载时请注明作者和引用链接,谢谢! cnblogs博客 zhihu Github 公众号:一本正经的瞎扯 我的 golang 项目中使用了 gozstd, 在 ma ...

- MySQL知识点总结(完整版)

MySQL学习笔记 登录和退出MySQL服务器 # 登录MySQL $ mysql -u root -p12345612 # 退出MySQL数据库服务器 exit; 基本语法 -- 显示所有数据库 s ...

- Docker 安装 Nacos 注册中心

废话不多说直接上安装脚本: 在运行安装脚本之前,首先,我们查看一下 Nacos 的版本分别有哪些使用 docker search nacos: 然后在执行: docker pull nacos/nac ...