SNAT与DNAT原理及应用

SNAT与DNAT原理及应用

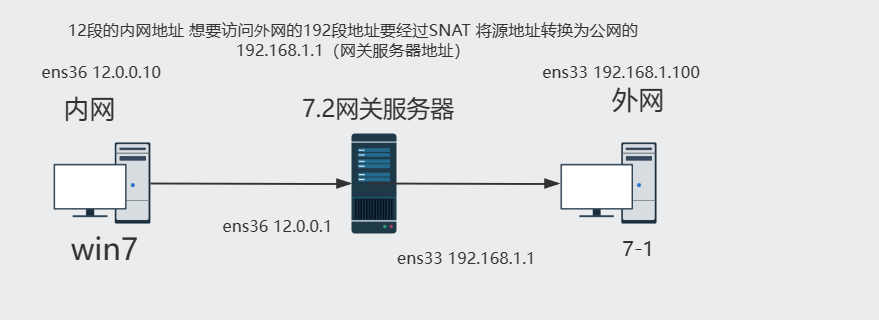

当内部地址要访问公网上的服务时(如httpd访问),内部地址会主动发起连接,由路由器或者防火墙上的网关对内部地址做个地址转换,将内部地址的私有IP转换为公网的公有IP,网关的这个地址转换功能称为SNAT,主要用于内部共享IP访问外部网络。

当内部地址需要提供对外服务时(如对外发布httpd网站),外部地址发起主动连接,由路由器或者防火墙上的网关接收这个连接,然后将连接转换到内部,此过程是由带有公网IP的网关替代内部服务来接收外部的连接,然后在内部将公网IP转换为私网IP,此转换功能称为DNAT,主要用于内部服务对外发布。

1.SNAT原理与应用

1.1 SNAT 应用环境:

局域网主机共享单个公网IP地址接入Internet (私有IP不能在Internet中正常路由)

1.2 SNAT原理:

源地址转换,根据指定条件修改数据包的源IP地址,通常被叫做源映谢

SNAT转换前提条件:

1.局域网各主机已正确设置IP地址、子网掩码、默认网关地址 2.Linux网关开启IP路由转发 linxu系统本身是没有转发功能 只有路由发送数据

Linux网关开启IP路由转发

linxu想系统本身是没有转发功能 只有路由发送数据

临时打开:

echo 1 > /proc/sys/net/ipv4/ip_forward 或 sysctl -W net.ipv4.ip_forward=1

永久打开:

vim /etc/sysctl.conf net.ipv4.ip_forward = 1 #将此行写入配置文件

sysctl -p #读取修改后的配置

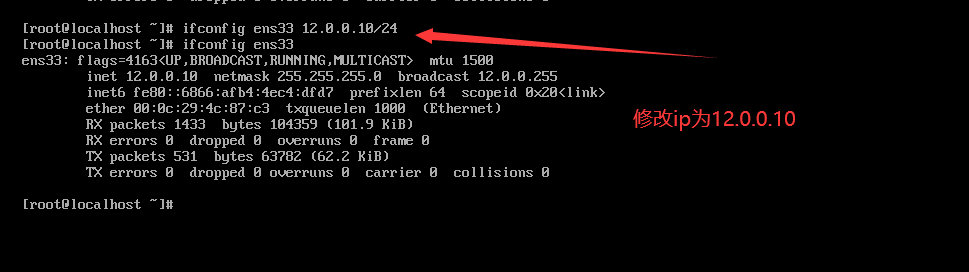

修改iptables网卡

SNAT转换1:固定的公网IP地址:

[root@node2 ~]#iptables -t nat -A POSTROUTING -s 12.0.0.0/24 -o ens33 -j SNAT --to 192.168.1.1

将源IP地址为12.0.0.0/24的数据包发送到ens33网络接口,并通过源网络地址转换(SNAT)将源IP地址改为192.168.1.1。

[root@localhost ~]#iptables -t nat -A POSTROUTING -s 12.0.0.0/24 -o ens37 -j SNAT --to 192.168.1.1~192.168.1.3

将源IP地址为12.0.0.0/24的数据包发送到ens37网络接口,并通过源网络地址转换(SNAT)将源IP地址改为192.168.91.101到192.168.91.103之间的范围内的IP地址。这样设置可以实现IP地址范围的源IP地址转换。

SNAT转换2:非固定的公网IP地址:

iptables -t nat -A POSTROUTING -s 12.0.0.0/24 -d 192.168.100.0/24 -j MASQUERADE

将源IP地址的数据包进行网络地址伪装(MASQUERADE)

它会将来自12.0.0.0/24网络的数据包的源IP地址替换为出口网关的IP地址,从而隐藏了源IP地址并使数据包能够正确地返回到源网络

iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -o ens33 -j MASQUERADE

,将源IP地址为192.168.100.0/24的数据包发送到ens33网络接口,并执行网络地址伪装(MASQUERADE)操作。网络地址伪装会将源IP地址改为执行该操作的网关(防火墙)的IP地址,从而隐藏了真正的源IP地址。

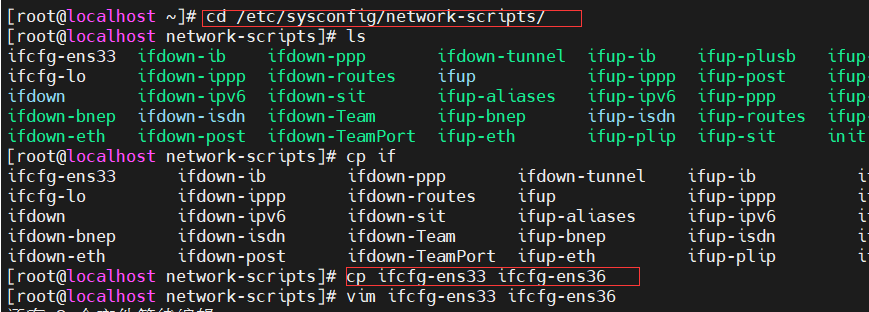

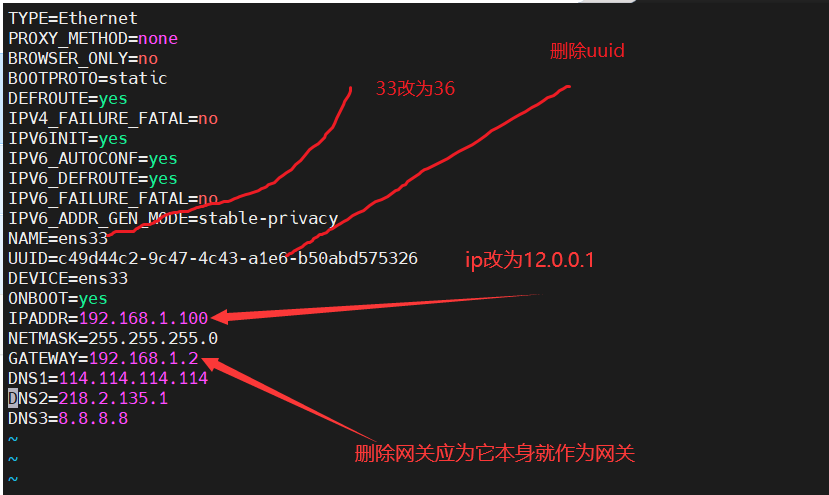

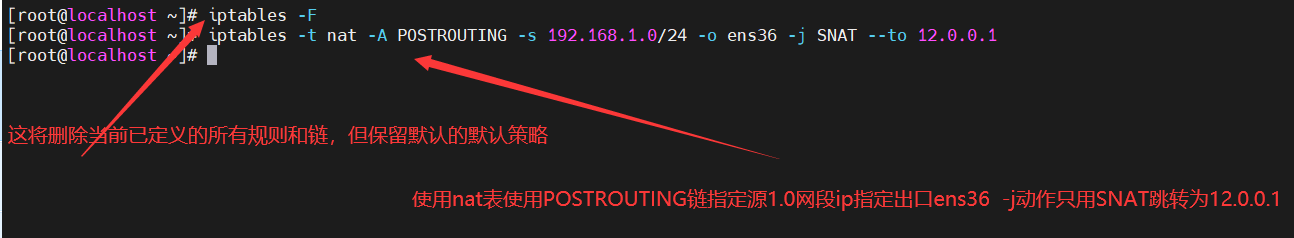

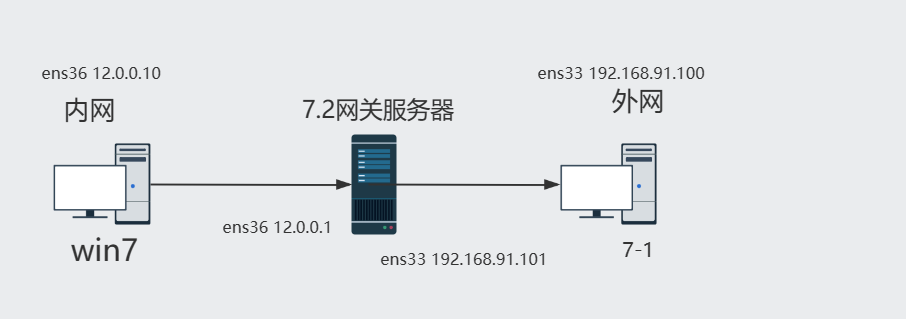

SNAT实操(如何配置SNAT)

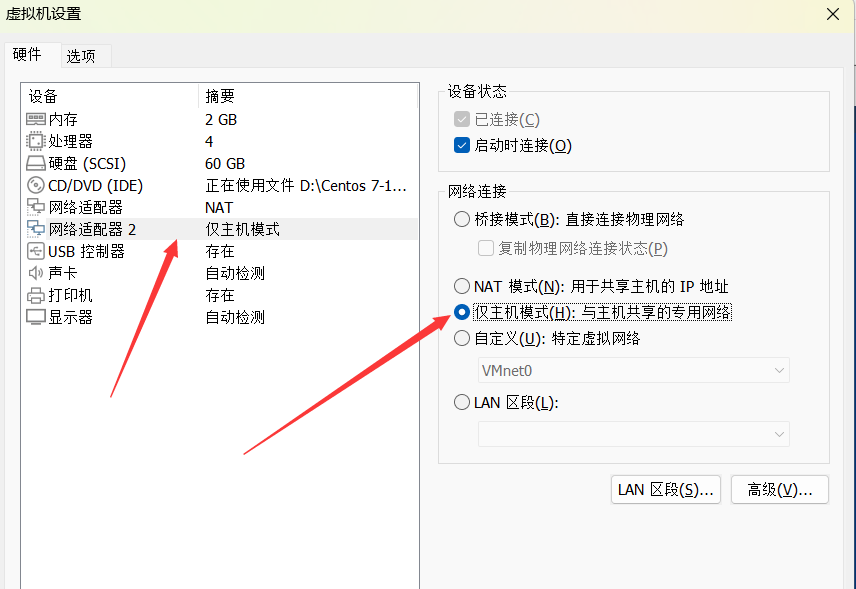

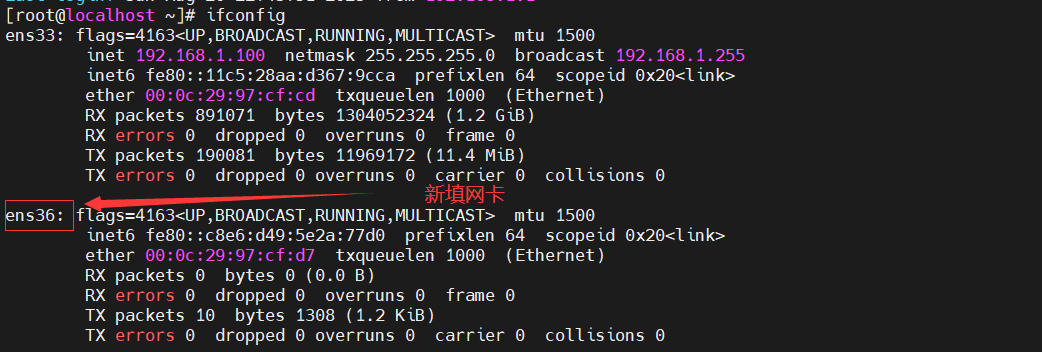

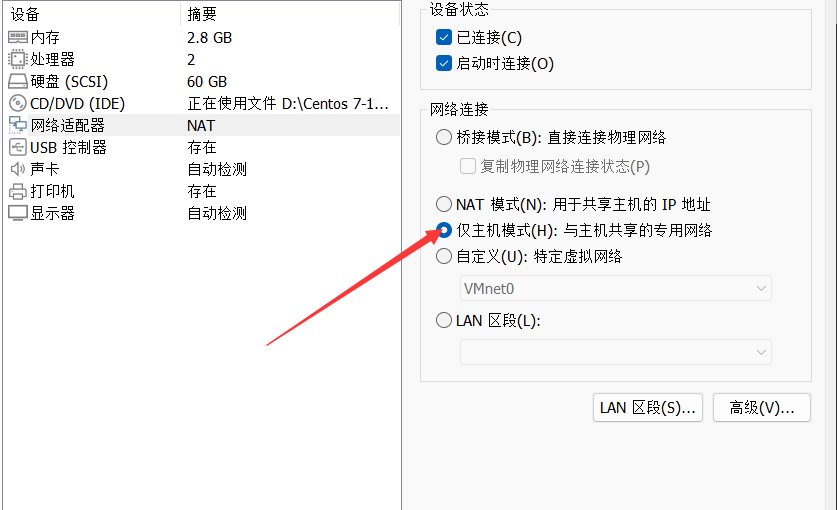

1,7-1,添加网卡,仅主机

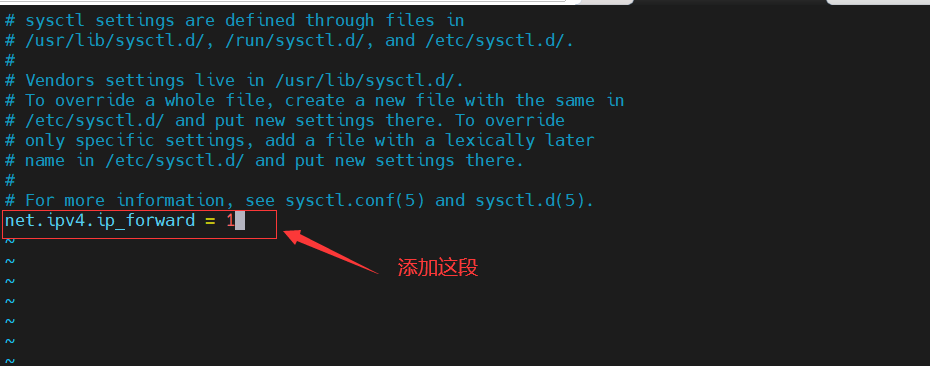

开启路由转发功能

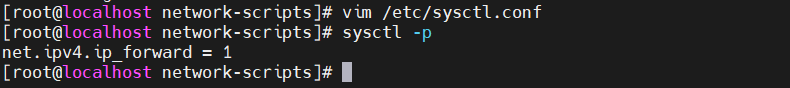

[root@localhost network-scripts]# vim /etc/sysctl.conf #进入配置文件 添加 net.ipv4.ip_forward = 1

[root@localhost network-scripts]# sysctl -p #读取修改后的配置

net.ipv4.ip_forward = 1

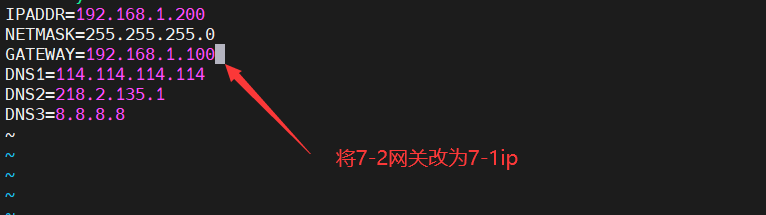

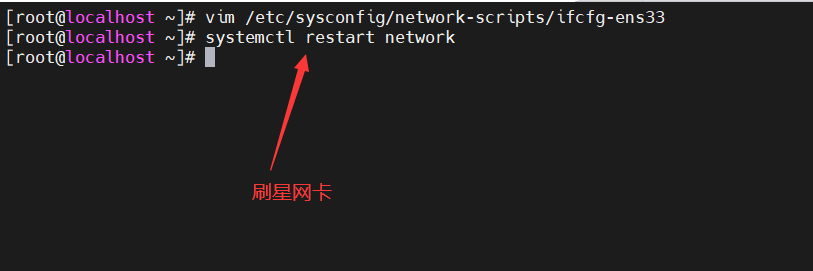

7.2

7-3

设为仅主机模式

4.7-1

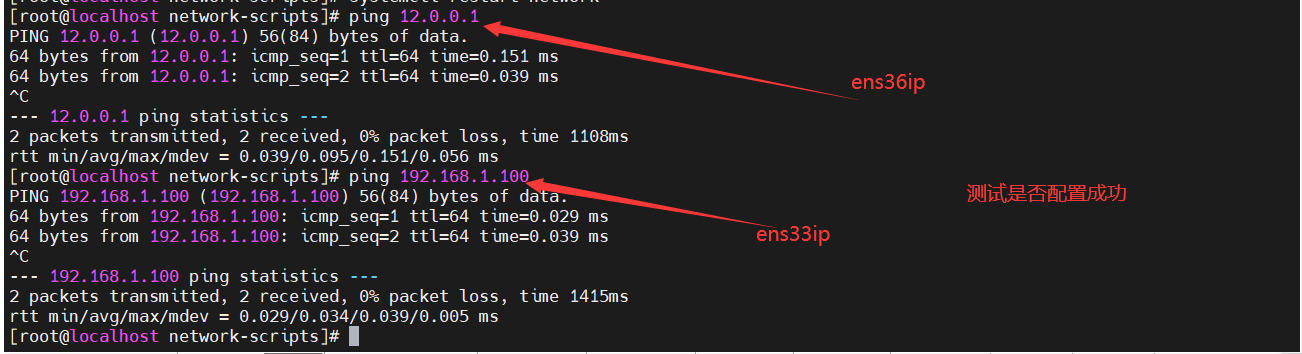

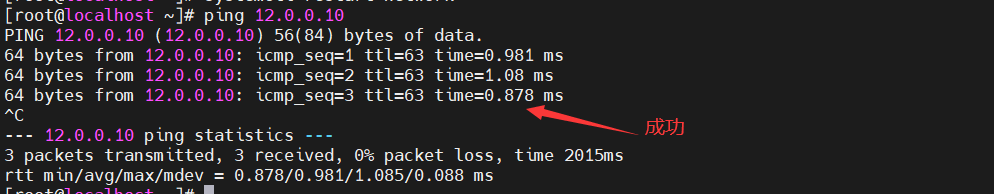

5.检验是否成功 7-2

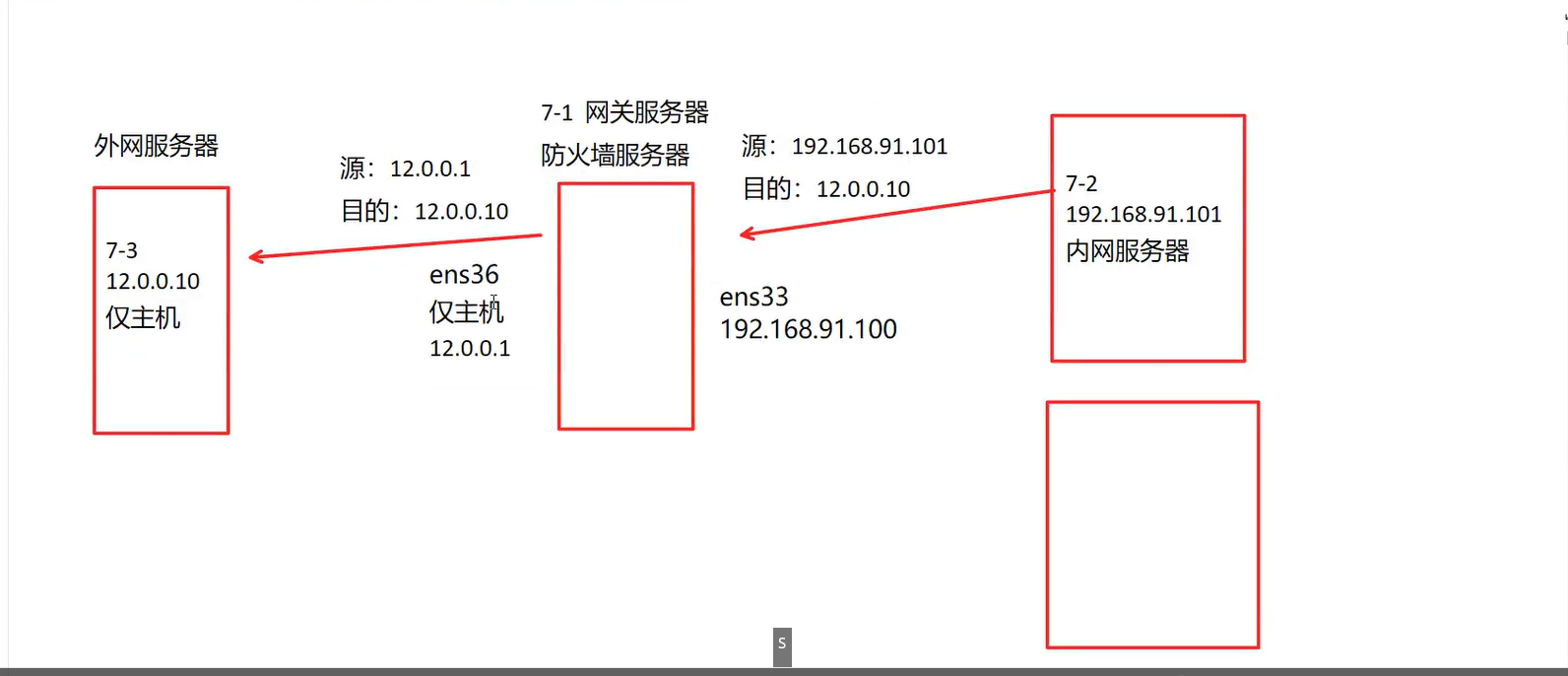

2.DNAT原理及应用

DNAT原理与应用:

DNAT应用环境:

在Internet中发布位于局域网内的服务器

DNAT原理:

目的地址转换,根据指定条件修改数据包的目的IP地址,保证了内网服务器的安全,通常被叫做目的映谢。

DNAT转换前提条件:

1.局域网的服务器能够访问Internet 2.网关的外网地址有正确的DNS解析记录 3. Linux网关开启IP路由转发

内网有一个 网页服务器 想要给外网用户访问

外网用户直接访问 192.168.91.100 是访问不了 公网没有 192段地址

需要借助 DNAT 技术 将 192.168.91.100 :80 映射成 12.0.0.1:80

12.0.0.1:80 等于 访问 192.168.91.100:80

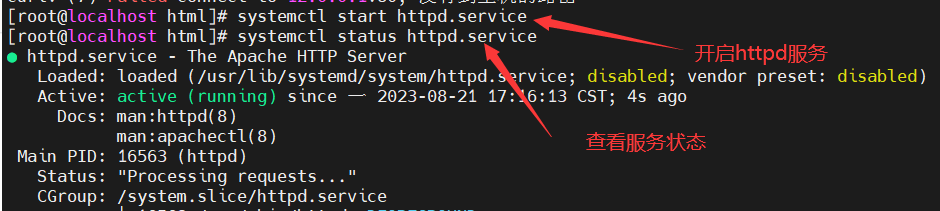

DNAT实操(如何配置DNAT)

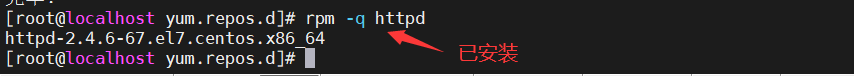

1.7-2 安装httpd服务

最好提前安装好,因为之前做了SNAT是连不到外网的

若要安装可以创建本地yum仓库安装

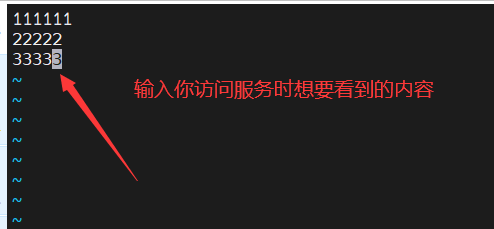

2.进入httpd服务默认主页配置文件

cd /var/www/html

vim index.html

3.7-1

iptables -t nat -A PREROUTING -i ens36 -s 12.0.0.0/24 -p tcp --dport 80 -j DNAT --to 192.168.1.200:80

在nat表的PREROUTING链中添加一条规则。该规则的作用是对从ens36接口中来自IP地址范围为12.0.0.0/24、目的端口为80的TCP数据包进行目标地址转换(Destination NAT)。

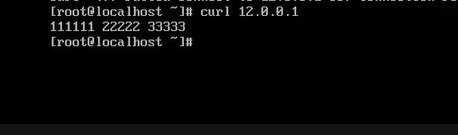

4.7-3 测试是否成功

SNAT与DNAT原理及应用的更多相关文章

- iptables snat 和dnat说明

iptables中的snat和dnat是非常有用的,感觉他们二个比较特别,所以单独拿出来说一下. dnat是用来做目的网络地址转换的,就是重写包的目的IP地址.如果一个包被匹配了,那么和它属于同一个流 ...

- iptables中实现内外网互访,SNAT和DNAT

目录 一.SNAT原理与应用 二.DNAT原理与应用 DNAT转换:发布内网web服务 DNAT转换:发布时修改目标端口 三.防火墙规则的备份和还原 四.linux抓包 一.SNAT原理与应用 ① S ...

- 10.Linux防火墙iptables之SNAT与DNAT

Linux防火墙iptables之SNAT与DNAT 目录 Linux防火墙iptables之SNAT与DNAT SNAT策略及应用 SNAT策略概述 SNAT策略典型应用环境 SNAT策略原理 SN ...

- iptables snat和dnat

iptables中的snat和dnat是非常有用的,感觉他们二个比较特别,所以单独拿出来说一下. dnat是用来做目的网络地址转换的,就是重写包的目的IP地址.如果一个包被匹配了,那么和它属于同一个流 ...

- Iptables防火墙(SNAT和DNAT)

1.SNAT:源地址转换 实现内网访问外网,修改IP地址,使用POSTROUTING 命令:iptables -t nat -A POSTROUTING -s 192.168.1.10/2 ...

- [daily] SNAT和DNAT

SNAT,DNAT,MASQUERADE都是NAT MASQUERADE是SNAT的一个特例 SNAT是指在数据包从网卡发送出去的时候,把数据包中的源地址部分替换为指定的IP,这样,接收方就认为数据包 ...

- Iptables 下 SNAT、DNAT和MASQUERADE三者之间的区别

Iptables 中可以灵活的做各种网络地址转换(NAT,Network Address Translation) 网络地址转换(NAT)主要有两种:SNAT 和 DNAT,但是也有一种特例 MASQ ...

- iptables SNAT 和DNAT的转化配置实验

原文链接:http://www.jb51.net/LINUXjishu/402441.html DNAT(Destination Network Address Translation,目的地址转换) ...

- 经验分享:Linux 双网卡SNAT和DNAT映射本地端口出外网

A 机器 网卡1 公网IP网卡2 内网 B 机器网卡1 内网 如果想把公网端口P1 映射为内网B机器端口P2 iptables -t nat -A PREROUTING -d [A公网地址] -p ...

- 如何区分SNAT和DNAT

从定义来讲它们一个是源地址转换,一个是目标地址转换.都是地址转换的功能,将私有地址转换为公网地址.要区分这两个功能可以简单的由连接发起者是谁来区分: 内部地址要访问公网上的服务时(如web ...

随机推荐

- 2020-03-01:给定一个非负数组arr,代表直方图。返回直方图的最大长方形面积。

2020-03-01:给定一个非负数组arr,代表直方图.返回直方图的最大长方形面积. 福哥答案2020-03-01: 单调栈,大压小.有代码. 代码用golang编写,代码如下: package m ...

- 基于go语言的声明式流式ETL,高性能和弹性流处理器

简要介绍Benthos,并给出若干示例,指导如何安装和运行. Benthos Benthos 是一个开源的.高性能和弹性的数据流处理器,能够以各种代理模式连接各种源和汇,可以帮助用户在不同的消息流之间 ...

- vue全家桶进阶之路13:生命周期

Vue2的生命周期是指Vue实例从创建.挂载.更新.销毁等各个阶段中所经历的一系列过程.Vue2的生命周期共有8个阶段,分别是: beforeCreate:Vue实例被创建之前的阶段,此时Vue实例的 ...

- HDU - 7125 Master of Shuangpin

D. Master of Shuangpin time limit per test 1 second memory limit per test 256 megabytes input standa ...

- 手动封装XMLHttpRequest

自己动手封装一个XMLHttpRequest, 兼容低版本浏览器,自动检测post与get 类型请求,自动参数拼接,参数类型辨别 <!DOCTYPE html> <html> ...

- 有关ODOO的ORM操作

1.查询操作 sale_id = self.env['sale.order'].search([]) env将对象实例化,search进行搜索,可以根据需求添加搜索条件 search_count([] ...

- 基于electron25+vite4创建多窗口|vue3+electron25新开模态窗体

在写这篇文章的时候,查看了下electron最新稳定版本由几天前24.4.0升级到了25了,不得不说electron团队迭代速度之快! 前几天有分享一篇electron24整合vite4全家桶技术构建 ...

- 解密Prompt系列8. 无需训练让LLM支持超长输入:知识库 & unlimiformer & PCW & NBCE

这一章我们聊聊有哪些方案可以不用微调直接让大模型支持超长文本输入,注意这里主要针对无限输入场景.之前在BERT系列中我们就介绍过稀疏注意力和片段递归的一些长文本建模方案长文本建模 BigBird &a ...

- const 使用

宏定义与const的区别?(概念题是最容易丢分)1. 发生时机不一样: 宏定义发生在预处理时,const关键字发生编译时2. 宏定义仅仅只做了字符串的替换,没有类型检查; const关键字有类型检查, ...

- 好的,以下是我为您拟定的自然语言处理(NLP)领域的100篇热门博客文章标题,以逻辑清晰、结构紧凑、简单易懂的

目录 1. 引言 2. 技术原理及概念 3. 实现步骤与流程 4. 应用示例与代码实现讲解 1. 机器翻译 2. 文本分类 3. 情感分析 5. 优化与改进 6. 结论与展望 好的,以下是我为您拟定的 ...