pwn易忘操作原理笔记

堆溢出漏洞:

一、null-byte-off-by-one

漏洞原理:由于输入操作失误,导致可以把size最低字节修改为\x00,overlapchunk利用。

构造

1.freeB,此时C的presize被修改为B的大小

2.通过A的null-byte-off-by-one漏洞修改B的size大小,malloc b1,b2两个块,此时由于通过B的size去找下一个堆块的presize位置来修改,B的size被改动后,C的presize无法得到更新仍然是B的原来大小。

3.free b1,free C,free C的时候通过presize找到b1的位置判断b1未使用所以发生unlink合并。

4.申请一个大的chunk就可以覆盖到b2堆块。

二、ret2dl-runtime-resolve

这个漏洞原理是利用了程序动态链接相关知识,在程序中对一些调用动态链接库函数的got地址会在第一次调用时使用_dl_runtime_resolve函数来获取动态链接库对应函数的实际地址然后填充到got表处,调用该函数时会传递两个参数link_map和.rel.plt的偏移位置reloc_arg,link_map包含了.dynamic的指针

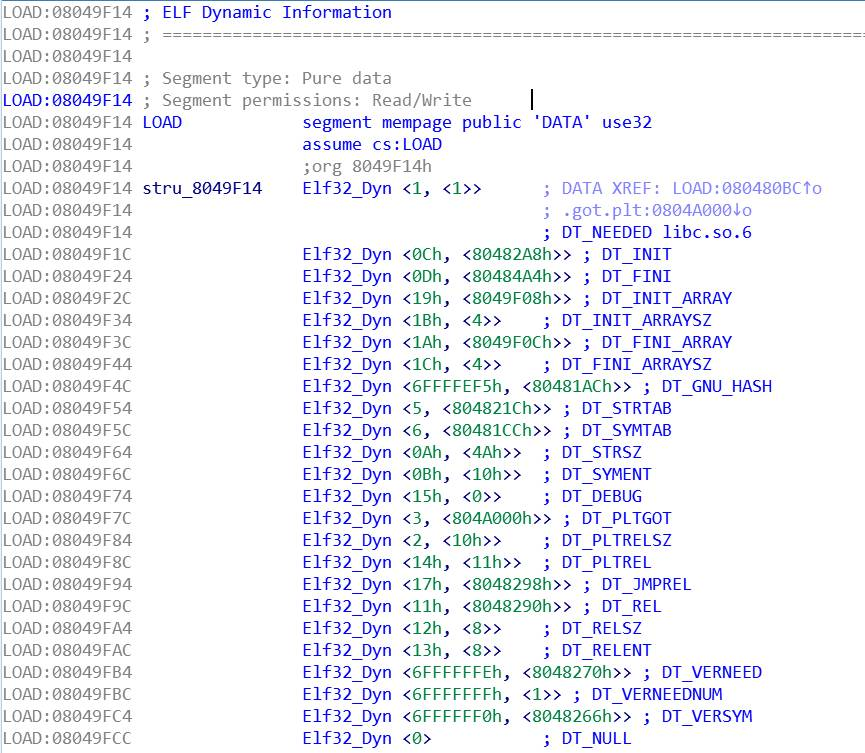

该漏洞主要关注里面的三个指针地址DT_STRTAB,DT_SYMTAB,DT_JMPREL,这三个指针分别指向.dynstr(字符串表)、.dynsym(符号表)、.rel.plt(重定位表),_dl_runtime_resolve的步骤大致如下:

1.通过link_map找到.dynamic的地址,然后通过.dynamic的地址获取到.dynstr,.dynsym,.rel.plt的地址

2.用.rel.plt的地址加上第二个参数reloc_arg取得动态链接库函数在重定位表中的表项,.rel.plt的结构如下:

typedef struct

{

Elf32_Addr r_offset; //指向GOT表的指针

Elf32_Word r_info;

//一些关于导入符号的信息,我们只关心从第二个字节开始的值((val)>>8),忽略那个07

//1和3是这个导入函数的符号在.dynsym中的下标,

//如果往回看的话你会发现1和3刚好和.dynsym的puts和__libc_start_main对应

} Elf32_Rel;

3.通过rel的r_info字段>>8来获得.dynsym的偏移,.dynsym的结构如下:

typedef struct

{

Elf32_Word st_name; //符号名,是相对.dynstr起始的偏移,这种引用字符串的方式在前面说过了

Elf32_Addr st_value;

Elf32_Word st_size;

unsigned char st_info; //对于导入函数符号而言,它是0x12

unsigned char st_other;

Elf32_Section st_shndx;

}Elf32_Sym; //对于导入函数符号而言,其他字段都是0

4.通过sym的st_name字段(这个字段是动态链接库函数在.dynstr的偏移位置)来找到.dynstr对应的字符串位置

5.在动态链接库中找该函数的实际地址并赋值给got表地址处

6.调用这个函数

利用手段:修改reloc_arg让.rel.plt+reloc_arg的地址在可控地址处来获取可控的r_info,通过r_info>>8+.dynsym的地址来将符号表地址修改到可控地址处sym,再通过.dynstr+sym指向可控地址获取字符串信息system,从而将system函数的地址写到其它函数的got表处,第一次调用该函数相当于调用了system函数。

三、house of orange

这个堆溢出的利用方式使用到的知识点比较多io_file,unsortedbin attack,top_chunk attack等。

1.利用堆溢出修改top_chunk的size然后去申请一个大于size的chunk,这里会把top_chunk放到unsortedbin里然后在后面重新建一个新的top_chunk,需要满足以下几个条件:

(1)申请的大小要大于MINSIZE

(2)申请的大小要小于128*1024

(3)改后的top_chunk的size要页对齐(top_chunk+size(top_chunk)是0x1000的倍数)

(4)申请的大小+MINSIZE要大于top_chunk的size

2.再申请一个chunk会分割unsortedbin可以获得libc地址

3.修改剩下的unsorted_bin的size为0x60,bk为_IO_list_all-0x10,这样下一次申请一个chunk(大于0x60)时,会触发unsortedbin attack,将bk+0x10也就是_IO_list_all的值改为unsorted_bin的地址,由于我们无法控制main_arena附近的地址,所以我们考虑使用fp->chain来跳到下一个file结构体,这个结构体是我们可以控制的地址,fp->chain是偏移0x60的位置,正好是smallbin[6]的位置,所以之前把size改为0x60,这样unsortedbin会放入smallbin对应大小的地方也就是smallbin[6]的位置,现在smallbin[6]的位置就是之前top_chunk剩余的地址,那一块地址的内容可以事先构建好IO_FILE结构和vtable的地址

4.触发malloc报错,进入libc_message调用abort,abort调用_IO_flush_all_lockp,是IO_FIle vtable里面的内容,由于第一个IO_FILE_ALL的fp->mode不符合判断条件,所以会执行fp=fp->chain到达我们旧的top_chunk剩余的地址处,然后就会执行那个vtable中的函数,事先将该函数地址改为one_gadget即可获得shell。

pwn易忘操作原理笔记的更多相关文章

- 关于Verilog HDL的一些技巧、易错、易忘点(不定期更新)

本文记录一些关于Verilog HDL的一些技巧.易错.易忘点等(主要是语法上),一方面是方便自己忘记语法时进行查阅翻看,另一方面是分享给大家,如果有错的话,希望大家能够评论指出. 关键词: ·技巧篇 ...

- Linux考试易忘命令

这是为了考试而做的笔记 mv命令可以移动可以改名 mv a /test //移动a到test文件夹下 mv a b //把a改名为b 软链接和硬链接的创建 ln -s profile a //prof ...

- C#易忘点

下面是自己总结的一些C#语言方面用的少容易忘的地方,总结一下,在用的时候看一下.(仅针对本人) 参数数组 定义一个函数,用来取得数字的和,但是数字的个数不确定. 解决方案: 1,定义一个函数,参数传递 ...

- python学习手册中的一些易忘的点(前三部分)

1.ubuntu下让python脚本可直接运行: test.py文件(后缀可省)#!/usr/bin/pythonprint('wwwww') sudo chmod +x ./test.py (sud ...

- jQuery学习易忘细节

1.类似于alert(""),但不会中断页面操作:console.log("last"); 2.javascript是HTML5以及所有现代浏览器中的默认脚本语 ...

- Javascript备忘复习笔记2

一.函数与形参 1.函数 function abs(x) { if (x >= 0) { return x; } else { return -x; } } alert(abs(-10)); 2 ...

- Javascript备忘复习笔记1

一.字符串操作 1.大小写 var s = "hello"; undefined g = s.toUpperCase(); "HELLO" g; "H ...

- tableView使用的易忘技术点(相对于自己)

1.在tableView设置右向导航指示箭头 cell.accessoryType=UITableViewCellAccessoryDisclosureIndicator; 2.tableView的系 ...

- linux日常易忘指令

1.编辑全局指令 进入~/.bash_profile 增加"exprot +(启动文件的地址)" source ~/.bash_profilr(刷新) 2.修改mysql密码 my ...

随机推荐

- Codeforces Round #554 (Div. 2) B. Neko Performs Cat Furrier Transform(思维题+log2求解二进制位数的小技巧)

传送门 题意: 给出一个数x,有两个操作: ①:x ^= 2k-1; ②:x++; 每次操作都是从①开始,紧接着是② ①②操作循环进行,问经过多少步操作后,x可以变为2p-1的格式? 最多操作40次, ...

- css中自定义字体

css代码如下: @font-face { font-family: 'HelveticaNeueLTPro-Th'; src: url('../fonts/HelveticaNeueLTPro-Th ...

- 部署kubernetes-dashboard

1.生成访问证书 | awk '{print $2}' | base64 -d >> kubecfg.crt | awk '{print $2}' | base64 -d >> ...

- 【ARC 063F】Snuke's Coloring 2

Description There is a rectangle in the xy-plane, with its lower left corner at (0,0) and its upper ...

- luogu P3810 三维偏序(陌上花开)cdq分治

题目链接 思路 对一维排序后,使用$cdq$分治,以类似归并排序的方法处理的二维,对于满足$a[i].b \leq a[j].b$的点对,用树状数组维护$a[i].c$的数量.当遇到$a[i].b&g ...

- 微软必应地图加载错误:Uncaught TypeError: Microsoft.Maps.Location is not a constructor

微软必应地图在chrome浏览器加载错误:Uncaught TypeError: Microsoft.Maps.Location is not a constructor, 原因是没有等待地图API加 ...

- Sql server 用T-sql读取本地数据文件dbf的数据文件

第一步启用Ad Hoc Distributed Queries 在SQLserver执行以下的语句: exec sp_configure 'show advanced options',1 reco ...

- mac charles手机抓包详细教程

1.官方下载charles 2.查看电脑IP地址 3.Proxy>Proxy Settings>勾选 Enable transparent HTTP proxying (记住端口号 88 ...

- 【转】Java中的新生代、老年代、永久代和各种GC

JVM中的堆,一般分为三大部分:新生代.老年代.永久代: 1 新生代 主要是用来存放新生的对象.一般占据堆的1/3空间.由于频繁创建对象,所以新生代会频繁触发MinorGC进行垃圾回收. 新生代又分为 ...

- python算法&二分查找法

import random def random_list(n): result = [] ids = list(range(1001,1001+n)) a1 = ["赵",&qu ...