拍拍熊(APT-C-37),诱导方式、DNS、安卓远控

诱导方式

1、含有正常APP功能的伪装

2、文件图标伪装

RAR

1、Android

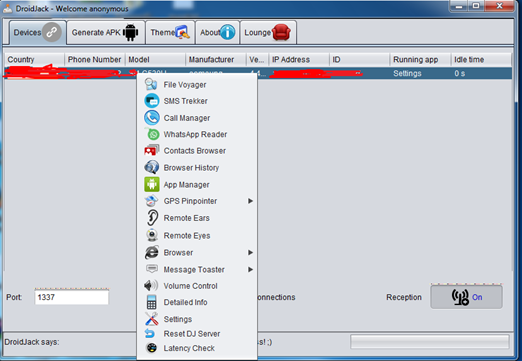

DroidJack

SpyNote

Windows

njRAT

njRAT[2]又称Bladabindi,通过控制端可以操作受控端的注册表,进程,文件等,还可以对被控端的键盘进行记录。同时njRAT采用了插件机制,可以通过不同的插件来扩展njRAT的功能。

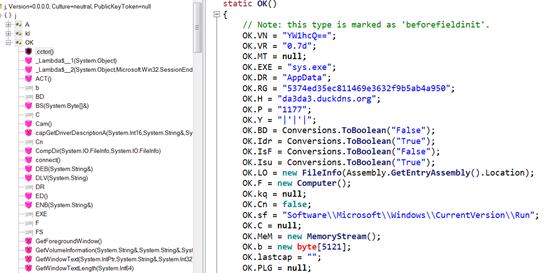

该组织在使用njRAT时大多不是直接使用,而是在njRAT的基础上进行了二次封装,使用C#为njRAT加了一层壳,并对壳的代码进行了大量的混淆。该壳的作用是在内存中加载njRAT运行,防止njRAT被杀毒软件检测,而上述提到的Amaq网站被该组织用来水坑攻击时使用的伪装成Adobe Flash Player就属于这种。

H-Worm

H-Worm是一个基于VBS(Visual Basic Script)的RAT,该RAT情况信息可参阅FireEye之前发表的详细报告《Now You See Me - H-worm by Houdini》[3]。此次攻击使用的是混淆变异后的H-Worm版本,去除混淆后进行分析,我们发现其指令列表并无变化。

指令 功能

excecute 执行服务端命令

update 更新载荷

uninstall 卸载自身

send 下载文件

site-send 指定网站下载文件

recv 上传数据

enum-driver 枚举驱动

enum-faf 枚举指定目录下的文件

enum-process 枚举进程

cmd-shell 执行shell

delete 删除文件

exit-process 结束进程

sleep 设置脚本休眠时间

Fkn0wned

fkn0wned是一款通过VB.NET编写的RAT,此次攻击使用的属于一个早期版本,仅接收“DOWNLOAD”指令,DDoS功能代码并未起作用,该RAT实际是个下载者。

溯源与关联

通过对此次拍拍熊攻击活动的分析,结合之前对黄金鼠组织的分析,两个组织除掉攻击目标和各自的专属RAT外,两者在下面几个方面有很强的关联性。

- 均熟悉阿拉伯语,持续数年针对Android和Windows平台,擅长水坑攻击。

- 均使用多种RAT,其中大多数双方都有使用。

- 两个组织在两个时间段内使用了处于同一网段的C&C。

隐藏自身的技术

http://duckdns.org/install.jsp

比特币支付的免费DNS

来源

http://blogs.360.cn/post/analysis-of-apt-c-37.html

拍拍熊(APT-C-37),诱导方式、DNS、安卓远控的更多相关文章

- repo+manifests+git方式管理安卓代码

repo+manifests+git方式管理安卓代码 1.repo的获取 repo只是google用Python脚本写的调用git的一个脚本,主要是用来下载.管理Android项目的软件仓库.(也就是 ...

- 【逆向&编程实战】Metasploit中的安卓载荷凭什么吊打SpyNote成为安卓端最强远控

文章作者:MG1937 QQ:3496925334 CNBLOG:ALDYS4 未经许可,禁止转载 前言 说起SpyNote大家自然不陌生,这款恶意远控软件被利用在各种攻击场景中 甚至是最近也捕获到了 ...

- 很不错的安卓FadingActionBar控件源码

这个我刚刚从一个github下载过来的,自己测试一下运行了,感觉还不错的,安卓FadingActionBar控件源码,现在就给大家分享一下,源码我已经上传到源码天堂那里了,想下载的朋友可以去那里下载吧 ...

- 技术流:6大类37种方式教你在国内推广App

转自:http://www.gamelook.com.cn/2015/01/201906 如何有效的推广自己App,是每个发行商都要考虑的问题,当然每个产品都有适合自己的推广方式.本文就集结了包括应用 ...

- 通过adb方式给安卓手机截图的cmd批处理文件

@echo off rem 通过adb方式截图rem 需要安装adb ,一般安装了android sdk 默认带了adb ,路径为sdk目录的android-sdk\platform-toolsr ...

- mysql-5.7 通过apt或者yum安装方式

此文章仅记录使用apt-get安装mysql. 通过以下命令安装MySQL: shell> sudo apt-get install mysql-server 这将安装MySQL服务器的包,以及 ...

- 05_android入门_GET方式实现登陆(在控件上显示服务端返回的内容)

当点击登陆之后,怎么把server端返回的数据,写到指定的控件上尼?,在android怎么实现尼?以下我们通过详细的代码进行分析和实现,希望能对你,在学习android知识上有所帮助. 以下通过代码说 ...

- Xamarin改写安卓Residemenu控件

1.下载最新的Residemenu安卓代码.用intellig打开,重新编译一下. 2.需要将其中的Residemenu,用gradle编译生成*.aar文件格式. 2.1 下载gradle,配置环境 ...

- Windows Server 2008 R2 主域控制器委派DNS到子域控控制器

一.实验网络拓扑图: 二.实现目的: 子域控制器的域用户能查询到主域控制器的DNS服务器的A记录,主域控制器的域用户也能查询到子域控制器的DNS服务器的A记录. 标注:此章节不讲解域控和DNS服务器的 ...

随机推荐

- bzoj3122 [SDOI2013]随机数生成器

bzoj3122 [SDOI2013]随机数生成器 给定一个递推式, \(X_i=(aX_{i-1}+b)\mod P\) 求满足 \(X_k=t\) 的最小整数解,无解输出 \(-1\) \(0\l ...

- Linux内存管理 (15)页面迁移

专题:Linux内存管理专题 关键词:RMAP.页面迁移. 相关章节:反向映射RMAP.内存规整. 页面迁移的初衷是为NUMA系统提供一种将进程迁移到任意内存节点的能力,后来内存规整和内存热插拔场景都 ...

- lombook安装以及在eclipse和idea上配置

一.安装 a.官网上的安装方法 1.点击Download! 2.点击确认下载 3.下载完成,双击打开,点击“open”即可 4.之后会自动找到你的IDE如Eclipse,点击“install/upda ...

- Java内存模型知识点小结---《深入理解Java内存模型》(程晓明)读书总结

一.Java内存模型介绍 内存模型的作用范围: 在Java中,所有实例域.静态域和数组元素存放在堆内存中,线程之间共享,下文称之为“共享变量”.局部变量.方法参数.异常处理器等不会在线程之间共享,不存 ...

- Linux下修改MySQL数据表中字段属性

一.修改某个表的字段类型及指定为空或非空 alter table 表名称 change 字段名称 字段名称 字段类型 [是否允许非空]; alter table 表名称 modify 字段名称 字段类 ...

- JS 字符串处理相关(持续更新)

一.JS判断字符串中是否包含某个字符串 indexOf() indexOf()方法可返回某个指定的字符串值在字符串中首次出现的位置.如果要检索的字符串值没有出现,则该方法返回 -1. var str ...

- 输入输出流ObjectInputStream、ObjectOutputStream(对象序列化与反序列化)

对象的输入输出流 : 主要的作用是用于写入对象信息与读取对象信息. 对象信息一旦写到文件上那么对象的信息就可以做到持久化了 对象的输出流: ObjectOutputStream 对象的输入流: Ob ...

- SpringBoot返回date日期格式化,解决返回为TIMESTAMP时间戳格式或8小时时间差

问题描述 在Spring Boot项目中,使用@RestController注解,返回的java对象中若含有date类型的属性,则默认输出为TIMESTAMP时间戳格式 ,如下所示: 解决方案 ...

- QT出现应用程序无法正常启动0xc000007b的错误

最近做了一个成绩管理系统,打包好后,运行他的exe可执行文件时,出现了如下图的错误提示: 在网上查阅了很多资料,其中有篇文章给了我很大的启示和帮助,文章地址http://www.cnblogs.com ...

- AVL树探秘

本文首发于我的公众号 Linux云计算网络(id: cloud_dev) ,专注于干货分享,号内有 10T 书籍和视频资源,后台回复 「1024」 即可领取,欢迎大家关注,二维码文末可以扫. 一.AV ...